情境示意圖,背景圖片來源/Kristin Snippe on unsplash

就在微軟於本周二(4/12)修補128個安全漏洞之後,資安業者紛紛跳出來警告,當中的CVE-2022-26809屬於零點擊漏洞,出現攻擊程式只是早晚的問題,勢必要優先修補。

CVE-2022-26809存在於遠端程序呼叫(Remote Procedure Call,RPC)Runtime中,駭客只要傳送一個特製的RPC呼叫至RPC主機,就可能自遠端以該RPC權限於伺服器上執行程式,波及所有的Windows與Windows Server版本,其CVSS風險評分高達9.8。微軟建議企業可關閉邊界防火牆的445 TCP埠來緩解該漏洞。

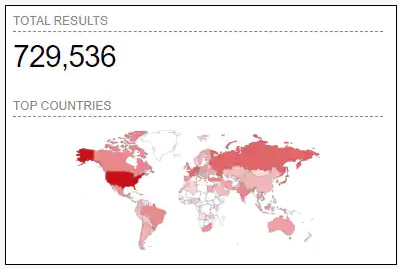

資安業者Akamai指出,CVE-2022-26809是個零點擊漏洞,開採時完全不需使用者互動,提高了駭客急於開採它的可能性,且任何曝露445傳輸埠的Windows裝置都存在著相關風險,以Shodan查詢時發現,全球有接近73萬個Windows裝置曝露該傳輸埠。

圖片來源/Akamai

由於445傳輸埠通常被Windows SMB所使用,另一資安業者Censys分析,在全球執行SMB協定的逾130萬臺機器中,有63%採用Windows作業系統,約為82萬臺,部署最多的前三大市場分別是美國、俄羅斯與香港。

Hacker House共同創辦人Matthew Hickey則向《Bleeping Computer》表示,該漏洞同時影響客戶端與伺服器端的PRC服務,駭客打造CVE-2022-26809攻擊程式只是早晚的事,而且可能會帶來嚴重的後果,使用者應儘速修補。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10