回顧從上週末到最近的資安事故,有哪些值得特別注意的?攻擊者利用GitHub雲端應用程式服務Heroku、程式碼持續整合服務Travis-CI的OAuth憑證,向NPM等數十個組織發動供應鏈攻擊,但究竟OAuth憑證外洩的源頭為何?顯然還有待進一步的調查。

在整個3月份不斷公布入侵大型IT業者的駭客組織Lapsus$,當時就有一些資安業者認為,該組織過度誇大他們攻擊行動的影響程度。而其中的受害組織之一Okta近期再度公布資安事故新的調查結果,指出這些駭客只有入侵客服工程師的帳號25分鐘,並沒有如駭客宣稱可對用戶的帳號竄改密碼,或是雙因素驗證的配置。

烏克蘭戰爭雙方僵持不下,多個國家提出警告,俄羅斯很可能會為了報復經濟制裁,或是針對各國對於烏克蘭的援助,而將下一波的攻擊目標鎖定全球各地的關鍵基礎設施。

而在勒索軟體組織的動態中,有資安業者發現Conti與另一個名為Karakurt的駭客組織之間分工的情形;再者,勒索軟體REvil疑似有人再度於地下論壇宣傳,並東山再起的情況,也相當值得觀察其後續動態。此外,美國也警告勒索軟體駭客鎖定農業合作社為目標,並挑選農作關鍵的時間點發動攻擊,讓這些合作社可能會迫於情勢向他們低頭,選擇付錢了事。

針對漏洞的部分,本週美國將微軟於2月修補的Print Spooler漏洞CVE-2022-22718,列入已遭利用的漏洞名單,間接證實已有利用這項漏洞的攻擊行動。而AWS去年底對於Log4Shell漏洞發布的修補程式,竟出現修補不全的情況,並衍生4個新的高風險漏洞,直到本週重新修補完成。再者,手機處理器晶片也因為使用存在漏洞的聲音解碼器模組,而可能影響眾多的安卓手機用戶。

【攻擊與威脅】

攻擊者利用遭竊的OAuth憑證入侵NPM等數十個組織的GitHub

駭客利用OAuth憑證發動攻擊的情況,今年1月底有針對高階主管的攻擊行動,如今駭客也鎖定組織的程式碼代管服務下手。GitHub於4月15日發出警告指出,他們於4月12日發現,駭客利用該公司授予雲端應用程式服務Heroku、程式碼持續整合服務Travis-CI的部分OAuth憑證,導致NPM等數十個組織的GitHub儲存庫可能會遭到異常存取。GitHub也向Heroku及Travis-CI進行通報,並停用受影響用戶的OAuth憑證。Heroku母公司Salesforce指出,攻擊者疑似於4月9日,存取Heroku的GitHub儲存庫並下載程式原始碼,然後發動上述攻擊,但該公司沒有透露相關憑證外洩的外洩原因。

間諜軟體Pegasus又有新的受害者!英國政府遭到鎖定

加拿大多倫多大學公民實驗室(Citizen Lab)在進行瞄準加泰隆尼亞政要的間諜軟體Pegasus攻擊事故調查時,發現網路間諜軟體廠商NSO Group曾於2019年底遭到利用的Homage漏洞,這是iMessage的零點擊漏洞,疑似於iOS 13.2修復,但未曾被公布。再者,研究人員指出,他們在2020年與2021年時,察覺英國政府內部網路的部分裝置感染Pegasus間諜程式,有些隸屬於英國首相辦公室,有些隸屬於外交暨國協與發展事務部(FCDO),他們研判很可能是駐守不同國家的員工使用外國SIM卡,而成為攻擊目標。其中,針對英國首相辦公室發動間諜軟體攻擊的可能是阿拉伯聯合大公國,而涉及攻擊FCDO員工手機的,則包括阿拉伯聯合大公國、印度、賽普勒斯,以及約旦。

Okta針對駭客組織Lapsus$入侵事件公布更多細節

駭客組織Lapsus$今年初入侵身分安全管理業者Okta,該業者曾表示駭客因取得合作夥伴Sitel的客戶支援工程師帳密,可能在5天內存取了365個Okta客戶的資料,但此事最近又有新的調查結果出爐。

Okta於4月19日再度針對這起事件做出說明,表示駭客的確掌控了一臺Sitel工程師所使用的工作站電腦,進而存取Okta的資源,但實際上此攻擊行動只在1月21日進行了25分鐘,駭客透過超級使用者(SuperUser)的應用,存取2家客戶的資料,並瀏覽他們的Slack、Jira等應用程式的內容。該公司強調,駭客這些舉動無法用來竄改用戶的配置,或是重設他們的雙因素驗證、密碼等資料。

俄羅斯駭客Gamaredon利用後門程式Pteredo變種對烏克蘭發動攻擊

自烏克蘭政府機關在今年1月初陸續遭到俄羅斯駭客Gamaredon網路攻擊,最近又有新的攻擊行動出現。賽門鐵克指出,Gamaredon近期使用名為Pteredo的後門程式變種,對烏克蘭發動攻擊,研究人員至少看到4個變種病毒。這些後門程式都會投放Visual Basic程式碼且功能相似,並利用Windows排程工作器來長期在受害電腦上運作,然後從C2伺服器下載額外的程式碼,以執行下個階段的攻擊行動。

而上述變種Pteredo用途略有不同,其中一種主要用於資料收集、另一種用於接收外部的PowerShell程式碼並執行,第3種則是用於更新DNS配置;至於最後一種則包含前述3款的功能。

疑報復經濟制裁,俄羅斯駭客鎖定全球關鍵基礎設施展開網路攻擊

俄羅斯對烏克蘭發動戰爭後,受到許多國家的經濟制裁,現在傳出聲援該國政府的駭客組織打算對全球發動網路攻擊。美國、加拿大、英國、紐西蘭、澳洲於4月20聯手發布資安通告指出,俄羅斯政府支持的駭客組織與網路攻擊行動,很可能不再集中攻擊烏克蘭,而是對於全球其他國家下手,呼籲基礎設施業者應嚴陣以待。這些駭客這麼做的原因,很可能是想要報復各國對俄羅斯的經濟制裁,或是反擊各國發動的網路攻擊。

遭到五眼聯盟點名的俄羅斯國家級駭客組織,包括俄羅斯聯邦安全局(FSB)、駭客組織Dragonfly(亦稱Energetic Bear)、俄羅斯外國情報局(SVR)、俄羅斯情報局(GRU)、GRU特別技術中心(GTsST)、特勤中心(GTsSS),以及俄羅斯FGUP中央化學暨機械學研究所國家研究中心(TsNIIKhM)。

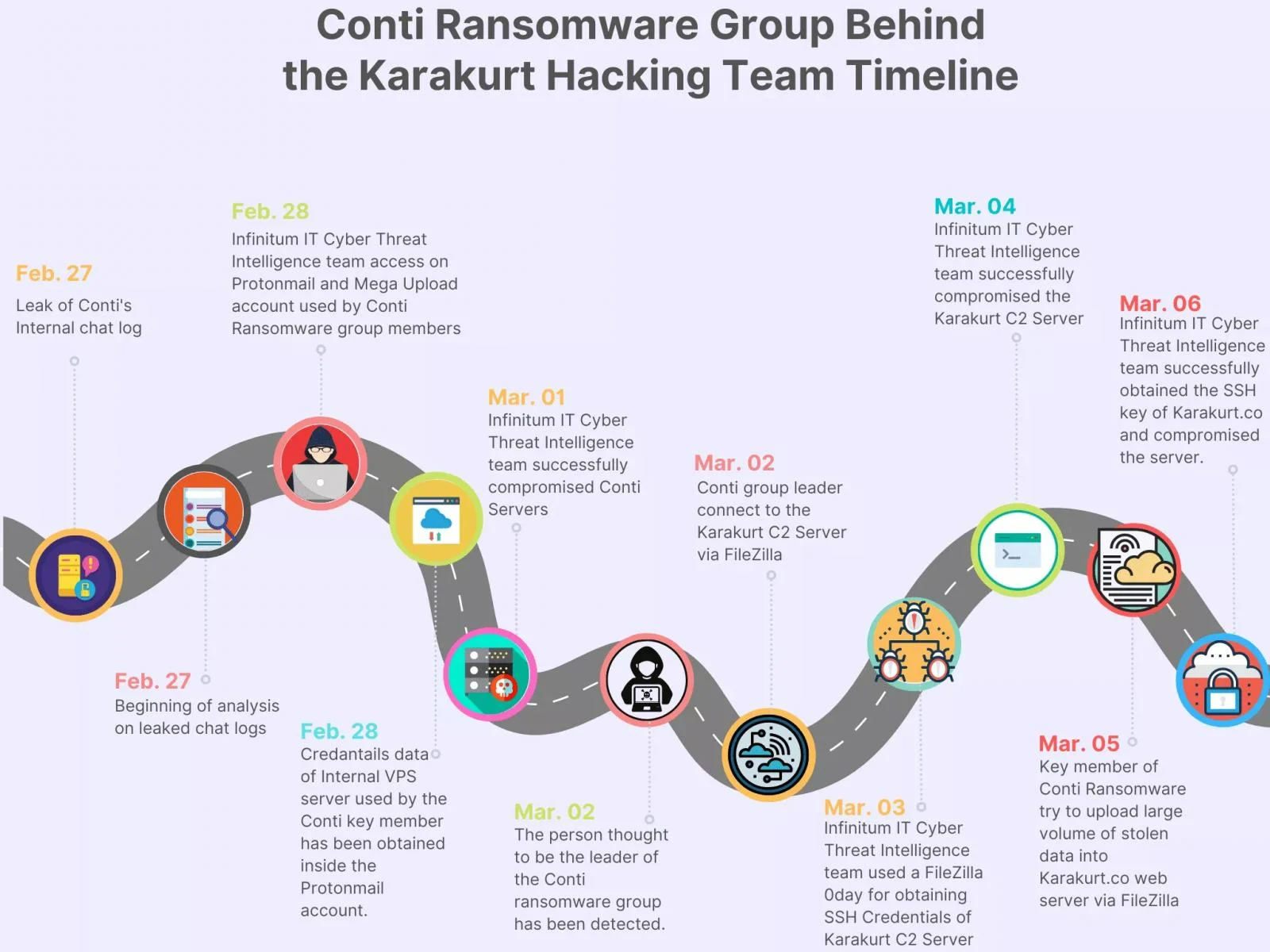

駭客組織Karakurt與勒索軟體Conti狼狽為奸,協助該組織後續索討贖金

自2021年6月出現的駭客組織Karakurt,宣稱在同年9月至11月間竊得40個組織的資料,如今有新的調查結果顯示該組織與勒索軟體Conti之間的關連。資安業者Infinitum IT在勒索軟體駭客組織Conti內部資料外洩後,進行後續追蹤發現,駭客組織KaraKurt在Conti得手受害組織內部資料後,取得部分竊得的資料進行分類及公布,疑似是Conti索討贖金不成而委由KaraKurt後續處理。

自2021年6月出現的駭客組織Karakurt,宣稱在同年9月至11月間竊得40個組織的資料,如今有新的調查結果顯示該組織與勒索軟體Conti之間的關連。資安業者Infinitum IT在勒索軟體駭客組織Conti內部資料外洩後,進行後續追蹤發現,駭客組織KaraKurt在Conti得手受害組織內部資料後,取得部分竊得的資料進行分類及公布,疑似是Conti索討贖金不成而委由KaraKurt後續處理。

另一家資安業者Arctic Wolf的調查結果,也能印證這樣的論點──他們在曾經遭到Conti攻擊的受害組織中,發現後來Karakurt利用Conti留下的Cobalt Strike後門入侵。

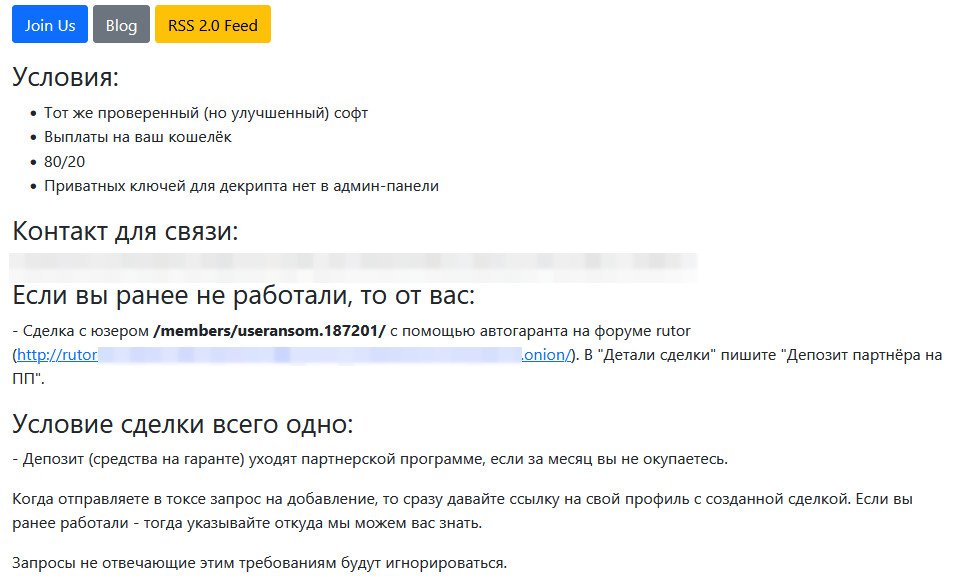

勒索軟體REvil疑死灰復燃,該組織的Tor網站恢復運作

勒索軟體REvil的基礎設施於今年1月遭到俄羅斯政府摧毀,但最近傳出再度開始恢復運作的現象。研究人員Soufiane Tahiri與Pancak3發現,有人在俄語論壇市集RuTOR公布新的REvil洩密網站,這個網站位於Tor網路,但使用不同的網域。

勒索軟體REvil的基礎設施於今年1月遭到俄羅斯政府摧毀,但最近傳出再度開始恢復運作的現象。研究人員Soufiane Tahiri與Pancak3發現,有人在俄語論壇市集RuTOR公布新的REvil洩密網站,這個網站位於Tor網路,但使用不同的網域。

而此網站似乎正在找尋想要使用新版勒索軟體的駭客,提供勒索軟體的組織將在成功收到贖金後,收取2成費用。該網站也列出26個受害組織,但其中僅有2個是新增的,其中一個是印度石油(Oil India)。

資安研究團隊MalwareHunterTeam也在今年4月5日至10日,發現上述與REvil有關的外洩網站,但當時網站上並沒有任何內容,而是在一個星期後,有人才從舊的REvil網站複製24個受害組織的資料,並增列2個新的受害組織。資安新聞網站Bleeping Computer指出,美國聯邦調查局(FBI)曾在2021年11月控制REvil的網站,究竟REvil是否真的另起爐灶?顯然有待進一步的調查。

勒索軟體鎖定農業合作社下手

在全球因疫情導致糧食短缺之際,勒索軟體駭客看準了可能會影響收成的時機,向相關組織發動攻擊,而使得受害組織為了避免先前的努力付諸流水,選擇支付贖金。美國聯邦調查局(FBI)於4月20日對食品生產與農業業者提出警告,勒索軟體駭客很可能選擇在種植或是收成的期間展開攻擊,該單位獲報在2021年秋季的收成期間,勒索軟體駭客針對6家糧食合作社下手,在2022年初駭客也發動2起攻擊行動,企圖中斷種子與肥料的供應,進而延誤耕種的時間。FBI指出,駭客認為合作社在農業生產過程扮演了重要的角色,很可能願意支付贖金來避免營運中斷,而將其視為主要的攻擊目標。

勒索軟體Black Cat半年內已入侵逾60個組織

勒索軟體Black Cat(亦稱Alphv)因其前身是BlackMatter、DarkSide,而引起資安人員關注,但這些駭客更改組織名稱後依舊持續發動攻擊。美國聯邦調查局(FBI)於4月19日發布資安通告指出,勒索軟體Black Cat於2021年11月至2022年3月,至少入侵全球超過60個組織,是全球第一款採用程式語言Rust打造的勒索軟體,意味著該勒索軟體可能具備較佳的執行效率,以及擁有較為可靠的工作排程,而讓受害組織更難以防範。該組織多半利用已經外洩的使用者帳密入侵,一旦建立連線,駭客將會挾持AD管理者與使用者的帳號,進而使用群組原則(GPO)與Windows工作排程來部署勒索軟體。在攻擊的過程中,駭客不只會運用Cobalt Strike,還會濫用Windows管理者工具與Sysinternals工具包進行寄生攻擊(LoL)。FBI也提供入侵指標(IoC)與建議緩解措施,供組織防範相關攻擊。

惡意軟體Emotet攻擊行動再度急劇增加

自日本JPCERT/CC於2月初,發現殭屍網路Emotet攻擊大幅增加,有多家資安業者發現,3月份相關攻擊行動現在變得更加氾濫。資安業者卡巴斯基提出警告,他們偵測到駭客用來散布Qbot與Emotet的垃圾郵件數量,從2022年2月的3千封,到了3月有3萬封,鎖定使用英語、法語、義大利語等9種語言的使用者而來。

另一家資安業者Check Point指出,Emotet在3月影響了全球十分之一的組織,威脅程度較2月翻倍。

資安研究團隊Cryptolaemus也有類似的發現,並指出駭客改用原生64位元的Emotet,來增加惡意軟體執行的效率,且防毒軟體能識別為惡意軟體的成功率下降至約6成,很可能就與這樣變化有關。

美國警告北韓駭客Lazarus利用惡意加密貨幣App發動攻擊

針對加密貨幣產業攻擊可說是北韓駭客取得資金的重要管道,但最近相關的網路攻擊不斷傳出,而使得美國政府提出警告。美國財政部、聯邦調查局(FBI)、網路安全暨基礎設施安全局(CISA)聯手發出公告,揭露北韓駭客組織Lazarus針對加密貨幣產業的攻擊情形,指出駭客不只針對加密貨幣交易所、DeFi平臺下手,亦攻擊握有大量加密貨幣或NFT資產的人士,利用平臺的漏洞、網釣攻擊,以惡意程式TraderTraitor竊得加密貨幣。美國財政部也公布入侵指標與防禦建議供企業與民眾參考。

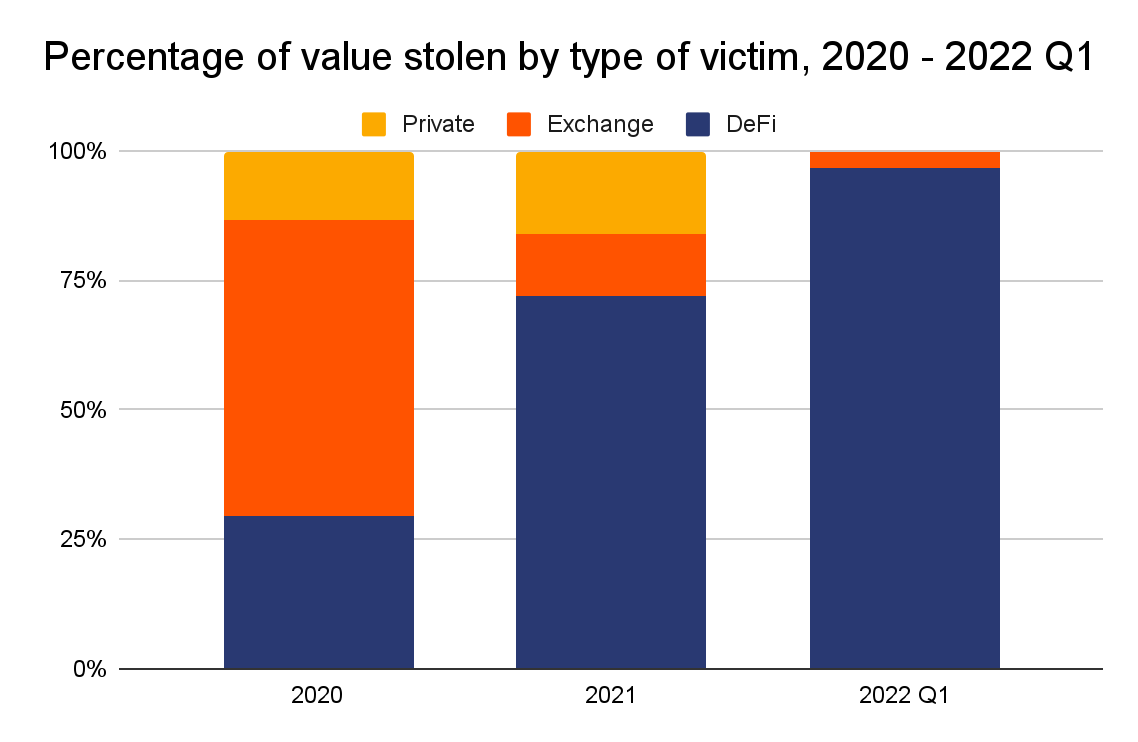

駭客偏好從DeFi平臺盜取加密貨幣

駭客竊取加密貨幣的管道,從過往主要針對加密貨幣交易所下手,演變至今已將目標轉向去中心化(DeFi)平臺。資安業者Chainalysis近期公布他們對於加密貨幣犯罪的調查報告,駭客在2021年總共偷取價值32億美元的加密貨幣,但在2022年第1季,駭客已經竊得13億美元,而且幾乎(97%)都是來自DeFi平臺。為何駭客會特別針對這類平臺而來?研究人員認為,主要與這類平臺採取開放原始碼的開發模式有關,駭客經由原始碼來找尋可利用的漏洞而較能得逞;其次,則是這類平臺上維護各類加密貨幣的定價機制不穩定,而讓駭客有機會發動閃電貸款(Flash Loan)攻擊。

駭客竊取加密貨幣的管道,從過往主要針對加密貨幣交易所下手,演變至今已將目標轉向去中心化(DeFi)平臺。資安業者Chainalysis近期公布他們對於加密貨幣犯罪的調查報告,駭客在2021年總共偷取價值32億美元的加密貨幣,但在2022年第1季,駭客已經竊得13億美元,而且幾乎(97%)都是來自DeFi平臺。為何駭客會特別針對這類平臺而來?研究人員認為,主要與這類平臺採取開放原始碼的開發模式有關,駭客經由原始碼來找尋可利用的漏洞而較能得逞;其次,則是這類平臺上維護各類加密貨幣的定價機制不穩定,而讓駭客有機會發動閃電貸款(Flash Loan)攻擊。

研究人員認為,DeFi平臺業者可能需要透過更嚴格的程式碼審查,並採取較為嚴格的安全防護機制來防堵上述攻擊行為。

駭客鎖定加密錢包MetaMask用戶下手,竊取存放在iCloud的通關密語來掏空加密貨幣

加密貨幣錢包的通關密語(Seed words)是保護數位資產的重要資料,有業者為避免用戶遺失而儲存於蘋果的雲端空間iCloud,但這樣的備份資料竟成為駭客能將用戶錢包洗劫一空的途徑。

熱加密貨幣錢包業者MetaMask於4月18日發出警告,若是iPhone用戶利用iCloud備份應用程式的資料,將很有可能成為駭客下手的目標,且傳出已有MetaMask用戶遭到網釣簡訊攻擊而損失65萬美元。駭客以要求重置Apple ID密碼為由寄送多次簡訊,這名用戶依照指示操作後,他的MetaMask錢包不久後就被盜領一空。

研究人員建議iPhone用戶,應在iCloud備份的應用程式資料名單中,排除MetaMask。

美國警告鎖定行動支付的網釣簡訊攻擊

行動支付日益普及,但駭客竟假借發送假的銀行交易警示通知來行騙。美國聯邦調查局(FBI)近期發出警告指出,有人針對綁定銀行帳號的行動支付用戶下手,向這些目標通知目前正以行動支付App進行較高金額的轉帳程序,要求進行確認,一旦用戶進行相關操作,隨即就會接到「客服人員」的電腦,對方會模仿銀行比對受害者的身分,然後要求受害者移除App上登記的電子郵件信箱,再將其綁定於歹徒控制的銀行帳號。接著,這位「客服」就會要用戶嘗試轉帳,宣稱這樣能取消之前的錯誤匯款,然而,受害者實際上是將銀行帳號的存款轉到歹徒名下。

FBI指出,在他們接獲多起案例中,歹徒有可能會聯絡受害者數次,而這些受害者往往等到後來檢查交易記錄才會發現異狀,他們呼籲民眾,要對這種不請自來的交易確認訊息提高警覺,並利用銀行網站上的電話來進行確認。

美國警告鎖定T-Mobile用戶來的簡訊網釣攻擊

攻擊者鎖定特定電信業者的手機用戶,發送網釣簡訊攻擊(Smishing)的現象,引起主管機關提出警告。美國新紐澤西州網路安全暨通訊整合小組(NJCCIC)於4月15日提出警告,他們接獲許多T-Mobile用戶通報,攻擊者以用戶完成T-Mobile費用付款,要提供贈品的名義,來發送網釣簡訊,一旦收信人依照指示點選簡訊中的連結,就有可能導致個人敏感資料遭竊,或是手機被植入惡意軟體。他們呼籲用戶,切勿點選簡訊裡來路不明的連結。

木馬程式RemcosRAT鎖定非洲銀行下手

第三世界國家近年來逐步走向數位化,但網路攻擊事件也伴隨而來。IT業者HP的威脅研究團隊指出,他們發現一起針對非洲銀行而來的攻擊行動,駭客先是冒充競爭對手,向收信人提供高薪的工作職缺,並以網頁連結提供詳細資訊,一旦對方照做點選連結,電腦就有可能遭到HTML挾帶(HTML Smuggling)攻擊,透過HTML檔案執行後產生ISO映像檔,該映像檔內容包含了Visual Basic程式碼。

第三世界國家近年來逐步走向數位化,但網路攻擊事件也伴隨而來。IT業者HP的威脅研究團隊指出,他們發現一起針對非洲銀行而來的攻擊行動,駭客先是冒充競爭對手,向收信人提供高薪的工作職缺,並以網頁連結提供詳細資訊,一旦對方照做點選連結,電腦就有可能遭到HTML挾帶(HTML Smuggling)攻擊,透過HTML檔案執行後產生ISO映像檔,該映像檔內容包含了Visual Basic程式碼。

收信人一旦點選執行上述的程式碼檔案後,就會呼叫電腦多個Windows系統的API,進而透過惡意程式下載器GuLoader在受害電腦組裝、植入木馬程式RemcosRAT。研究人員指出,駭客下載GuLoader的來源是檔案共享服務OneDrive、Dropbox,再加上此下載器是經由PowerShell挾帶執行,並在記憶體內運作,而難以被防毒軟體發現。

風力渦輪發電機業者Nordex遭到勒索軟體Conti攻擊

繼去年11月風力渦輪發電機業者Vestas遭到勒索軟體攻擊,近期有其他業者受害。資安新聞網站Bleeping Computer取得消息人士的說法,得知風力渦輪發電機業者Nordex疑似遭到勒索軟體Conti攻擊,到了4月2日,Nordex首度發出公告表示他們遭到網路攻擊,已經關閉部分IT系統防止災情蔓延。而到了12日,該公司再度公告這起事故的處理進度,表明他們切斷自己IT系統與客戶渦輪發電機之間的遠端連線,來防範事態擴大,但根據他們的初步調查結果,此起攻擊事故只影響Nordex內部的IT基礎設施。

繼去年11月風力渦輪發電機業者Vestas遭到勒索軟體攻擊,近期有其他業者受害。資安新聞網站Bleeping Computer取得消息人士的說法,得知風力渦輪發電機業者Nordex疑似遭到勒索軟體Conti攻擊,到了4月2日,Nordex首度發出公告表示他們遭到網路攻擊,已經關閉部分IT系統防止災情蔓延。而到了12日,該公司再度公告這起事故的處理進度,表明他們切斷自己IT系統與客戶渦輪發電機之間的遠端連線,來防範事態擴大,但根據他們的初步調查結果,此起攻擊事故只影響Nordex內部的IT基礎設施。

勒索軟體組織Conti於14日聲稱此起攻擊事件是他們所為,但疑似是因為雙方正在談判贖金的交付的事宜,這些駭客沒有外洩該公司的資料。

勒索軟體Hive透過ProxyShell漏洞入侵受害組織

勒索軟體Hive最近幾個月動作頻頻,有研究人員發現駭客動作相當迅速,入侵後數日後就加密資料。資安業者Varonis針對客戶遭到勒索軟體Hive攻擊的事故進行調查,結果發現,駭客先透過ProxyShell漏洞入侵Exchange Server,並植入Web Shell做為後門,而攻擊者可利用這些後門以系統權限執行惡意PowerShell程式碼,進而從C2伺服器下載Cobalt Strike於記憶體內執行。

接著,攻擊者以系統權限建立名為user的管理員用戶,並利用Mimikatz來截取企業的憑證,並藉由Pass-The-Hash手法來控制網域管理員帳號,最後,駭客在受害組織網路進一步調查,掃描敏感資訊,再部署Hive勒索軟體。研究人員指出,駭客從成功入侵到部署勒索軟體,只花了不到72小時,組織能察覺異狀並採取行動的時間並不多。

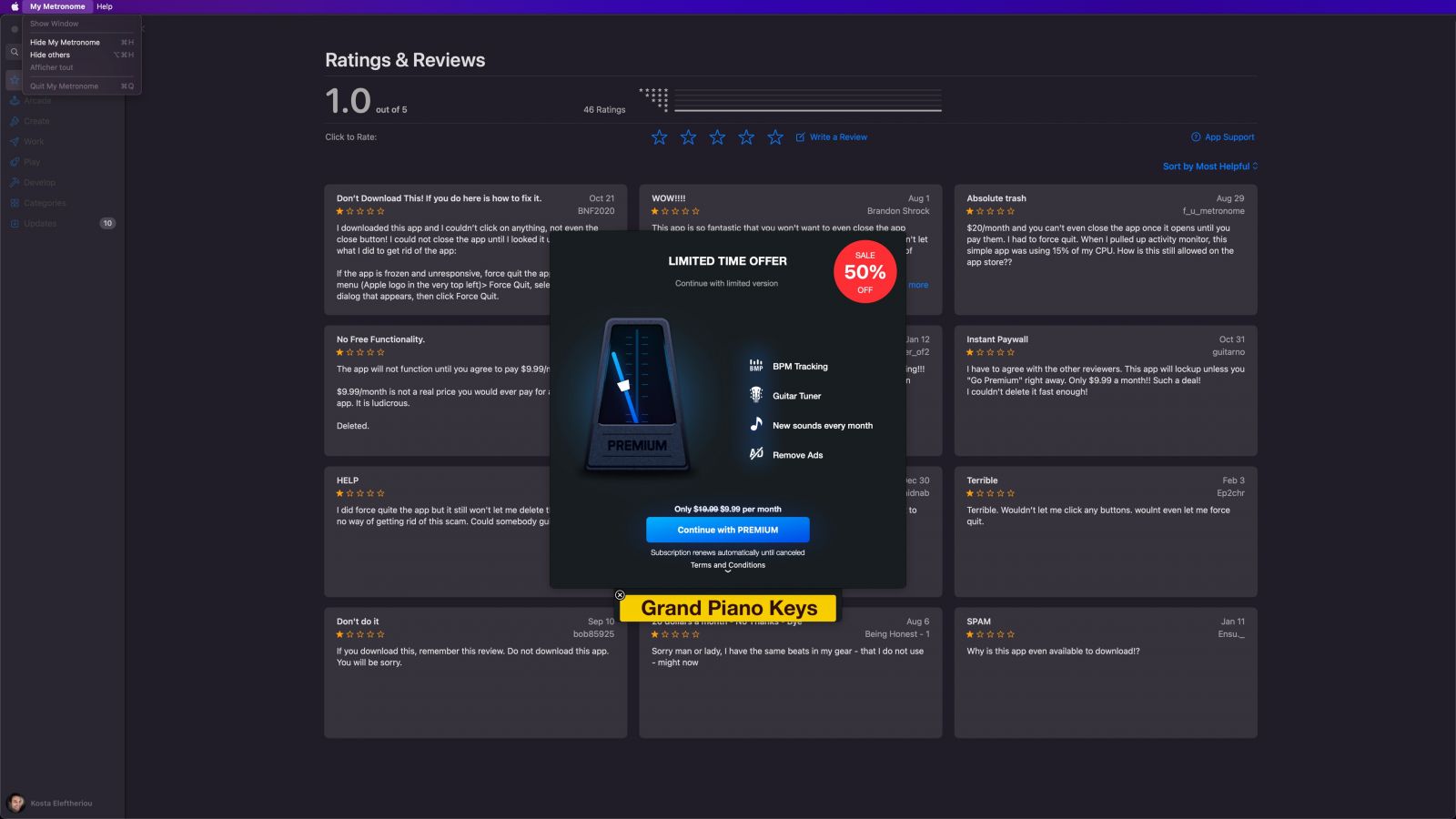

Mac電腦的App Store市集出現騙錢軟體,不訂閱就無法關閉應用程式

蘋果對於應用程式市集App Store的管控,可說是相當嚴謹,但如今傳出有人能通過相關審核程序上架App,並脅迫Mac電腦用戶付錢的現象。資安研究員Kosta Eleftheriou、Edoardo Vacchi不約而同指出,他們發現蘋果App Store市集上出現名為My Metronome的騙錢軟體(Fleeceware),一旦Mac電腦的用戶不慎安裝後,這個應用程式就會強迫用戶同意每個月以9.99美元訂閱,否則程式本身將無法透過關閉按鈕或是鍵盤快速鍵關閉(但研究人員發現能強制關閉),不久後這款應用程式遭到蘋果下架。

蘋果對於應用程式市集App Store的管控,可說是相當嚴謹,但如今傳出有人能通過相關審核程序上架App,並脅迫Mac電腦用戶付錢的現象。資安研究員Kosta Eleftheriou、Edoardo Vacchi不約而同指出,他們發現蘋果App Store市集上出現名為My Metronome的騙錢軟體(Fleeceware),一旦Mac電腦的用戶不慎安裝後,這個應用程式就會強迫用戶同意每個月以9.99美元訂閱,否則程式本身將無法透過關閉按鈕或是鍵盤快速鍵關閉(但研究人員發現能強制關閉),不久後這款應用程式遭到蘋果下架。

無獨有偶,另一名研究人員Jeff Johnson發現,Music Paradise與Groove Vibes兩家公司上架的App也有類似情況,報導此事的新聞網站The Verge也著手進行測試,發現其中一款應用程式Music Paradise Player確實有這樣的問題。

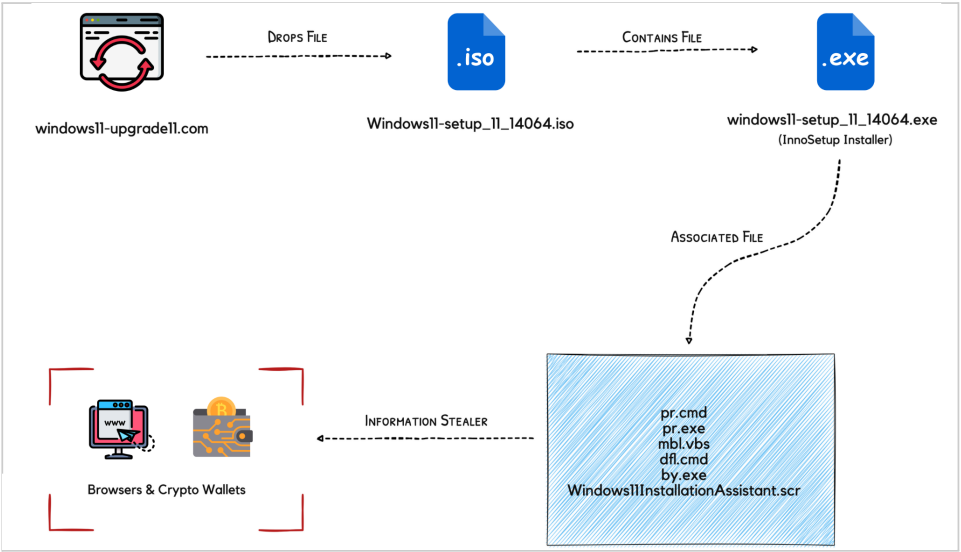

駭客藉由提供Windows 11升級的名義來散布竊密軟體

微軟自去年底推出Windows 11,今年2月有駭客假借提供升級工具的名義散布RedLine,但最近又有相關攻擊出現。根據資安新聞網站Bleeping Computer的報導,資安業者CloudSEK向他們透露,駭客建置假造的Windows 11升級網站,藉此散布一隻名為Inno Stealer的竊密軟體。

微軟自去年底推出Windows 11,今年2月有駭客假借提供升級工具的名義散布RedLine,但最近又有相關攻擊出現。根據資安新聞網站Bleeping Computer的報導,資安業者CloudSEK向他們透露,駭客建置假造的Windows 11升級網站,藉此散布一隻名為Inno Stealer的竊密軟體。

一旦瀏覽網站的用戶點選下載按鈕,便會取得內有惡意軟體的ISO映像檔,使用者若是執行映像檔內的可執行檔案想要升級電腦,此執行檔案會移除ESET與Emsisoft等防毒軟體,並在Microsoft Defender將惡意軟體加入白名單,且刪除Shadow Volume備份資料、停用登錄機碼的功能等,最終在受害電腦植入Inno Stealer,竊取瀏覽器Cookie與加密錢包資料,得手後再透過PowerShell回傳給駭客。

研究人員呼籲想要升級Windows 11的用戶,應從Windows Update安裝,或微軟網站下載相關部署工具。

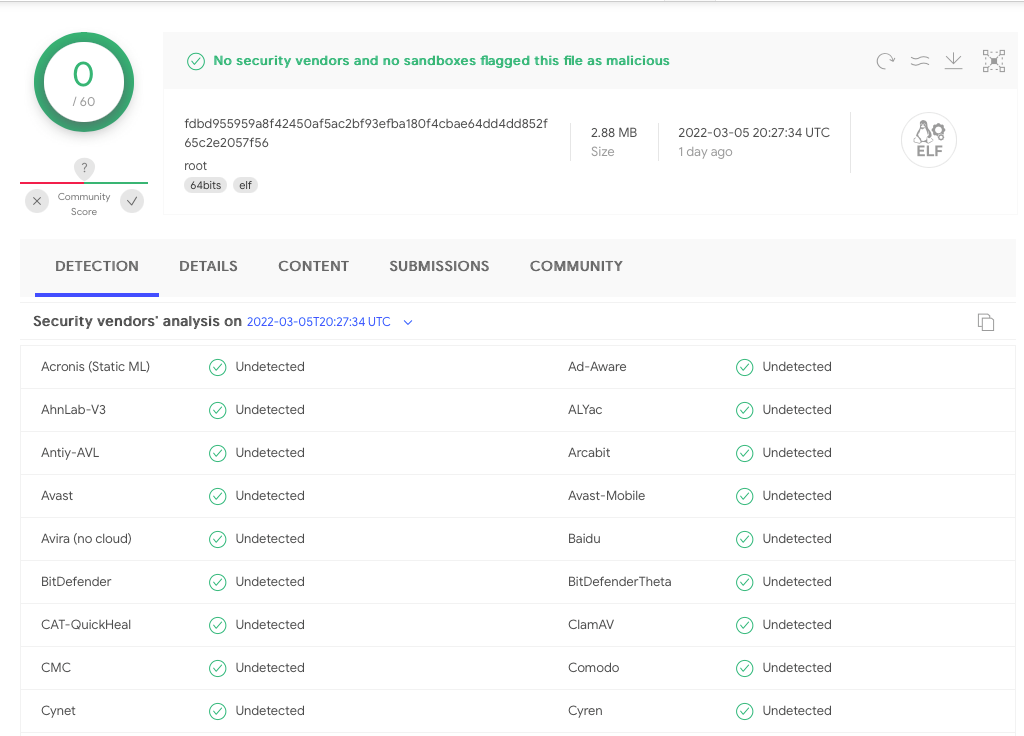

殭屍網路BotenaGo變種病毒鎖定利凌視訊監視器下手

殭屍網路BotenaGo自去年10月出現,最近又有了新的攻擊行動。資安業者Nozomi Networks指出,他們最近發現了BotenaGo的變種病毒Lilin Scanner,有別於BotenaGo針對多種廠牌的家用路由器、數據機、NAS而來,新的變種專門鎖定利凌(Lilin)的DVR設備,很可能是別的駭客組織利用外洩的BotenaGo原始碼開發而成。Lilin Scanner廣泛掃描IP位址找尋該廠牌的DVR設備,並企圖透過漏洞入侵,其中一個遭利用的漏洞CVSS風險層級達到10分。

殭屍網路BotenaGo自去年10月出現,最近又有了新的攻擊行動。資安業者Nozomi Networks指出,他們最近發現了BotenaGo的變種病毒Lilin Scanner,有別於BotenaGo針對多種廠牌的家用路由器、數據機、NAS而來,新的變種專門鎖定利凌(Lilin)的DVR設備,很可能是別的駭客組織利用外洩的BotenaGo原始碼開發而成。Lilin Scanner廣泛掃描IP位址找尋該廠牌的DVR設備,並企圖透過漏洞入侵,其中一個遭利用的漏洞CVSS風險層級達到10分。

研究人員指出,根據惡意軟體檢測平臺VirusTotal分析的結果,尚未有防毒引擎將此殭屍網路病毒識別為有害,原因很可能是駭客刪除了原本BotenaGo利用大量漏洞的程式碼。

蠕蟲程式TeamTNT針對AWS、阿里雲發動攻擊

趨勢科技於今年3月揭露駭客組織TeamTNT鎖定AWS的攻擊行動,但駭客疑似在研究人員公布細節後再度進行調整,而能夠規避資安系統的偵測。思科於4月21日指出,他們看到TeamTNT蠕蟲程式的變種,駭客利用惡意的Shell程式碼,鎖定AWS發動攻擊,但研究人員發現,上述的程式碼也能在內部建置或是容器的Linux環境中運作。

這些駭客的主要目的是竊取帳密,但研究人員也發現負責其他工作的TeamTNT酬載,有的被用於挖掘加密貨幣,有的供駭客橫向移動或是持續在受害環境運作。此外,他們發現也有TeamTNT的程式碼針對阿里雲而來,能夠停用阿里巴巴提供的防護工具。值得留意的是,TeamTNT的挖礦攻擊僅會占用7成處理器資源,而非全部,管理者可能要透過相關的儀表板才能察覺。

駭客向其他網路罪犯免費提供竊密軟體Ginzo Stealer,疑似為了培養客群

自3月底傳出竊密軟體Raccoon Stealer部分開發者在烏克蘭戰爭中喪生而終止開發,許多新的竊密軟體接連出現,近期甚至有人打著免費的旗號,提供這類作案工具給駭客使用。防毒軟體業者G Data指出,他們從3月下旬開始看到有人免費散布名為Ginzo Stealer的竊密軟體,自3月20日至30日於惡意軟體檢測平臺VirusTotal上就發現超過400個檔案,這代表了此竊密軟體相當受到駭客的歡迎。此竊密軟體可竊取Chrome、Firefox、Opera等瀏覽器的Cookie與密碼,以及存放於桌面的檔案、Telegram連線階段、Discord的Token、加密貨幣錢包等。

但駭客為何會採取免費提供Ginzo Stealer的策略?研究人員認為很有可能是為了培養未來的買家,而且,在其他攻擊者使用Ginzo Stealer的時候,也會將竊得的資料同時回傳給提供此竊密軟體的駭客組織。

微軟端點防護產品再傳誤報,將下載Chrome更新檔案視為可疑行為

又是微軟端點防護出現誤報的情況。根據資安新聞網站Bleeping Computer的報導,有許多IT人員發現自己組織的Microsoft Defender for Endpoint約從4月20日晚間,將Google更新程式下載Chrome瀏覽器更新檔案的工作,視為執行可疑的服務,或是投放有問題的檔案。後來微軟在Microsoft 365 Defender的服務狀態公告裡,坦承上述現象的確是誤報,並非實際的攻擊行動,約在一個半小時後微軟再度公告,表示已修正誤報的情形。

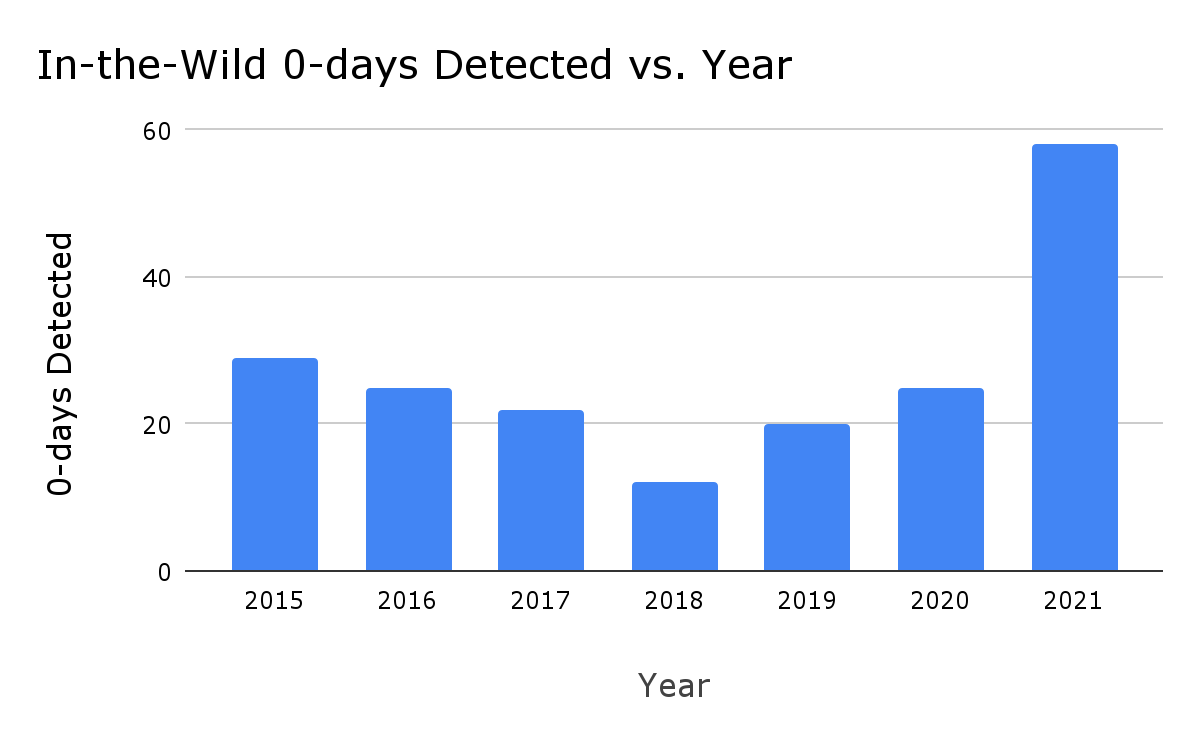

2021年出現近60個零時差漏洞,較前年倍增

駭客利用零時差漏洞的情況,在2021年出現大幅增加的情況。Google旗下的威脅分析小組(TAG)指出,他們在2021年發現了58個遭到利用的零時差漏洞,相較於2020年僅有25個,多出超過一倍。研究人員認為,去年零時差漏洞數量大幅增加的原因,主要是因為他們相關的檢測與揭露工作所致。其中,最值得留意的是Chrome瀏覽器的漏洞就占了14個、Safari有7個,作業系統的部分,Windows有10個、Android有7個,此外,微軟的郵件系統Exchange Server也有5個。

駭客利用零時差漏洞的情況,在2021年出現大幅增加的情況。Google旗下的威脅分析小組(TAG)指出,他們在2021年發現了58個遭到利用的零時差漏洞,相較於2020年僅有25個,多出超過一倍。研究人員認為,去年零時差漏洞數量大幅增加的原因,主要是因為他們相關的檢測與揭露工作所致。其中,最值得留意的是Chrome瀏覽器的漏洞就占了14個、Safari有7個,作業系統的部分,Windows有10個、Android有7個,此外,微軟的郵件系統Exchange Server也有5個。

【漏洞與修補】

美國要求聯邦機構限期修補已遭利用的Print Spooler漏洞

微軟於2月修補Windows作業系統上的Print Spooler漏洞CVE-2022-22718,當時該公司提及很可能已有相關攻擊行動,而這樣的推測最近得到證實。美國網路安全暨基礎設施安全局(CISA)於4月19日,將CVE-2022-22718列入已遭利用的漏洞名單,並要求聯邦機構要在5月10日前完成修補。

AWS針對旗下服務的Log4Shell漏洞修補不全,並衍生出4個高風險弱點

去年12月被揭露的Log4Shell漏洞,傳出有雲端服務廠商漏洞修補不全的情況。資安業者Palo Alto Networks近日指出,AWS於去年12月中旬針對旗下解決方案發布的Log4Shell熱修補(Hot Patch)程式,存在漏洞修補不完全的現象,而導致可能被攻擊者用於提升權限,或是逃脫容器的情況,研究人員將衍生的弱點列管為CVE-2021-3100、CVE-2021-3101、CVE-2022-0070、CVE-2022-0071,CVSS風險層級為8.8分。在12月下旬通報後,AWS進行多次修補與驗證,於今年4月19日發布完整的修補程式與資安通告。

高通與聯發科手機處理器晶片使用存在漏洞的聲音解碼器,恐波及三分之二安卓用戶

蘋果研發的無失真聲音壓縮格式ALAC,於2011年開放相關原始碼,而使得其他廠牌的裝置也能支援這類格式,但蘋果在發布之後,未曾針對這些公開的原始碼進行維護,而使得導入這些原始碼的裝置曝露於危險。資安業者Check Point指出,高通與聯發科在行動裝置晶片裡,就採用了這些老舊的原始碼支援播放ALAC檔案,攻擊者一旦利用相關漏洞,將能透過錯誤格式的聲音檔案,在行動裝置上發動RCE攻擊,恐有三分之二的安卓裝置受到波及。

經研究人員通報後,高通與聯發科皆於2021年12月予以修補,前者將上述漏洞登記為CVE-2021-30351,後者則是以CVE-2021-0674與CVE-2021-0675列管。

聯想筆電韌體存在漏洞,攻擊者恐用於植入UEFI惡意軟體

資安業者ESET揭露聯想筆電UEFI韌體的3個漏洞CVE-2021-3970、CVE-2021-3971、CVE-2021-3972,這些漏洞存在於SecureBackDoor和SecureBackDoorPeim驅動程式,影響該廠牌IdeaPad、Yoga、Legion系列的上百款家用機種。一旦攻擊者利用上述漏洞,就有可能以特殊權限關閉筆電的快閃記憶體防護機制,或是UEFI安全開機功能。這些漏洞在去年10月通報後,聯想已推出新版韌體與驅動程式予以修補。

解壓縮軟體7-Zip出現漏洞,恐讓攻擊者獲得管理員權限

知名的解壓縮軟體WinRAR日前被揭露嚴重漏洞引起關注,但這樣情況疑似也出現在7-Zip上。土耳其研究人員Kağan Çapar揭露7-Zip的漏洞CVE-2022-29072,影響21.07與之前版本,此漏洞出現在該軟體的程式庫7z.dll組態錯誤,一旦攻擊者利用這項漏洞,就有可能導致7-Zip視窗版主程式7zFM.exe記憶體堆積溢位,進而取得電腦的管理員權限來執行指令。

7-Zip尚未修補這項漏洞,但研究人員指出,使用者有2種方法能緩解上述漏洞,一種是直接刪除7-Zip的說明檔案7-zip.chm,另一種做法則是針對該應用程式的資料夾裡的所有檔案,限制所有使用者只能讀取與執行。

威聯通公告部分NAS機種可能存在Apache HTTP伺服器漏洞,並提出緩解措施

Apache基金會於3月中旬,發布網頁伺服器軟體HTTP Server的2.4.53版,修補數個漏洞,最近有NAS業者公布旗下產品受到影響的情況。威聯通於4月20日發出資安通告指出,Apache於2.4.53版網頁伺服器軟體裡總共修補了4個漏洞:CVE-2022-22719、CVE-2022-22720、CVE-2022-22721、CVE-2022-23943,該公司的NAS設備主要是受到CVE-2022-22721與CVE-2022-23943影響,前者影響執行32位元版系統的設備,後者則與啟用mod_sed的Apache HTTP Server有關。

該公司表示,他們仍在針對漏洞的影響範圍進一步調查,並儘快提供更新軟體,但用戶可先透過調整相關設定來緩解漏洞帶來的風險。例如,該公司建議將LimitXMLRequestBody的參數調回預設的1M,來緩解CVE-2022-22721;而針對CVE-2022-23943,他們建議停用mod_sed模組來因應。

思科無線網路控制軟體存在漏洞,恐讓攻擊者繞過身分驗證取得管理者權限

無線網路控制器軟體存在的重大漏洞,有可能讓攻擊者得以掌控網路設備。思科最近針對旗下的Wireless LAN Controller(WLC)軟體,修補管理介面的身分驗證繞過漏洞CVE-2022-20695,此漏洞與密碼驗證演算法的實作不當有關,導致攻擊者一旦加以利用,就有機會以管理者的權限掌控控制器,CVSS風險層級達到10分。思科旗下的3504、5520、8540無線控制器,以及Mobility Express、Virtual Wireless Controller等軟硬體控制器都可能受到影響,該公司亦提供新版WLC軟體,但強調若是採用預設配置的無線控制器,不會受到上述漏洞波及。

NFT市集Rarible存在漏洞,恐被攻擊者用於竊取NFT與Token

非同質化代幣(NFT)最近掀起一股投資熱潮,但相關市集很可能存在漏洞而面臨駭客盜取大量NFT或加密貨幣的情況。資安業者Check Point在擁有200萬常態用戶的Rarible市集發現漏洞,一旦攻擊者加以利用,可藉此引誘受害者點選惡意NFT,進而竊取對方的加密貨幣錢包,Rarible獲報後已完成修復。研究人員指出,他們著手調查Rarible漏洞的原因,與4月初歌手周杰倫的NFT遭竊有關。

熱門新聞

2026-02-16

2026-02-13

2026-02-16

2026-02-16