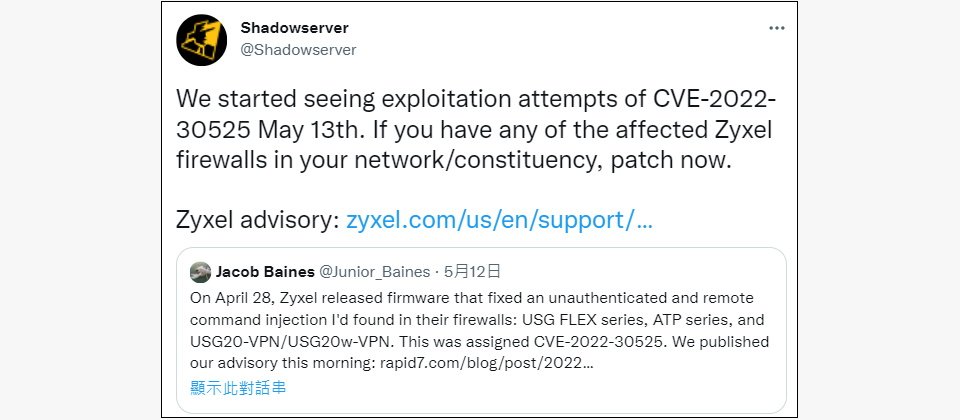

非營利資安組織Shadowserver Foundation周日(5/15)警告,已於13日看到駭客試圖開採位於合勤防火牆中的CVE-2022-30525安全漏洞,呼籲使用者儘快修補。

CVE-2022-30525是由美國資安業者Rapid7所發現,允許未經授權的駭客以無權限的Nobody用戶身分自遠端執行任意程式,只要使用一個普通的Bash GTFOBin,就能建立一個反向Shell。

其實合勤已在4月28日時,趁著防火牆的定期更新順手修補了該漏洞,但一直到5月12日才公告,並賦予漏洞編號。

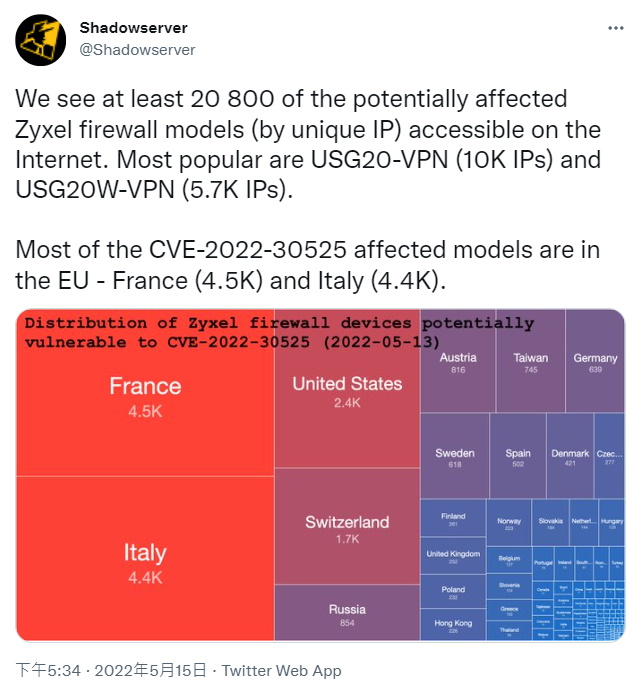

CVE-2022-30525影響USG FLIX系列、ATP系列與VPN系列的防火牆裝置,而根據Shadowserver的調查,網路上大約有超過2萬臺合勤的防火牆可能含有該漏洞,包括1萬臺的USG20-VPN,以及5,700臺的USG20W-VPN,而這些防火牆主要位於歐洲,包括法國的4,500臺與義大利的4,400臺,美國也有2,400臺。

5月12日Zyxel發布資安公告:Zyxel資安公告:針對防火牆系統命令注入漏洞 (Command Injection) 5月13日兆勤回應

更正啟事:內文最後一段關於USG20W-VPN的數據誤植(如圖所示),於5月16日16:57時更正為5,700臺。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-09

2026-02-10

Advertisement