資安工程師Tuan Anh Nguyen在安裝了代號rkxxz開發者提供的CVE-2022-26809攻擊程式之後,卻發現這害他在自己的系統上引進了後門。

資安業者Cyble近日警告,他們在網路上發現針對微軟安全漏洞的概念性驗證攻擊程式,但實則為惡意程式網路,資安社群一旦不慎安裝,就會被植入後門程式。

遭到駭客利用的兩個安全漏洞都是微軟於今年4月修補的CVE-2022-24500與CVE-2022-26809,前者為Windows SMB的遠端執行漏洞,後者則是遠端程序呼叫(Remote Procedure Call,RPC)Runtime漏洞,亦允許駭客自遠端執行任意程式。

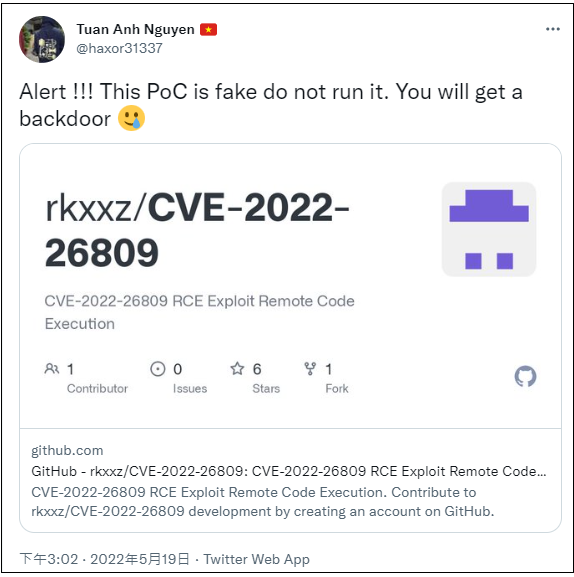

然而,有一名代號為rkxxz的開發者,將針對這兩個漏洞的概念性驗證攻擊程式上傳到GitHub上,資安工程師Tuan Anh Nguyen在安裝了其中的CVE-2022-26809攻擊程式之後,發現他在自己的系統上引進了後門。

Cyble指出,偽造的CVE-2022-24500攻擊程式並未含有任何攻擊程式碼,只是出現一個假訊息顯示它企圖開採並執行Shellcode,卻背地裡執行PowerShell指令以遞送真正的酬載,接著下載了Cobalt-Strike Beacon,以用來展開其它的惡意行為。

總之,不管是假冒的CVE-2022-24500或CVE-2022-26809攻擊程式,都是用來吸引資安社群的誘餌,因為資安人員經常使用這類的概念性驗證程式來檢查漏洞,使得Cyble呼籲該社群的使用者最好在下載任何概念性驗證程式之前,先確認來源的可信度。

目前不管是rkxxz的帳號或相關概念性驗證攻擊程式都已被GitHub下架。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13