Eclypsium

Conti是這兩年最活躍的勒索軟體之一。安全廠商經由Conti組織成員之間的對話發現這群駭客已經發展出攻擊英特爾晶片韌體的能力。

今年3月一名代號ContiLeaks的研究人員駭入Conti組織伺服器,公布成員間的聊天軟體對話。而安全廠商Eclypsium從中發現到,這群駭客可能已經發展出攻擊英特爾晶片韌體漏洞的新能力以及開採概念驗證程式。

除了傳統直接針對UEFI/BIOS攻擊外,研究人員發現Conti駭客現在也鎖定英特爾管理引擎(Intel Management Engine,ME)。ME是現代英特爾晶片組裏的微控制器,它在不同環境下有不同種類,Skylake以前叫ME,Skylake之後叫英特爾聚合式安全與管理引擎(Intel Converged Security Management Engine,CSME),而在Atom平臺上叫信賴執行環境(Trusted Execution Environment),此外還有伺服器的版本,叫伺服器平臺服務(Server Platform Services)。但它主要都是指頻外管理處理器(out-of-band management processor),它內建於英特爾晶片組,獨立於CPU執行。

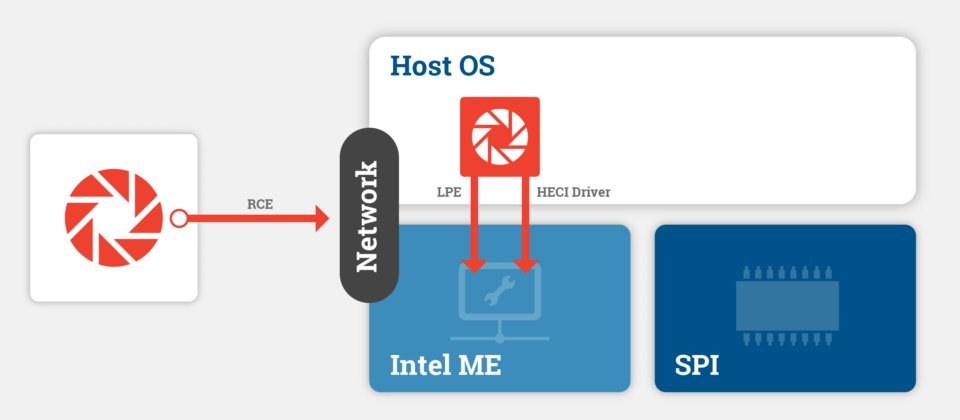

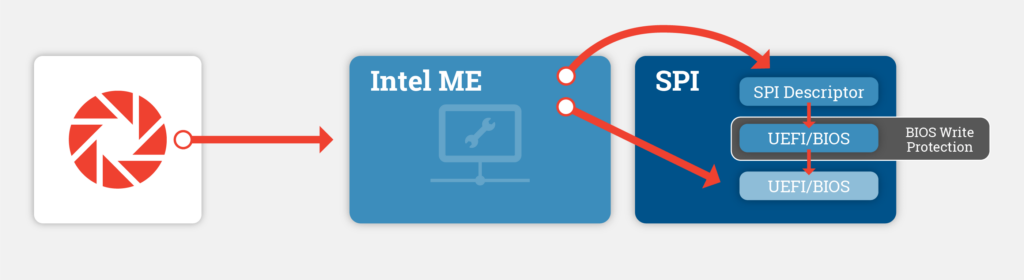

根據分析,Conti一直在針對ME介面進行模糊測試,試圖找出未知的指令或漏洞。此外也從ME試圖存取SPI(UEFI/BIOS系統韌體使用的快閃記憶體),以便繞過其他防護。研究人員解析,從主機開啟主動管理技術(AMT)或變更其他ME組態可曝露出ME漏洞導致程式碼執行。而在ME執行程式碼,存取SPI記憶體及其他資源就能繞過一般防護。

圖片來源/Eclypsium

而駭客考慮的攻擊,則包括從UEFI植入dropper程式以及系統管理模式(SMM)嵌入程式。由於SMM是由UEFI/BIOS控制的runtime CPU模式,比Ring-0作業系統核心權限更高,OS核心無法審查SMM程式碼或封鎖程式碼執行。因此SMM嵌入程式可以修改核心而完全不被察覺,也無法被阻止。

這些攻擊牽涉英特爾產品2019年到2020年發現的43項漏洞,影響涵括CSME、AMT及ISM(Standard Manageability)、DAL(Dynamic Application Loader)等軟體。

研究人員強調,英特爾已沒有新的漏洞,舊漏洞也已修補,且英特爾晶片組的韌體程式也沒有比其他程式碼更多問題。最大問題在於企業修補晶片組漏洞的頻繁度要少於一般軟體,甚至UEFI/BIOS韌體,這使得裝置上權限更高的程式碼面臨攻擊威脅,而且更容易潛伏在系統中而不易被防毒、端點安全或XDR等安全工具偵測、它造成損害更大、受害者也更多。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06