根據近日卡巴斯基(kaspersky)揭露,中國駭客組織採用新手法散布WinDealer惡意程式,是利用旁觀者攻擊手法,將原本的應用程式更新請求,替換為安裝後門程式。

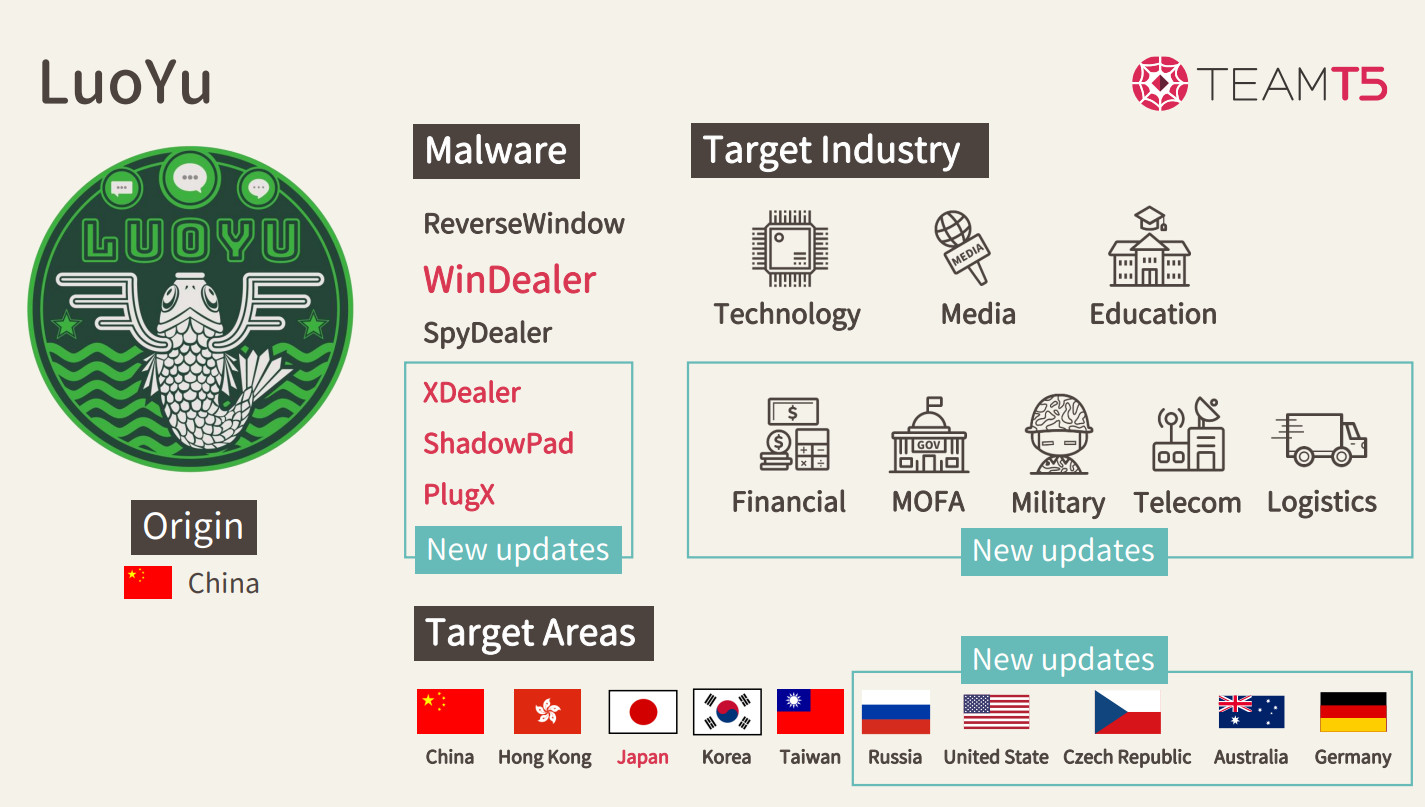

卡巴斯基之所以關注這樣的攻擊活動,是基於臺灣資安業者杜浦數位安全TeamT5的發現。去年2021年,TeamT5曾在日本資安分析研討會JSAC上,揭露鮮為人知的中國駭客組織蠃魚(LuoYu),其攻擊目標主要是中國、臺灣、日本與韓國,並確認出該組織所慣用的3個惡意程式,包括SpyDealer、ReverseWindow(Demsty),以及WinDealer。

近年來,卡巴斯基亦針對LuoYu駭客組織的攻擊活動進行調查,並確認惡意程式Demsty與WinDealer之間的關聯。卡巴斯基指出,這APT駭客組織從2008年開始活躍,主要攻擊位於中國的目標,例如,在中國設立的外國外交機構、學術界成員,以及國防、物流與電信業的公司。

值得關注的是,近來這個中國駭客組織活動頻頻,除了攻擊目標已經擴及歐美國家,並且發展出新的WinDealer散布手法。

WinDealer惡意程式突顯複雜網路攻擊能力,用戶難以防範

事實上,在今年1月27日舉行的JSAC大會上,卡巴斯基、TeamT5與伊藤忠商事(Itochu)的三位研究人員,共同揭露LuoYu在2021年的攻擊動向,例如,開始使用XDealer、ShadowPad與PlugX等惡意程式,攻擊目標也擴大,涵蓋印度、德國、奧地利、美國、捷克共和國與俄羅斯。

到了6月2日,卡巴斯基揭露更多發現。該駭客集團運用新手法散布WinDealer惡意程式,利用旁觀者攻擊手法,來讀取流量並往其中注入新的訊息,並指出他們具備旁觀者攻擊能力的事實,各界必須留意。

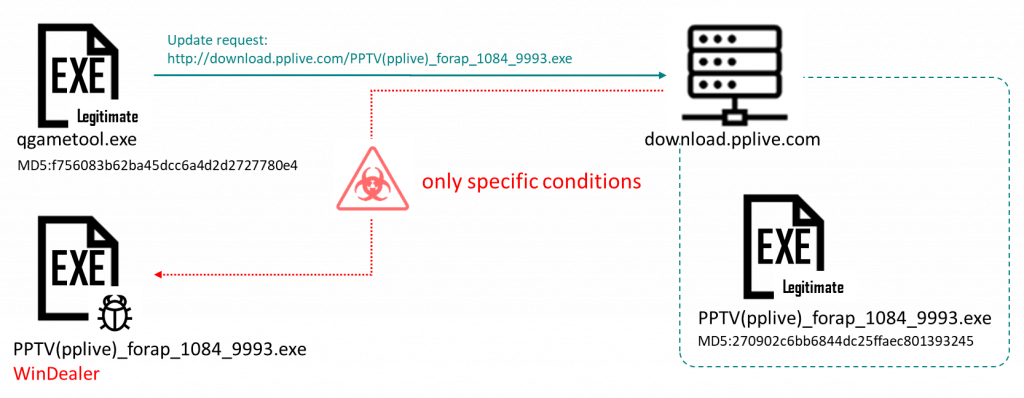

什麼是旁觀者攻擊手法?全名稱之為Man-on-the-side attack,根據卡巴斯基的解釋,一般而言,當攻擊者透過攔截的手法,或是在ISP網路上居於有利的戰略位置,即可在網路上看到特定資源請求,此時,攻擊者會試圖以更快的速度回應受害者,搶先合法伺服器一步來回應。

一旦攻擊者先馳得點,受害目標機器將使用攻擊者提供的資料,亦即會將接收到受感染的執行檔。而且,就算攻擊者搶先失敗,但仍然能夠再次嘗試,直到成功為止。

在完成上述攻擊後,目標裝置將被安裝間諜軟體,該應用程式可收集大量資訊,不只螢幕截圖與收集電腦軟硬體詳細資料,也能察看或下載設備上儲存的任何文件。

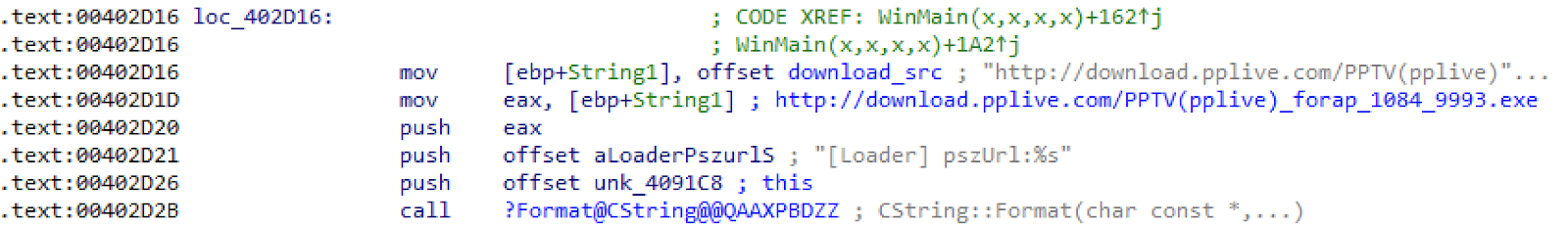

卡巴斯基指出,在2020年的一起調查案例中,駭客濫用應用程式自動更新機制,透過含有簽章的qgametool.exe軟體更新程式,將下載假冒視訊串流播放軟體PPTV的WinDealer,並安裝於受害電腦上。

卡巴斯基表示,這是相當具破壞性的攻擊,除非透過另一個網路路由流量,否則用戶並無法自保。對於這類攻擊手法,卡巴斯基表示,在此之前,2014年資安業者Fox-IT即曾揭露的Quantum Insert,是第一個實例。

Update URL hardcoded in qgametool.exe

關於中國駭客組織蠃魚(LuoYu)的近期攻擊動向,卡巴斯基表示,對方利用旁觀者攻擊手法,假冒視訊串流播放軟體PPTV更新,將WinDealer惡意程式安裝於受害電腦。圖片來源/卡巴斯基

不僅如此,新的WinDealer基礎架構也很特殊,可以攔截所有網路流量,使他們能夠接收隨機IP位址的後門回應,而不必部署實際的C2伺服器,並以複雜IP產生演算法來決定聯繫那臺機器。

例如,卡巴斯基觀察到,攻擊者會從中國西藏自治區或貴州省的4.8萬個IP位址中,挑選連線的對象。研究人員推測,這些駭客很可能破壞了網路上的路由器,或是使用一般人不知道的網路訊號情資方法,甚至有能力存取ISP層級的執法工具。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-10

2026-02-13