Matthew Henry on unsplash

美國國安局(NSA)、網路安全及基礎設施安全局(Cybersecurity and Infrastructure Security Agency,CISA)與聯邦調查局(FBI),在本周發布名為《中國駭客攻擊網路供應商與裝置》(People’s Republic of China State-Sponsored Cyber Actors Exploit Network Providers and Devices)的網路安全通報(Cybersecurity Advisory,CSA),揭露由中國政府支持的駭客利用哪些已知的漏洞,企圖攻擊電信業者與網路服務供應商。

通報中指出,中國駭客經常利用安全漏洞來危害尚未修補的網路裝置,像是路由器或NAS裝置,再將它們作為額外的存取點以引導命令暨控制流量,並充當執行其它網路入侵的中繼站,這些網路裝置過去幾年來所出現的重大漏洞讓駭客有機可趁,此外,這些網路裝置也經常受到防禦者的忽視,忘了定期更新相關的漏洞。

NSA、CISA與FBI也發現,由中國政府支持的駭客從2020年以來就大規模地開採已知漏洞,由於鎖定的是已知漏洞,從坊間就可找到攻擊程式,不必使用可能會被辨識出的獨特工具,這些駭客也利用多種手法來混淆視聽以避免被追蹤,再利用所危害或租賃的伺服器,來代管命令暨控制伺服器或與受害者的網路互動。

上述的美國機構並未揭露遭到中國駭客鎖定的業者名單,僅公布了駭客為了攻擊這些電信業者或網路服務供應商所開採的已知漏洞。

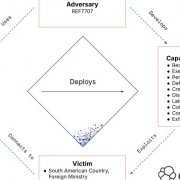

圖片來源/美國國安局

這些漏洞現身的時間從2018年到2021年不等,顯示其實最基本的修補工作就能預防駭客入侵,它們涵蓋位於思科設備上的CVE-2018-0171、CVE-2019-15271與CVE-2019-1652;位於QNAP設備上的CVE-2019-7192、CVE-2019-7193、CVE-2019-7194與CVE-2019-7195;Pulse設備上的CVE-2019-11510與CVE-2021-22893漏洞;以及Citrix的CVE-2019-19781;DrayTek的CVE-2020-8515;D-Link的CVE-2019-16920;Fortinet的CVE-2018-13382;MikroTik的CVE-2018-14847;Netgear的CVE-2017-6862,以及Zyxel的CVE-2020-29583。

針對這些已知漏洞的攻擊行動,最簡單的防禦之道就是盤點企業或組織仍連網的所有裝置,以及即時修補這些裝置上的安全漏洞。

熱門新聞

2026-02-06

2025-03-06

2025-02-16

2025-02-17

2025-02-17