在今天的資安新聞裡,大部分都與應用系統的漏洞有關。其中又以與持續整合(CI)服務平臺Travis CI有關的弱點,相當引起研究人員關注,原因是相關的防護機制弱點竟能曝露用戶的事件記錄(Log)檔案,而能讓他人挖掘受害組織的多個雲端服務帳密與Token。

網頁應用程式框架Telerik UI的漏洞,在今年5月成為駭客用來發動攻擊的對象,駭客將其用於在受害組織植入Cobalt Strike或挖礦軟體。值得注意的是,駭客運用的竟是在2019年被揭露及修補的漏洞CVE-2019-18935,這也代表有很多組織可能尚未修補,而讓攻擊者有機可乘。

有不少企業採用的大數據分析軟體Splunk,近期也修補CVSS風險評分達9.0分的漏洞CVE-2022-32158,影響Splunk Enterprise的用戶,該公司推出9.0版予以修補。

【攻擊與威脅】

駭客利用Telerik UI網頁應用程式框架漏洞部署惡意軟體

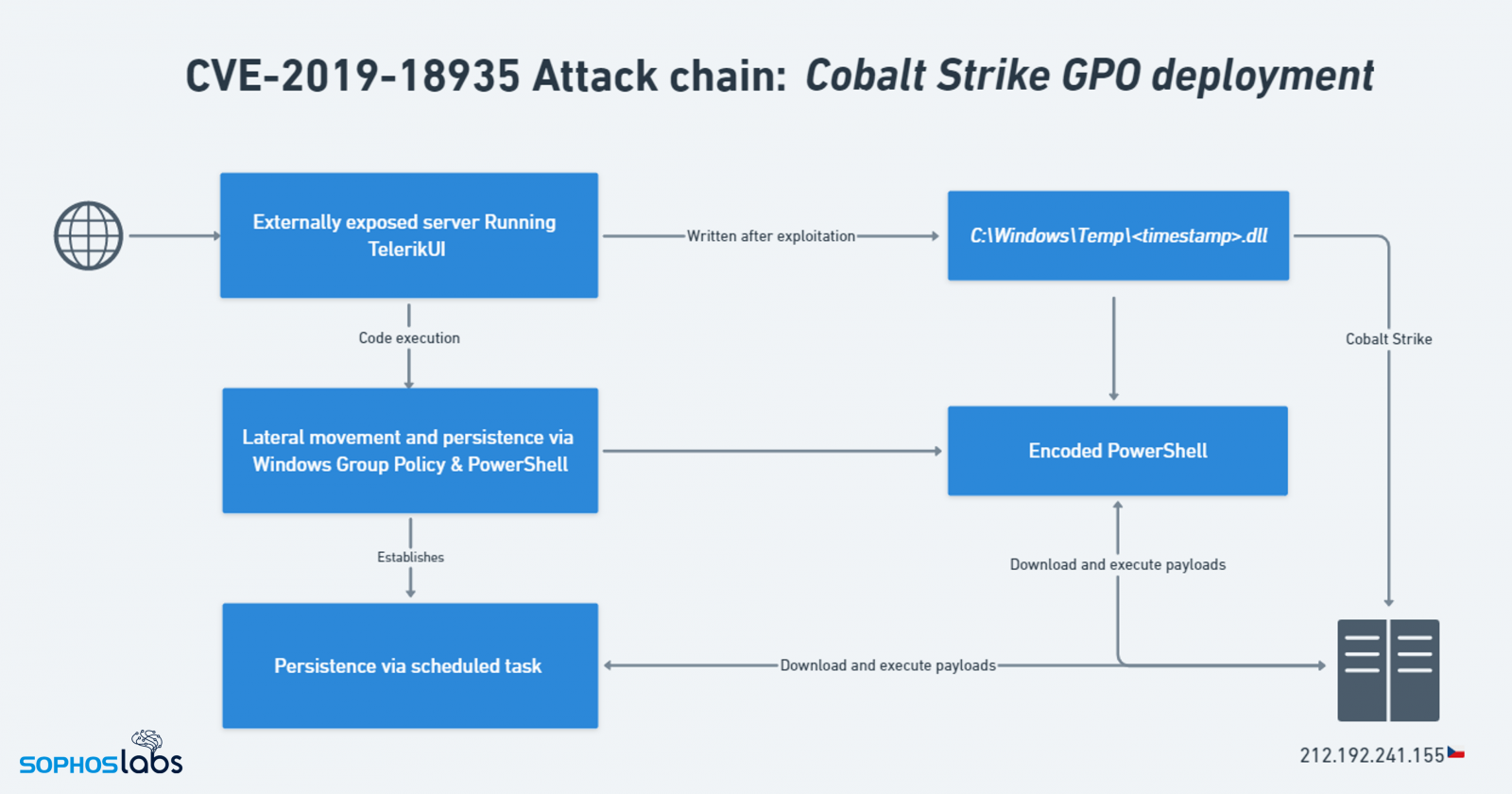

網頁應用程式框架的舊漏洞,最近又有駭客拿出來利用,而引起研究人員的關注。資安業者Sophos指出,他們在今年5月初發現有人針對網頁應用程式框架Telerik UI下手,利用3年前被揭露的漏洞CVE-2019-18935(CVSS風險評分為9.8分)發動攻擊,於受害系統上植入Cobalt Strike與挖礦軟體。

網頁應用程式框架的舊漏洞,最近又有駭客拿出來利用,而引起研究人員的關注。資安業者Sophos指出,他們在今年5月初發現有人針對網頁應用程式框架Telerik UI下手,利用3年前被揭露的漏洞CVE-2019-18935(CVSS風險評分為9.8分)發動攻擊,於受害系統上植入Cobalt Strike與挖礦軟體。

此漏洞與Telerik UI for ASP.NET AJAX元件有關,攻擊者利用RadAsyncUpload功能的.NET反序列化漏洞,並搭配CVE-2017-11317或CVE-2017-11357漏洞取得加密金鑰,就有機會觸發CVE-2019-18935,進而遠端執行程式。

由於CVE-2019-18935已在2020年與2021年,被美國政府列入最常遭到利用的資安漏洞清單,研究人員呼籲組織應儘速修補Telerik UI的相關漏洞。

非洲大型連鎖超市Shoprite遭駭客勒索

近年來開發中國家逐步數位化,遭到網路攻擊的情況也有數起事故。非洲大型連鎖超市Shoprite於6月10日證實,該公司疑似遭到駭客入侵,部分客戶姓名與身分證字號外洩,曾在史瓦帝尼、納米比亞,以及尚比亞等國家匯款的客戶受到波及,但外洩資料不含銀行帳號或其他金融資訊。該公司已發送簡訊通知相關客戶,並呼籲不要在電話、簡訊、電子郵件等管道進行溝通時,隨意透露個資。

而根據資安新聞網站Bleeping Computer的報導,這起事故疑似勒索軟體駭客組織RansomHouse所為,該組織也在加密通訊軟體Telegram的頻道指出,Shoprite竟使用明文存放客戶資料,該組織與受害公司接洽後,對方只是變更密碼了事。RansomHouse宣稱不只取得對方的客戶資料,亦包含其他內部資料,假若Shoprite沒有做出符合他們期待的回應,駭客將會將竊得的資料出售。

【漏洞與修補】

軟體開發測試平臺Travis CI恐曝露數千個GitHub、AWS、Docker憑證

持續整合(CI)服務平臺存在的弱點,很可能導致用戶的雲端服務帳號外洩。資安業者Aqua Security指出,他們發現免費版本的Travis CI在防護措施上的缺失,進而使得用戶的事件記錄(Log)檔案曝光,危及GitHub、AWS、Docker Hub等雲端服務的登入帳密或是Token,超過7.7億筆事件記錄曝光。

研究人員發現,透過2個Travis CI的API呼叫,並搭配列舉的命令,他們可取得大量明碼的事件記錄,結果他們從2013年至今年5月,總共截取7.74億筆資料,研究人員以其中1%進行分析,挖掘出7.3萬個帳密或是Token,他們也將相關結果通報給前述的雲端業者,對方已立即回應此事並採取因應措施。

Splunk重大漏洞恐被攻擊者用於執行任意程式碼

Splunk於6月14日發布資安通告,指出Splunk Enterprise存在漏洞CVE-2022-32158,這項漏洞與Splunk Enterprise的部署伺服器(deployment server)有關,攻擊者一旦加以利用,可入侵其中一個Universal Forwarder端點後,在其他與相同部署伺服器註冊的Universal Forwarder端點上執行任意程式碼,CVSS風險評分為9.0分。Splunk Cloud Platform(SCP)平臺因不使用部署伺服器元件,該平臺的用戶不受影響。該公司呼籲Splunk Enterprise用戶,升級9.0版軟體修補上述漏洞。

Citrix ADM重大漏洞可讓攻擊者重設管理員密碼

IT業者Citrix近期針對旗下的應用程式交付的管理平臺Application Delivery Management(ADM),修補CVE-2022-27511、CVE-2022-27512兩項漏洞,攻擊者一旦利用,就有可能透過未經身分驗證的使用者,遠端中斷系統的運作,並在管理者重新啟動ADM後,重設管理員的密碼,進而讓攻擊者能透過SSH連線,並使用預設密碼存取管理者帳號存取ADM。這些漏洞同時會影響伺服器與用戶端軟體,該公司發布13.1-21.53版與13.0-85.19版予以修補,呼籲用戶應儘速升級新版軟體。

SAP修補嚴重的NetWeaver漏洞

SAP於6月14日發布6月份例行修補,當中緩解了17個漏洞,其中包含了數個重大漏洞,其中像是針對用戶端軟體SAP Business Client的更新,導入了Chromium 101.0.4951.54,修補之前版本82個弱點,其中包含了CVSS評分達10分的漏洞,亦有部分已出現攻擊行動。

再者,本次SAP也修補了SAPRouter存取控制不當的漏洞CVE-2022-27668,該漏洞CVSS風險評分為8.6分,影響NetWeaver與ABAP平臺;另一個與存取控制有關的漏洞,影響NetWeaver AS Java,CVSS評分為8.2分,有可能導致系統損毀。SAP指出,所幸這些漏洞尚未出現遭到利用的跡象。

思科修補電子郵件防護系統可被用於繞過身分驗證的漏洞

思科於6月15日發布資安通告,指出旗下的郵件安全設備Email Security Appliance(ESA),以及管控郵件與網路的Secure Email and Web Manager兩款產品,存在漏洞CVE-2022-20798,一旦攻擊者利用這項漏洞,就有可能在登入介面輸入特定內容,進而繞過外部的身分驗證機制,存取受害系統的網頁管理介面,CVSS風險評分為9.8分,該公司發布新版Async軟體元件予以修補。

思科指出,僅有啟用外部身分驗證,並搭配LDAP的用戶才會受到波及,採用預設配置而沒有開啟外部身分驗證機制的用戶不受影響。

【資安產業動態】

微軟併購外國網路威脅情資業者Miburo

為了防範國家駭客與激進主義份子的網路威脅,微軟於6月14日宣布買下網路威脅分析及偵測服務業者Miburo,並計畫在完成併購後,將Miburo整合進微軟客戶安全與信賴事業群,並與該公司的威脅情報中心、威脅情境分析團隊,以及資料科學家等部門合作。外界認為,此項併購案也可能有助於微軟爭取美國政府的資安預算。

【其他資安新聞】

近期資安日報

【2022年6月15日】 大規模HTTPS流量DDoS攻擊鎖定Cloudflare用戶下手、研究人員揭露處理器攻擊手法Hertzbleed

【2022年6月14日】 俄羅斯駭客Sandworm利用Follina漏洞攻擊烏克蘭、Linux蠕蟲程式Syslogk於受害主機載入後門程式

【2022年6月13日】 勒索軟體Hello XD加密電腦檔案同時會植入後門、駭客組織鎖定WordPress電商網站發動側錄攻擊

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-10

2026-02-13