零時差漏洞在獲得修補前就遭到利用的情況,今天就有兩起,其中又以WordPress網站的表單外掛程式Ninja Forms相當引起關注,其嚴重程度也使得WordPress疑似採取了強制更新的手法,為超過70萬個網站派送更新版套件。

另一則我們想要請大家注意的新聞,是有關於勒索軟體駭客的脅迫手法,現今許多駭客會竊取受害組織的資料再行加密,以利後續運用竊得的資料,要脅組織付錢,但現在出現了新的手法,是要資料外洩的員工或是客戶給受害組織施壓,但後續發展如何有待觀察。

【攻擊與威脅】

WordPress表單外掛程式Ninja Forms漏洞已遭利用

提供WordPress網站管理者建置表單的外掛程式存在漏洞,有可能導致網站遭受攻擊。資安業者Wordfence指出,外掛程式Ninja Forms最近推送新的版本,原因很可能是為了修補一項程式碼注入漏洞(尚未取得CVE編號),駭客一旦利用這個弱點,就有可能在未通過身分驗證的情況下,從這個外掛程式的類別(class)呼叫數種方法,包含一種將使用者提供的內容非序列化的方法,從而導致物件注入攻擊。當網站上的屬性導向程式設計(Property Oriented Programming,POP)鏈存在時,攻擊者可藉此能夠執行任意程式碼,或是刪除網站上任意檔案。研究人員指出,他們找到這項漏洞已遭到攻擊者廣泛利用的跡象,呼籲WordPress用戶應儘速安裝已修補的新版套件。

資安新聞網站Bleeping Computer指出,自開發商於6月14日發布新版套件以來,已有73萬次下載,有如此數量的網站更新該外掛軟體,原因很可能是WordPress採取了強制更新的措施。

勒索軟體BlackCat架設個資外洩查詢網站,疑透過員工向受害組織施壓

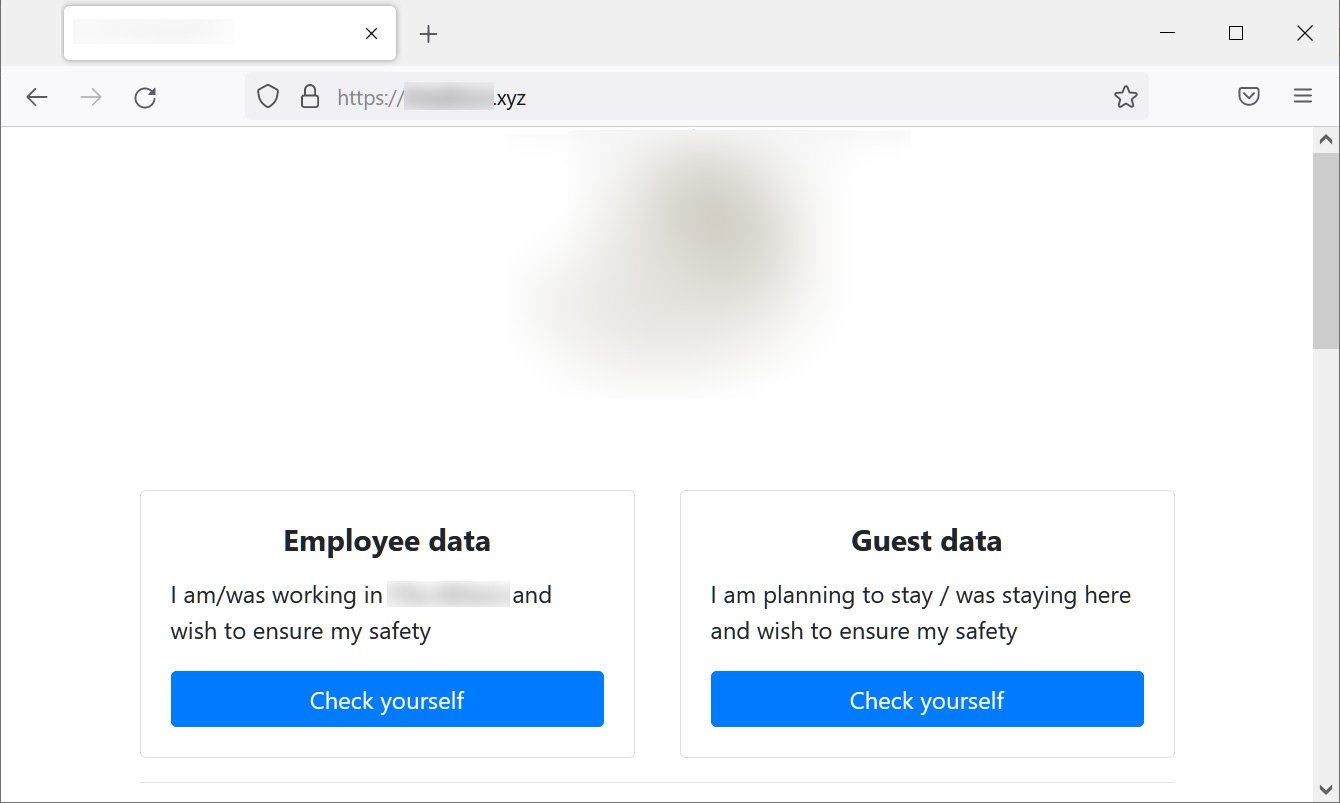

為了脅迫受害組織付錢,勒索軟體駭客普遍在加密檔案前竊取機密資料,做為後續索討贖金的籌碼,但現在有人打算藉由與受害組織有關的人士來施壓,給予更大的付款壓力。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織BlackCat(亦稱Alphv)近期攻擊美國俄州一家飯店,並宣稱竊得1,534名人士的個資,檔案大小總共112 GB。但與其他攻擊事件不同的是,駭客不只在洋蔥網路(Tor)的網站上公布資料,還架設了類似於個資外洩查詢「Have I Been Pwned」的網站,讓該飯店員工或是客戶,能透過查詢的方式,確認自己的個資是否受到攻擊事件影響。

為了脅迫受害組織付錢,勒索軟體駭客普遍在加密檔案前竊取機密資料,做為後續索討贖金的籌碼,但現在有人打算藉由與受害組織有關的人士來施壓,給予更大的付款壓力。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織BlackCat(亦稱Alphv)近期攻擊美國俄州一家飯店,並宣稱竊得1,534名人士的個資,檔案大小總共112 GB。但與其他攻擊事件不同的是,駭客不只在洋蔥網路(Tor)的網站上公布資料,還架設了類似於個資外洩查詢「Have I Been Pwned」的網站,讓該飯店員工或是客戶,能透過查詢的方式,確認自己的個資是否受到攻擊事件影響。

資安業者Emsisoft安全分析師Brett Callow指出,駭客這麼做的目的,自然是希望這些人在得知自己的個資遭到外洩後,能要求飯店出面付贖金,而該飯店可能為了避免員工與住戶的集體訴訟,選擇付錢息事寧人。不過,這樣的脅迫手法是否會奏效?研究人員認為有待觀察。

P2P殭屍網路Panchan鎖定教育單位的Linux伺服器而來

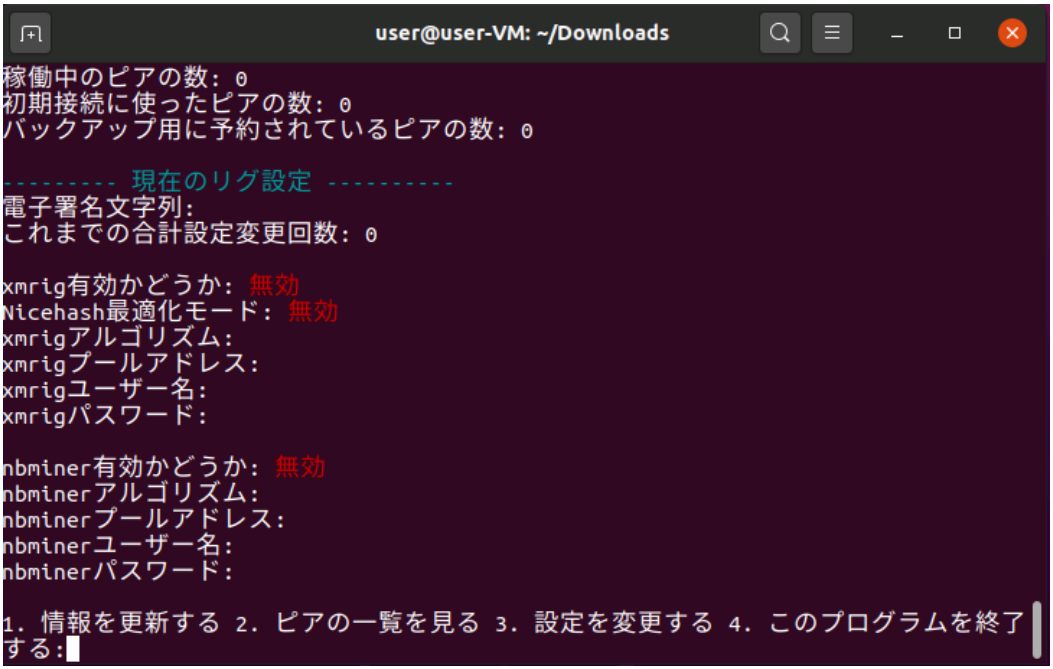

駭客鎖定Linux伺服器發動攻擊的現象,近期可說是越來越頻繁,且手法日趨隱密。資安業者Akamai發現了從2022年3月開始行動的殭屍網路Panchan,該殭屍網路主要的攻擊目標是Linux伺服器,駭客使用Go語言打造其殭屍網路病毒,該惡意軟體採用了SSH字典攻擊來入侵受害伺服器,同時也進一步企圖獲取SSH金鑰來進行橫向移動。在成功入侵受害伺服器後,Panchan會開啟可執行檔,向Discord Webhook發起HTTPS POST請求,這麼做的目的很可能是為了進行監控。該殭屍網路病毒為了能持續在受害伺服器上運作,會將自己複製到/bin/systemd-worker,並建立新的systemd服務,同時將自己偽裝成一般的系統服務,且會在伺服器開機後啟動,進而執行挖礦軟體xmrig與nbhash,這些挖礦軟體都在記憶體內執行而難以察覺。

駭客鎖定Linux伺服器發動攻擊的現象,近期可說是越來越頻繁,且手法日趨隱密。資安業者Akamai發現了從2022年3月開始行動的殭屍網路Panchan,該殭屍網路主要的攻擊目標是Linux伺服器,駭客使用Go語言打造其殭屍網路病毒,該惡意軟體採用了SSH字典攻擊來入侵受害伺服器,同時也進一步企圖獲取SSH金鑰來進行橫向移動。在成功入侵受害伺服器後,Panchan會開啟可執行檔,向Discord Webhook發起HTTPS POST請求,這麼做的目的很可能是為了進行監控。該殭屍網路病毒為了能持續在受害伺服器上運作,會將自己複製到/bin/systemd-worker,並建立新的systemd服務,同時將自己偽裝成一般的系統服務,且會在伺服器開機後啟動,進而執行挖礦軟體xmrig與nbhash,這些挖礦軟體都在記憶體內執行而難以察覺。

研究人員發現有209臺受害伺服器,當中有40臺正在挖礦,大部分受害伺服器都位於教育單位,遍布臺灣、香港,以及西班牙。研究人員認為攻擊者可能來自日本,並呼籲組織應採用雙因素驗證(MFA)、監控虛擬機器(VM)活動,以及限縮SSH存取的管道,來防範此種攻擊。

Sophos防火牆3月底的漏洞修補,傳出中國駭客在此之前就已經著手濫用

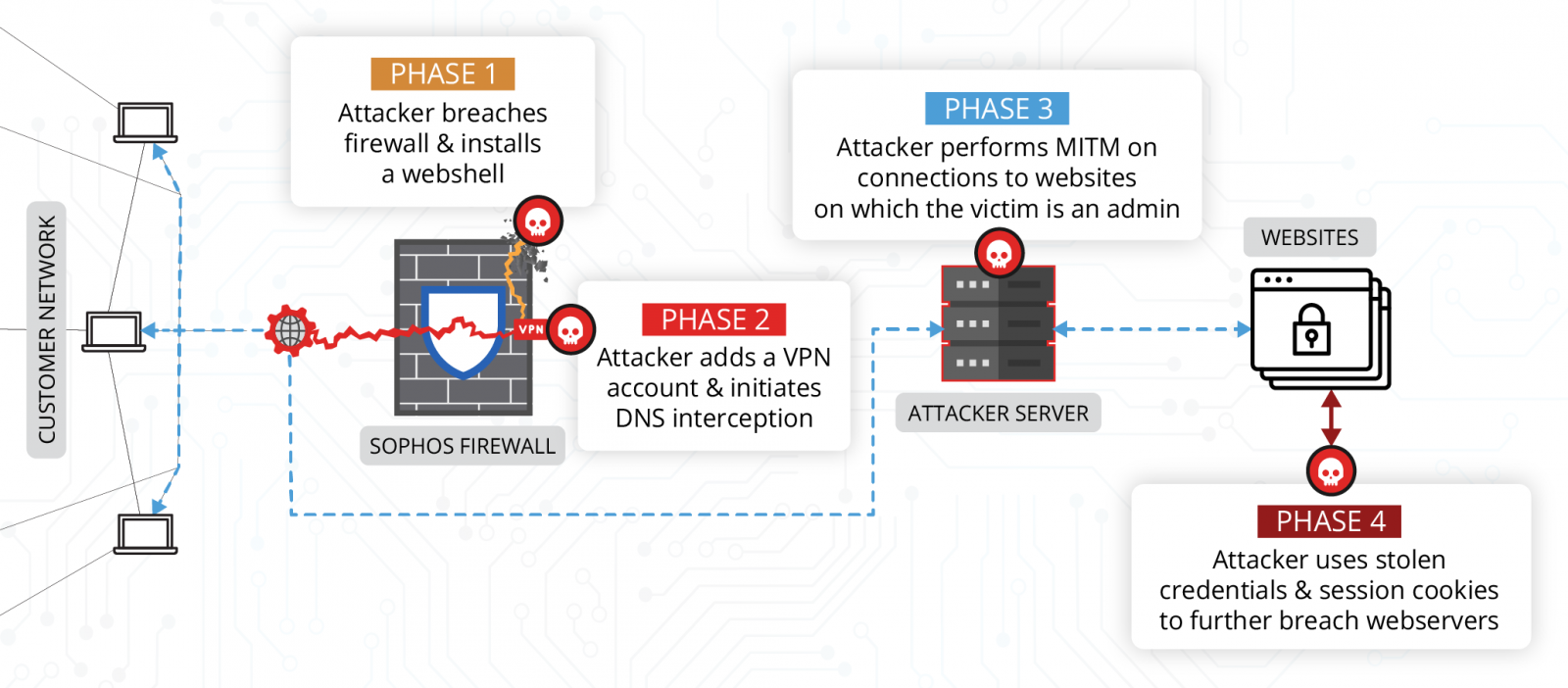

資安業者Sophos於3月底修補旗下防火牆的漏洞CVE-2022-1040,但有研究人員發現駭客在3月初就用於攻擊行動。資安業者Volexity在3月初發現客戶的Sophos防火牆出現異常活動,經過分析後得知防火牆被植入後門程式,駭客入侵的管道就是上述的漏洞CVE-2022-1040,CVSS風險評分為9.8分。

資安業者Sophos於3月底修補旗下防火牆的漏洞CVE-2022-1040,但有研究人員發現駭客在3月初就用於攻擊行動。資安業者Volexity在3月初發現客戶的Sophos防火牆出現異常活動,經過分析後得知防火牆被植入後門程式,駭客入侵的管道就是上述的漏洞CVE-2022-1040,CVSS風險評分為9.8分。

攻擊者在防火牆植入後門程式Web Shell,並建立VPN帳號來執行中間人攻擊(MitM),進而竄改DNS回應內容,竊得防火牆的管理員帳號。研究人員指出,駭客使用的Web Shell,是中國駭客常用的惡意框架Behinder,該框架4月也有人用於攻擊協作平臺Atlassian Confluence與SonicWall郵件安全閘道設備。

針對攻擊者的身分,研究人員認為是中國駭客組織DriftCloud,該組織專門攻擊可能會動搖中國政權的「五毒(Five Poisons)」相關組織,且手法純熟,他們呼籲相關組織部署網路安全監控機制來加以防範,並提供YARA特徵碼讓組織能識別相關攻擊。

免費VPN服務疑資料庫配置不當,曝露2,500萬筆記錄

服務業者的資料庫如果未做好防護,很可能會導致資料外洩而使得用戶的身分曝光。資安新聞網站Cybernews的研究人員指出,他們發現公開的Elasticsearch資料庫,內含免費VPN應用程式BeanVPN產生的2,500萬筆記錄,包含用戶設備的ID、VPN服務ID、來源IP位址,以及連線時間等資料,檔案大小為18.5 GB。

研究人員指出,這些資料可以讓攻擊者找到用戶所在的地理位置、連線設備,以及電子郵件信箱等資料。他們多次向提供服務的業者Imsoft通報,但沒有得到任何回應,而上述的Elasticsearch資料庫已經下線。

【其他資安新聞】

安卓木馬Hydra鎖定歐洲銀行客戶,偽裝成文件管理App上架Google Play市集

近期資安日報

【2022年6月16日】 軟體開發測試平臺Travis CI恐曝露數千個雲端服務憑證、Splunk漏洞恐被攻擊者用於執行任意程式碼

【2022年6月15日】 大規模HTTPS流量DDoS攻擊鎖定Cloudflare用戶下手、研究人員揭露處理器攻擊手法Hertzbleed

【2022年6月14日】 俄羅斯駭客Sandworm利用Follina漏洞攻擊烏克蘭、Linux蠕蟲程式Syslogk於受害主機載入後門程式

熱門新聞

2026-02-06

2025-03-06

2025-02-16

2025-02-17

2025-02-17