去年9月傳出中國資助的駭客組織Salt Typhoon(也被稱為Earth Estrie、FamousSparrow、Ghost Emperor)攻擊美國多家電信業者的情況,後來美國政府證實確有此事,並指出駭客的目的是收集特定政治人物的通訊內容。究竟駭客如何入侵電信業者?有資安業者指出是利用思科網路設備的弱點得逞。

資安業者Recorded Future指出,他們從去年12月至今年1月,發現Salt Typhoon專門針對尚未修補的思科網路設備而來的攻擊行動,目標是全球的電信業者。這些駭客利用的漏洞,包含在2023年出現大規模攻擊行動的CVE-2023-20198,以及思科後續公布的漏洞CVE-2023-20273(CVSS風險分別為10分、7.2分),成功利用後就會竄改網路設備的組態,部署通用路由封裝(Generic Routing Encapsulation,GRE)隧道,以便能持續存取受害裝置。

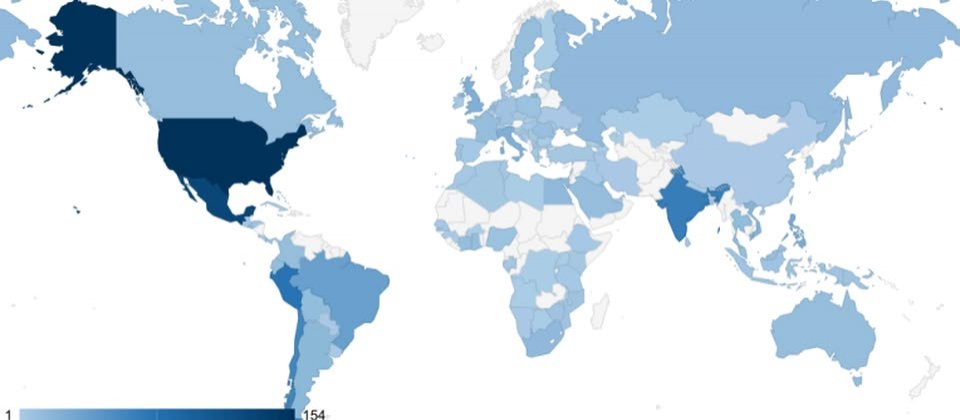

對於這起攻擊行動的範圍,Recorded Future看到駭客對全球超過1千臺網路設備試圖發動攻擊,這些設備遍布超過100個國家,但有超過半數位於美國、南美洲及印度。由於全球有1.2萬臺思科設備的網頁管理介面曝露於網際網路,駭客僅對於其中8%發動攻擊,這樣的情況顯然是針對性的攻擊行動。

不光是電信業者,駭客也攻擊阿根廷、孟加拉、印尼、墨西哥、荷蘭、泰國、美國、越南大學的思科設備,這些設備隸屬電信、工程、科技相關的研究機構。

研究人員根據掌握的威脅情報,確認至少有7臺與電信業者有關的思科裝置,與駭客的基礎設施進行通訊,這些裝置的所有者包含:英國電信業者美國分公司、美國網際網路服務供應商(ISP)暨電信業者、南非電信業者、義大利網際網路服務供應商、泰國電信業者。

但這種針對面向網際網路設備並利用尚未修補的已知弱點而來的攻擊行動,已進行了一段時間。研究人員提及,Salt Typhoon藉此取得受害組織的初始入侵管道,至少超過5年,而能夠持續於電信網路環境監控機密通訊內容、操縱資料流,甚至在政治或軍事衝突發生的時候中斷服務。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09