釣魚郵件攻擊的手法中,有些駭客會宣稱對方收到語音訊息,進而讓收信人上當,落入他們的圈套。最近有一起攻擊行動就是如此──駭客針對美國大型企業發動上述攻擊,目的是要竊取使用者的Microsoft 365帳號。比較值得留意的部分,是攻擊者讓收信者誤以為信件來自公司的手法,他們在寄件人的名稱裡使用受害組織的網域,而可能讓收信人不疑有他,依照指示開啟附件檔案。

去年有研究人員發現名為PetitPotam的漏洞,駭客可用於發動NTLM中繼(NTLM Relay)攻擊,進而挾持整個網域,而最近有新的攻擊手法DFSCoerce出現,再度引起研究人員的關注。新舊手法最大的不同,在於所濫用的通訊協定。其後續發展與微軟的回應值得觀察。

微軟於上週公布的每月例行修補(Patch Tuesday)中,所推出的更新程式,部分用戶安裝後發生問題,導致有些功能失效。其中,部分執行Arm晶片的Windows電腦,出現應用程式無法存取Azure AD的現象,該公司於昨日(20日)緊急發布額外的修補程式因應。

【攻擊與威脅】

駭客透過語音訊息發動網釣攻擊,意圖竊取美國大型企業的Microsoft 365帳密

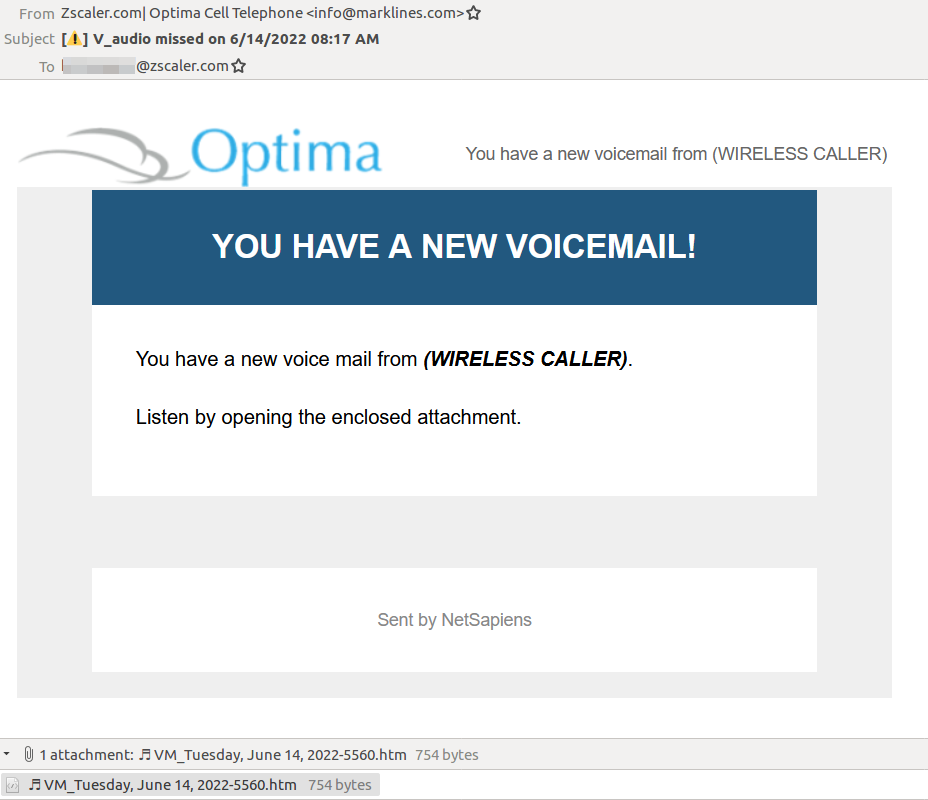

利用語音留言的網路釣魚攻擊,不時有事故傳出,最近又有攻擊行動出現,鎖定美國的大型企業而來。資安業者Zscaler發現利用語音訊息作為幌子的釣魚郵件攻擊,目標包含了美國軍方、安全解決方案供應商、醫療保健與製藥廠,以及製造商的供應鏈等,竊取這些組織用戶的Microsoft帳密。

利用語音留言的網路釣魚攻擊,不時有事故傳出,最近又有攻擊行動出現,鎖定美國的大型企業而來。資安業者Zscaler發現利用語音訊息作為幌子的釣魚郵件攻擊,目標包含了美國軍方、安全解決方案供應商、醫療保健與製藥廠,以及製造商的供應鏈等,竊取這些組織用戶的Microsoft帳密。

駭客在郵件內容宣稱,對方有尚未讀取的語音郵件,需要開啟附件的HTML檔案,一旦收信人開啟,就有可能被攻擊者引導到人機驗證系統CAPTCHA,通過驗證後再前往假造的Microsoft 365登入頁面,攻擊者進而有機會挾持對方的微軟帳號。

由於在寄件者的名稱中,駭客使用了收信人公司的網域名稱,而很容易讓人以為是從公司寄來的通知信件,但根據研究人員的分析,這些釣魚郵件實際上來自日本的郵件伺服器,且上述的登入網頁也不在微軟網域,他們呼籲使用者要提高警覺因應。

研究人員揭露新的NTLM中繼攻擊手法DFSCoerce

去年7月研究人員公布名為PetitPotam的漏洞,攻擊者可藉由微軟的加密檔案系統遠端協定(EFSRPC),來發動NTLM中繼(NTLM Relay)攻擊,如今又有新的管道能發動類似的攻擊。

去年7月研究人員公布名為PetitPotam的漏洞,攻擊者可藉由微軟的加密檔案系統遠端協定(EFSRPC),來發動NTLM中繼(NTLM Relay)攻擊,如今又有新的管道能發動類似的攻擊。

研究人員Filip Dragovic近期公布名為DFSCoerce的攻擊手法,並提供概念性驗證(PoC)攻擊指令碼。這個指令碼同樣是透過利用PetitPotam漏洞為基礎打造,但不同的是這次研究人員沒有使用EFSRPC,而是利用了Windows分散式檔案系統(DFS)通訊協定MS-DFSNM,來達到發動NTLM中繼攻擊的目的。

關於上述的攻擊指令碼,資安新聞網站Bleeping Computer接到其他研究人員的通報,這些研究人員表示,這個手法確實很容易讓權限不高的使用者成為網域管理員。該新聞網站呼籲,組織應透過微軟先前針對PetitPotam漏洞的緩解措施,來防範類似的NTLM中繼攻擊。

安卓間諜軟體Hermit被用於攻擊敘利亞、哈薩克、義大利

上個月Google公布網路間諜公司Cytrox利用數個零時差漏洞對安卓手機下手,又有研究人員揭露其他間諜軟體的態勢。資安業者Lookout指出,他們發現義大利網路間諜公司RCS Lab與電信業者Tykelab Srl聯手,開發的間諜程式Hermit,自2019年開始在敘利亞、哈薩克、義大利等國下手,鎖定安卓與iPhone手機發動攻擊。其中,研究人員在今年4月,看到哈薩克政府疑似用來對當地民眾進行監控。

上個月Google公布網路間諜公司Cytrox利用數個零時差漏洞對安卓手機下手,又有研究人員揭露其他間諜軟體的態勢。資安業者Lookout指出,他們發現義大利網路間諜公司RCS Lab與電信業者Tykelab Srl聯手,開發的間諜程式Hermit,自2019年開始在敘利亞、哈薩克、義大利等國下手,鎖定安卓與iPhone手機發動攻擊。其中,研究人員在今年4月,看到哈薩克政府疑似用來對當地民眾進行監控。

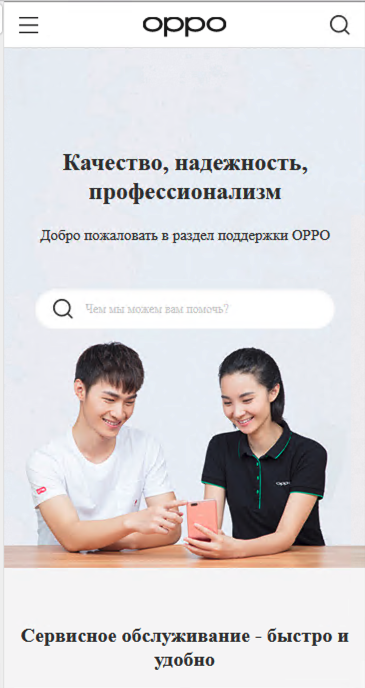

此間諜程式散布的管道,很可能是透過簡訊,並引誘使用者點選連結,駭客宣稱提供三星、Oppo,以及Vivo等廠牌推出的應用程式,但實際上若是使用者照做,手機就會被植入Hermit。此惡意軟體的功能,與其他網路間諜公司的產品類似,具備側錄使用者的聲音、收集聯絡人資訊、照片的能力。研究人員呼籲,使用者要對於簡訊連結特別提防。

Arm電腦在安裝Patch Tuesday更新程式後,衍生Azure AD登入異常現象,微軟緊急發布修補程式

微軟於6月14日發布例行修補(Patch Tuesday)更新,但傳出不少用戶更新後造成部分功能無法使用,該公司於20日推出緊急更新KB5016138、KB5016139,來解決搭載Arm晶片的Windows電腦無法正常存取Azure AD的問題。微軟指出,上述情況影響需要使用Azure AD帳號存取的應用程式與服務,例如Teams、Outlook,或是VPN連線等,但網頁版本不受影響,若是使用者無法及時安裝相關更新,可暫時使用網頁版本來因應。上述問題並未影響採用Intel與AMD處理器的電腦。

【資安防禦措施】

人機驗證系統CAPTCHA惱人又可能影響用戶隱私!蘋果計畫在新版作業系統加入自動身分驗證功能,繞過此種機制

蘋果於6月初的開發者大會WWDC上,表示人機驗證系統CAPTCHA不只會影響使用者體驗,還可能危害用戶隱私,對此,他們宣布將以私有存取令牌(Private Access Tokens,PAT)來取代。而最近有開發人員在測試版iOS 16與iPadOS 16發現,蘋果很可能已經在測試相關功能──他們看到蘋果在Apple ID新增了自動身分驗證(Automatic Verification)的功能,啟用後將會透過iCloud自動檢驗使用者的裝置與帳號,而有可能讓使用者直接繞過應用程式或網頁上的CAPTCHA,上述機制未來也有機會在下一版macOS Ventura出現。

【其他資安新聞】

思科RV路由器存在重大漏洞,攻擊者可執行任意指令或造成服務中斷

近期資安日報

【2022年6月20日】 西門子公布與修補15個工控網路管理系統的漏洞、研究人員揭露微軟二度修補的RDP漏洞細節

【2022年6月17日】 WordPress表單外掛程式Ninja Forms漏洞已遭利用、勒索軟體駭客意圖透過員工向受害組織施壓

【2022年6月16日】 軟體開發測試平臺Travis CI恐曝露數千個雲端服務憑證、Splunk漏洞恐被攻擊者用於執行任意程式碼

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13