日前Atlassian修補旗下Confluence的CVE-2022-26138的密碼寫死漏洞,由於現在已發現網路上有攻擊者開始鎖定利用,CISA提出警告,並限期聯邦政府三周內修補,國內若有用戶尚未修補,需要趕緊行動。

惡意NPM問題不斷,卡巴斯基在揭露相關事件,指出這類惡意NPM暗藏針對社群平臺Discord Token與金融資料竊取的惡意程式。

關於營業秘密保護,多年來一直是國內高科技業關注的重要議題,今年台積電開始向外推動營業秘密註冊制度,引發外界關注的是,他們不只要希望帶動供應鏈,甚至鼓勵中小企業、金融業、旅遊業、餐飲業,都能及早建構開始進行,才能逐步完善營業秘密管理能力,全面提供國內產業的競爭力。

【攻擊與威脅】

CISA警告Confluence漏洞已被駭客鎖定利用

兩週前Atlassian旗下企業協同軟體Confluence修補三個漏洞,其中CVE-2022-26138的密碼寫死漏洞最受注目,美國CISA在7月29日警告,發現已有駭客鎖定該漏洞攻擊,因此納入「Known Exploited Vulnerabilities」清單,要求聯邦機構在3週內儘速完成修補。事實上,對於這項漏洞Atlassian之前已警告,已經有人將該服務的密碼公布在網路上,而另一家資安業者在7月27日也曾發布報告指出該漏洞正被廣泛利用,如今CISA證實該漏洞備索定利用的情形,尚未修補的用戶應儘速採取行動,避免成為易受攻擊的Confluence伺服器。

出現鎖定竊取Discord Token與金融資料的惡意NPM套件

資安業者卡巴斯基在7月28日揭露一起惡意NPM套件活動,其目的是竊取社群平臺Discord的Token與金融資料,該公司說明,他們是透過內部自動化系統監控開源儲存庫時,在7月26日發現NPM中有四個可疑套件包,當中都具有高度混淆的Python與JavaScript程式碼,他們將此惡意活動稱之為「LofyLife」。 具體而言,卡巴斯基所發現Python的惡意程式,是Volt Stealer開源Token記錄器的修改版本,其作用是在受感染的機器上竊取Discord Token與受害者IP位址,並透過HTTP上傳,另一名為Lofy Stealer的JavaScript惡意軟體,則是為了感染Discord用戶端檔案而建立,主要是監控受害者的行為,包括用戶何時登入、更改電子郵件或密碼、MFA的啟用與關閉,以及增加金融卡等付款方式,而這些收集到的資訊將會上傳到3個遠端的特定網域。

台積電推動「營業秘密註冊制度同學會」,鼓勵中小企業及早建立,金融、旅遊、餐飲也應採用

營業祕密保護一直是國內高科技製造業的重中之重,在上週舉行的科技產業誠信治理與營業秘密保護高峰論壇的一場議程中,台積電揭露今年將推動營業秘密註冊制度,希望能夠帶動供應鏈,更完善營業秘密管理的實力。該公司副法務長謝福源表示,今年2月與供應鏈策略夥伴的光洋應用材料、新應材,建構營業秘密註冊系統並實施註冊制度,到了6月16日進一步舉行「營業祕密註冊制度同學會」第一次開會。 特別的是,台積電不僅分享營業祕密註冊制定的五大策略,從釐清流程、設計註冊表格、註冊系統、激勵與獎勵到專人負責管理,同時建議中小企業在公司規模還沒很大之前,盡快建立這樣的制度,甚至鼓勵國內服務業也可以仿效,無論是金融業、旅遊業、餐飲業。

有駭客聲稱入侵歐洲導彈製造商MBDA並竊取60 GB機敏資料

根據Security Affairs報導,指出暗網上有一使用者名稱為Adrastea的攻擊者,宣稱自己入侵了歐洲導彈製造商 MBDA,該公司是一間由英國、法國與意大利合組的導彈開發與製造商,駭客聲稱從該公司基礎架構中發現嚴重漏洞,並竊取了60 GB的機密資料,包含員工參與的軍事項目,例如PLANCTON、CRONOS、CASIRIUS、EMADS、MCDS、B1NT等,以及該公司為歐盟國防部進行的商業活動資訊,還有合約協議,以及與其他公司通訊的資訊,目前尚不清楚攻擊者入侵的詳細資訊。

遠通電收警告當心冒名釣魚簡訊後,再呼籲慎防假冒eTag通知的釣魚郵件

假冒eTag名義的網路釣魚詐騙橫行,7月27日遠通電收發布公告,指出有人透過電子郵件發送網釣郵件,像是假冒遠通電收以eTag儲值失敗贈送儲值金的名義,或是eTag認證通知的名義,引誘使用eTag的車主點擊信中連結,可能騙取民眾個資。值得關注的是,這種以遠通電收名義的網釣攻擊持續發生,像是今年5月2日遠通電收也曾警告,發現有假冒該公司名義,發送到期繳費通知的SMS簡訊,內含不明網址,而刑事警察局在6月曾揭露一起事件,說明有民眾接獲通行費58元即將到期的簡訊,誤信點擊連結,依欄位輸入車號、身分證字號、信用卡卡號等資料,遭詐騙美金2千元。刑事局表示,網路詐騙會假冒各式名義,民眾務必自行找尋官方機構聯繫管道確認,或撥打110、165查詢。

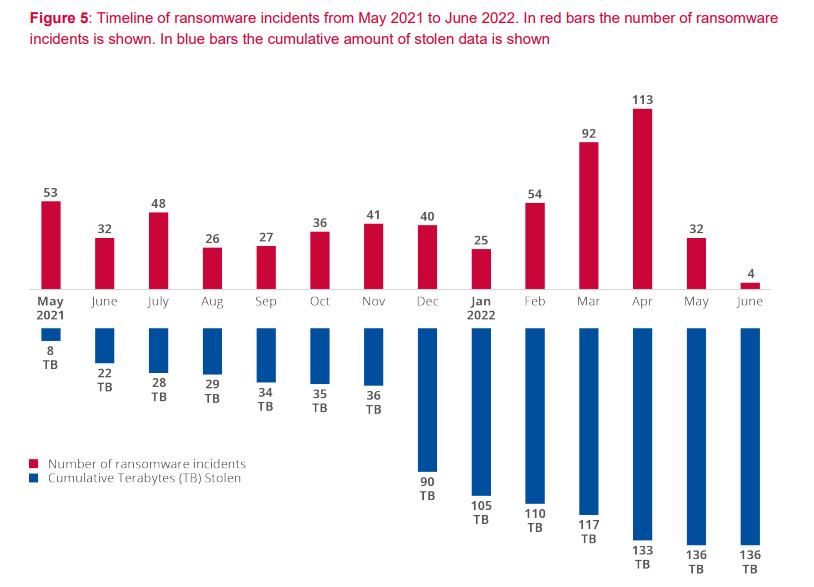

歐洲ENISA發布勒索軟體研究報告,分析過去一年623起事件外洩136TB資料,並指出這只是冰山一角

歐洲網路資訊安全局(ENISA)在7月29日發布Threat Landscape for Ransomware Attacks報告,當中收集並分析了2021年5月至2022年6月的623起的勒索軟體攻擊事件,當中揭露幾項重點與值得注意的統計數據,例如,他們透過LEDS矩陣(鎖住、加密、刪除、偷竊)與各式資產形式(檔案、記憶體、資料夾等9種),來分類勒索軟體的能力,並對勒索軟體生命週期進行分析。而在他們統計中發現,每月平均有10TB資料被勒索軟體攻擊過程竊取;在95.3%的事件中,受害者是不知道駭客是如何獲取進入企業內部的初始權限,只有29起得出結論;推估有6成受害者支付贖金;至少發現47個不同的勒索軟體攻擊者。特別的是,當中公布受害產業占比統計,以重工業件數最多近130件,資訊服務業超過70件,政府機關超過50件,而ENISA也特別強調,這些已對外揭露的事件,僅冰山一角。

近期最常見的勒索軟體為BlackHat與Lockbit 2.0

CoveWare公布2022第二季勒索軟體報告,當中指出幾個重點趨勢,包括攻擊者的攻擊技術不斷進步,一年前只有少數勒索軟體能加密非Windows作業系統,然而現在卻是幾乎RaaS的勒索軟體服務,都有針對Windows、Linux與ESXI環境提出穩定的版本,他們同時公布第二季常見勒索軟體,前三名為BlackCat(16.9%)、Lockbit 2.0(13.1%)、Hive(6.3%),而第四名Quantum新入榜值得關注。再以產業別來看,受害比例最高的是專業服務機構(21.9%),其次為政府公部門(14.4%)、醫療機構(10%)、軟體服務業(9.4%)、材料業(8.1%)。

Google Cloud中的XSS漏洞,可能導致Google Play帳戶遭劫持

根據The Daily Swig報導,有研究人員通報Google Cloud、DevSite與Google Play存在的兩個XSS漏洞,共獲得8千多美元的獎勵。根據該研究人員NDevTK的說明,一個漏洞屬於Google DevSite中的反射型XSS漏洞,一個被攻擊者控制的連結,可以在原http://cloud.google.com與http://developers.google.com執行JavaScript,這意謂著攻擊者可以繞過同源政策(Same-origin policy),讀取與修改其內容。 另一個是屬於Google Play上的DOM-based XSS,通常發生在JavaScript執行過程,從攻擊者控制的資源像是URL獲取資料時,被帶入了惡意指令,將其傳遞給執行程式碼的eval()或innerHTML,這通常讓攻擊者可以利用來執行惡意JavaScript,竊取其他用戶身分。

【其他資安新聞】

趨勢科技揭露惡意droppers攻擊活動DawDropper散布金融木馬

近期資安日報

【2022年7月29日】 駭客竊取SQL Server與MySQL伺服器網路頻寬牟利、臺廠Moxa修補工控裝置伺服器設備零時差漏洞

【2022年7月28日】 網路傭兵Knotweed利用CSRSS零時差漏洞發動攻擊、阿里雲OSS儲存桶被用於散布惡意軟體及挖礦

【2022年7月27日】 駭客意圖透過IIS伺服器延伸套件在Exchange植入後門、研究人員揭露Node.js原型污染漏洞

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06