連網設備的漏洞很可能不易修補,而長期曝露在網路上,成為攻擊者利用的管道。最近有資安業者提出警告,海康威視(Hikvision)於去年9月修補的IP攝影機重大漏洞,迄今仍有8萬臺設備尚未安裝相關韌體而曝險。而該資安業者提出警告的原因,是他們看到駭客組織收集、兜售這類裝置的清單。

防火牆的重大漏洞成為駭客攻擊目標,使得美國政府要求聯邦機構限期修補。最近美國CISA將Palo Alto Networks防火牆漏洞列入已遭利用的漏洞清單,原因就是已有相關攻擊行動出現。

伊朗駭客APT35最近發展出一種專門下載受害者郵件的工具,專門鎖定Gmail、Yahoo! Mail,或是Microsoft Outlook等網頁電子郵件服務用戶,該工具不只能竊取郵件,還儘可能將受害者的Webmail維持原本的狀態,而不易被察覺。

【攻擊與威脅】

逾8萬臺海康威視IP攝影機曝露於重大漏洞風險

海康威視(Hikvision)於去年9月發布IP攝影機的韌體更新,修補重大漏洞CVE-2021-36260(CVSS評分為9.8分),但最近有研究人員提出警告,仍有許多用戶尚未安裝相關韌體而持續曝險。資安業者Cyfirma發布調查指出,全球超過100個國家、2,300個組織使用存在上述漏洞的IP攝影機,當中又以中國、美國、越南最多,研究人員估計有超過8萬臺裝置曝險。研究人員表示,中國駭客組織APT41、APT10,以及專門從事網路間諜攻擊的俄羅斯駭客,都可能會利用這項漏洞來入侵受害組織。

美國警告Palo Alto Networks防火牆重大漏洞已被用於攻擊行動

資安業者Palo Alto Networks於8月11日發布資安通告,旗下防火牆存在重大漏洞CVE-2022-0028(CVSS評分為8.6分),且已經有人試圖用來發動攻擊,現在情況似乎有惡化的跡象。美國網路安全暨基礎設施安全局(CISA)於8月22日,將此漏洞列入已遭利用漏洞清單,並要求聯邦單位於9月12日前完成修補。

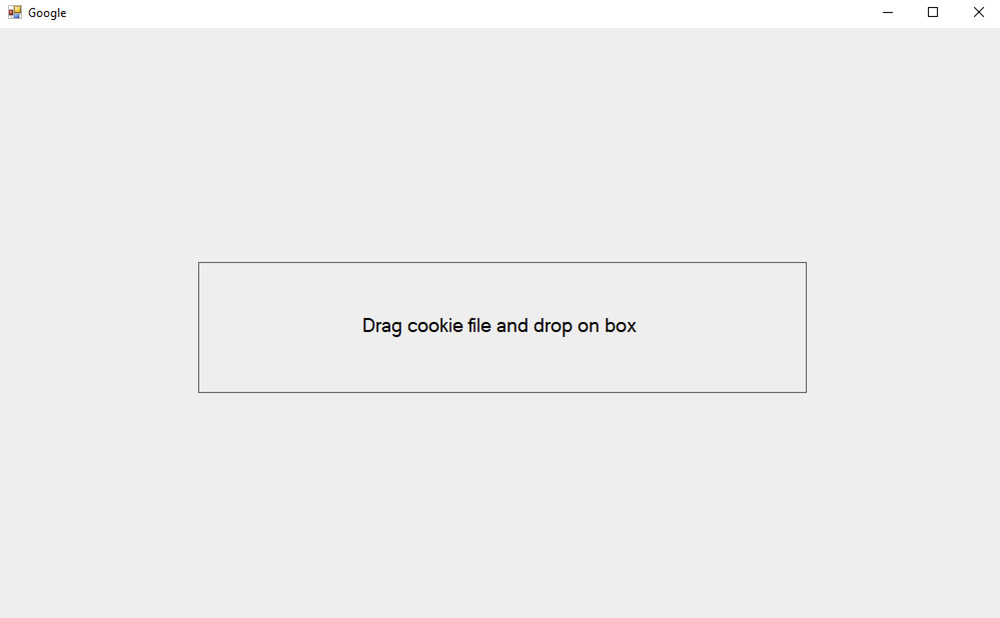

伊朗駭客APT35利用惡意軟體Hyperscraper下載受害者的電子郵件

Google威脅分析小組(TAG)公布伊朗駭客APT35(亦稱Charming Kitten)的竊密工具Hyperscraper,這些駭客在偷到攻擊目標的Gmail、Yahoo! Mail,或是Microsoft Outlook等網頁電子郵件服務帳密或Cookie後,運用Hyperscraper遍歷信箱內容,然後將受害者信箱的信件下載到本機電腦,並將其儲存為EML檔案。

Google威脅分析小組(TAG)公布伊朗駭客APT35(亦稱Charming Kitten)的竊密工具Hyperscraper,這些駭客在偷到攻擊目標的Gmail、Yahoo! Mail,或是Microsoft Outlook等網頁電子郵件服務帳密或Cookie後,運用Hyperscraper遍歷信箱內容,然後將受害者信箱的信件下載到本機電腦,並將其儲存為EML檔案。

在針對Gmail的攻擊行動中,研究人員看到此工具會將信件儲存到電腦後,刪除Google發出警示通知的信件,並將Gmail上的郵件設置為未讀狀態。受到攻擊的Gmail用戶都位於伊朗,Google採取相關保護措施並通知受害者。

希臘天然氣業者DESFA遭到勒索軟體Ragnar Locker攻擊,外洩360 GB資料

8月20日,希臘國營天然氣業者DESFA的IT基礎設施傳出遭到網路攻擊,而可能導致部分系統的運作受到影響,以及資料外流的情形。該公司的資安通告指出,天然氣供應並未受到影響,該公司亦強調不會對駭客妥協。

勒索軟體駭客Ragnar Locker聲稱此起事故是他們所為,並公布360 GB資料,表示他們試圖通報DESFA系統漏洞未果。

法國大型醫院疑遭勒索軟體LockBit攻擊,索討千萬美元贖金

根據資安新聞網站Bleeping Computer的報導,位於法國巴黎附近的大型醫院Center Hospitalier Sud Francilien(CHSF)於8月21日凌晨遭到網路攻擊,導致該院將部分病人轉診,並延後手術治療的工作。CHSF表示,所有與病人有關的資訊系統都無法存取。

根據當地媒體世界報的報導,駭客向CHSF索討千萬美元的贖金。新聞網站LeMagIT取得消息人士的說法指出,此起事故很可能是勒索軟體LockBit的攻擊行動,但LockBit沒有表明是否就是他們所為。

美國醫療保健供應商Novant Health病人資料外洩,起因是網站廣告成效追蹤器組態配置不當

網站廣告成效評估工具也可能會導致用戶資料曝光!美國醫療保健供應商Novant Health發布資安公告,表示他們為了透過臉書廣告宣傳COVID-19疫苗接種,自2020年5月開始在網站上加入Meta Pixel(原Facebook Pixel)的程式碼,來得知臉書廣告的成效。但由於該公司在他們的網站上,以及MyChart預約看診網站採用了錯誤的Meta Pixel配置,而不慎將1,362,296人的個人健康資料(PHI)曝露給Meta及其廣告合作夥伴。

該公司的IT團隊於今年5月察覺此事,移除網站上的Meta Pixel指令碼,經過調查在6月17日確認受到影響的人士名單並進行通知。Novant Health透過多個管道要求Meta刪除相關資料,但截至目前為止都沒有得到回應。

比特幣ATM零時差漏洞已遭到駭客利用,臺灣可能也有人受害

加密貨幣ATM製造商General Bytes於8月18日發布資安通告,該公司的ATM系統自20201208版軟體就存在一項漏洞(未取得CVE編號),攻擊者能藉此遠端在伺服器上建立管理員用戶,且已經出現攻擊行動。根據加密貨幣ATM地圖網站Coin ATM Radar的資料,全球有8,842臺該廠牌ATM,其中有18臺在臺灣,臺灣也可能有加密貨幣投資人受害。

但事件發生的經過又是如何?駭客掃描並找到建置於DigitalOcean的ATM管理伺服器,並利用漏洞建立新的管理者帳號,然後竄改雙向ATM設備的組態,在無效付款清單加入駭客自己的錢包,使得這類ATM只要接收到無效交易資料時,就有可能將加密貨幣轉到駭客的錢包。

【其他資安新聞】

Amazon修補智慧連網裝置Ring的漏洞,恐被用於截取錄影內容

研究人員揭露從網路連接埠指示燈洩露資料的攻擊手法EtherLED

近期資安日報

【2022年8月23日】 駭客針對俄羅斯控制的克里米亞發動認知戰、惡意軟體Escanor攔截OTP動態密碼資訊攻擊網銀用戶

【2022年8月22日】 總統親臨台灣駭客年會HITCON PEACE 2022、俄羅斯駭客APT29濫用Azure服務發動攻擊

【2022年8月19日】 中國駭客Winnti將Cobalt Strike拆解以規避偵測、使用惡意軟體Bumblebee的駭客企圖挾持組織AD

熱門新聞

2026-02-06

2025-03-06

2025-02-16

2025-02-17

2025-02-17