微軟於本周二(11/8)的11月Patch Tuesday修補了逾60個安全漏洞,當中有6個已發現攻擊行動,它們分別是出現在Microsoft Exchange Server中的CVE-2022-41040與CVE-2022-41082,與Windows腳本語言有關的CVE-2022-41128,涉及Windows Mark of the Web(MOTW)的CVE-2022-41091,以及藏匿在Windows CNG Key Isolation Service中的CVE-2022-41125,與Windows Print Spooler 有關的CVE-2022-41073,前3項被微軟列為重大(Critical)漏洞,其它僅被視為重要(Important)漏洞。

位於Microsoft Exchange Server的CVE-2022-41040為一權限擴張漏洞,趨勢Zero Day Initiative(ZDI)團隊表示,它們在9月就購得該漏洞並提報微軟,隨後即發現它被用來攻擊,此外,ZDI建議微軟用戶本月最好一併修補所有與Exchange Server有關的漏洞。

另一個已遭攻擊的Exchange Server漏洞為CVE-2022-41082,它是個遠端執行漏洞,要成功利用該漏洞必須先經過身分認證,之後即可利用一個網路呼叫來觸發惡意程式碼。

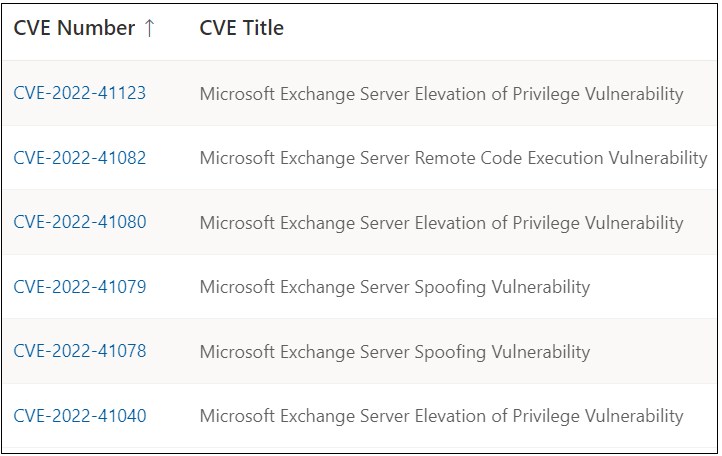

此次微軟所修補的Exchange Server漏洞還包括同樣被列為重大等級的CVE-2022-41080,以及另外3個重要等級的CVE-2022-41123、CVE-2022-41078與CVE-2022-41079。

至於CVE-2022-41091則是資安業者0patch日前曾釋出非官方修補的安全漏洞,根據微軟的說法,駭客得以打造一個惡意檔案來閃過MOTW的防禦,而讓依賴MOTW的產品安全功能失效,例如Microsoft Office中的「受保護檢視」(Protected View)。

除了這個已被利用的CVE-2022-41091之外,此次微軟也修補了另一個MOTW漏洞CVE-2022-41049。

微軟並未揭露太多與腳本程式有關的CVE-2022-41128漏洞細節,僅說駭客可以誘導使用者造訪一個惡意網站或伺服器,並能於受害系統上以使用者權限執行程式。ZDI團隊猜測該漏洞未來很可能會被駭客收錄在攻擊套件中。

Windows CNG Key Isolation Service可針對私密金鑰與相關加密金鑰的操作進行程序隔離,藏匿於其中的CVE-2022-41125是個權限擴張漏洞,成功的攻擊將可取得系統權限以執行任何程式。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-12

2026-02-10

2026-02-10

2026-02-06