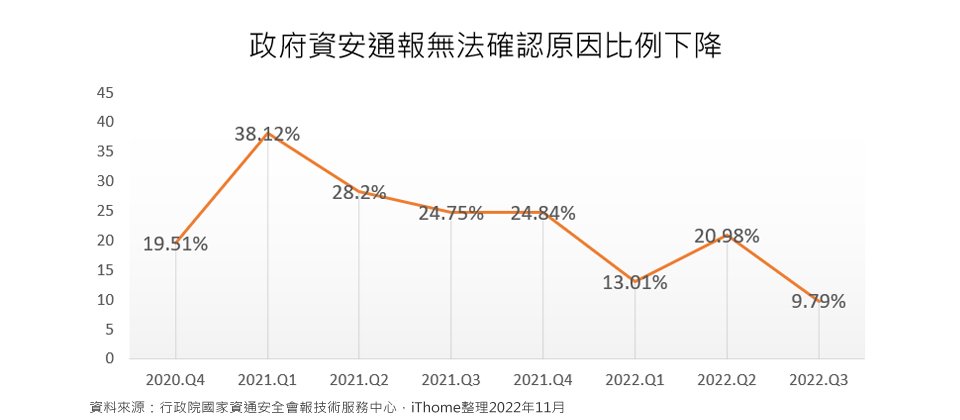

我國推動政府資安落實,最近有了新的成效浮現,從行政院國家資通安全會報技術服務中心(以下簡稱技服中心)發布的第三季資通安全技術報告,可以看到具體轉變。在這份11月7日公開的政府資安防護態勢回顧中指出,過往分析通報事件發生原因時,公部門無法確認事件原因的比例居高不下,這將導致難以防範類似事件再發生,如今,這樣的比例正呈現逐漸下降的趨勢,能見度提升,有助於更快處理與及早預防資安問題。

強調事件記錄保存,無法確認事件原因降低

近年來,我國政府不斷強調資安事件通報的重要性,使得重大資安事件看似越來越多,但這也代表機關守法、願意回報他們所面臨的資安事故,而非抱持著息事寧人的心態、不願或不敢通報,導致政府被蒙在鼓裡、無法及時控制損害範圍與應變。現在當各個機關都變得更勇於通報之後,下一步重點就會是如何從通報事件找出根因,才能杜絕再次發生。

然而,從近年技服中心揭露的資通安全技術報告中,仍有很多通報事件,被歸類在無法找出根本原因。這意味著,僅是擋住攻擊、恢復系統,但不知道問題所在,等於事件沒有真正受到處理與改善。

如今,這樣的情況已有好轉趨勢。我們從過去4季報告來看,在通報事件的根因分析上,關於無法確認事件原因的比例,都在10%、20%以上,甚至前兩年報告的比例均達20%、30%。而在最新一季報告揭露中,我們看到無法確認事件原因的比例,下降到9.79%,這也是首次低於10%。

事實上,最近一兩年,政府持續強調事件記錄保存與資源投入的重要性,才能讓資安事件有追查的可能。而在資通安全管理法推動之下,針對事件日誌與可歸責的構面中,資通系統防護基準要求已有規範,包括日誌記錄時間訂定週期及留存政策,以及需保留日誌至少六個月,同時確保資通系統具備記錄特定事件的功能。

如今,隨著無法確認事件原因的比例降低,顯示在國內資安政策推動之下,這類問題已逐漸改善,並且還有再進步的空間。

企業其實也面臨同樣的狀況,近年來許多資安專家都提到企業常因保留日誌太少,使得他們發生資安事故想要追查遭受攻擊的原因時,卻往往沒有足夠日誌可供分析,因此,這也將是企業組織強化資安時,不容忽視的面向。

重大資安事件通報二級事件增加,網頁攻擊與DDoS比例增

除了資安事故能見度提升,但隨著國內外情勢趨於警張,大家都很擔憂政府資安威脅現況是否隨之惡化,因為裴洛西訪臺而衍生國內遭到多起網路攻擊的事件,正是發生在8月,包括分散式阻斷服務(DDoS)攻擊、內容置換(Deface),以及幾可亂真的假訊息等。

而在這個季度報告中,雖然未明確指出相關事件的影響,但從整體統計數據來看,我們的確可以看出部分類型攻擊數量的確增加,但這當中涵蓋的不只是各單位的資安事件通報,也有一些是實兵演練驗證之後而揭露的通報事件,因此,有些事件是實際造成衝擊的威脅,有些則是潛伏在單位內部尚未發作的威脅。

以第三季資安通報事件的嚴重程度來看,1級事件的比例占81.94%,2級事件15%、3級事件3.06%,最嚴重的4級事件為0。若與前三季統計資料相比,2級事件增加幅度較明顯,3級事件的比例沒有特別突出,4級事件同樣為0。

再來,從通報類型比例來看,與前幾季相比,網頁攻擊與DDoS的比例顯著增加,兩者都比前幾季平均要增加3至5個百分點。整體來看,仍以「非法入侵」類型為大宗,每季都在50%上下。

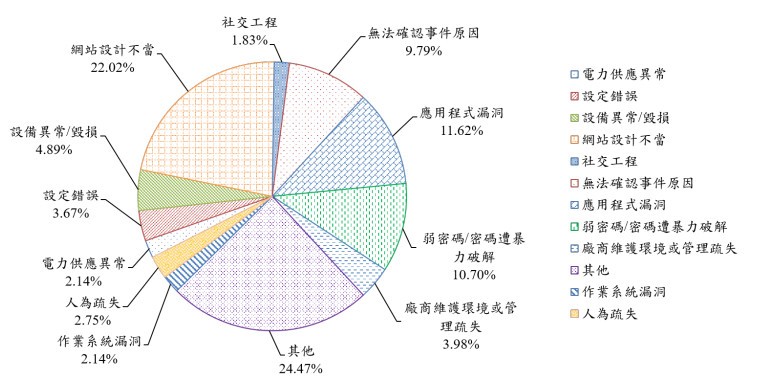

至於通報事件的根本原因,經過分析之後,第三季最顯著的因素是網站設計不當,比例占22%,應用程式漏洞的比例也達11.62%,兩者比例均高於前幾季。

在2022年政府資安威脅現況統計資料中,關於第3季通報事件發生原因比率,無法確認事件原因首次下降至10%以下,過去一年每季比例高達20%、30%,今年狀況有顯著改善。圖片來源:行政院國家資通安全會報技術服務中心

內容置換攻擊仍持續發生,SSH資安管理成主要破口

特別的是,技服中心提到他們陸續發現,有部分機關的電子看板或網站顯示的資訊,遭到惡意置換的情形,這當中似乎也涵蓋到裴洛西訪臺時出現的這類資安事故。經過調查,受駭的系統雖使用SSH(Secure Shell)加密連線,但管理帳號因使用弱密碼導致遭暴力破解。

因此,對於這方面的因應,他們提供3項資安管理建議,同樣值得企業與組織借鏡。

包括:(一)應針對SSH連線檢視組態安全設定,修改預設登入方式與連線方式,例如,新增另一個擁有管理者權限帳號,並設定符合安全性原則之密碼;(二)限制登入失敗次數,以及超過一定錯誤次數需等待特定時間,才能再次登入;(三)定期於防火牆設置與維護白名單,限制IP位址範圍的電腦才能連線存取。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06