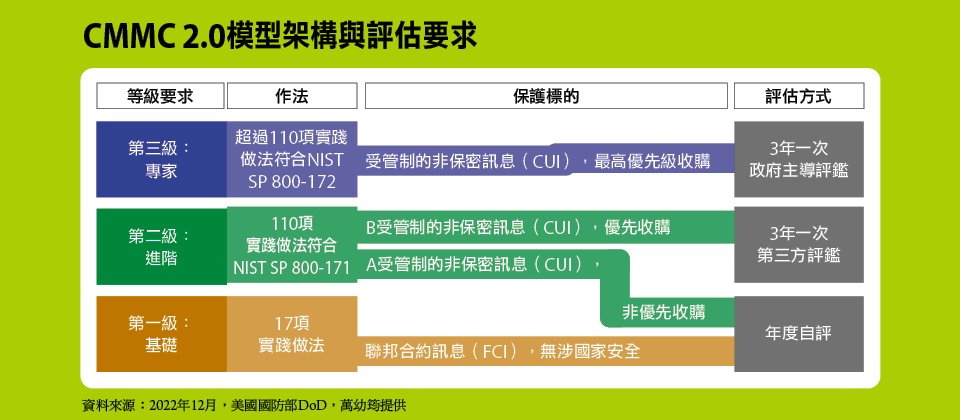

美國國防部預計今年3月公布CMMC 2.0正式版,草案從原先五級簡化為三級,將相關的做法與NIST 800-171和NIST 800-172標準規範達到一致,保護標的以聯邦合約資訊(FCI)與受控未分類資訊(CUI)為主。從今年十月開始,取消原先第一級至第三級界定的基礎、進階到專家的定義。

臺灣深受地緣政治的影響,面對中國有形的文攻武嚇和無形網路戰爭的威脅,加上美中貿易大戰之後造成的國際政治情勢益發緊張的影響,已是全球牽一髮而動全身的政治焦點所在。

對此,為了確保臺灣的安全性,臺灣積極要求美國加速對臺軍售的進度,甚至傳出臺美聯合生產武器的呼聲,但箇中關鍵點是;美國對於臺灣國防產業界,或是電機電子產業中,有些與中國有聯繫或密切商業往來的企業,是否能確保美國轉移的機密,以及相關的敏感技術不外流,仍有很大疑慮。

面對「信任」的議題,不論資訊安全、供應鏈安全甚至是國家安全,都非常重要,如何做到信任,有許多法規面、制度面和程序面的作法必須落實。

美國為了避免重要軍事武器機敏資料外洩,提升並確保美國國防供應鏈業者資訊安全防護能力,美國國防部也在2020年1月31日發布「第1版網路安全成熟度模型認證(CMMC 1.0)」,這也是針對國防供應鏈業者第一線承包商,以及第二、三線分包商制定的網路安全標準,並於2021年11月推出的CMMC 2.0版草案,預計今年3月至5月會推出CMMC 2.0正式版,並於2026年財年(9月30日)後全面實施,自此之後,國防供應鏈的承包商及分包商若無法取得CMMC認證,就不能拿到美國國防部的訂單。

對企業來說,國防訂單是相對穩定、高利潤,而臺灣產業若想進軍美國國防供應鏈,可參考日本和韓國引進CMMC的經驗,花時間改善臺灣國防工業和電機、電子製造業的產業體質,進行企業流程和技術改善,隨著軍規、商用市場的規模越來越大,也有越來越多商用技術做到軍規強度,相關產業是否能夠在2026年9月底前,順利取得美國CMMC認證,直接成為美國30萬家國防產業基地(DIB)的一員,而非局限在成立CMMC臺灣在地驗證機構等小規模的商機,這才是推動CMMC對臺灣產業帶來的真正價值。

臺灣政府也推CMMC資安專案,偏重成立驗證機構

面對這波對於國防產業供應鏈業者取得CMMC認證的要求,臺灣政府在2023年推出兩個與國防有關的資安專案,第一個是「軍民通用資安技術研發補助計畫」,針對供應鏈安全、低軌衛星安全、紅隊攻防平臺,預計補助10個專案,預算金額高達1.35億元。

另一個資安專案是「產業供應鏈資安成熟度合規導入計畫」,主要是針對國防供應鏈CMMC合規,發展CMMC供應鏈管理合規工具導入,以及打造第三方獨立評估機構(C3PAO)驗證機構:即CMMC臺灣在地驗證實驗室,預算金額初估約有五千多萬元。

CMMC對臺灣帶來的商機可以分成兩部分。首先,若是根據臺灣國防產業發展協會(TW-DIDA)援引日本引進CMMC經驗,推估其帶動的整體國防產業供應鏈業者升級所進行的產值推估,臺灣國防產業供應鏈的產值可能高達新臺幣1,800億元,這樣的產值遠遠超過中科院的委外產值,或是單純國防產業的產值規模,商機勃勃。

另外的商機,則包含相關的認驗證,以及課程推動,CMMC認證管理機關從原本的CMMC-AB改為Cyber-AB,可打造類似臺灣驗證公司能參與的生態系,也可以成立獨立評鑑機關(C3PAO),提供年度自評和第三方評估(驗證),以及政府主導評估(查驗)等所帶來的商機。

但因為目前已經不針對CMMC 1.0版發證,CMMC 2.0版正式版條文規範,將於今年3月~5月才會對外公布,按照官網說明,相關公告進度還可能稍微延後的情況下,目前市場上所有針對CMMC 2.0版的認證需求以及「產業供應鏈資安成熟度合規導入計畫」,除了第一級(初階)的自評外,其他認證準備內容,都可能會隨著CMMC 2.0正式版公告延後而有所滯後。

因為CMMC 1.0版規定,只有美國人才能成立C3PAO做CMMC驗證,所以必須等到CMMC 2.0版正式版條文推出後,才會知道美國國防部是否同意,開放讓非美國人成立獨立評鑑機關(C3PAO),否則,臺灣想要推動CMMC,就必須參考日本或是韓國推動CMMC的經驗,從政府角度出面和美國政府談CMMC可能的合作和導入方式。

政府在思考相關的產業發展時,並未思考如何從傳統的國防工業業者,可以做到進一步擴大:將更大規模的電機、電子製造業者,同樣納入國防產業供應鏈業者中,希望藉由推動並取得CMMC認證後,做到各自的產業升級,達到整體國防產業供應鏈產值的提升。

甚為可惜的部分是,政府關注的焦點僅在如何成立CMMC相關的在地驗證機構,以及取得認證的相關教育訓練等小打小鬧的「商機」,未能思考如何透過協助臺灣相關的國防產業供應鏈業者,藉由推動並取得CMMC認證的機會,進一步做大整體國防產業供應鏈的產業大餅。

美國國防供應鏈業者以分包商受駭者多

即便美國國防部號稱是世界上最安全的單位之一,但在2018年發生美國海軍承包商遭駭客入侵,致使美國潛艦所使用的超音速反艦飛彈相關研發細節外洩;同年10月,駭客也透過入侵外包商系統,借道進入美國國防部內部網路,導致3萬名員工的資料遭到外洩。

這些受到駭客攻擊的對象,有許多都是執行國防部專案合約的第二、三線中小型分包商,當然也有少數的第一線、大型的主要承包商遭駭;這些二、三級分包商會面對各個國家對網路安全有不同的規範,這些規模相對較小的分包商,也常常會因為不願意或無法支付高額的資安投資,而成為駭客鎖定攻擊的目標,並造成許多機敏資料外洩。

由於國防採購的第一線承包商,主要是負責相關的武器研發、設計、開發與部署等重要機密,而承包商之下的第二、三線分包商,往往因為生產製造的不同需求,經常是分散在全球各地。

美國國防部服務供應商CyberSheath為此,也委託美林研究機構(Merrill Research)對美國國防供應鏈業者DIB進行調查,並以此發表《國防工業基地(DIB)網路安全成熟度狀況統計報告》。

根據這份受訪達300家業者的調查結果,多達88%的美國國防供應鏈業者(DIB)因為網路攻擊遭到損失,可將損失分成三類:62%供應商承受金錢損失,58%供應商遭到營運損失,另外有51%供應商面臨商譽損失。

其中,若再區分第一級承包商和第二、三級分包商的損失,62%的承包商、53%的分包商都遭到金錢損失;58%的承包商和58%的分包商面臨營運損失;55%的承包商和50%的分包商的信譽受到毀損。

整體而言,遭到網路攻擊、駭客入侵的對象以第二、三線分包商業者較多,因為缺乏完善的資安防護能力,也成為駭客攻擊主要標的。這也讓美國國防部意識到,若要確保國防機敏資料的安全性,不能只重視主要承包商的安全作為,更必須關注許多個分包商的資安作為,才能做到真正的機敏資料不外洩。

2023年3月公布CMMC 2.0正式版,2026年9月全面實施

國防商機龐大,但也同時面臨「價值」選擇,只有選擇美國價值的國家,才能成為美國國防產業供應鏈一員。

為了確保國防產業技術和機敏資料安全,美國在2019年提出「網路安全成熟度模型認證」(Cybersecurity Maturity Model Certification,CMMC),這是第一個針對國防產業供應鏈業者所制定的網路安全標準,其目的是讓國防承包商和分包商符合相關的認證級別後,才能進入美國國防供應鏈並承包其業務。

預計今年(2023年)3至5月將推出CMMC 2.0正式版;預計2026年財年(9月30日)後,CMMC成為美國國防部採購案的強制性要求,未來美國國防部第一線承包商和第二、三線分包商,都必須取得CMMC認證,並依據專業的機密性質,取得CMMC第一級至第三級不同等級的認證。

CMMC是以國防採購合約和核心,對於相關國防採購合約驗證等級的認定,都必須由美國國防部國防採購合約管理局(DCMA)釋出;主要保護標的包括:聯邦合約資訊(FCI)和受控未分類資訊(CUI),而FCI是由政府合約提供或產生的資訊,包括為政府開發或交付產品的產品或服務的內容,屬於政府不公開的資訊,但不包含政府向公眾提供的資訊。

至於受控未分類資訊(CUI),是指政府或承包商代表政府提供或擁有的資訊,雖然不一定需要保密,但若公開將可能帶來潛在風險的情況下,因為具有機敏性,所以有保密的需求,就需要做到限制公開或控制相關的資訊傳播。對於CUI的範圍認定,除了由國防供應鏈廠商界定自己產出資訊,其餘多由採購合約甲方(國防採購合約管理局)界定。

在國家資訊安全防護的需求之下,根據國防聯邦採購補充條例(DFARS)針對「受控非機密資訊」(CUI)需要受到更高層級的保護,像是NIST SP 800-171就是聚焦於CUI的安全標準;若需要符合第三級驗證,還必須符合NIST SP 800-172。

推出CMMC,是為了解決國防採購合約過程中,供應商可能面對各種資安威脅所造成的損失,並不是以資安為核心的認證機制,而是基於美國國防採購合約管理(DFARS)開始的認證機制,像是武器採購的上游是洛克希德馬丁公司,但中、下游供應鏈業者也必須同步納管,絕對不能有中、港、澳的業者參與。也就是說,臺灣國防工業甚至是電機電子製造業者,若想要成為美國國防產業供應鏈的一員,絕對不能在中國、香港和澳門設廠。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-10

2026-02-10

2026-02-09

2026-02-10