烏克蘭戰爭開打至今,俄羅斯駭客利用資料破壞軟體(Wiper)發動攻擊的情況不時傳出,而最近又有相關事故傳出。有別於過往的資料破壞軟體,新的惡意程式也摧毀Windows系統的重要檔案,甚至能夠破壞整個AD網域。

開源密碼管理軟體KeePass的漏洞CVE-2023-24055也相當引人注意,一旦駭客成功利用,將能取得明文的帳密資料,且已有概念性驗證攻擊程式流傳。不過,開發團隊認為這並非漏洞,後續發展有待觀察。

有研究人員發現臺灣共享汽機車服務iRent的客戶資料庫在網路上曝露長達9個月,但離譜的是,科技媒體TechCrunch詢問和泰汽車始終沒有得到回應,直到聯繫數位發展部,才得到TWCERT/CC已介入處理的說法。

【攻擊與威脅】

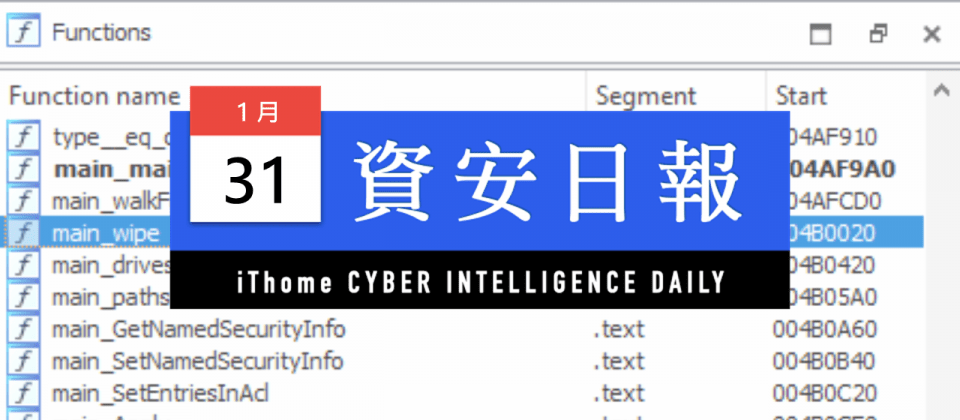

資料破壞軟體SwiftSlicer被用於破壞AD網域 #Wiper #SwiftSlicer #Sandworm

資安業者ESET於1月25日的攻擊行動裡,發現俄羅斯駭客Sandworm利用名為SwiftSlicer的新資料破壞軟體(Wiper),鎖定烏克蘭組織下手。

資安業者ESET於1月25日的攻擊行動裡,發現俄羅斯駭客Sandworm利用名為SwiftSlicer的新資料破壞軟體(Wiper),鎖定烏克蘭組織下手。

駭客利用AD群組原則來啟動此惡意軟體,其目的是刪除目標電腦的磁碟區陰影複製的備份資料,並覆寫Windows系統的重要檔案,特別是驅動程式與AD資料庫,進而關閉整個網域。該資料破壞軟體會使用隨機資料產生4,096位元的檔案來覆寫磁碟內容,並在完成破壞工作後重開機。

烏克蘭新聞媒體Ukrinform遭到5種資料破壞軟體攻擊 #Wiper #Ukrinform #Sandworm

日前烏克蘭新聞媒體Ukrinform傳出遭到網路攻擊,現在烏克蘭電腦緊急應變小組(CERT-UA)揭露相關調查結果。研究人員總共在這個受害組織的網路環境裡,發現5種用來破壞資料的資料破壞軟體(Wiper),包含針對Windows電腦的CaddyWiper、ZeroWipe、SDelete,以及針對Linux電腦與FreeBSD電腦的AwfulShred、BidSwipe。

研究人員指出,駭客先是在12月7日入侵,然後等待一個多月才發動攻擊──先是利用群組原則物件(GPO)啟動CaddyWiper,再搭配其他資料破壞軟體進行攻擊。研究人員指出,駭客僅摧毀數個資料儲存系統的檔案,而並未影響Ukrinform的運作。至於攻擊者的身分,CERT-UA認為是俄羅斯駭客Sandworm。

程式碼儲存庫業者GitHub於1月30日指出,自12月6日,有人濫用遭竊的個人存取令牌(Personal Access Token,PAT),利用疑似透過機器操作的帳號,複製GitHub的Atom、Desktop儲存庫,以及其他棄用的儲存庫,該公司於隔日察覺此事,隨即註銷相關簽章,並著手調查。

GitHub表示,他們將於2月2日註銷3個簽章,而有可能導致部分桌面應用程式與Atom版軟體用戶受到影響。對此,他們呼籲用戶應於2月2日前,換用其他未受影響的版本。而針對此起事故,GitHub表示其他產品並未受到影響,相關的程式碼儲存庫也沒有出現竄改的情況。

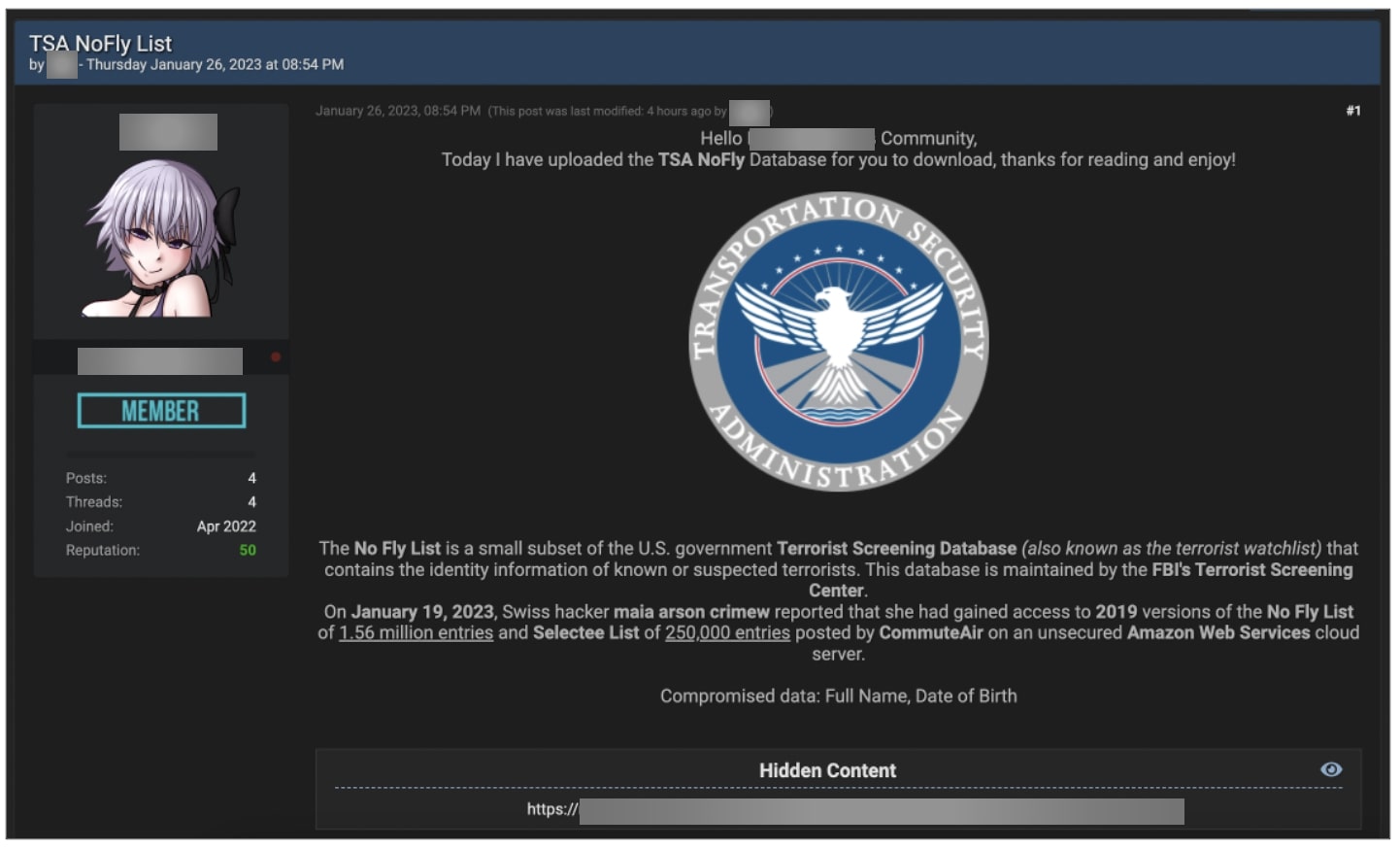

美國禁飛名單流入駭客論壇,當局著手調查 #資料外洩 #資料庫配置不當

根據資安新聞Bleeping Computer的報導,有人在駭客論壇上傳一份名單,聲稱是美國運輸安全管理局(TSA)的禁飛名單,內有156萬筆記錄、包含逾25萬名人士的資料。這名人士表示資料來自配置不當的AWS伺服器,該伺服器為美國俄亥俄州航空公司CommuteAir所有。

根據資安新聞Bleeping Computer的報導,有人在駭客論壇上傳一份名單,聲稱是美國運輸安全管理局(TSA)的禁飛名單,內有156萬筆記錄、包含逾25萬名人士的資料。這名人士表示資料來自配置不當的AWS伺服器,該伺服器為美國俄亥俄州航空公司CommuteAir所有。

瑞士駭客Maia Arson Crimew於1月19日,向新聞媒體Daily Dot透露此資料庫,除了禁飛人士的資料,亦包含近千名CommuteAir員工個資。對此,CommuteAir證實確有此事,並指出該資料為2019年版的禁飛名單;TSA已著手調查此事,並於1月27日向當地機場及航空公司發布安全指令。知情人士透露,TSA的資訊系統並未受到這次資安事故波及。

Zendesk用戶個資外洩,起因是員工遭駭 #資料外洩 #供應鏈攻擊

雲端客服軟體業者Zendesk兩週前通知客戶,數名員工遭到釣魚簡訊攻擊而被竊取資料,後續導致客戶個資外洩。此事在加密貨幣交易平臺Coinigy獲報後,於1月19日公開此事而曝光。

此起事故發生的原因,在於Zendesk員工2022年10月25日遭到網釣簡訊攻擊,「少數」員工的帳號存取憑證遭駭,導致其事件記錄平臺自2022年9月25日到10月26日的非結構化資料遭未授權存取。該公司強調,沒有證據顯示客戶的Zendesk執行個體遭到異常存取。

和泰旗下共享汽機車服務iRent傳出資料外洩事故,曝險達9個月 #iRent #資料庫配置不當 #數位發展部

根據科技媒體TechCrunch的報導,臺灣共享汽機車服務iRent的客戶資料庫,沒有啟用密碼保護,加上疑似採用固定、公開的IP位址,導致任何人只要知道其IP位址,就有機會存取相關資料,這些資料曝露在網路上長達9個月。他們引述資安研究人員Anurag Sen的發現,指出當中包含了至少10萬名iRent用戶的姓名、手機號碼、電子郵件、住址、照片,以及部分信用卡資訊,不確定這段期間是否有人存取該資料庫。

為此TechCrunch曾詢問iRent所屬的和泰汽車,但未能獲得回應,直到1月28日聯繫到數位發展部,得知最新進展。

數位發展部部長唐鳳在回信中表示,TWCERT/CC已針對暴露的資料庫著手因應,在獲報1小時內,該資料庫已無法從外部存取。經過一段時間之後,和泰向TechCrunch表示,已阻擋外部連線存取系統所在的IP位址,他們也將通知受影響的用戶。

【漏洞與修補】

密碼管理器KeePass出現漏洞,攻擊者能以明文匯出用戶帳密資料 #KeePass #CVE-2023-24055

開源密碼管理軟體KeePass近日被發現漏洞CVE-2023-24055,在攻擊者取得目標系統寫入權限的情況下,有機會竄改KeePass的XML組態配置檔案並注入惡意程式碼,進而匯出整個資料庫,而且能得到明文的使用者名稱與密碼。這個匯出的時機點,在於使用者執行KeePass並輸入主控密碼之後,上述的惡意程式碼就會觸發,並將資料庫的內容存放到指定檔案,攻擊者就能以此存取使用者的各種帳號。

由於上述的資料庫匯出過程在背景執行,前述的攻擊過程使用者難以察覺。自該漏洞取得CVE編號後,網路上已出現概念性驗證(PoC)攻擊程式。對此,KeePass開發團隊認為這不是漏洞,因為,攻擊者一旦取得寫入權限,就有可能透過其他方式來取得KeePass資料庫的內容。

DNS系統BIND 9存在漏洞,恐導致阻斷服務攻擊 #DNS #BIND

網際網路系統協會(ISC)近日發布DNS伺服器軟體Berkeley Internet Name Domain(BIND)更新版本9.16.37、9.18.11、9.19.9、9.16.37-S1,總共修補了4個漏洞CVE-2022-3094、CVE-2022-3488、CVE-2022-3736、CVE-2022-3924,這些漏洞CVSS風險層級皆為7.5分,都存在於named的服務,一旦遭到利用,DNS伺服器就有可能面臨服務阻斷的情況(DoS)。

美國網路安全暨基礎設施安全局(CISA)提出警告,這些漏洞可讓攻擊者遠端利用,進而發動DoS攻擊,或是導致DNS伺服器故障。

威聯通修補NAS作業系統SQL注入漏洞 #NAS #QNAP #SQL Injection

臺灣NAS廠商威聯通(QNAP)於1月30日發布資安通告,近日他們修補了重大漏洞CVE-2022-27596,此漏洞存在於執行QTS 5.0.1或QuTS hero h5.0.1的NAS設備,一旦遭到利用,攻擊者可遠端注入惡意程式碼,CVSS風險層級達到9.8分,該公司發布QTS 5.0.1.2234 build 20221201、QuTS hero h5.0.1.2248 build 20221215修補。雖然威聯通沒有公布更多細節,但美國國家漏洞資料庫(NVD)指出,此為SQL注入漏洞。

研究人員揭露能繞過臉書雙因素驗證的漏洞 #Facebook #Instagram #MFA

研究人員Gtm Mänôz指出,Meta的雙因素驗證(2FA)系統存在漏洞,一旦攻擊者加以利用,就有可能關閉目標用戶臉書或Instagram(IG)帳號的雙因素驗證功能,而且再也無法啟用。

研究人員表示,這項漏洞起因在使用者輸入驗證碼的過程中,Meta並未採取速限(rate-limit)防護機制,攻擊者可透過暴力破解的方式輸入正確的6位數驗證碼,一旦成功完成比對,使用者的電子郵件信箱或是電話號碼就會與攻擊者的臉書或IG帳號連結,從而導致受害者的臉書或IG雙因素驗證機制隨之關閉。研究人員9月通報後,Meta於10月修補上述漏洞,並頒發2.7萬美元獎金。

Zyxel修補5G路由器、光纖網路終端設備的重大漏洞 #CVE-2022-43389 #Zyxel #5G #Fiber ONT

兆勤科技(Zyxel)於1月11日發布資安通告,他們修補旗下產品的5項漏洞,其中3個為記憶體緩衝區溢位漏洞,另外兩個分別為指令注入、身分驗證不當漏洞。這些漏洞最為嚴重的是CVE-2022-43389,影響5G、4G路由器,以及光纖網路終端設備(Fiber ONT)。

該漏洞存在於這些設備的網頁伺服器程式庫,一旦攻擊者利用這項漏洞,就可以在未經授權的情況下進行惡意HTTP呼叫,進而執行作業系統指令,或是發動阻斷服務(DoS)攻擊,CVSS風險評分為9.8分。該公司已發布新版韌體予以修補,並呼籲用戶儘速升級。

【資安防禦措施】

NIST正式發布AI風險管理框架 #NIST #AI #AI RMF

美國國家標準暨技術研究院(NIST)近日發布人工智慧風險管理框架(Artificial Intelligence Risk Management Framework,AI RMF),目的是要提供設計、開發、部署和使用人工智慧系統的指南,降低應用人工智慧技術的風險。這套框架是NIST與公部門及企業合作,耗時18個月制訂而成,並由兩個部分組成──首先探討人工智慧的相關風險,以及信賴人工智慧系統(trustworthy AI systems)的特徵,其次則是治理、映射、測量管理,以及協助組織實踐框架。

【其他資安新聞】

微軟警告駭客仍在頻繁攻擊Exchange,用戶應儘速套用修補程式

蘋果發布iOS/iPadOS 16.3、macOS Ventura 13.2,修補WebKit可被用於執行任意程式碼的漏洞

WordPress線上課程外掛程式LearnPress存在重大漏洞,7.5萬個網站曝險

北韓駭客TA444利用行銷策略進行網釣攻擊,5年竊得逾10億美元加密貨幣

近期資安日報

【2023年1月30日】 研究人員揭露以Python打造的RAT木馬程式、密碼管理服務Bitwarden用戶遭鎖定

【2023年1月19日】 Git修補3個重大RCE漏洞;印度人力銀行網站因資料庫配置不當而曝露近千萬筆個資

【2023年1月18日】 研究人員揭露濫用GitHub Codespaces的攻擊手法,微軟修補Azure服務4項SSRF漏洞

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10