針對駭客利用挾帶惡意VBA巨集的Office檔案發動攻擊的情況,微軟去年祭出了封鎖來自網路(MoTW)的巨集執行的措施,而使得駭客也隨之調整做法,其中最常見的方式就是利用ZIP壓縮檔、ISO映像檔挾帶作案工具,並引誘使用者點選LNK捷徑檔案來突破相關限制。但最近有資安業者提出警告,他們觀察到有越來越多駭客採用Visual Studio的附加工具VSTO,來製作能讓惡意Office檔案執行VBA巨集的元件,部分元件甚至能採取遠端下載的做法來躲避防毒軟體偵測。

惡意PyPI套件的攻擊行動也相當值得留意。有研究人員近日發現兩款惡意套件,其中一款被用於竊密,並將偷得資料上傳到Slack頻道;另一款則是被用於部署惡意軟體。

思科最近針對部分IOS XE設備修補漏洞CVE-2023-20076,值得留意的是,攻擊者一旦成功利用漏洞,即可任意存取這些具有漏洞的網路設備。

【攻擊與威脅】

突破Office封鎖惡意VBA巨集執行的管制,駭客改由Visual Studio附加工具下手,透過映像檔夾帶檔案進攻 #VBA #Visual Studio #VSTO

資安業者Deep Instinct指出,微軟下令禁止Office軟體執行來自網路的VBA巨集,之後,出現駭客嘗試利用Visual Studio Tools for Office(VSTO)來達成執行惡意巨集的攻擊手段。

資安業者Deep Instinct指出,微軟下令禁止Office軟體執行來自網路的VBA巨集,之後,出現駭客嘗試利用Visual Studio Tools for Office(VSTO)來達成執行惡意巨集的攻擊手段。

研究人員指出,駭客可製作VSTO附加元件,讓Office檔案開啟的過程中執行,例如,他們通常透過ISO映像檔夾帶Office檔案與上述的元件,然後在使用者開啟Office檔案後,要求依照指示安裝附加元件,一旦使用者照做,就會觸發惡意巨集。

雖然在大部分的攻擊行動當中,攻擊者將VSTO附件元件和誘餌Office檔案存放在ISO檔案裡,但也有少部分事故駭客是從遠端下載VSTO附加元件,而有可能導致這類攻擊行動更加難以發現。

資安業者Check Point揭露惡意PyPI套件Python-drgn、Bloxflip,前者於去年8月上架,一旦開發者將其安裝到開發環境,此惡意套件就會竊取敏感資料,並發送到特定的Slack頻道,研究人員認為駭客很可能會盜賣竊得資料、進行身分盜用,或藉此收集企業的機密。

至於Bloxflip則是會停用受害電腦的防毒軟體Microsoft Defender來規避偵測,然後再下達Python的get函數,最終在受害電腦透過子處理程序執行惡意軟體。

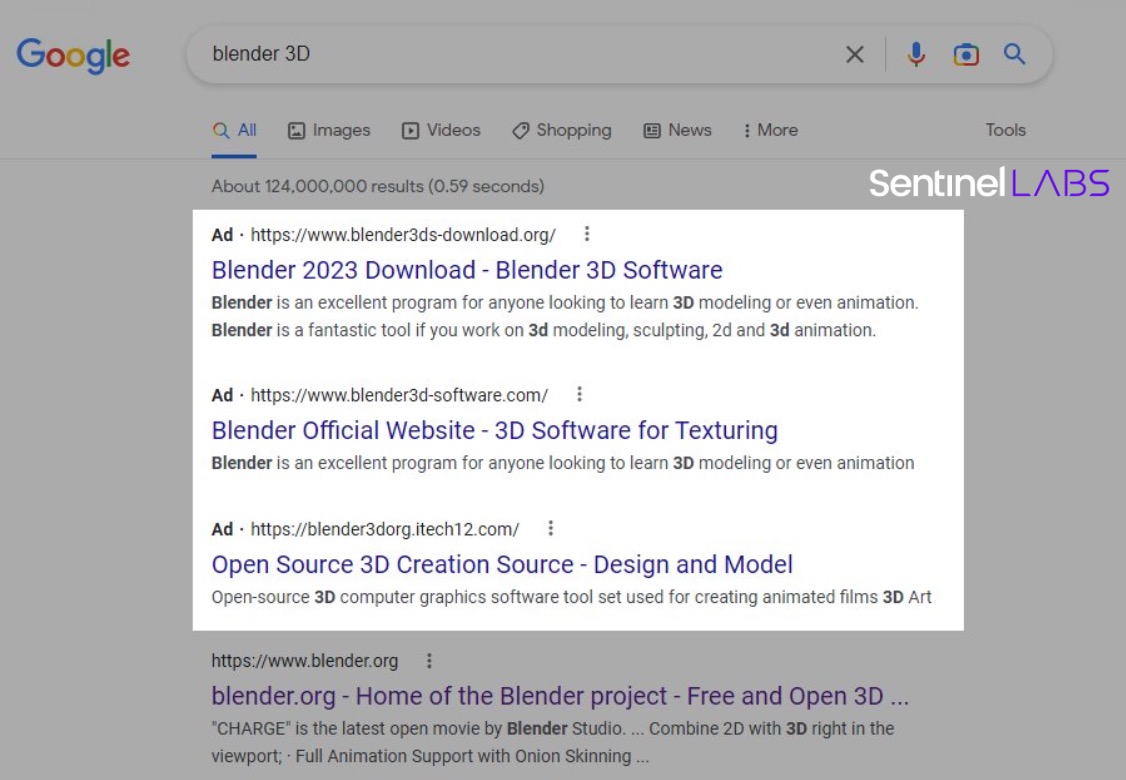

惡意廣告攻擊也有新手法!駭客利用程式載入器迴避偵測 #SEO #Malvertising #MalVirt #Formbook

資安業者SentinelOne揭露利用名為MalVirt的惡意程式載入器攻擊行動,駭客利用惡意廣告散布這個載入器,最終目的是在受害電腦植入竊密軟體Formbook。

資安業者SentinelOne揭露利用名為MalVirt的惡意程式載入器攻擊行動,駭客利用惡意廣告散布這個載入器,最終目的是在受害電腦植入竊密軟體Formbook。

研究人員指出,有別於其他散布惡意軟體的搜尋引擎最佳化(SEO)攻擊,駭客運用的惡意程式載入器MalVirt相當罕見,因為這是利用名為KoiVM的虛擬化保護軟體為基礎進行開發,以.NET虛擬化技術來進行混淆,然後濫用微軟免費工具包SystemInternals家族成員Process Explorer的驅動程式,來終止特定的處理程序。

除了上述的惡意程式載入器,駭客也利用Azure、Tucows、Choopa、Namecheap等雲端服務來架設C2伺服器,並將其用來散布Formbook。

研究人員針對不安全的軍事ICS基礎設施提出警告 #SCADA #ICS #Modbus

資安業者Cyble提出警告,他們在暗網的論壇上,發現有人聲稱能存取北非國家軍事組織的SCADA系統與紅外線熱成像攝影機,研究人員根據駭客提供的IP位址等資料進行驗證,認為駭客很有可能掌握了重要的軍事資訊。

資安業者Cyble提出警告,他們在暗網的論壇上,發現有人聲稱能存取北非國家軍事組織的SCADA系統與紅外線熱成像攝影機,研究人員根據駭客提供的IP位址等資料進行驗證,認為駭客很有可能掌握了重要的軍事資訊。

駭客張貼紅外線熱成像攝影機的網路管理介面截圖,以及北非軍事基地的空拍圖與607個攝影機的地理位置分布圖。研究人員在這些攝影機發現資訊洩露、RCE漏洞、寫死帳密的情況,而且有多臺設備採用了預設的帳密。

此外,駭客疑似鎖定工控系統常見的Modbus通訊協定,利用其漏洞來對於軍事基地下手,並在工控系統部署Metaspoilt框架,以便進行偵察工作。

北韓駭客Lazarus發動網路間諜行動,利用Zimbra漏洞潛入受害組織竊密 #Lazarus #Zimbra #CVE-2022-27925 #CVE-2022-37042

資安業者WithSecure揭露網路間諜攻擊行動No Pineapple,駭客鎖定南韓的醫學研究、醫療保健、化學工程、能源、國防、研究型大學,自2022年8月下旬,利用郵件伺服器Zimbra的漏洞CVE-2022-27925與CVE-2022-37042,在受害組織部署Web Shell,並利用隧道工具Plink或3Proxy建置反向隧道,而使得攻擊能在繞過防火牆的情況下進入受害組織的網路。

然後,在接下來的兩個月裡,駭客透過橫向移動,竊得管理員帳密並從電腦裡盜取機密資料,過程中使用該組織自製的惡意軟體Dtrack與Grease來瞄準Windows的管理員帳號,最終,這些駭客竊得100 GB機密資料。根據駭客行動的時間、Web Shell連線的IP位址、下達的攻擊命令等特徵,研究人員認為攻擊行動由惡名昭彰的APT組織Lazarus發起。

烏克蘭政府遭到俄羅斯駭客組織Gamaredon的間諜軟體攻擊 #烏克蘭戰爭

烏克蘭國家安全局(SSU)旗下的國家網路防護中心(State Cyber Protection Centre)指出,俄羅斯駭客組織Gamaredon鎖定當地公共機構與關鍵資訊基礎設施下手,利用名為GammaLoad與GammaSteel的間諜軟體發動攻擊。

前者被用於從伺服器下載VBScript指令碼,並用於下一個階段的攻擊行動;後者則是PowerShell指令碼,被用於偵察與執行其他命令。該機構表示,這些駭客主要目的是收集機密資料,而非破壞受害組織。

英國自動化軟體業者ION Group傳出遭勒索軟體LockBit攻擊 #勒索軟體 #LockBit #供應鏈攻擊

1月31日,英國自動化軟體業者ION Group聲明遭到網路攻擊,受影響的伺服器皆已斷開連接,他們正在復原受影響的服務;國際汽車聯盟(FIA)隨後也發表聲明,表示正在與受影響的成員進行合作,來減緩受到此起事故的衝擊。

而針對這起事故的攻擊者身分,2月2日,勒索軟體LockBit聲稱是他們所為,並打算於2月4日公布竊得資料。

有關iRent資料外洩事故,公路總局公布初步檢查結果 #iRent #資料外洩

資安人員發現汽機車共享服務iRent的資料庫缺乏密碼保護,曝露長達9個月,對此和泰公司發出聲明,初估受影響的使用者資料約有14萬筆,包含姓名、電話、地址,以及經遮蔽保護的信用卡資料。

對此,交通部公路總局於2月1日前往和雲行動服務公司進行行政檢查,結果發現,該公司未能依規定提供汽車運輸業個人資料檔案安全維護計畫書,查核人員要求說明可能的受害範圍,但該公司表示清查需約2至3天才能完成,而沒有提出相關資料。而對於事件的處理情形,他們表示於1月28日進行防堵,但也透露近3個月會員異動的資料有可能遭外部人士查詢。

對此,臺北市區監理所發函要求和雲行動服務公司限期提報消費者個資的維護計畫,並對於事故發生的原因、調查結果、後續處理等進行說明並提供佐證資料,若未於期眼內改正,將依個人資料保護法按次處新臺幣2萬元以上、20萬元以下罰鍰。

【漏洞與修補】

部分思科IOS XE設備存在命令注入漏洞,攻擊者可以root權限執行任意命令 #IOS XE

思科於2月1日揭露高風險漏洞CVE-2023-20076,此漏洞存在於網路作業系統平臺IOS XE的應用程式代管環境IOx,一旦遭到利用,攻擊者可能在通過身分驗證的情況下,遠端以root的權限執行任意命令,CVSS風險評分為7.2分,影響800系列工業用整合服務路由器(Industrial ISR)、Wi-Fi無線基地臺Catalyst Access Point、CGR1000運算模組、IC3000工業用運算閘道,以及IR510 WPAN工業用路由器。

該漏洞出現的原因,在於應用程式的啟動程序過程中,傳遞的參數未完全重置,且無須使用者互動就能利用。通報該漏洞的資安業者Trellix指出,攻擊者一旦成功利用,將能不受限制的存取受害設備,他們部署的惡意程式碼,很有可能在設備重開機或是升級韌體後仍然持續運作。

電動車充電站通訊協定存在弱點,攻擊者可得知車主資訊或是偷取電力 #OCPP #EV

電動車充電基礎設施資安業者SaiFlow提出警告,電動車的充電系統管理服務平臺(Charging System Management Service,CSMS)與充電站之間的通訊出現弱點,有可能被駭客用於攻擊行動,且有可能影響多個廠牌的充電系統。

這項弱點出現在充電站採用的開放通訊標準協定Open Charge Point Protocol(OCPP),起因是這裡用了網路通訊協定WebSocket,而可能在多個充電站同時連線時出現異常。攻擊者可濫用這樣的弱點與CSMS建立連線,導致這類平臺關閉原有的充電站連線,或是其他充電腦無法與CSMS通訊。

研究人員指出,這樣的弱點很容易引起DDoS攻擊,而且駭客一旦連結到CSMS,就有可能竊得車主個資等敏感資料,或是偷取電力。上述漏洞普遍存在於搭配OCPP 1.6J版通訊協定的CSMS,但如果搭配新的2.0.1版協定也有可能曝險。

【其他資安新聞】

Go語言開發的竊密軟體Titan竊取瀏覽器與加密貨幣錢包資訊

駭客組織InTheBox在暗網兜售逾1,800種安卓銀行木馬相關工具

近期資安日報

【2023年2月2日】 竊密軟體Vector Stealer被用於挾持遠端桌面連線、駭客透過微軟認證的藍勾勾帳號發動OAuth網釣

【2023年2月1日】 中國駭客組織Dragonbridge對臺散布統戰訊息、臺灣近2千臺威聯通NAS設備尚未修補重大漏洞

【2023年1月31日】 資料破壞軟體SwiftSlicer被用於破壞AD網域、密碼管理器KeePass漏洞恐讓攻擊者能明文輸出資料庫

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13