昨天微軟發布了2月份的例行修補(Patch Tuesday),該公司本次緩解的漏洞裡,有3個是已出現攻擊行動的零時差漏洞。其中有2個與Windows作業系統有關,另一個出現在Office套件裡的排版軟體Publisher──駭客可能會將此漏洞用於執行VBA巨集。

自烏克蘭戰爭開打,俄羅斯駭客組織Killnet不斷對資助烏克蘭的國家及北約組織出手,發動DDoS攻擊,但如今這些駭客變本加厲,連正在對土耳其大地震進行援助的組織也不放過。

日前有駭客組織宣稱利用MFT檔案共享系統GoAnywhere零時差漏洞CVE-2023-0669發動攻擊,現在也有受害的醫療機構向當地證交所證實遇害,可能導致大量病人資料外洩。

【攻擊與威脅】

援助土耳其地震的北約組織遭到鎖定!俄羅斯駭客Killnet干擾救援行動 #Killnet #DDoS #NATO

根據資安新聞網站Cyber Security Intelligence的報導,俄羅斯駭客組織Killnet聲稱在北約組織(NATO)數個網站上發動DDoS攻擊,從而導致軍機的通訊中斷,影響前往土耳其與敘利亞的地震災區救援。

這項消息已得到北約組織知情人士的確認,並指出駭客的攻擊目標是針對特別行動總部網站而來,相關網站停擺數個小時,其中由北約資助的軍事及人道空運組織Strategic Airlift Capability(SAC)也受到影響──該組織因網路中斷,無法與執行任務的C-17飛機正常通訊。對此,北約組織已於2月12日,部署相關保護措施因應。

第一個GoAnywhere零時差漏洞受害組織出現!美國田納西州醫療機構CHS證實百萬病人資料外洩 #GoAnywhere #MFT

MFT系統GoAnywhere零時差漏洞CVE-2023-0669先前被揭露用於攻擊行動,接著有駭客組織Clop聲稱將其用於對上百個組織下手,現在已傳出災情,因為有組織向主管機管通報遭到相關攻擊。

MFT系統GoAnywhere零時差漏洞CVE-2023-0669先前被揭露用於攻擊行動,接著有駭客組織Clop聲稱將其用於對上百個組織下手,現在已傳出災情,因為有組織向主管機管通報遭到相關攻擊。

根據資安新聞網站DataBreaches.net報導,美國田納西州醫療集團Community Health Systems(CHS)於2月13日向該國證交所發出通報,指出他們接獲Fortra的通知後著手調查,初估有100萬人的病歷資料或是個資,因GoAnywhere伺服器遭到入侵而可能會受到影響。

阿拉伯駭客Al-Toufan攻擊巴林機場與新聞媒體的網站 #DDoS

根據資安新聞網站SecurityWeek的報導,有位自稱是Al-Toufan的阿拉伯駭客於2月14日發動DDoS攻擊,目標是中東國家巴林的國際機場與新聞媒體網站,宣稱此機場網站至少停擺半個小時,並公布網站出現504錯誤的螢幕截圖。攻擊者的動機,很可能是巴林2011年的反政府運動「阿拉伯之春」示威遊行屆滿12年,當時該國政府採取武力鎮壓而引起部分民眾不滿。

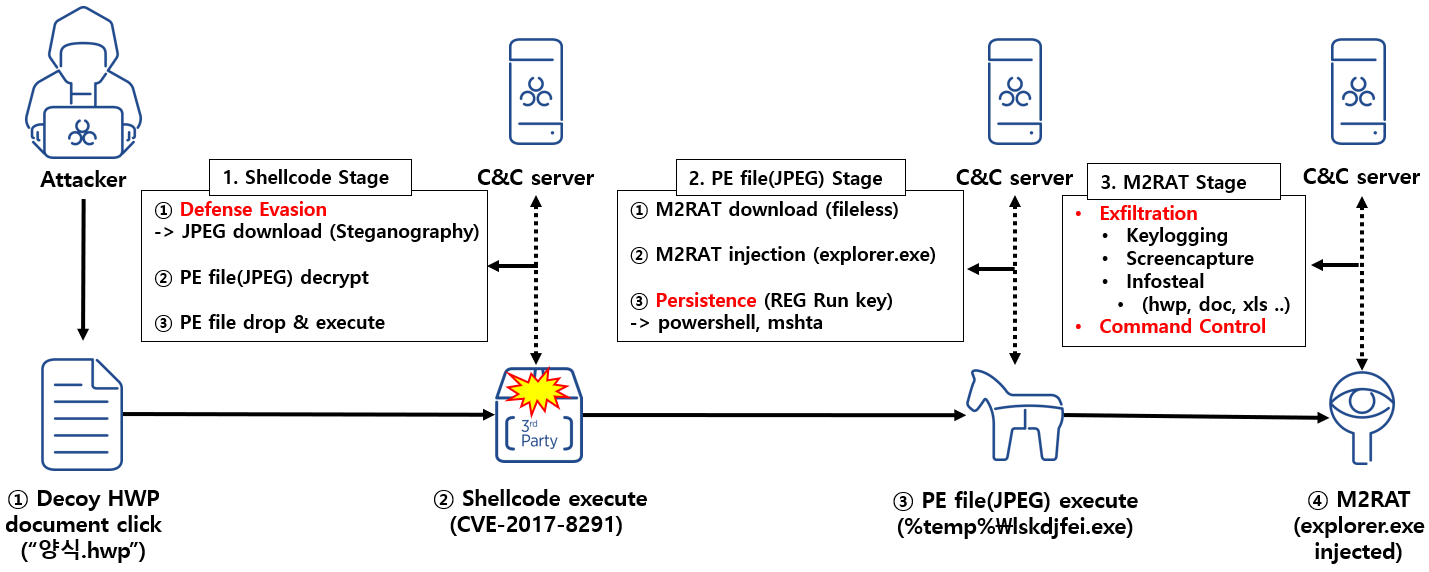

北韓駭客組織APT37透過惡意軟體M2RAT竊取電腦及手機資料 #Hancom Office #APT37

資安業者AhnLab揭露北韓駭客組織APT37(亦稱RedEyes、ScarCruft)近期的攻擊行動,這些駭客在今年1月利用韓國辦公室軟體Hancom Office的文件檔案form.hwp進行滲透——藉由嵌入其中的EPS圖片觸發CVE-2017-8291,並執行Shell Code,最終於受害電腦植入M2RAT木馬程式,並透過檔案總管的處理程序載入、執行。此木馬程式具有鍵盤側錄、竊取資料、執行攻擊者命令,以及拍下螢幕截圖的能力。

資安業者AhnLab揭露北韓駭客組織APT37(亦稱RedEyes、ScarCruft)近期的攻擊行動,這些駭客在今年1月利用韓國辦公室軟體Hancom Office的文件檔案form.hwp進行滲透——藉由嵌入其中的EPS圖片觸發CVE-2017-8291,並執行Shell Code,最終於受害電腦植入M2RAT木馬程式,並透過檔案總管的處理程序載入、執行。此木馬程式具有鍵盤側錄、竊取資料、執行攻擊者命令,以及拍下螢幕截圖的能力。

值得注意的是,此木馬程式不光針對Windows電腦,還會掃描是否有行動裝置與電腦連接,若是發現這類裝置,此木馬程式便會收集文件與錄音檔案,並透過受害電腦回傳至C2中繼站。

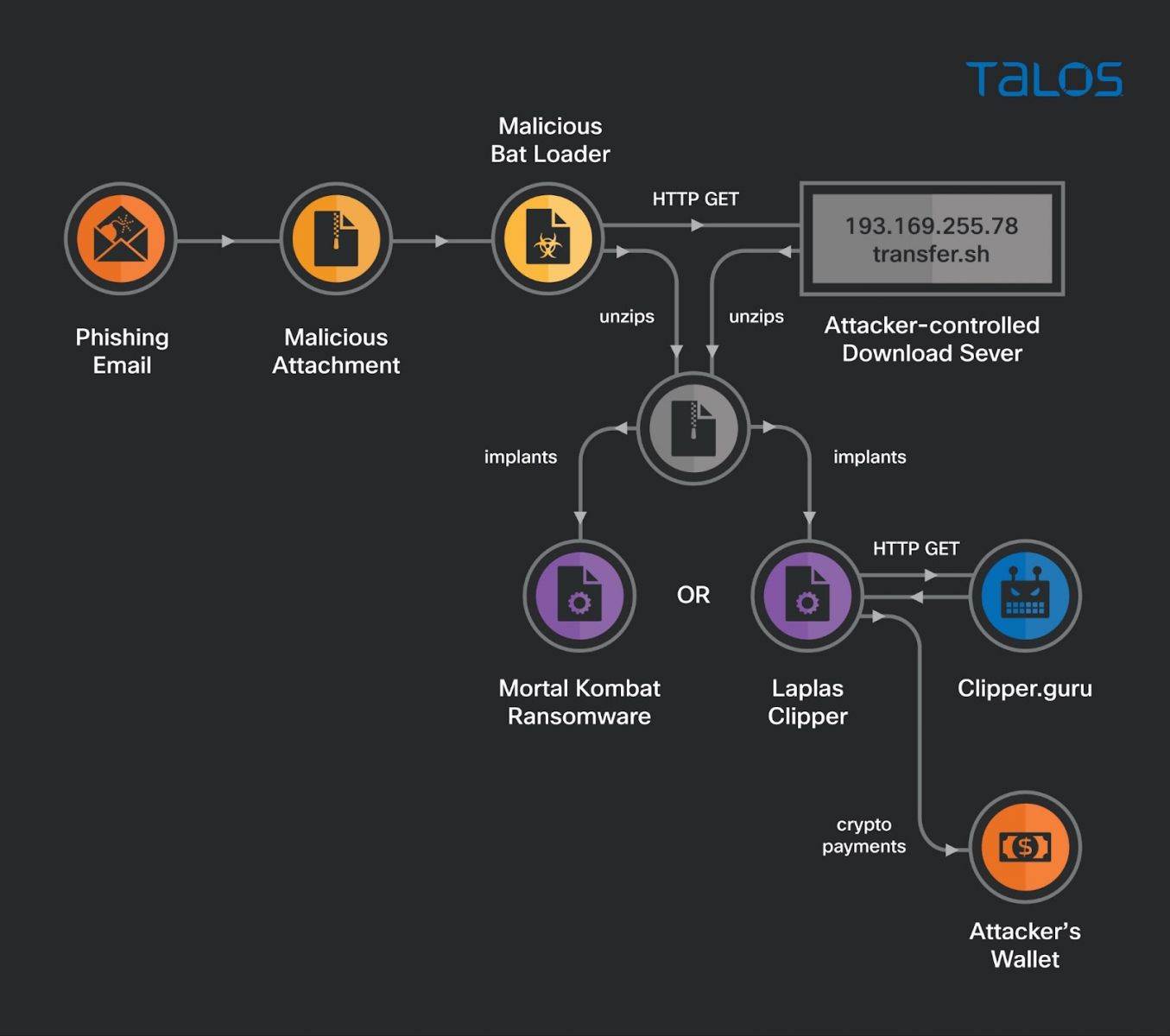

美國組織遭到勒索軟體MortalKombat鎖定 #勒索軟體 #MortalKombat #Laplas Clipper

思科旗下的Talos威脅情報團隊揭露自2022年12月出現的攻擊行動,駭客透過爬蟲程式掃描曝露於網際網路的遠端桌面連線(RDP)3389埠,進而鎖定這些電腦發動攻擊,部署勒索軟體MortalKombat。

思科旗下的Talos威脅情報團隊揭露自2022年12月出現的攻擊行動,駭客透過爬蟲程式掃描曝露於網際網路的遠端桌面連線(RDP)3389埠,進而鎖定這些電腦發動攻擊,部署勒索軟體MortalKombat。

攻擊者起初透過釣魚郵件發動攻擊,並挾帶ZIP壓縮檔附件,其內容含有BAT批次檔,一旦收信人執行該批次檔,電腦就有可能感染MortalKombat,但也有部分的攻擊行動裡,研究人員看到的是剪貼簿挾持工具Laplas Clipper。

但無論受害電腦被植入的是那一種惡意程式,駭客最終的目的,都是向受害者索討加密貨幣牟利。而對於駭客攻擊的目標,研究人員表示涵蓋個人,以及小型至大型組織,受害者主要在美國,但英國、土耳其、菲律賓也有電腦遇害。

竊密軟體Beep採用高度隱蔽的手法規避偵測 #Beep #Anti-VM

資安業者Minerva揭露名為Beep的竊密軟體,研究人員起初是在惡意軟體分析平臺VirusTotal上,看到有人上傳了一些DLL程式庫、GIF、JPG檔案,該平臺標記具備spreader或detect-debug-environment的特性,代表這些檔案可能會被用於投放檔案。

研究人員取得相關檔案進行分析,發現駭客上傳這些檔案的目的,很可能是為了測試如何規避防毒軟體偵測,或是反制沙箱的能力,其共通的手法是利用Beep的API函數,來延遲惡意軟體的執行。此惡意軟體由植入程式庫、注入程式、惡意酬載組成,研究人員發現駭客運用了多種迴避虛擬機器的偵測手法,並在注入程式添加8種反除錯的函式來逃避防毒軟體偵測。

惡意NPM套件偽裝成網路速度測試工具,意圖利用受害電腦挖礦 #NPM

資安業者Check Point於1月17日,發現名為trendava的人士上傳16個惡意NPM套件,這些套件宣稱是提供測試網路速度的工具,但若是開發者不慎安裝,電腦就會被植入挖礦軟體,NPM獲報後已全數下架。根據研究人員的分析,這名人士上傳這麼多個惡意套件的目的,很可能是在測試不同的規避偵測手法,並確認其成效。

【漏洞與修補】

微軟發布2月份例行修補,緩解3個零時差漏洞 #Patch Tuesday #CLFS #Publisher

昨日微軟發布2月例行修補(Patch Tuesday),總共緩解了77個漏洞,這些弱點當中,有12個涉及權限提升、38個能用於遠端執行任意程式碼(RCE)、8個會造成資訊洩漏、10個能導致阻斷服務(DoS)、8個欺騙漏洞,以及2個可用於繞過資安防護功能。

值得留意的是,這次有3個零時差漏洞CVE-2023-23376、CVE-2023-21823、CVE-2023-21715。其中,CVE-2023-23376存在於Windows的通用事件記錄檔案系統(CLFS),CVE-2023-21823則是與作業系統繪圖元件有關,至於CVE-2023-21715出現在Offfice的排版軟體Publisher上。

文件管理系統OnlyOffice、OpenKM、LogicalDOC、Mayan EDMS存在跨網站指令碼漏洞 #XSS

資安業者Rapid7揭露4款開源或免費的文件管理系統的8個漏洞,這些皆為跨網站指令碼漏洞,存在於OnlyOffice(CVE-2022-47412)、OpenKM(CVE-2022-47413、CVE-2022-47414)、LogicalDOC(CVE-2022-47415、CVE-2022-47416、CVE-2022-47417、CVE-2022-47418)、Mayan EDMS(CVE-2022-47419)等解決方案。

值得留意的是,研究人員於12月向上述系統的開發商通報,但這些廠商迄今仍未提供修補程式,使得研究人員呼籲用戶導入文件檔案要提高警覺。

【其他資安新聞】

勒索軟體BlackCat聲稱從愛爾蘭大學MTU竊得6 GB資料

全球愛情詐騙氾濫,駭客很可能藉由ChatGPT建立取信受害者的資料

近期資安日報

【2023年2月14日】 資安業者Group-IB遭到中國駭客Tonto Team攻擊、美國2022年7萬人因愛情詐騙損失13億美元

【2023年2月13日】 俄羅斯駭客Nobelium發起攻擊行動MagicWeb鎖定AD聯邦服務、逾2成工控系統漏洞不會被修補

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06