為規避偵測,駭客濫用短網址的情況不時傳出。最近有人假借Amazon付費會員的名義來寄送釣魚信件,目的是騙得收信人的詳細個資及信用卡資料。但值得留意的是,這起攻擊行動中,駭客使用了LinkedIn短網址服務Smart Link來迴避偵測,而濫用該服務的攻擊行動已非首例──去年9月就有駭客用於網釣攻擊。

建置於雲端的應用程式遭到鎖定也相當值得留意。研究人員揭露針對架設在AWS的K8s與容器相關系統的攻擊行動,但駭客不僅將目標容器叢集用於挖礦,還企圖將組織開發的應用程式程式碼偷走。

名為ZK Framework應用程式框架的漏洞CVE-2022-36537已出現攻擊行動,使得美國政府提出警告,並指出採用該框架的應用程式也會成為攻擊目標。

【攻擊與威脅】

LinkedIn短網址遭到濫用,用於Amazon Prime電子郵件網釣攻擊

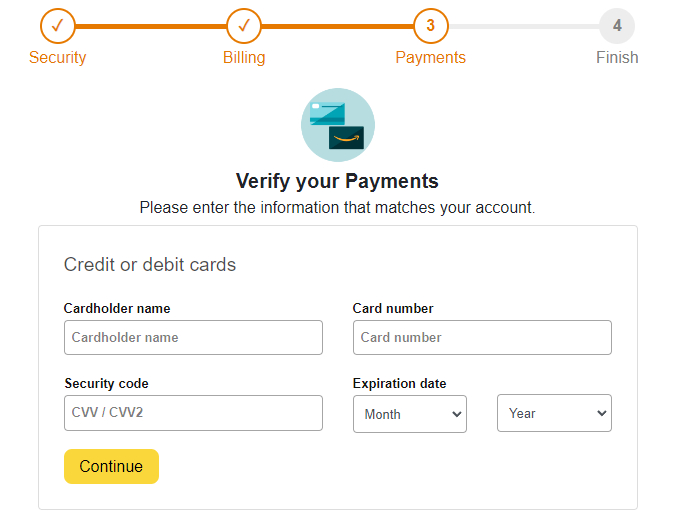

資安業者Malwarebytes揭露濫用LinkedIn短網址服務的網釣攻擊,駭客假借Amazon的名義,聲稱收信人的Prime帳號到期,但因為信用卡出現問題而無法扣款,導致會員權益暫停,收信人必須在24小時提供正確的信用卡資料,否則相關權益將被取消。

資安業者Malwarebytes揭露濫用LinkedIn短網址服務的網釣攻擊,駭客假借Amazon的名義,聲稱收信人的Prime帳號到期,但因為信用卡出現問題而無法扣款,導致會員權益暫停,收信人必須在24小時提供正確的信用卡資料,否則相關權益將被取消。

一旦收信人依照指示點選更新會員資料的按鈕,就會被帶往偽造的Amazon登入網站,該網站根據使用者輸入的電子郵件信箱,要求他們提供微軟或Google帳號的密碼,若照做駭客進一步假借資安檢查的名義,要求輸入電話號碼、生日、地址等更多個資,最終騙取收信人的信用卡資料。

值得留意的是,為了規避偵測,駭客在釣魚信的URL裡,濫用了LinkedIn短網址服務Slink(Smart Link)。

Terraform、K8s、AWS遭到鎖定,駭客竊取原始碼等機密資料

網路安全業者Sysdig揭露名為Scarleteel的攻擊行動,駭客針對容器化的工作負載下手,先是尋找在AWS裡能連至網際網路的網頁應用程式,一旦能夠存取容器,駭客就會下載挖礦程式XMRig及指令碼,目的是從Kubernetes pod截取帳密資料,然後,駭客將其用於存取AWS的API,藉此取得當中的所有帳號,並將這些資料送到外部。

在上述過程裡,攻擊者不只會停用CloudTrail事件記錄系統,還會透過S3儲存桶裡的Terraform組態檔案,挖掘更多與AWS帳號相關的帳密資料。研究人員指出,雖然駭客部署了挖礦軟體牟利,但如此複雜的手法,背後真正的動機並不單純,他們推測很可能是竊取企業獨有的軟體。

美國警告網頁應用程式框架ZK Framework漏洞被用於攻擊行動

美國網路安全暨基礎設施安全局(CISA)於2月27日,將知名的網頁應用程式開發框架ZK Framework的漏洞CVE-2022-36537(CVSS風險層級為7.5分),列入已遭利用漏洞名單(KEV)。

美國網路安全暨基礎設施安全局(CISA)於2月27日,將知名的網頁應用程式開發框架ZK Framework的漏洞CVE-2022-36537(CVSS風險層級為7.5分),列入已遭利用漏洞名單(KEV)。

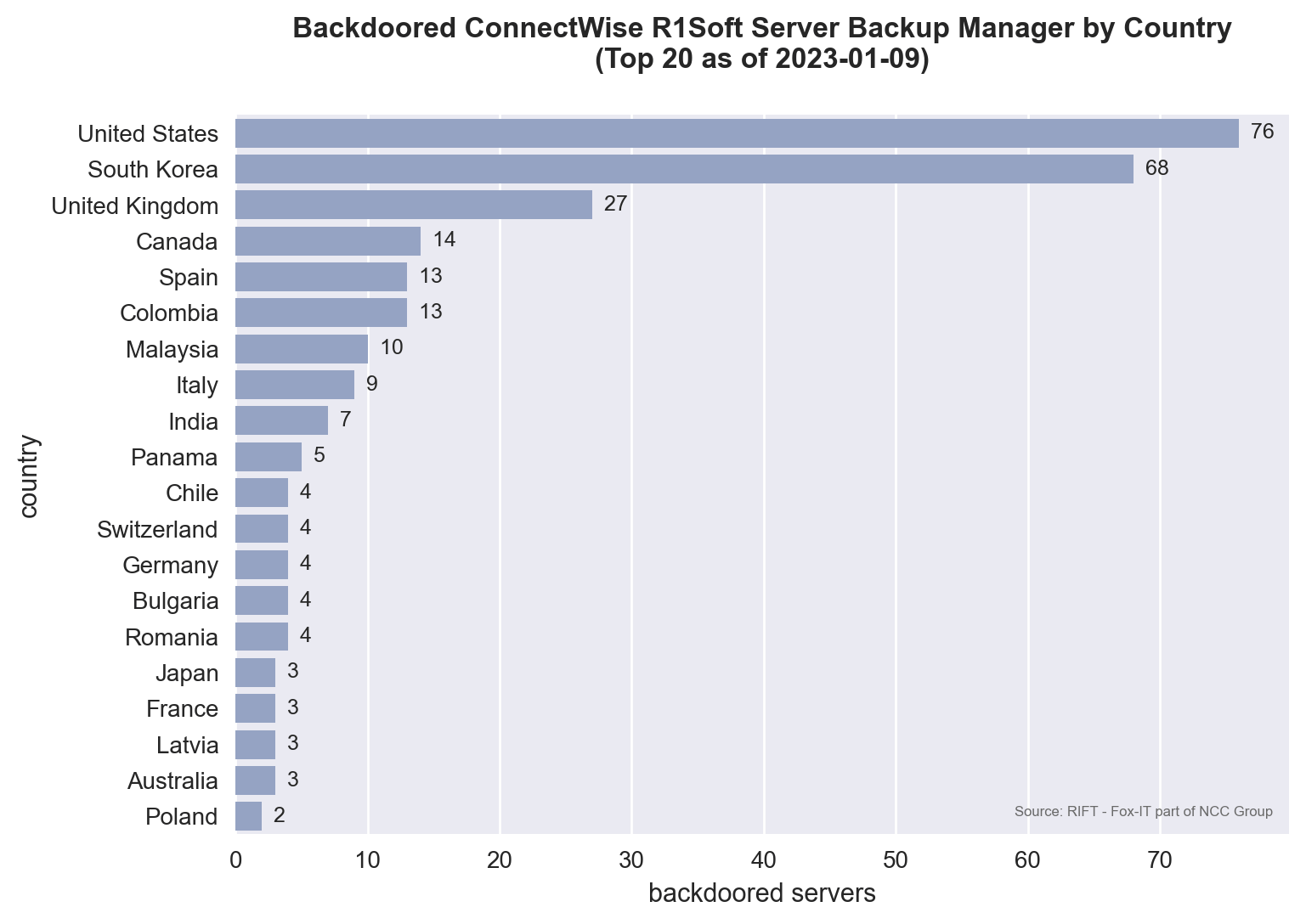

CISA指出,此框架以Java為基礎打造,且為開源系統而被不少專案採用,上述漏洞會影響多種產品,例如,ConnectWise R1Soft伺服器備份管理員。

資安業者Fox IT於1月9日,發現286臺含有上述漏洞的R1Soft伺服器被植入後門程式,約有半數在美國與南韓。

資安業者Patchstack揭露主打房仲業的WordPress佈景主景外掛套件Houzez Theme、使用者管理套件Houzez Login Register,兩者皆存在風險層級達到9.8分的重大漏洞(但尚未登錄CVE編號),一旦遭到利用,攻擊者就能在未經身分驗證的情況下,取得特殊權限,開發商獲報後已發布新版予以修補。

值得留意的是,研究人員已經看到上述兩個套件的漏洞已被用於攻擊行動,其中一個攻擊來源IP位址是103.167.93.138。

Zoho自2022年7月開始,陸續著手修補影響旗下24款產品的重大漏洞CVE-2022-47966(CVSS風險評分為9.8分),但隨著資安業者Horizon3.ai於1月19日發布概念性驗證程式(PoC),隔日就有人將此漏洞用於攻擊行動。

這起活動被揭露,是源自資安業者Bitdefender的發現,研究人員看到自1月20日有人利用相關漏洞發動攻擊,然後企圖濫用Windows作業系統內建的powershell.exe、bitsadmin.exe、certutil.exe等元件下載作案工具,並藉由側載的方式執行惡意酬載。

為了能持續、隱密地在受害主機上運作,駭客濫用了Windows服務,以及ServiceDesk採用的Tomcat網頁伺服器元件,然後在受害主機上部署網路工具Netcat、Cobalt Strike Beacon、遠端桌面工具AnyDesk,甚至有植入勒索軟體Buhti的情況。

根據新聞網站NBC News的報導,美國法警局(USMS)在2月27日證實,該部門遭到勒索軟體攻擊,並導致資料外洩的情況。

USMS的發言人向NBC News透露,受影響的系統存放了與執法相關的敏感資訊,例如:受調查人員、USMS員工、外部合作人士的個資,以及法律程序與管理資訊的通報資料等。

知情人士透露,此次的資安事故,並未波及證人保護計畫(Witness Security Program)資料庫。

美國衛星通訊服務業者Dish Network遭到勒索軟體攻擊,旗下服務停擺

根據資安新聞網站Bleeping Computer報導,美國衛星通訊服務業者Dish Network旗下的網站Dish.com、DishWireless.com,以及Dish Anywhere應用程式,約於24日出現服務中斷的情況,客戶無法觀看電視。

根據資安新聞網站Bleeping Computer報導,美國衛星通訊服務業者Dish Network旗下的網站Dish.com、DishWireless.com,以及Dish Anywhere應用程式,約於24日出現服務中斷的情況,客戶無法觀看電視。

對此,該公司於2月27日向美國證交所通報,他們的服務近期中斷原因是遭到網路攻擊,並表示很有可能是勒索軟體造成,駭客亦從受害系統竊得該公司資料,但Dish Network並未說明遭到外洩的資料內容。

消息人士向Bleeping Computer透露,此起事故疑為勒索軟體駭客Black Basta所為,駭客先是破壞網域控制器,然後加密VMware ESXi伺服器及備份檔案。但這樣的說法,並未得到Dish Network的證實。

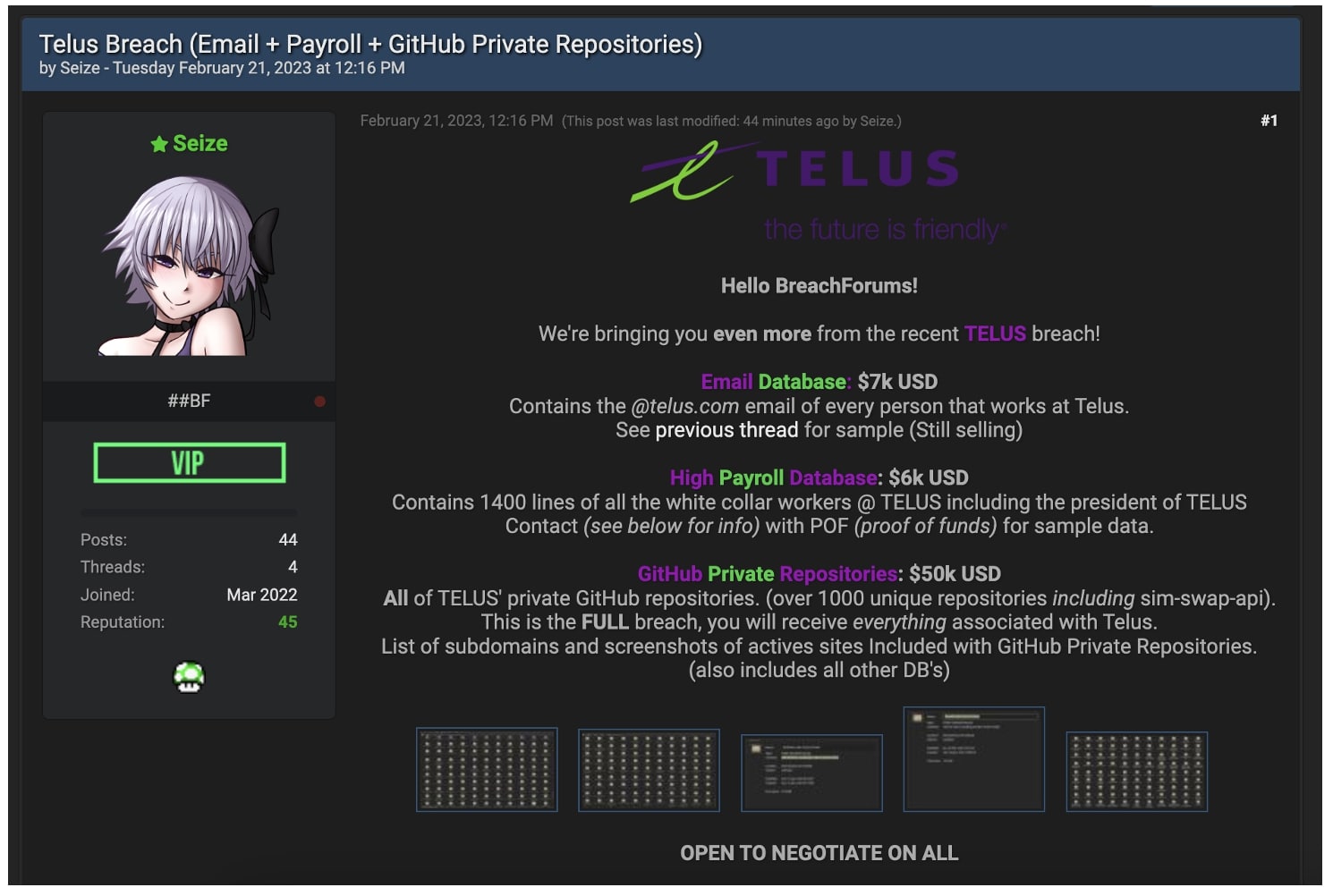

根據資安新聞網站Bleeping Computer的報導,有人陸續在2月17日、21日於駭客論壇上,先後兜售逾7.6萬筆加拿大大型電信業者Telus員工個資,以及GitHub儲存庫、原始碼、薪資單資料。

根據資安新聞網站Bleeping Computer的報導,有人陸續在2月17日、21日於駭客論壇上,先後兜售逾7.6萬筆加拿大大型電信業者Telus員工個資,以及GitHub儲存庫、原始碼、薪資單資料。

賣家亦宣稱原始碼含有該公司的sim-swap-api,可被用於SIM挾持攻擊。對此,Telus向該新聞網站表示,他們已著手調查,但目前為止尚未發現公司或客戶資料外洩。

美國史丹佛大學於2月17日發出公告,表示經濟系網站出現資料外洩的情況,已知有897名申請入學的博士班生資料遭到不法存取。該校於1月24日接獲通報並著手調查,結果發現存放上述個資的資料夾於2022年12月5日曝露在網際網路上,截至他們得知此事,已有2次異常存取的情況,但該校強調目前尚未發現資料遭到濫用的證據。

這些遭到下載的資料包含學生的姓名、生日、通訊地址、電子郵件信箱、電話號碼、種族、性別等。

新聞媒體集團News Corp去年遭駭調查有新進展,駭客2020年就得到存取權限

華爾街日報母公司News Corporation(News Corp)傳出於2022年1月遭到網路攻擊,介入調查的資安業者Mandiant認為可能是中國駭客所為。這起事故現在有了新的進展──News Corp於2月22日指出,根據他們的調查,未經授權的第三方組織自2020年2月到2022年1月,利用部分人員的帳號存取業務檔案及電子郵件。駭客取得的個資包含使用者姓名、生日、駕照號碼、護照號碼、金融帳號資料,以及醫療與健康保險資料。

2022年10月,自稱是OKE的人士於駭客論壇BreachForums兜售全臺2,357萬2,055筆戶政資料,為取信買家,賣家亦公布20萬筆資料用於驗證其真實性。對此,法務部調查局資安工作站與臺北市調查處組成專案小組,取得駭客求售資料進行分析,結果發現其內容為2018年4月以前的戶役政資料。

根據駭客收款的加密貨幣錢包進行追蹤,發現持有者為中國籍人士,且已完成多筆交易,他們掌握錢包所有者身分,依違反個人資料保護法及刑法妨害電腦使用罪移送臺灣臺北地方檢察署偵辦。

但這些資料究竟如何流出?調查局表示,礙於資訊系統與資安設備留存的稽核記錄已超過年限,恐難以追查。

【漏洞與修補】

Google修補重大記憶體釋放後濫用漏洞,若不更新恐導致RCE攻擊

2月22日Google發布電腦版Chrome更新110.0.5481.177(部分Windows電腦為110.0.5481.178版),當中總共修補10個安全弱點,最嚴重的是重大漏洞CVE-2023-0941,此漏洞與Prompts功能的記憶體釋放後濫用(UAF)有關。

另一個值得留意的是高風險漏洞CVE-2023-0928,存在於3D圖形渲染器SwiftShader,但這項漏洞是在去年3月通報,接近快一年才完成修補,後續影響有待觀察。

【其他資安新聞】

電玩業者Activision資料流入駭客論壇,起因疑為Azure資料庫外洩

澳洲消費電子連鎖商店The Good Guys傳出資料外洩,起因是第三方供應商遭駭

LastPass透露2022遭駭事件新的發展,駭客利用側錄工具竊取DevOps工程師帳密

近期資安日報

【2月24日】 1.5萬個NPM套件含有網釣URL連結、逾4成企業2022下半發現Log4Shell相關攻擊

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13