資安廠商Orca在微軟雲端服務Azure Service Fabric Explorer,發現一個名為Super FabriXss的跨站腳本漏洞CVE-2023-23383。該漏洞允許未經身分驗證的惡意攻擊者,在Service Fabric節點託管的容器執行任意程式碼。目前微軟已經修復該漏洞。

Azure Service Fabric Explorer可供其雲端用戶,大規模打包、部署和管理,無狀態與有狀態的微服務和容器,該服務支援Windows和Linux作業系統,可以跨地區在雲端、資料中心甚至是個人筆記型電腦上部署容器。

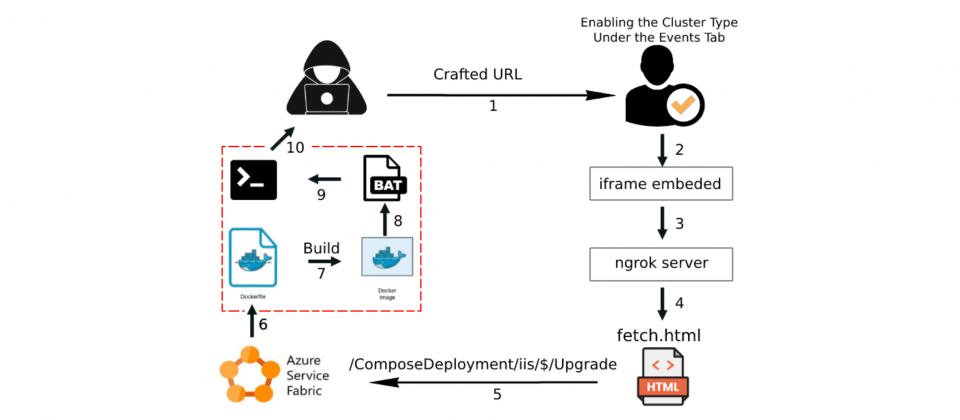

攻擊者可以透過向任何Azure Service Fabric用戶,發送精心設計的URL以發起Super FabriXss漏洞攻擊。該漏洞運用了服務中易受攻擊的節點名稱參數,使惡意攻擊者可以在用戶上下文中嵌入iframe。透過該iframe攻擊者能夠從其伺服器檢索遠端檔案,並在iframe上執行惡意腳本,並且建立反向Shell連接。

與正常的Shell連接不同,反向Shell由受害者的Service Fabric節點發起,並且連接到攻擊者的伺服器,因此能夠繞過防火牆與安全措施。

Super FabriXss漏洞存在於Azure Service Fabric Explorer的9.1.1436.9590與更早的版本。在之前,Orca也曾在Azure Service Fabric Explorer發現另一個跨站腳本攻擊漏洞FabriXss,但研究人員提到,Super FabriXss比FabriXss更危險,因為Super FabriXss允許未經身分驗證的遠端攻擊者,在託管Service Fabric節點上的容器執行程式碼,這意味攻擊者可能取得重要系統的控制權,並對其造成嚴重損害。

熱門新聞

2024-12-24

2024-08-14

2024-12-22

2024-12-20

2024-12-23