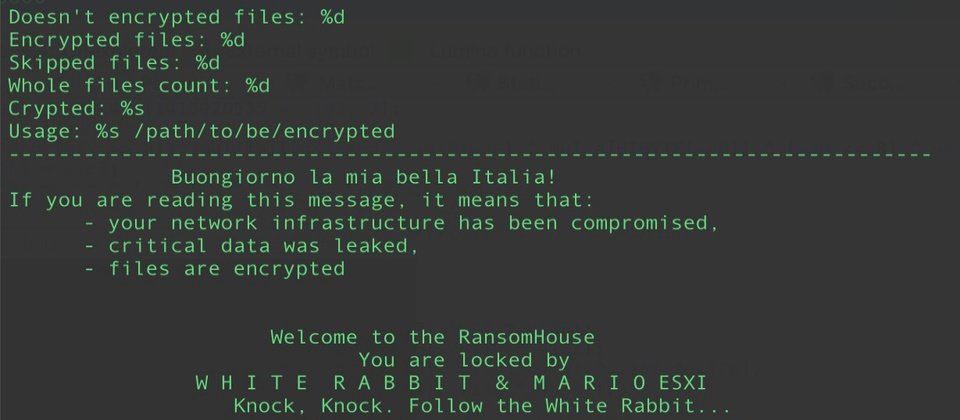

迄今所發現的、利用Babuk程式碼打造ESXi加密工具的勒索軟體,至少包括Babuk 2023、Play、Mario(上圖)、Conti、REvil等,SentinelLabs認為,坊間一定有更多採用Babuk程式碼的勒索軟體尚未被發現。(圖片來源/SentinelLabs)

SentinelLabs本周揭露,至少已有10個勒索軟體家族利用2021年外洩的Babuk勒索軟體程式碼,以打造可用來攻擊VMware ESXi伺服器的Linux加密工具。

VMware ESXi為VMware所開發的虛擬機管理程式,它並非是個安裝在作業系統上的應用程式,而是一個整合重要作業系統元件,並直接安裝於硬體上的Linux產品。近來它成為Windows平臺之外,最受勒索軟體駭客青睞的攻擊目標,資安業者Check Point指出,這是因為駭客意識到這些奠基於Linux的伺服器對機構與組織的重要性。

根據Check Point的調查,過去一年來,全球有1/13的組織都曾遭受勒索軟體攻擊,此一比例在不同的地區有些差異,例如亞太地區為1/11,歐洲、中東與非洲為1/12,美洲則是1/19。

此外,現身於2021年初的Babuk則是最早鎖定VMware ESXi的勒索軟體之一,但Babuk團隊的其中一名成員在同年9月便於俄羅斯駭客論壇公布了Babuk的程式碼,也成為VMware ESXi受到大規模攻擊的主因之一。

SentinelLabs表示,他們在今年初觀察到針對VMware ESXi且基於Babuk的勒索軟體愈來愈多,除了原先就鎖定Linux平臺的駭客之外,那些原本缺乏Linux相關技術的駭客,也在獲得Babuk程式碼之後,得以鎖定VMware ESXi發動攻擊。

迄今所發現的、利用Babuk程式碼打造ESXi加密工具的勒索軟體,至少包括Babuk 2023、Play、Mario、Conti、REvil、Cylance、Dataf Locker、BabLock、Lock4與RTM Locker等,SentinelLabs認為,坊間一定有更多採用Babuk程式碼的勒索軟體尚未被發現。

有趣的是,SentinelLabs在分析這些不同的勒索軟體時,找到了Babuk、Conti與REvil程式碼的共通之處,猜測可能這些集團將ESXi加密工具專案外包給同樣的開發者,因為在勒索軟體的開發圈中,可打造Linux惡意程式的人才相對不足。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10