微軟發現Volt Typhoon鎖定Fortinet FortiGuard設備的未知安全弱點,作為入侵目標組織的攻擊跳板。(圖片來源/微軟)

微軟

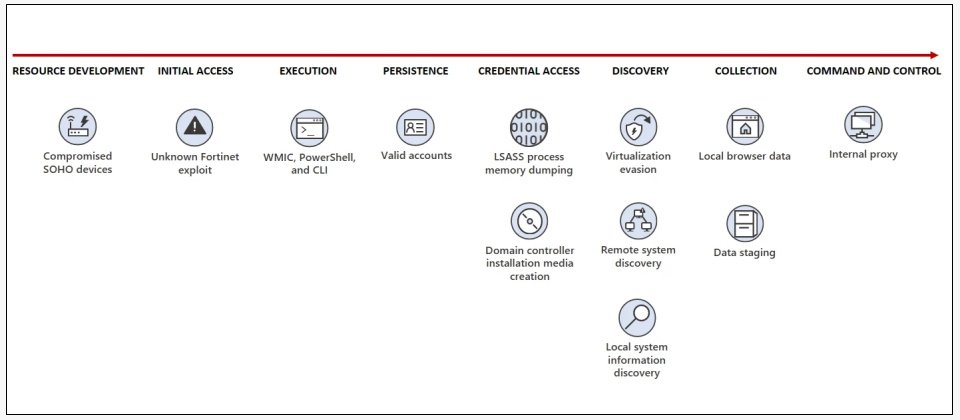

微軟本周揭露了一個中國駭客組織Volt Typhoon,指出Volt Typhoon自2021年來便鎖定位於美國本土及關島的重大基礎設施組織展開攻擊,涵蓋通訊、製造、公用、運輸、建造、海洋、政府、資訊科技及教育類別等,目的是為了進行間諜行動,而且手法非常隱蔽,以盡可能不被發現。

分析顯示,Volt Typhoon幾乎僅仰賴被害者既有環境的技術(living-off-the-land techniques),以及由駭客精心策畫(hands-on-keyboard)並輸入命令的攻擊模式,以躲避防毒軟體的偵測,同時可更準確地達到目的。

駭客透過命令列來發布命令,以蒐集網路系統上的資料與憑證,再將資料置入一個封存檔案中以利汲取,並使用所盜來的憑證來維持存在。

為了避免被發現,Volt Typhoon先行感染各種網路設備,從路由器、防火牆到VPN硬碟等,且使用的是開源工具的客製化版本,透過代理人建立一個C&C頻道。

根據微軟的調查,Volt Typhoon最初鎖定的是Fortinet FortiGuard設備,企圖利用該設備上的任何特權,取得設備AD帳戶的憑證,再以相關憑證授權網路上的其它裝置,因此所有的流量都透過這些被危害的設備傳遞,上述設備的製造商遍及華碩、思科、D-Link、NETGEAR及Zyxel,只要具備連網管理介面的設備都是Volt Typhoon的目標。

在進入目標環境之後,Volt Typhoon即透過命令列來蒐集系統上的資訊,尋找網路上的其它設備再竊取資料。駭客有興趣的資料包括檔案系統類型、硬碟狀態、所執行的程序及開放網路,並充分利用被害系統上的各種工具來搜查系統。

微軟表示,受害組織可觀察到不尋常IP位址的成功登入,建議組織應該變更所有被危害帳戶的憑證,檢查這些帳戶先前的行為及所曝露的資料,亦應強制實施多因素驗證政策並使用硬體安全金鑰,降少攻擊表面,啟用雲端保護,以及於封鎖模式中執行端點偵測及回應等。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13