FBI

美國網路安全暨基礎設施安全局(CISA)、聯邦調查局(FBI),以及來自澳洲、加拿大、英國、法國、德國及紐西蘭的網路安全機構,在本周針對勒索軟體LockBit發布了一份共同報告,指出LockBit是去年與今年最活躍的勒索軟體即服務(RaaS),從2020年至今年第一季的受害組織達1,653個,光是計算其在美國市場的相關攻擊,不法所得便超過9,100萬美元。

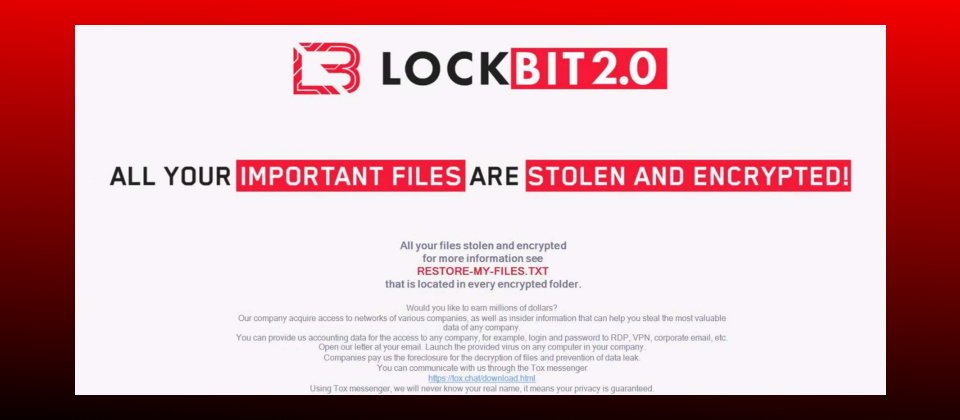

LockBit的前身名為ABCD,一直到2020年1月才正名為LockBit。其攻擊對象涵蓋全球各種規模的組織,以受害者數量來看,它是去年全球最活躍的勒索軟體組織及RaaS供應商。它的熱門其來有自,包括它會在論壇上貶低其它的RaaS服務,銷售LockBit紋身貼紙,推出抓漏獎勵專案,持續發布與更新服務,還有直覺的RaaS介面,最重要的一點是,它願意讓客戶先收到贖金之後再與該服務分潤,而其它RaaS服務都會要求客戶預先支付。

LockBit的受害者遍及全球各地,在2022年時,美國有16%的勒索軟體攻擊與LockBit有關,澳洲則是18%,加拿大為22%,紐西蘭則是23%。從2020年至今年第一季,LockBit的官網總計公布了1,653個受害組織,在此一期間,光是美國受害組織所支付的贖金便超過9,100萬美元。

此外,LockBit使用了數十種自由與開源軟體來協助攻擊,涵蓋7-zip、AdFind、Advanced IP Scanner、Advanced Port Scanner、AdvancedRun、AnyDesk、Defender Control及TeamViewer等。也利用了許多已知漏洞,多半是各種遠端程式攻擊漏洞,像是F5 iControl REST的CVE-2021-22986、Fortra GoAnyhwere Managed File Transfer的CVE-2023-0669、Apache Log4j2的CVE-2021-44228,或是微軟遠端桌面服務的CVE-2019-0708等。

值得注意的是,倘若駭客成功地攻陷了一個負責管理其它客戶網路的組織,所勒索的對象則不限於目標組織,也會以透過目標組織取得的機密資訊向其客戶勒索。

此一共同報告列出了LockBit的每一個攻擊步驟,從如何滲透受害組織的網路,到最後成功加密受害組織的系統並使其停止運作。

另也提出各種預防相關攻擊的緩解措施,包括部署沙箱式瀏覽器,要求所有必須以密碼登入的帳號都必須符合NIST標準,在電子郵件閘道中啟用過濾機制,安裝網路應用防火牆,區隔不同的網路,遵循最少權限的作法,強制管理與稽核那些具備管理權限的帳號,在管理權限上設定時限,限制服務帳號自遠端存取其它系統,禁止直接自網路存取管理介面,針對網釣攻擊進行教育訓練,以及定期更新系統與應用等。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10