駭客發動挖礦攻擊的事故近期出現數起,其共通點是主要針對執行Linux作業系統的裝置而來,但Windows電腦的使用者也不能掉以輕心。因為最近出現以提供電玩遊戲為誘餌的攻擊行動,駭客看上玩家電腦往往會是採用運算效能較佳的硬體,而打算將其電腦資源用於挖礦而牟利。

圖像化資料分析解決方案Grafana最近修補的漏洞也相當值得留意,這項漏洞與Azure AD有關,一旦遭到利用,攻擊者就有可能透過OAuth身分驗證流程接管使用者的Azure AD帳號,使得開發團隊呼籲用戶要儘速採取緩解措施。

【攻擊與威脅】

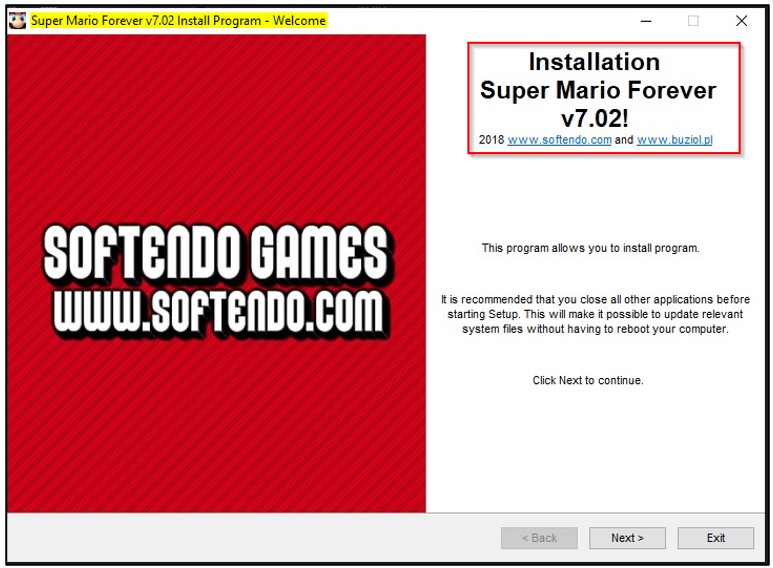

資安業者Cyble揭露以提供電玩遊戲超級瑪利歐(Super Mario)的挖礦攻擊行動,駭客重新打包名為Super Mario Forever的遊戲安裝程式,一旦使用者下載執行,在安裝遊戲的過程裡,電腦就會被植入挖礦程式XMR miner、挖礦用戶端程式SupremeBot,以及竊資軟體Umbral Stealer。

資安業者Cyble揭露以提供電玩遊戲超級瑪利歐(Super Mario)的挖礦攻擊行動,駭客重新打包名為Super Mario Forever的遊戲安裝程式,一旦使用者下載執行,在安裝遊戲的過程裡,電腦就會被植入挖礦程式XMR miner、挖礦用戶端程式SupremeBot,以及竊資軟體Umbral Stealer。

研究人員指出這起挖礦攻擊並非首例,過往駭客就鎖定電腦玩家,假借提供Enlisted、Afterburner、FiveM Spoofer等遊戲相關的應用程式,其共通點就是看上遊戲玩家電腦具有優於一般使用者電腦的運算資源,用來進行挖礦牟利。

根據日本時報(Japan Times)報導,日本數位身分證My Number 系統傳出實體卡片寄送錯誤,有2起因姓名相同而被弄錯的情況。總務省表示這些卡片並未遭到濫用,甚至收到新式身分證的民眾也可能不知情,數位大臣河野太郎要求徹底清查此事。

對此,日本首相岸田文雄於6月21日發表公開談話時,要求下令政府不只要緊急對My Number資料的正確性進行檢查,並於今年秋天調整相關法令,以及在現行醫療卡廢除過程的寬限期裡,消除民眾對數位身分證的疑慮。

資料來源

1. https://www.kantei.go.jp/jp/101_kishida/statement/2023/0621kaiken.html

2. https://www.japantimes.co.jp/news/2023/06/20/national/my-number-card-delivery-error/

3. https://www.asahi.com/ajw/articles/14906469

6月20日兆勤(Zyxel)針對旗下3款NAS設備修補CVE-2023-27992(CVSS風險評分9.8),很快就傳出被用於攻擊行動的情況。美國網路安全及基礎架構安全署(CISA)於23日發布公告,將上述漏洞列入已遭利用漏洞名單(KEV),要求美國聯邦政府及國營企業組織,需在7月14日修補完成。

同日CISA也將另外4個漏洞也列入KEV,這些漏洞分別是存在於蘋果裝置的CVE-2023-32434、CVE-2034-32435、CVE-2023-32439,以及存在於VMware Tools的身分驗證繞過漏洞CVE-2023-20867。

密碼管理服務LastPass雙因素驗證流程出錯,用戶遭到登出

根據資安新聞網站Bleeping Computer的報導,自5月上旬開始,密碼管理系統LastPass的部分用戶帳號遭到鎖定,使用者即使依照指示重置動態密碼產生器App(如Microsoft Authenticator、Google Authenticator),仍然無法存取他們的密碼保管庫。

由於聯繫客服需要登入LastPass帳號,使用者一直看到要求重設動態密碼產生器App組態的錯誤訊息,因而陸續上網抱怨無法使用。然而,上述情況發生的原因,其實與LastPass在5月9日表明進行的系統升級有關,該公司近日也提出重新登入系統的解決方法。

美國證券交易委員會傳出打算對SolarWinds財務長、資安長提告,追究2020年軟體供應鏈攻擊事故的責任

根據新聞網站BankInfoSecurity的報導,美國證券交易委員會(SEC)打算對SolarWindws財務長Bart Kalsu、資安長Tim Brown提出告訴,指控在2020年供應鏈攻擊事件中,兩人的因應過程違反證交法。SolarWinds也在6月23日發布8-K表單,明確指出這兩位就是當局追究Orion網路監控系統事件被鎖定的「現任及前任的高階主管與員工」。

若是上述的消息屬實,SEC持續採取相關的執法行動,那麼Bart Kalsu、Tim Brown,或其他有關人士有可能面臨罰款,或是面臨禁止擔任上市公司的高階主管及董事的處罰。

【漏洞與修補】

圖像化資料分析解決方案Grafana出現重大漏洞,若不修補可被用於挾持Azure AD帳號

6月22日圖像化資料分析解決方案Grafana發布資安通告,主要是針對重大漏洞CVE-2023-3128推出更新版本8.5.27、9.2.20、9.3.16、9.4.13、9.5.5、10.0.1版,開發團隊也對於雲端版本Grafana Cloud完成相關修補。

這項漏洞起因是Grafana根據電子郵件信箱來驗證Azure AD帳號,一旦攻擊者加以利用,就能在採用Azure AD的OAuth身分驗證的Grafana環境當中,且在缺乏allowed_groups的組態設定下,進行身分驗證繞過並接管Azure AD的使用者帳號,CVSS風險評分為9.4,影響6.7.0版以上的Grafana,而對於暫時無法套用更新程式的用戶,他們也提出緩解措施。

【其他新聞】

美國國家安全局推出防禦UEFI惡意軟體BlackLotus的指南

近期資安日報

【6月26日】 殭屍網路Mirai變種鎖定D-Link、Zyxel、Netgear網路設備而來

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10