台積電供應商擎昊科技遭駭,據了解,是勒索集團LockBit入侵擎昊科技內網中,發現受駭者有台積電TSMC的資料,駭客便對外宣稱,已經成功入侵並竊取到台積電的資料。不過,這樣的說法也遭到台積電的否認,受駭者擎昊科技也承認遭駭事宜。

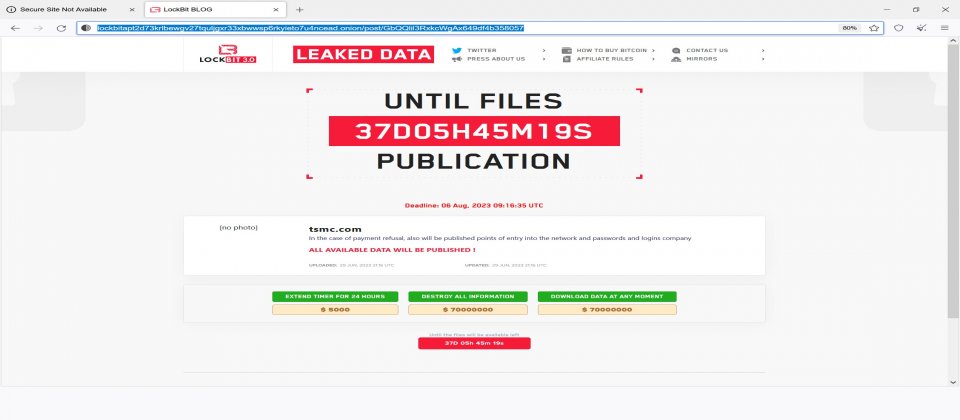

此次LockBit對外公開的資訊中,要求受駭企業支付7千萬美金等值的比特幣或門羅幣等虛擬貨幣,在8月6日前沒有支付贖金的話,則會公開相關資訊。根據匿名資安專家追蹤該錢包網址,目前並沒有任何金額入帳。

TeamT5(杜浦數位安全)創辦人兼執行長蔡松廷(TT)則表示,從這次公開的網路資訊推測,這可能是LockBit最新版的RaaS(勒索即服務):LockBit 3.0,最明顯的新增功能是加價延長的功能,如果受駭者支付5千美金,資料公布的日期就可以延長24小時。

根據美國網路安全暨基礎設施安全局(CISA)等單位於日前揭露的報告指出,LockBit是2022年與2023年最活躍的勒索軟體即服務(RaaS),從2020年至今年第一季的受駭組織高達1,653個,光是針對美國企業發動的各種勒索即服務的攻擊,該駭客集團的不法所得便超過9,100萬美元。

試圖從駭客外洩截圖看端倪

擎昊科技在聲明稿中表示,遭受攻擊的環境為工程測試區,那是幫客戶準備的系統安裝環境,遭擷取的內容為安裝設定檔等參數資訊。該公司指稱,因為使用到特定客戶公司的名稱(例如tsmc台積電)所以才引發駭客組織的關注,並試圖經此途徑取得客戶的機密資料。

擎昊科技提到,因為上述相關資訊並無關客戶的實際應用,僅為出貨時的基本設定,所以,目前沒有造成客戶損害,也沒有客戶因此遭駭。

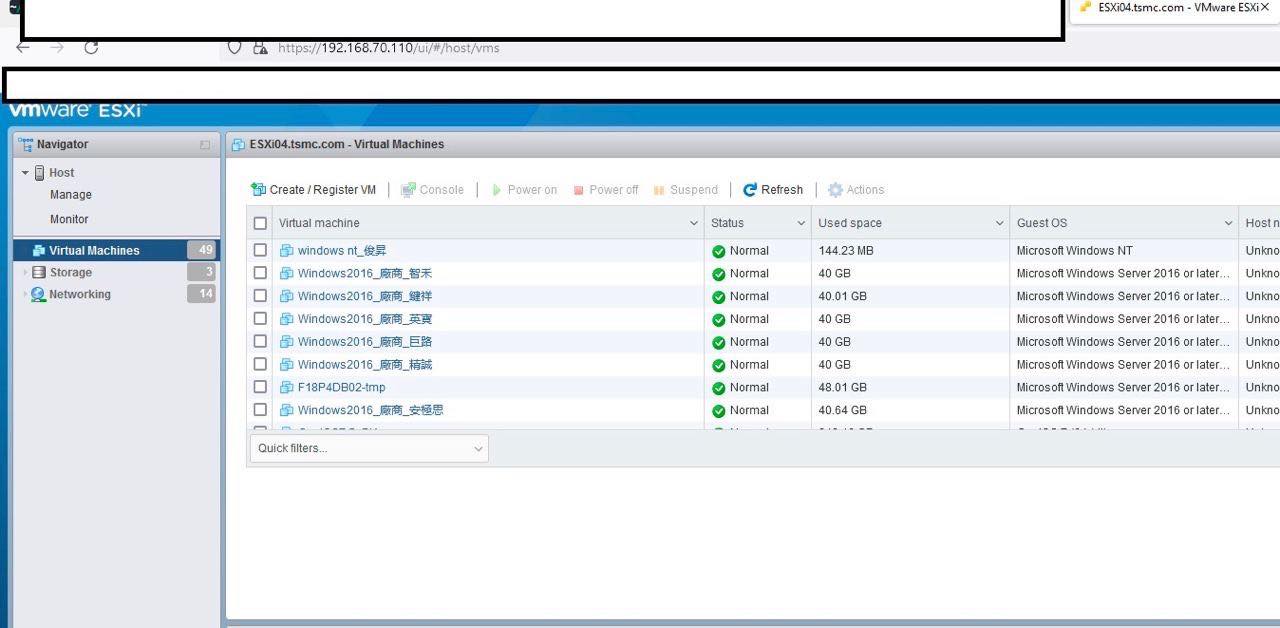

此次網路有一些駭客集團在推特上公布的照片,但不久後便遭到刪除。透過某些匿名資安專家將照片即時備份,可以發現,有一張呈現一臺名為ESXi04.tsmc.com的伺服器虛擬化平臺主機,上面有49個虛擬機器、3個儲存設備和14個網路裝置。

從照片截圖中所顯示的虛擬機器名稱,包含廠商所使用的伺服器名稱和廠商名字,其中,有還在使用Windows NT的俊昇科技,使用Windows 2016的智禾科技、鍵祥資訊、英寶科技、巨路國際、精誠資訊和安極思科技等公司的虛擬機器。

另一張截圖則顯示,駭客透過遠端桌面連線登入一臺可存取HPE Nimble Storage儲存系統網頁管理介面的Windows系統,當中呈現寄送郵件通知的對象是台積電特定員工(郵件位址的ID被駭客遮蔽,但網域名稱是tsmc.com)。

還有一張截圖,同樣是駭客透過遠端桌面連線登入一臺Windows系統,而且是是以記事本程式開啟一個名為ilo的純文字檔,而這個視窗周圍的Windows桌面有多個ilo相關的資料夾,意味著透過這臺電腦,可以在多臺HPE伺服器設定iLO 5.X版管理平臺的組態。

不過,從這張ilo記事本截圖的登入資訊,我們赫然發現登入帳號是admin,登入密碼password,可能表示匯出這個組態的伺服器管理平臺iLO使用預設密碼、並沒有任何修改,而在另一張駭客在推特張貼的短文當中,則列出一批可用HTTPS連入的URL網址,有部分在網址後面列出「root P@ssw0rd」,可能表示有一群主機全都採用這樣的帳號密碼組合,駭客一旦入侵這些實體或虛擬主機、進行內部橫向移動後,就可以使用這些密碼,理所當然地取得儲存伺服器上的資料。

不過,匿名資安專家認為,這個截圖證明駭客企圖利用tsmc的資訊,證明入侵tsmc。另外,匿名資安專家表示,也可以推測台積電正在測試某一些供應商的產品,才需要輸入一些台積電的域名設定,但其他像是駭客揭露的IP位址等等,都無法獲得進一步的證明。

.jpg)

加價延長是LockBit 3.0版的新功能之一

蔡松廷表示,LockBit應該是目前最有名的勒索軟體,美國政府上個月才起訴他們,其犯罪模式是一種提供勒索軟體給犯罪者使用的RaaS犯罪模式(Ransomware as a Service,勒索即服務),有點像是軍火商,專精在數位武器(勒索軟體)的精進上,更重要的是,LockBit並沒有特別的產業偏好,全都打,都很認真的打,還很認真的研究各種更新的攻擊手法。

此次台積電供應商遭駭的資安事件,就是LockBit新推出的3.0版勒索即服務,而駭客集團推出LockBit 3.0的時候,還向廣大的資安武林發起英雄帖,希望大家來幫忙找LockBit的漏洞。他指出,該駭客集團並不打俄語系的國家,非常專注地在攻擊歐洲和美國。

蔡松廷表示,這次台積電供應商遭駭事件出現的加價延長,就是 LockBit 3.0的新功能,其他發現到LockBit 3.0的特色包括:修補LockBit 2.0 Ransomware的漏洞;LockBit 3.0有更快的加密速度,但實際上跟2.0版沒有差多少;一樣會大量部署公開或是開源的駭客工具,例如CobaltStrike,其他還有Rclone、WinSCP和PowerTool等;會持續使用一些最新的零時差漏洞,例如CVE-2023-0669:Fortra GoAnyhwere Managed File Transfer(MFT)Remote Code Execution Vulnerability。

他也說,LockBit 2.0版推出的時候,有一個專門針對Linux虛擬機器的變種版本,大概在2021年第四季推出的LockBit Green,當時就是專門針對Linux跟VMware ESXi所設計的,只不過,目前還沒有看到LockBit 3.0有針對專門的虛擬機的變種版本。

LockBit勒索軟體的預防之道,蔡松廷認為,最重要的就是要修補(Patch)系統的漏洞,因為,勒索軟體絕對是預防要重於治療。

另外,也有匿名資安專家表示,從這次台積電供應商遭駭事件來看,他建議,首先,IT相關相關設備自供應商進入廠區時,都應該要供應商提供無毒的檢測證明;其次,預載的組態部分可能仍然敏感,要全面更換包含帳密設定等;第三,有關此次擎昊科技供應商遭駭的事件來看,有資安情資專家在6月25,已經有看到在暗網有人在販售擎昊科技企業入口網(EIP)系統的帳密,6/29該公司就遭駭。最後,他也提醒,目前包括TSMC等許多大企業,其實都有監測供應商的外網曝險,但卻沒看供應商的情資是否已經在暗網洩漏與販售,後續或許可以在這個面向繼續強化。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10