iThome

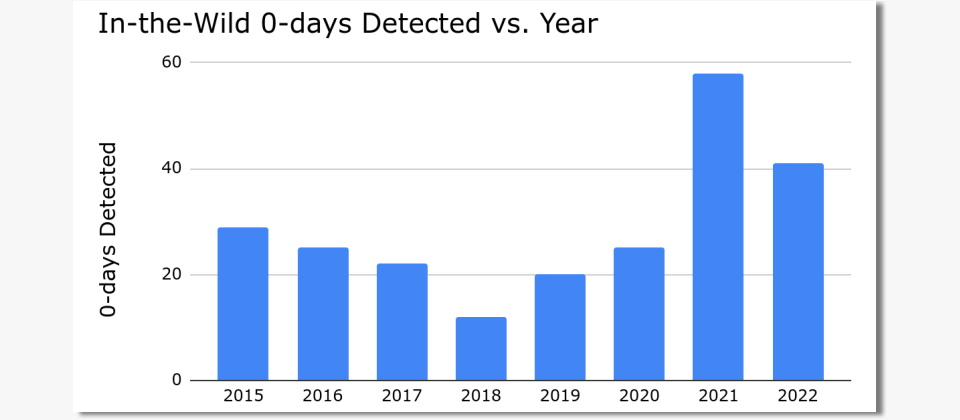

Google威脅分析小組(Threat Analysis Group,TAG)本周公布了2022年的零時差攻擊漏洞報告,指出去年總計發現了41個遭到駭客攻擊的零時差漏洞,其中有超過40%與過去曾公開揭露的漏洞有關,也有愈來愈多的駭客鎖定同樣的零時差漏洞,另外值得注意的是,由於Android平臺上的漏洞修補時程太長,導致該平臺的n-days漏洞跟零時差(0-days)漏洞一樣危險。

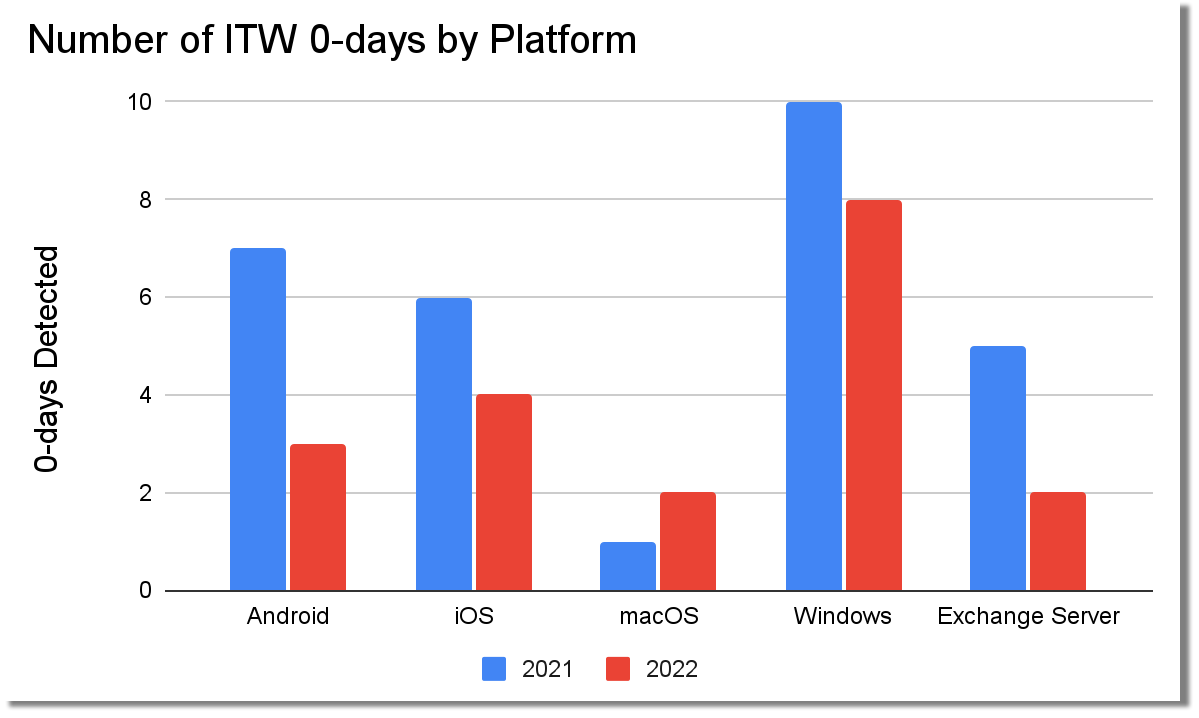

去年所發現的零時差漏洞有8個出現在Windows平臺上,4個為iOS平臺,3個為Android平臺,2個為macOS平臺,也有2個是在Exchange Server上。

這41個零時差漏洞是由18個不同的組織所發現,2021年的58個零時差漏洞則是由20個組織所發現,Google認為這是個好現象,代表資安社群共同努力辨識並找出遭到駭客攻擊的零時差漏洞,且歡迎更多的研究人員加入。

此外,當中有17個零時差漏洞似曾相識,因為它們是從過去公開揭露的漏洞所衍生的,其比例從2020年的25%,增加到去年的41%。TAG認為此一趨勢的原因有很多,也許是駭客正在利用更多的變種,或者是資安社群偵測或辨識變種的能力變好了,比較令人擔心的是這些漏洞沒有被完整的修補因而出現更多的變種。

而縱使駭客並不會分享所發現的零時差漏洞,但這些漏洞並非獨家的,研究顯示不同的駭客也會攻擊同樣的零時差漏洞,如同不同單位的研究人員也會找到同樣的零時差漏洞。

此次的報告最引人注目的莫過於TAG對Android平臺上n-days漏洞的警告。TAG指出,由於修補的時程太長,鎖定Android平臺的駭客根本不需利用零時差漏洞,只要鎖定那些早就被揭露的n-days就可以達到同樣的效果了。

Android平臺上的安全空窗期源自於它必須經歷元件或韌體供應商的修補、Google的修補到製造商的修補,最後才能到達使用者的Android裝置上,有些例子很令人咋舌,例如在2022年7月由安全研究人員Man Yue Mo於ARM Mali GPU所發現的CVE-2022-38181漏洞。

這名研究人員在2022年7月向Android安全團隊通報漏洞,由於該漏洞僅會發生在特定的裝置上,於是Android安全團隊8月向ARM表明不必修補,但ARM還是在10月修補了漏洞,11月就出現了攻擊程式,但一直到今年4月,它才出現在Android的安全公告中,整個歷程長達9個月,從修補到現身於公告也花了6個月。

看起來TAG對於同門的Android安全團隊並不留情,另一個例子是三星的Samsung Internet browser在2022年12月遭到零時差攻擊,駭客利用了分別位於Chromium的2022-3038與ARM Mali GPU的CVE-2022-22706兩個零時差漏洞,但其實ARM早就在2022年的1月修補了該漏洞,而且修補當時漏洞就已遭到攻擊,然而它卻一直到2023年的6月才被納入Android安全公告中。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10