近期駭客挾持企業的臉書帳號的攻擊行動,有不少是透過臉書廣告、打著提供生成式AI機器人應用程式的名義,散布竊資軟體來進行,但最近出現了更為複雜的手法。有人透過雲端CRM平臺Salesforce的漏洞下手,並將釣魚網站架設於臉書臉書內嵌應用程式平臺的網域(Meta已停止提供相關服務)上,從而迴避資安系統的偵測,並騙取受害組織的臉書帳號。

雲端平臺的系統管理工具有可能遭到濫用,而成為駭客的「木馬程式」!研究人員揭露利用AWS EC2系統管理工具System Manager的攻擊手法,攻擊者有可能透過這項工具「管理」其他組織的AWS EC2實體。

已被用於攻擊Citrix NetScaler系統存在的零時差漏洞CVE-2023-3519,有研究人員揭露初步調查結果,他們找到640臺伺服器已被部署了後門,並強調這可能僅是受害範圍的冰山一角。

【攻擊與威脅】

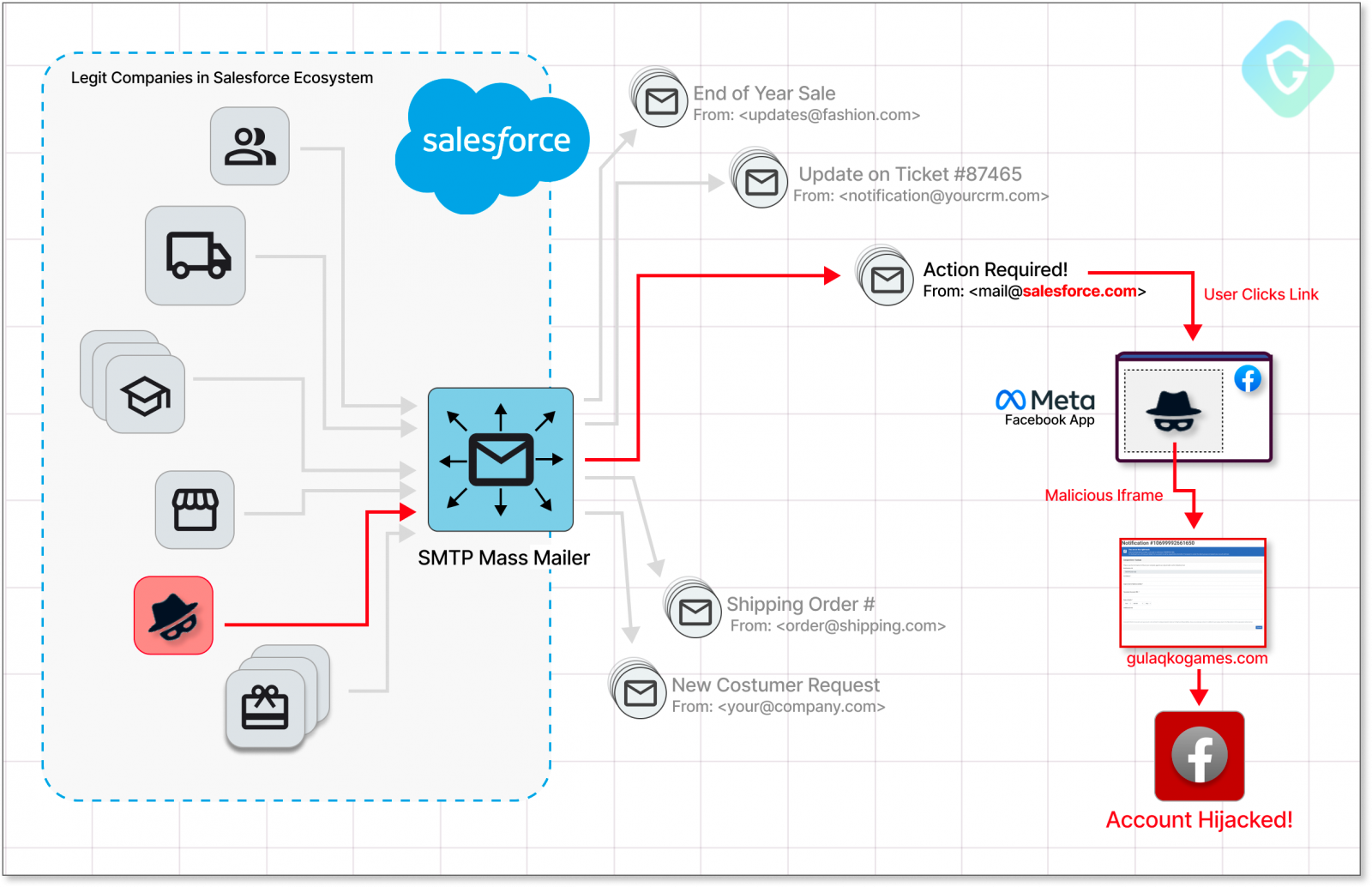

資安業者Guardio揭露雲端CRM平臺Salesforce的漏洞PhishForce,駭客藉此漏洞繞過該CRM平臺的寄件人驗證措施,並濫用臉書內嵌應用程式平臺,來大規模發送釣魚郵件。

資安業者Guardio揭露雲端CRM平臺Salesforce的漏洞PhishForce,駭客藉此漏洞繞過該CRM平臺的寄件人驗證措施,並濫用臉書內嵌應用程式平臺,來大規模發送釣魚郵件。

研究人員指出,駭客濫用了Email-to-Case的功能,該功能主要是讓組織能將客戶寄入的電子信件轉換為Salesforce系統傳遞的處理工單,但駭客將其用來設置新的工作流程,進而控制Salesforce產生的電子郵件信箱,並產生salesforce.com網域的內部信箱,且將其設置為組織全域的電子郵件信箱,然後用於發送釣魚郵件,而能繞過Salesforce的驗證措施,以及組織設置的郵件安全系統。

在其中一起攻擊行動裡,駭客假借Meta的名義,聲稱收信人的臉書帳號出現異常,一旦依照指示點選信中連結,就會被帶往架設在臉書內嵌應用程式平臺(apps.facebook.com)的釣魚網頁。對此,Salesforce獲報後著手修補漏洞,Meta移除釣魚網頁,並著手調查駭客如何濫用該臉書內嵌應用程式平臺。

雲端服務寄生攻擊出現新手法,AWS EC2系統管理工具System Manager有機可乘,能被當作木馬程式利用

資安業者Mitiga發現針對AWS雲端服務的後漏洞利用攻擊手法,攻擊者一旦濫用該平臺的系統管理代理程式System Manager(SSM),就有可能將其當做RAT木馬程式,且難以被資安系統察覺。

研究人員指出,由於SSM不只能在Amazon EC2上執行,也支援能在其他伺服器或虛擬機器(VM)上運作,首先,他們設置SSM為混合模式來執行,以便進一步將其用於攻擊行動,然後下達bash指令,讓SSM與EC2無關的AWS帳號進行通訊、執行命令。若因無法取得攻擊目標的相關權限而不能挾持SSM,攻擊者可透過執行另一個SSM,來存取目標AWS帳號的EC2環境。

對此,AWS表示,IT人員可透過SSM的VPC端點功能,來限制EC2接收命令的來源;研究人員也建議IT人員在防毒軟體及EDR系統的白名單當中,移除SSM代理程式。

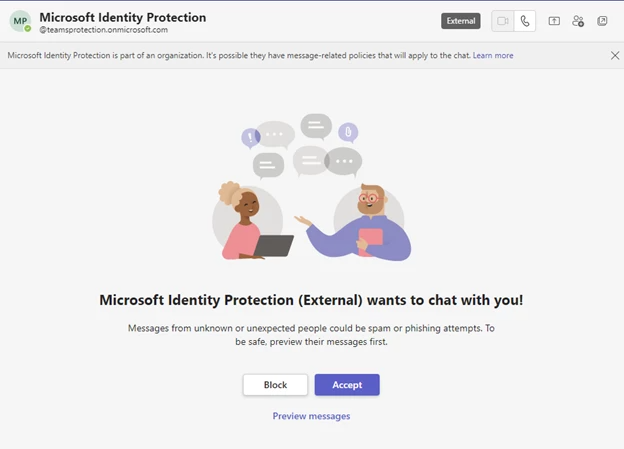

微軟揭露俄羅斯駭客組織APT29(亦稱Midnight Blizzard、Nobelium)透過協作平臺Teams進行的網路釣魚攻擊,攻擊者先滲透小型企業的Microsoft 365管理員帳號,利用相關權限建立新的子網域,再透過Teams傳送訊息給目標對象,目的是騙取相關的帳密資料。

微軟揭露俄羅斯駭客組織APT29(亦稱Midnight Blizzard、Nobelium)透過協作平臺Teams進行的網路釣魚攻擊,攻擊者先滲透小型企業的Microsoft 365管理員帳號,利用相關權限建立新的子網域,再透過Teams傳送訊息給目標對象,目的是騙取相關的帳密資料。

自今年5月至今,已有接近40個組織遭受攻擊,這些目標涵蓋政府機關、非政府組織(NGO)、IT服務業者、科技業者、製造業、媒體產業。其中一起事故是駭客佯稱提供微軟身分驗證保護服務,一旦使用者接受Teams對話請求,駭客便會以各種方式引誘開啟動態密碼產生器Microsoft Authenticator,並要求依照指示產生動態密碼並提供給駭客,若是使用者照做,對方就能藉由Microsoft Entra ID(原Azure AD)新增裝置,以便進一步長期在受害組織進行後續攻擊行動。

逾640臺存在重大漏洞的Citrix NetScaler伺服器被部署Web Shell「中國菜刀」

7月下旬Citrix針對旗下的Netscaler ADC、NetScaler Gateway,修補零時差漏洞CVE-2023-3519(CVSS風險評分為9.8),並表示該漏洞已被用於攻擊行動,如今有研究人員公布受害規模。

根據非營利組織Shadowserver基金會的調查,截至7月30日,至少有640臺Netscaler伺服器遭到入侵,駭客得逞後便部署了名為中國菜刀(China Chopper)的Web Shell。研究人員認為,上述的發現遠低於他們認為的受害規模(截至8月2日尚未修補的伺服器數量仍接近1萬臺),並呼籲IT人員應認定尚未修補的伺服器已經遭到攻擊,來進行後續的處置。美國網路安全暨基礎設施安全局(CISA)證實,此漏洞已被用於攻擊該國的關鍵基礎設施(CI)。

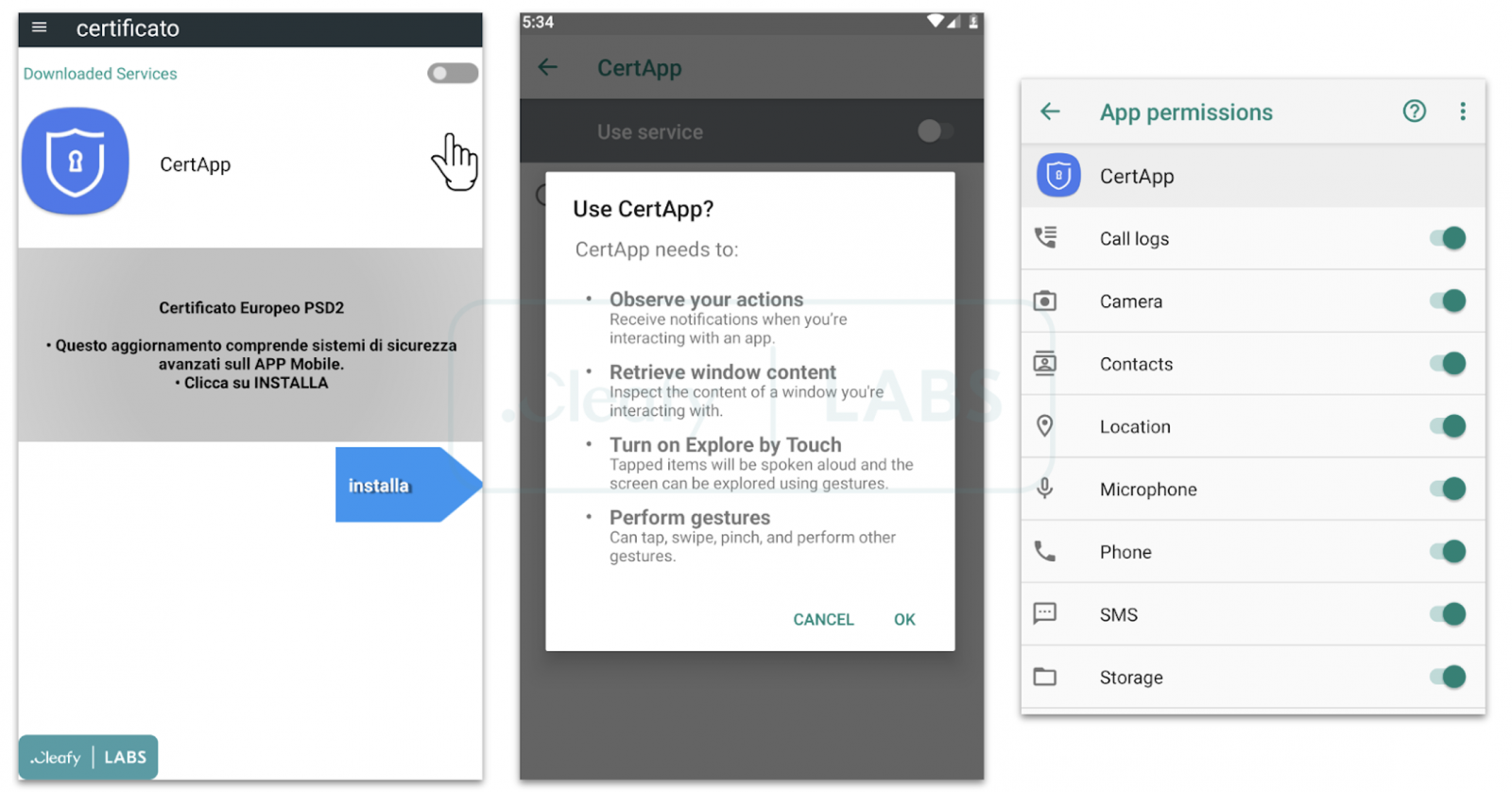

資安業者Cleafy針對安卓間諜軟體SpyNote近期的攻擊行動提出警告,他們在今年6月至7月,看到駭客鎖定歐洲銀行的客戶,發送釣魚簡訊,聲稱使用者必須部署通過驗證的新版銀行應用程式,才能正常使用App。

資安業者Cleafy針對安卓間諜軟體SpyNote近期的攻擊行動提出警告,他們在今年6月至7月,看到駭客鎖定歐洲銀行的客戶,發送釣魚簡訊,聲稱使用者必須部署通過驗證的新版銀行應用程式,才能正常使用App。

接著,他們再向使用者發送第2封簡訊,這次是引導使用者從Google Play市集下載TeamViewer QuickSupport,目的是讓攻擊者後續假冒銀行的客服人員向受害者聯繫,並在手機上執行詐欺交易。

有別於其他金融木馬,SpyNote同時具備間諜軟體的功能,不只能收集簡訊、聯絡人名單、側錄聲音及鍵盤輸入的內容、拍下螢幕畫面、利用GPS定位跟蹤用戶的地理位置、繞過雙因素驗證(2FA),還能透過螢幕投影(MediaProjection)API來側錄、傳出螢幕的內容。

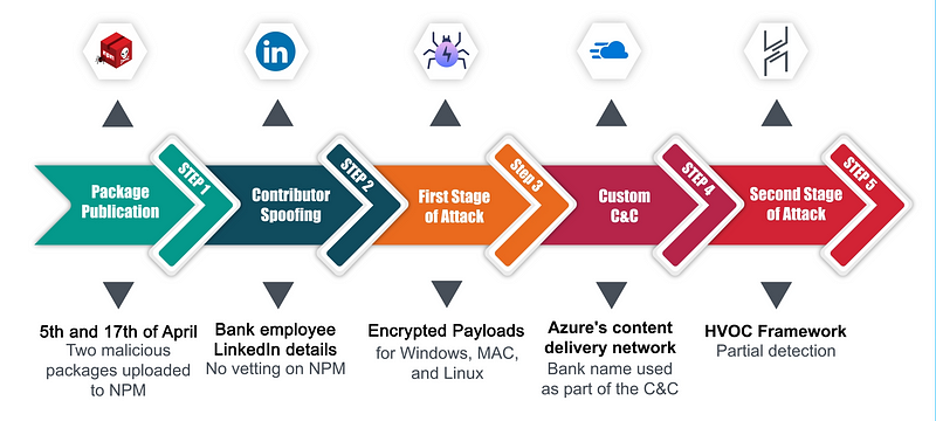

NPM開源軟體供應鏈攻擊針對銀行產業而來,攻擊者利用NPM套件、在LinkedIn設立假履歷引誘開啟惡意連結

資安業者Checkmarx揭露針對銀行業的開源軟體供應鏈攻擊,其中一起約從4月開始,駭客在5日至7日,先上傳了數個NPM套件,並建立LinkedIn個人履歷,以此聯繫受害組織的員工,引誘他們下載前述的NPM套件。

資安業者Checkmarx揭露針對銀行業的開源軟體供應鏈攻擊,其中一起約從4月開始,駭客在5日至7日,先上傳了數個NPM套件,並建立LinkedIn個人履歷,以此聯繫受害組織的員工,引誘他們下載前述的NPM套件。

一旦員工依照指示下載並執行安裝,該惡意套件會先偵測受害電腦執行的作業系統,並使用含有銀行名稱的Azure CDN子網域,從遠端下載第二階段惡意程式Havoc Framework,此框架功能類似滲透測試工具Cobalt Strike、Brute Ratel C4、Silver。

研究人員指出,駭客採用Havoc Framework的目的,就是迴避防毒軟體Microsoft Defender,以及Windows內建的安全機制。

入侵家用路由器的殭屍網路AVRecon運作模式細節被揭露,證實駭客以此提供代理伺服器服務牟利

資安業者Lumen揭露Linux惡意軟體AVrecon的攻擊行動,駭客的主要目的,就是占用家用網路的路由器頻寬,並轉賣給他人做為非法的代理伺服器,現在研究人員又有新的發現。

資安新聞網站Krebs On Security、資安業者Spur進行調查,根據AVrecon所使用的C2進行比對,結果發現,這些駭客專門挾持家用路由器,用於經營代理伺服器業務SocksEscort長達12年之久,此業者專門透過SOCKS通訊協定,讓使用者通過代理伺服器。資安業者Lumen表示,駭客在他們揭露AVrecon的隔日(7月13日),便將感染此惡意軟體的路由器連接至新的C2基礎設施。

而對於這些駭客的來歷,Krebs On Security指出,根據他們的調查,SocksEscort與一家位於摩爾多瓦的VPN服務業者有關,該公司在蘋果的App Store及其他市集提供應用程式。威脅情報業者Inte 471指出,這些駭客曾在2009年,以SSC的使用者請求地下論壇測試網站的安全性。

資料來源

1. https://krebsonsecurity.com/2023/07/who-and-what-is-behind-the-malware-proxy-service-socksescort/

2. https://spur.us/2023/07/christmas-in-july-a-finely-wrapped-proxy-service/

Google行動裝置網頁框架AMP遭濫用,駭客用於繞過資安防護發送釣魚信

資安業者Cofense發現新的網路釣魚攻擊手法,今年5月起,他們看到有些釣魚郵件,嵌入採用Google行動裝置網頁框架AMP服務的網址,其目的是繞過郵件安全系統的偵測機制,竊取企業員工的帳密資料。

資安業者Cofense發現新的網路釣魚攻擊手法,今年5月起,他們看到有些釣魚郵件,嵌入採用Google行動裝置網頁框架AMP服務的網址,其目的是繞過郵件安全系統的偵測機制,竊取企業員工的帳密資料。

研究人員指出,駭客約在逾四分之三(77%)的攻擊行動裡,濫用google.com的網域,其餘則是google.co.uk。此外,這些駭客也同時濫用其他迴避偵測的手法,這些包含了URL重新導向、Cloudflare的CAPTCHA圖靈驗證機制,以及以圖片來呈現電子郵件內文等手法。

【漏洞與修補】

8月2日Ivanti針對旗下的行動裝置管理平臺MobileIron Core發布資安通告,指出該平臺存在重大漏洞CVE-2023-35082,此為身分驗證繞過漏洞,可讓未經身分驗證的使用者存取受到被限制的功能或是資源,CVSS風險評為10分,影響11.2版以前的MobileIron Core。

對此,該公司表示此系統已於去年3月終止支援,他們不會提供修補程式,使用者應升級最新版本的Endpoint Manager Mobile(EPMM)來避免曝露相關風險。通報上述漏洞的資安業者Rapid7,也公布入侵指標(IoC),讓組織能檢查是否遭到相關攻擊。

資料來源

1. https://forums.ivanti.com/s/article/CVE-2023-35082-Remote-Unauthenticated-API-Access-Vulnerability-in-MobileIron-Core-11-2-and-older

2. https://www.rapid7.com/blog/post/2023/08/02/cve-2023-35082-mobileiron-core-unauthenticated-api-access-vulnerability/

【其他新聞】

Google發布Chrome 115更新,修補排版引擎V8漏洞

Mozilla發布Firefox 116,修補高風險記憶體安全漏洞

駭客假借免費提供滲透測試設備Filpper Zero發動攻擊

近期資安日報

【8月2日】 美國針對軍事補給相關系統進行清查,中國駭客埋入可能干擾軍事行動的惡意軟體

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-10

2026-02-13