Google發表首個抗量子破解的FIDO2安全金鑰的安全金鑰實作,是其開源金鑰韌體OpenSK實作量子破解防禦計畫的一環。(圖片來源/Google)

為了防禦量子破解竊取資訊,Google本月相繼發表加入抗量子破解(quantum-resistant)的FIDO2安全金鑰實作,及新版本Chrome的加密技術。

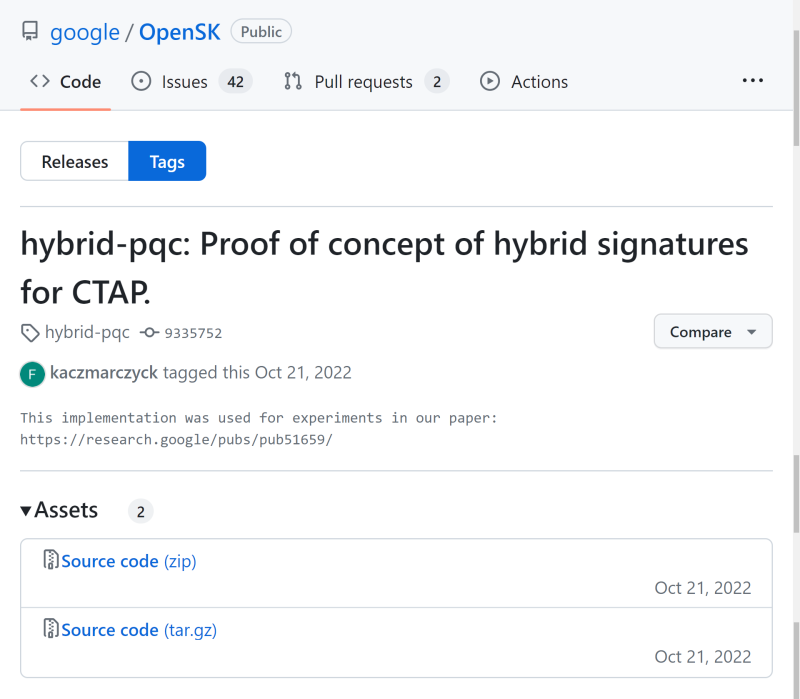

在FIDO2安全金鑰及從Chrome 116版瀏覽器起,Google都將以混合方式支援抗量子破解的加密演算法。首先,Google本周發表首個抗量子破解的FIDO2安全金鑰的安全金鑰實作,是其開源金鑰韌體OpenSK實作量子破解防禦計畫的一環,最新實作使用了ECC/Dilithium混合簽章方案,既具有ECC加密對一般攻擊的防護力,又具備Dilithium抗量子破解的優點。這混合簽章方案是由Google和蘇黎世聯邦理工學院(ETH Zurich)合作開發而成,也曾獲選為應用密碼學暨網路安全年會(ACNS)最佳安全密碼實作工作坊論文。

Google表示,雖然量子攻擊可能還要一長段時日,但部署整個網際網路的密碼安全工程浩大,有必要及早啟動。而且,用戶端的安全金鑰也得漸次升級;一旦標準組織FIDO將後量子密碼技術標準化,且獲得主要瀏覽器廠商支援,用戶也得買新的安全金鑰裝置。Google說,他們提議的實作結合ECDSA簽章演算法和Google與ETH合作的Dilithium簽章演算法,提供兩種防護。此外,Dilithium和其他抗量子破解演算法未能通過攻擊測試,且另一個抗量子破解演算法Rainbow也遭遇攻擊,這也突顯以混合簽章提供多重保障的必要性。

Google現正開發為安全金鑰韌體OpenSK導入最新實作。Google於2020年1月將其硬體安全金鑰韌體以OpenSK專案開源,讓第三方硬體廠商也可用以生產FIDO2安全金鑰。

而在推動旗下上網產品轉移到抗量子安全層級的大計畫下,除了硬體安全金鑰外,Google也在上周宣布Chrome 116起,也將以混合支援方式,使用能抗量子破解的加密技術。從Chrome 116起,Chrome瀏覽器將支援X25519Kyber768產生TLS加密連線中的對稱式金鑰,而在Chrome 115將可透過flag啟用這項功能。

這混合機制結合了標準的X25519與最新抗量子密碼演算法Kyber-768,來產生加密TLS網路傳輸內容的金鑰。

Google指出,雖然以對稱式加密演算法能抵禦量子密碼解析,保護傳輸中的資料,不過產生對稱式金鑰的方法卻沒這能耐。這意謂著在Chrome中,愈早使用讓TLS能使用抗量子會話金鑰,愈能提供用戶網路流量安全防護。

不過Google也提醒,使用X25519Kyber768會為TLS ClientHello訊息增加1kb的資料,因為增加了Kyber金鑰封裝的元素。Google測試顯示,大部分TLS實作都能相容,但有少數案例,如TLS middlebox則會因寫死的訊息大小限制,會發生錯誤。

此外,為了要了解Google生態體系對混合加密演算法的相容程度,Google將這項技術部署到Chrome和Google伺服器,包括TCP及QUIC(Quick UPD Internet Connection)連線,以觀察是否有相容性問題。未來如果第三方伺服器營運商,像是Cloudflare增加支援時,Chrome連去時也可能會使用最新的金鑰協議。

若開發人員或網站管理員發生連線問題,Google建議提報臭蟲。為防網路設備不支援,企業網路管理員可以透過政策來關閉Chrome 116中的X25519Kyber768。不過Google強調這只是權宜之計,他們還是強烈建議管理員和網路設備商解決不相容的問題。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10