資安業者Netskope指出,自今年初以來,有越來越多駭客濫用Cloudflare物件儲存服務R2來設置釣魚網頁,2月到7月的相關流量增加61倍。這些釣魚網站大部分是用於竊取微軟帳號資料,但也有針對Adobe、Dropbox,以及其他雲端服務帳號而來的攻擊行動。駭客主要的攻擊目標為北美及亞洲的使用者,並對於科技業、金融服務、銀行等產業而來。

Cloudflare R2推出的時間並不算久,該物件儲存服務於2022年5月開放測試,並於同年8月正式上線,並主打其代管的成本極為低廉。與Amazon S3、Google GCS、Azure Blob Storage類似的是,由Cloudflare R2代管的物件可開放公開存取。然而強調成本極低甚至是幾乎免費的物件儲存服務,很快就成為駭客用來代管惡意網站的工具。

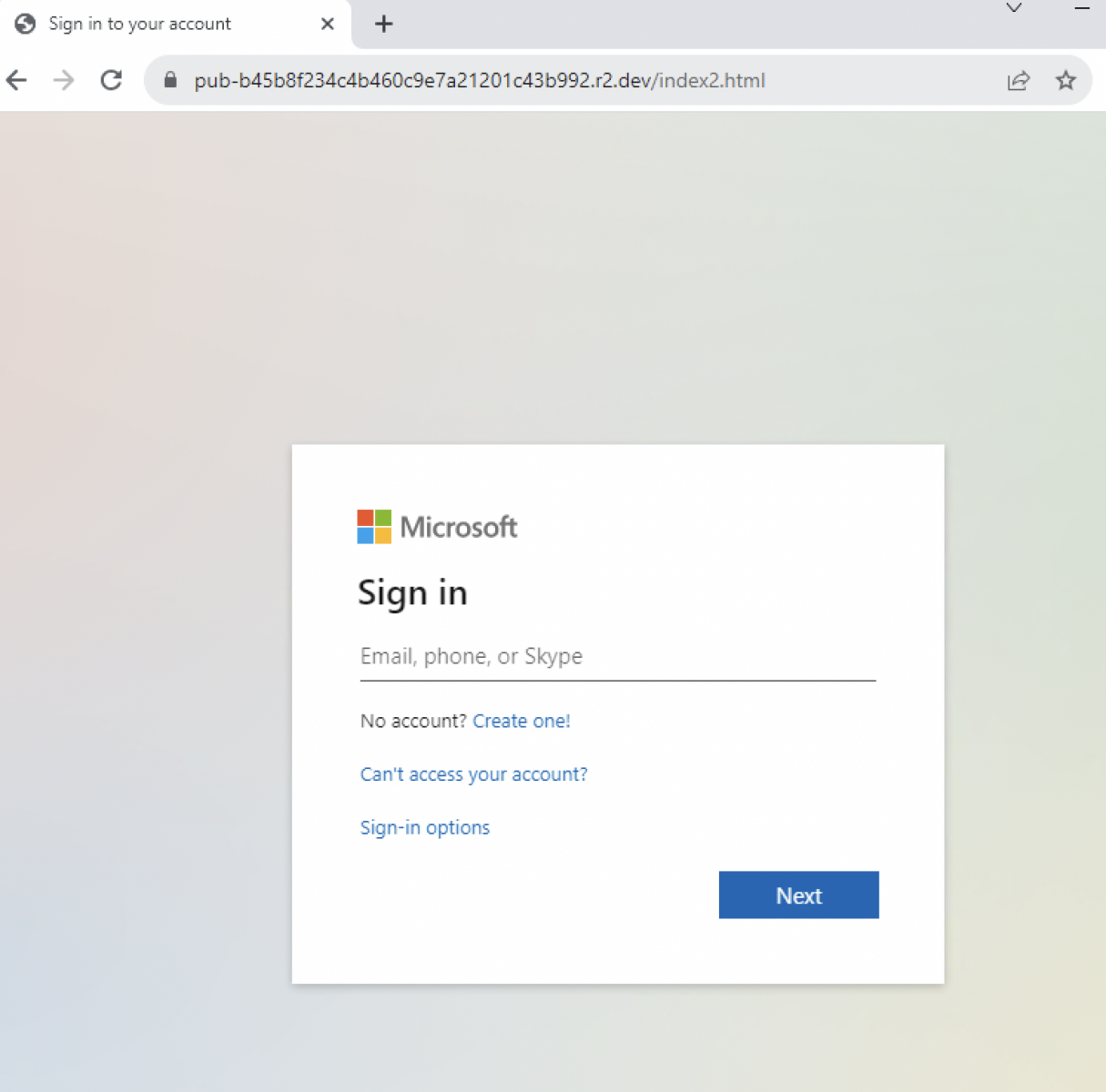

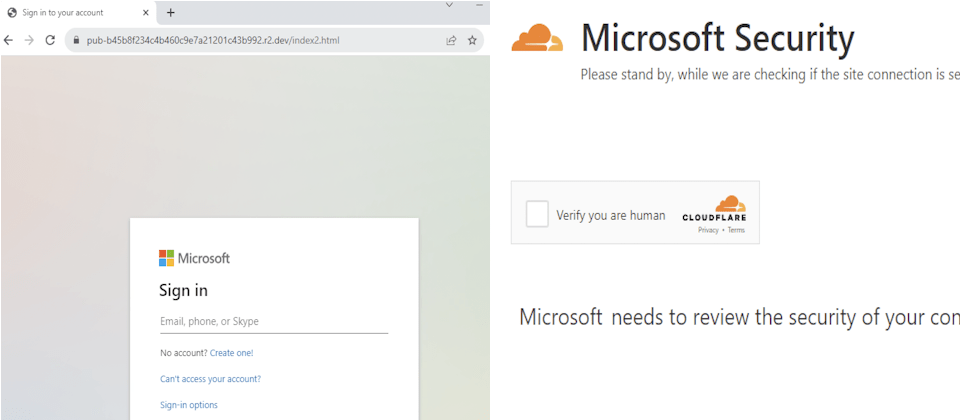

研究人員在過去半年裡,看到由Cloudflare R2代管的釣魚網站流量急速增加,而且,攻擊者同時運用Cloudflare免費提供的子網域,而使得一般使用者有機會依據URL,辨別是由這項物件儲存服務代管的網頁:

https://pub-<由32個字母或數字組成的字串>.r2.dev/webpage.htm

為迴避資安系統偵測,駭客同時濫用圖靈驗證機制

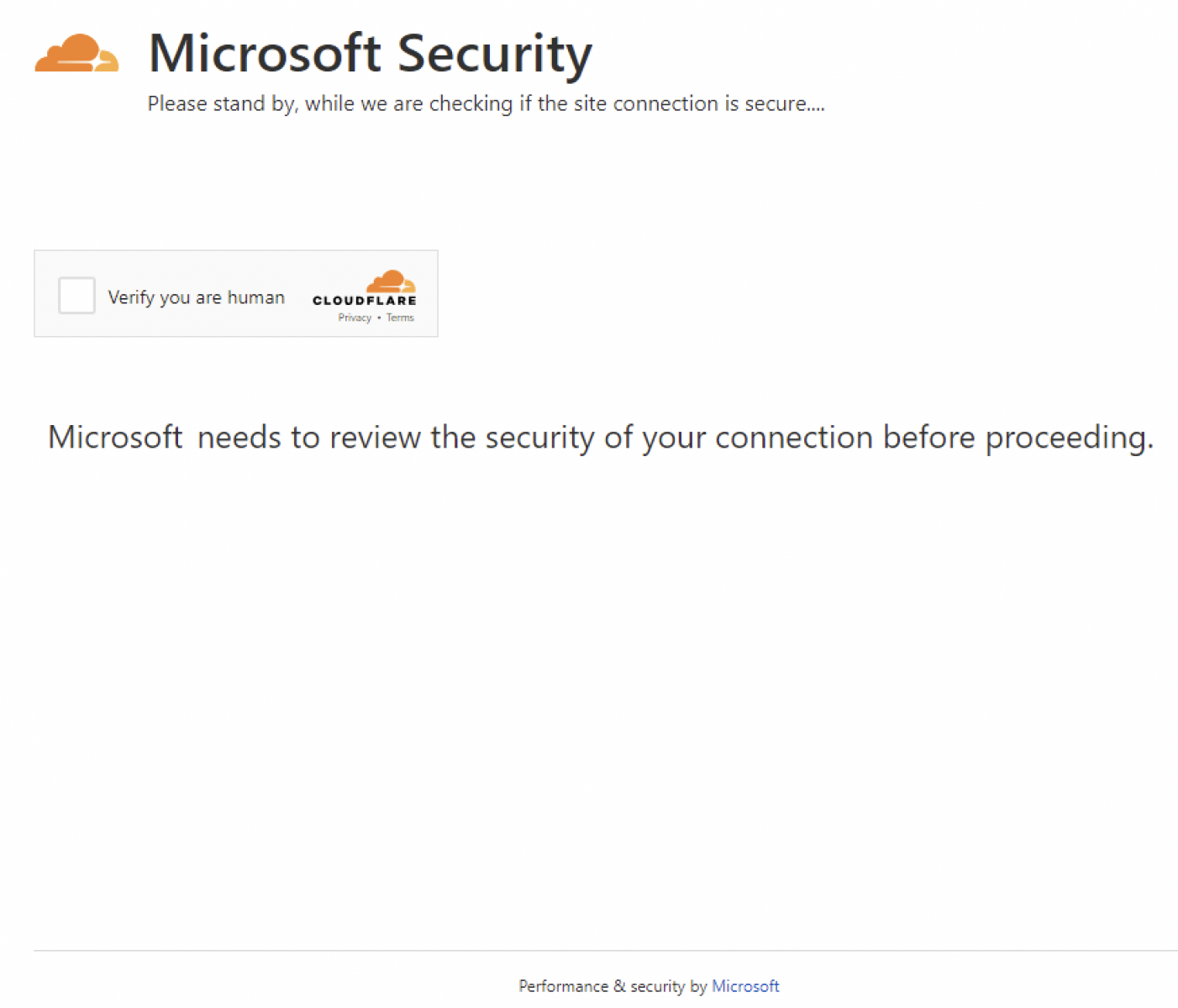

研究人員指出,駭客濫用R2、在此存放釣魚網頁之餘,為了迴避資安系統偵測,他們又搭配另外兩種手法來攻擊,其中一種是Cloudflare旗下的圖靈驗證機制Turnstile,讓資安系統無法直接分析釣魚網站,但使用者卻能輕易存取。

附帶一提的是,攻擊者還會自訂Turnstile顯示的內容,讓驗證網頁看起來更像是來自使用者想要存取的服務請求。例如,想要騙取使用者微軟帳號的釣魚網頁,駭客很可能就會設定為來自Microsoft Security發出的圖靈驗證請求。

另一種手法則是透過重新導向機制,使用者所開啟的URL網址須包含特定的參數,才能正常載入釣魚網站,否則會被重新導引至google.com。研究人員指出,駭客這麼做的目的,主要是確保只有攻擊目標能看到釣魚網站的實際內容。再者,駭客也使用了名為Fingerprint BotD的開源程式庫,防止爬蟲機器人來干擾釣魚網站的運作。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06