惡意昭彰的勒索軟體LockBit 3.0,去年有人將製作工具流出,當時研究人員認為可能會被其他駭客用於大量產生所需的勒索軟體,這樣的情況本週終於得到證實。資安業者卡巴斯基近期透露,他們一共看到396個LockBit變種,並確認至少有四分之三是該工具產生。

值得留意的是,雖然駭客多半是應付緊急需求才使用此製作工具產生攻擊程式,大部分皆採用預設配置,但同時也貝備橫向感染的能力。

【攻擊與威脅】

駭客利用LockBit 3.0產生器打造近4百個勒索軟體變種

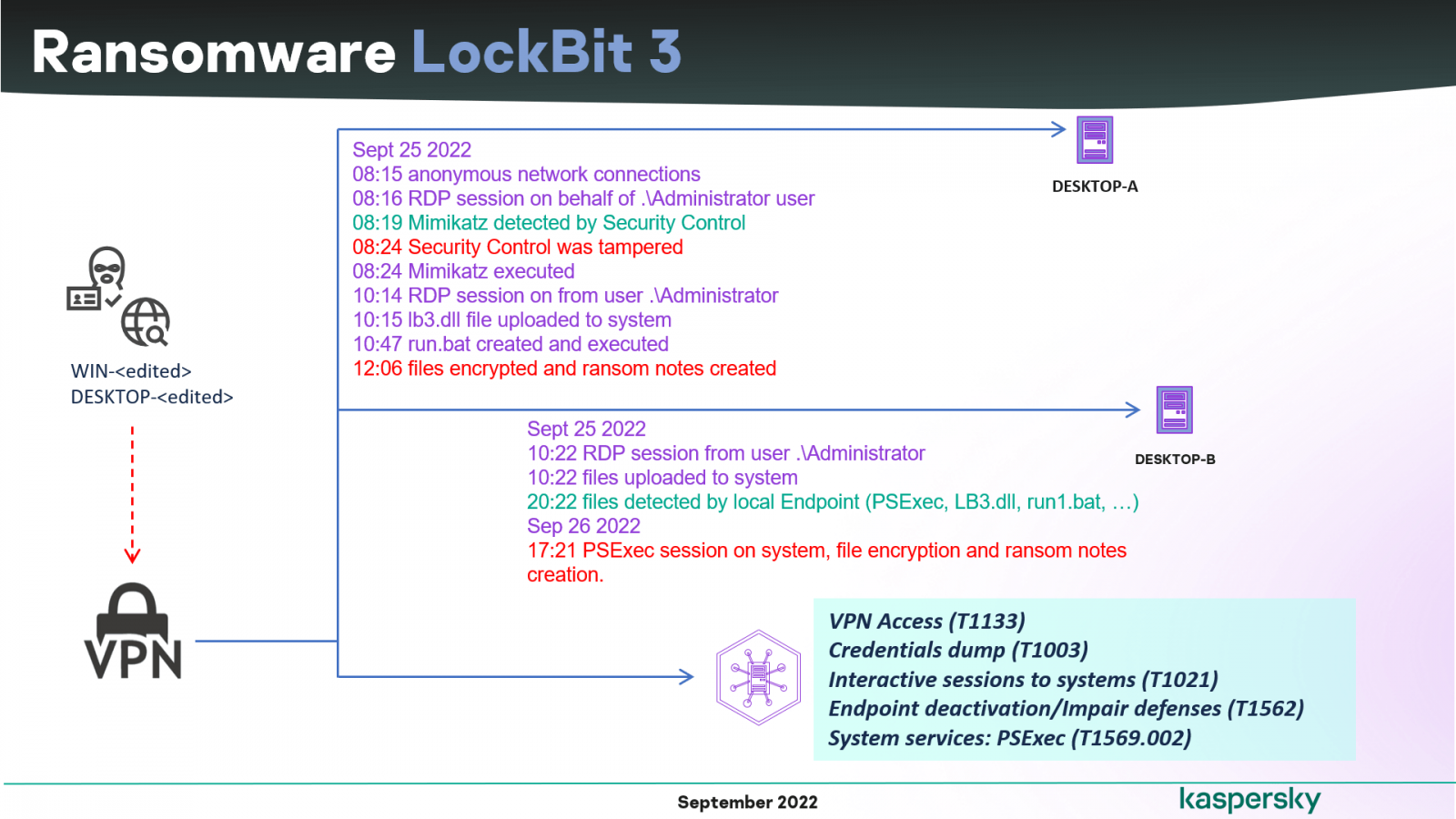

勒索軟體LockBit 3.0(LockBit Black)於去年9月傳出製作工具(Builder)外流,使得任何人取得後都能打造專屬的勒索軟體,上週有研究人員揭露該工具被利用的情形。資安業者卡巴斯基根據遙測的資料進行分析,總共找到396個版本的LockBit,其中有312個是利用上述外洩的製作工具打造而成,77個的勒索訊息已完全清除LockBit的名稱。

勒索軟體LockBit 3.0(LockBit Black)於去年9月傳出製作工具(Builder)外流,使得任何人取得後都能打造專屬的勒索軟體,上週有研究人員揭露該工具被利用的情形。資安業者卡巴斯基根據遙測的資料進行分析,總共找到396個版本的LockBit,其中有312個是利用上述外洩的製作工具打造而成,77個的勒索訊息已完全清除LockBit的名稱。

這些勒索軟體大部分採用製作工具的預設配置,僅有小幅更動,研究人員推測駭客很有可能是為了應付緊急需求。再者,這些駭客製作的勒索軟體通常會針對本機磁碟及網路共用資料夾進行檔案加密,但會略過隱藏資料夾。

而對於橫向感染的手法,有90%會利用PSEXEC執行,有72%會濫用群組原則物件(GPO)。此外,這些勒索軟體僅有少數會向C2伺服器進行通訊。

Rust開發者當心!出現惡意套件,若不慎誤用,可能會將電腦OS資訊外洩至Telegram頻道

資安業者Phylum揭露鎖定程式語言Rust開發者的攻擊行動,駭客於8月14日至16日,在Crate.io套件庫上傳了惡意Crate套件postgress、if-cfg、xrvrv、serd、oncecell、lazystatic、envlogger,這些套件一開始沒有惡意內容,但後來駭客上架新的版本,就帶有行跡可疑的模組,能收集Windows、Linux、macOS等作業系統的資訊,並透過API將資料傳送至特定的Telegram頻道。

研究人員推測,這起攻擊行動很可能處於早期階段,攻擊者打算先引誘開發者上鉤,將套件部署於開發環境,然後進一步推送「新版」來竊取受害電腦的資料。

英國國家安全局(軍情五處)曾提出警告,網路間諜可能利用職場社群網站LinkedIn,鎖定能夠存取國家機密的人士下手,這樣的情況如今真實上演。根據泰晤士報的報導,隸屬中國國家安全部的一名間諜,在5年內使用多個假名,假借向英國或其他官員提供商業機會,從而取得敏感資訊,其中一個最常使用的名字是Robin Zhang。

根據消息來源透露,若是成為對方聘用的顧問,且提供從事情報工作人士的細節資訊,有可能拿到8千歐元作為酬勞,其中部分遭到鎖定的目標,已被收買並邀請到中國進行演講,其他人則被要求提供情報,這名間諜會根據這些資訊索討更多機密文件。

英國議會情資及安全委員會在一份關於中國的報告裡,也特別提及間諜如何利用上述手法接觸官員。英國秘密情報局(軍情六處)的人士指出,假如官員被帶到中國,情報員會針對官員的弱點逼迫,利用各種手法進行敲詐。

美國歷史保護機構Ohio History Connection傳出資料外洩

8月24日美國俄亥俄州的歷史保護機構Ohio History Connection(OHC)證實,他們在7月初遭遇勒索軟體攻擊,駭客加密了檔案並盜取有關資料,並向該組織索討數百萬美元的贖金。OHC試圖與駭客交涉,但在8月7日談判破局,駭客疑似公布部分資料,使得某些人士的資料可被存取。

這些外流的資料內容,涵蓋2009年至2023年在OHC任職的員工姓名、地址、社會安全碼(SSN),以及W-9表單和其他資料,這些資料有可能曝露服務供應商承辦人員的姓名與SSN。再者,自2020年起部分捐款人與成員姓名也可能因洩露的支票照片而曝光。對於受害規模,該組織估計總共有7,600人的資訊可能被曝光。

究竟這起事故如何造成?OHC認為駭客應該是藉由挾帶惡意附件的電子郵件發動釣魚攻擊,將使用者帶往受感染的網站,自動下載、部署惡意軟體於受害電腦所致。

根據資安新聞網站HackRead報導,英國倫敦警察局因IT系統承包商遭遇網路攻擊,導致所有4.7萬名警官與員工的個人資訊,包含姓名、照片、職稱、身分證號碼遭到洩露。這起事故之所以發生,主要是專門提供列印通行證及授權卡的供應商遭駭,他們的IT系統遭到駭客入侵所致。

這次的資料外洩事故影響相當廣泛,可能會曝露許多警察人員的身分,尤其是參與秘密行動的警官、負責保護王室的反恐單位、便衣警察,而有可能影響他們執行的各項工作。由於這些資料有可能被網路犯罪組織甚至是恐怖分子利用,傳出英國國家犯罪局(NCA)介入調查此事。

波蘭傳出著手調查鐵路系統遭到駭客攻擊的事件

根據波蘭新聞社(PAP)於8月26日的報導,該國情報部門著手調查鎖定當地鐵路的網路攻擊事件,25日晚間,駭客在西北部城市斯德丁(Szczecin)對波蘭國家鐵路(PKP)的無線電通訊網路下手,他們惡意發出多次停車訊號,結果造成約20班火車停駛或是延誤。PAP指出,這些訊號裡穿插俄羅斯國歌及該國總統普丁演講的聲音,所幸沒有造成人員傷亡。

波蘭特勤部門官員Stanislaw Zaryn透露,他們得知這幾個月有人企圖破壞國家安全,背後是俄羅斯與白俄羅斯共同策畫。資安研究員Lukasz Olejnik指出,這起事故可能只是攻擊者向火車發出停止的命令造成,任何人只需透過30美元的無線電設備就能向該國的火車下達命令。

但這並非首度有人針對此鐵路無線電系統下手,Lukasz Olejnik指出,當地火車論壇與YouTube頻道多年來一直探討這項問題,且攻擊難度很低,常常有青少年以此進行惡作劇,波蘭計畫在2025年前,全面升級使用GSM電信網路的無線電。

資料來源

1. https://www.pap.pl/en/news/abw-probe-recent-railway-incidents-poland-says-security-official

2. https://twitter.com/PKP_PLK_SA/status/1695244539819090343

3. https://www.wired.com/story/poland-train-radio-stop-attack/

4. https://www.bbc.com/news/world-europe-66630260

【其他新聞】

醫療送餐服務Mom's Meals傳出資料外洩,120萬人受到影響

思科網路設備作業系統NX-OS存在高風險漏洞,恐導致服務受到阻斷

近期資安日報

【8月28日】 中國駭客Flax Typhoon鎖定臺灣組織而來,發動寄生攻擊

熱門新聞

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-06

2026-02-09