Adobe在7月份的例行更新裡,修補了應用程式開發平臺ColdFusion的重大漏洞CVE-2023-29300,不久後就有研究人員公布概念性驗證程式(PoC),接著就出現相關的漏洞攻擊。雖然Adobe已推出修補軟體,但現在仍有駭客針對相關漏洞而來,目的是想濫用這個平臺挖礦牟利。

值得留意的是,駭客一口氣至少部署3種以上的挖礦程式,部分還能操控受害伺服器進行DDoS攻擊。

【攻擊與威脅】

應用程式開發平臺Adobe ColdFusion重大漏洞出現攻擊行動

今年7月Adobe揭露應用程式開發平臺ColdFusion的預先身分驗證漏洞CVE-2023-29300(CVSS風險評分為9.8),攻擊者可用於遠端發動執行任意程式碼(RCE)攻擊,隨後有研究人員找到可繞過修補程式的新漏洞CVE-2023-38203、CVE-2023-38204(CVSS風險評分皆為9.8),Adobe也發布相關更新,但如今傳出相關漏洞攻擊仍持續發生。

今年7月Adobe揭露應用程式開發平臺ColdFusion的預先身分驗證漏洞CVE-2023-29300(CVSS風險評分為9.8),攻擊者可用於遠端發動執行任意程式碼(RCE)攻擊,隨後有研究人員找到可繞過修補程式的新漏洞CVE-2023-38203、CVE-2023-38204(CVSS風險評分皆為9.8),Adobe也發布相關更新,但如今傳出相關漏洞攻擊仍持續發生。

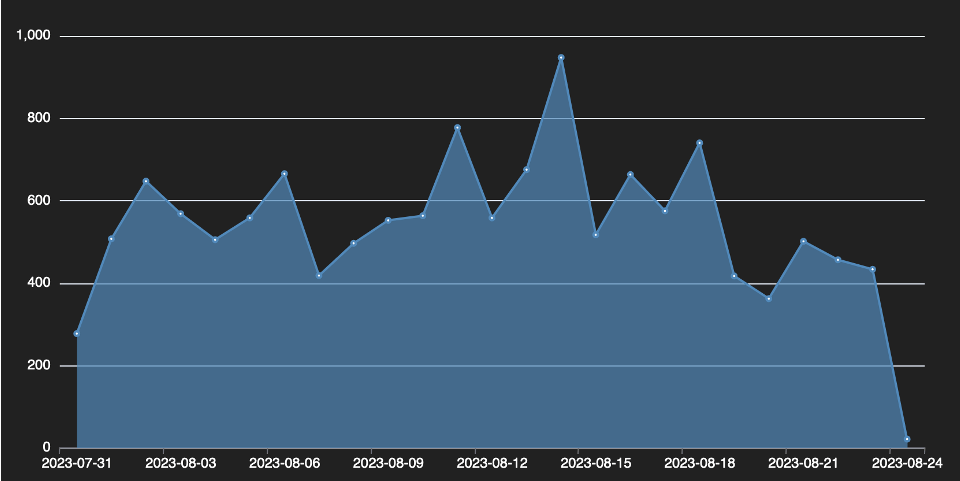

資安業者Fortinet指出,他們看到新一波的攻擊行動,駭客利用名為interactsh的工具,探測目標ColdFusion平臺能否存在相關漏洞,然後嘗試用Base64進行編碼以隱藏自身的惡意酬載發動攻擊,企圖執行未經授權的存取,從而達到遠端控制的目的。

一旦攻擊者得手,就會從不同的IP位址下載攻擊工具,研究人員目前看到對方企圖植入的惡意程式,有挖礦軟體XMRig Miner、RudeMiner,DDoS攻擊程式Lucifer(亦稱Satan DDoS),以及後門程式BillGates(亦稱Setag)。

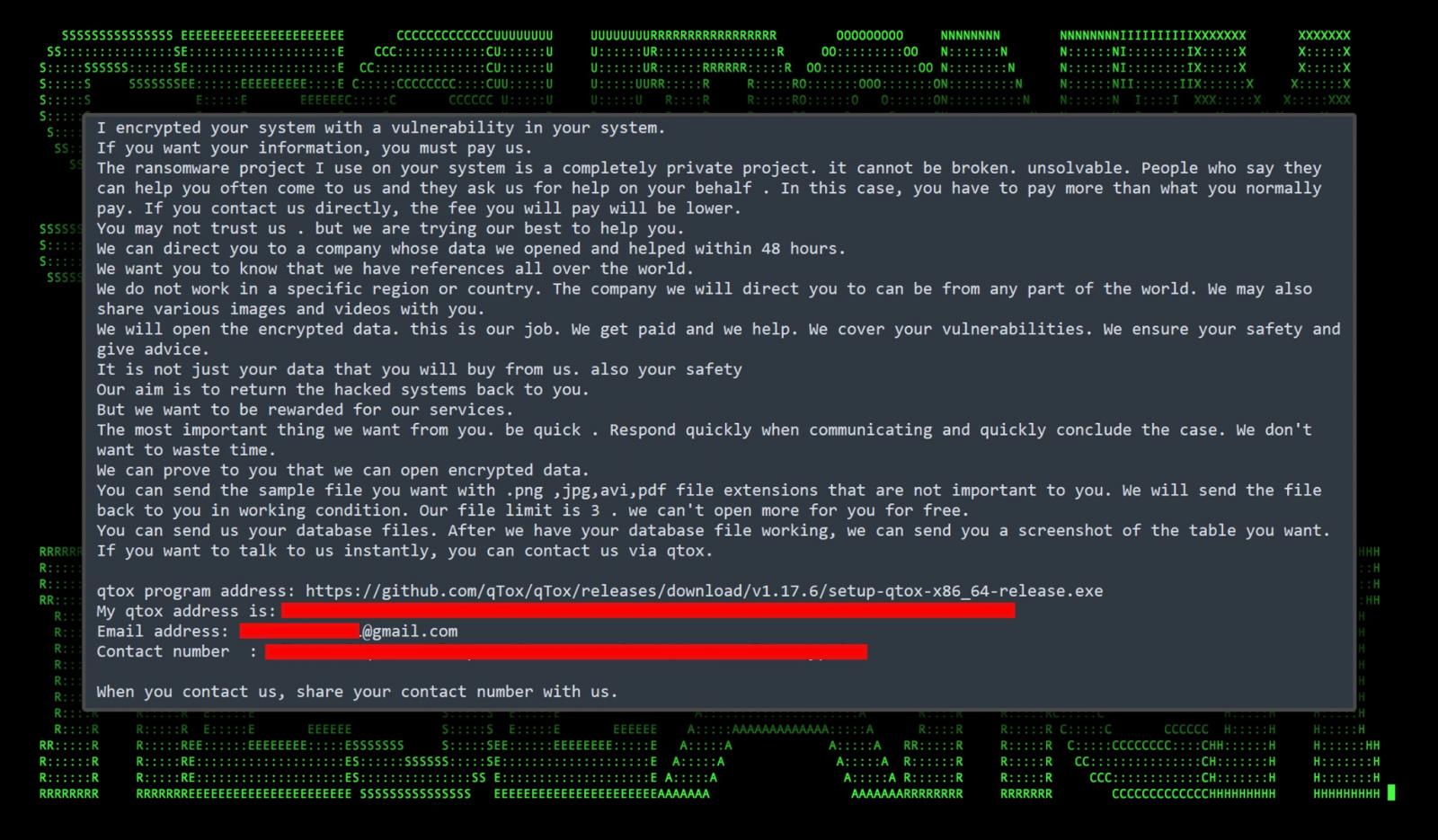

資安業者Securonix近期的DB#Jammer攻擊行動,駭客針對曝露在網際網路上的微軟SQL Server動手,透過暴力破解的方式入侵,目的是部署名為FreeWorld的勒索軟體。

資安業者Securonix近期的DB#Jammer攻擊行動,駭客針對曝露在網際網路上的微軟SQL Server動手,透過暴力破解的方式入侵,目的是部署名為FreeWorld的勒索軟體。

一旦成功存取此種資料庫系統,駭客便會找出所有資料庫,並偵測環境裡xp_cmdshell功能是否啟用,進而藉此執行Shell命令並進行偵察。接著,駭客在伺服器上建立新的使用者帳號windows、adminv$、mediaadmin$,這些帳號全數具備系統管理員(administrators)、遠端桌面連線用戶(remote desktop users)的群組成員身分。為了讓攻擊行動順利,駭客也藉由登錄檔停用系統大部分安全功能,並下達netsh命令停用防火牆。然後,他們透過網路芳鄰共享(SMB)散布惡意軟體,以及遠端桌面連線工具AnyDesk執行後續行動,最終於受害伺服器部署勒索軟體FreeWorld。

關於此款勒索軟體是哪一個團體發動的?研究人員發現,另一款名為Mimic的勒索軟體在攻擊的戰術、技術、程序(TTP),和這波攻擊有許多相似之處,其中之一便是濫用桌面搜尋軟體Everything列出電腦裡的檔案,因此他們認為,FreeWorld很可能是Mimic的變種。

9月1日身分驗證解決方案業者Okta發布資安通告,指出他們接獲數個美國客戶通報,駭客針對IT服務臺的管理者進行社交工程攻擊,企圖要求他們重設特權使用者的多因素驗證(MFA)的配置。一旦得逞,攻擊者就有機會濫用Okta身分同盟(Identity Federation)功能,竊取超級管理員帳號,進而假冒組織的使用者入侵內部環境。

為了隱匿身分,攻擊者在存取遭駭帳號的過程裡,使用匿名的代理伺服器服務,並利用與該帳號無關的裝置及IP位址進行。此外,該公司也看到駭客設置第二個身分驗證供應商(IdP),來存取受害組織的應用程式,此「供應商」也是駭客所控制,用來充當來源IdP,並與目標組織的IdP進行對內同盟(Inbound Federation)。

Okta認為,這些駭客很可能握有特權使用者帳號的密碼,或是具備操弄AD的身分驗證流程的能力,相關事故發生在7月29日至8月19日。而對於攻擊者的身分,Okta並未進一步透露,但資安新聞網站Hacker News指出,上述的攻擊手法很可能與今年6月公布的Muddled Libra攻擊行動有關。

駭客利用開源竊資軟體SapphireStealer打造變種程式

思科旗下的威脅情報團隊Talos指出,有多個駭客組織利用開源竊資軟體SapphireStealer,將其進行改良,用於打造專屬的作案工具。

此竊資軟體SapphireStealer是以.NET開發而成,具備收集主機資訊、截取螢幕畫面、瀏覽器帳密資料、挖掘指定副檔名的檔案,其程式碼於去年12月在GitHub公布,研究人員後來在今年1月中旬就看到有人上傳新的版本,並在今年上半持續開發新版SapphireStealer。

究竟駭客加入了那些新功能?研究人員指出,有的版本利用即時通訊軟體Discord的Webhook API來傳送竊得的資料,有的版本則搭配名為FUD-Loader的惡意軟體載入程式,將SapphireStealer用於多階段惡意軟體攻擊。

勒索軟體駭客Ransomed索討贖金出現新話術:付錢可免除GDPR處罰

資安業者Flashpoint揭露駭客組織Ransomed(亦稱RansomForums)的攻擊行動,這些駭客自8月15日起,聲稱竊得目標組織的資料,並以GDPR等個資保護法律的名義,向目標組織索討贖金,金額從5萬至20萬歐元不等,揚言若是不從,受害組織將面臨巨額罰款。

駭客在Telegram頻道與網站Ransomed[.]vc上,列出受害組織的名稱,並張貼螢幕截圖做為證據,但不像許多勒索軟體駭客會在網站上提供部分資料讓買家檢驗。此外,這些駭客也在網站上公布2個收款的比特幣錢包,這樣的做法可說是相當罕見,駭客是否真的從這些組織竊得資料也無從得知。

而對於駭客的身分,研究人員指出,這可能是在今年5月曾打造駭客論壇Exexed Forum人士所經營,動機與經濟利益有關。

木馬程式Remcos透過經過混淆處理加殼的VBS檔案、PowerShell指令碼來埋藏攻擊程式

資安業者McAfee揭露最近一波RAT木馬程式Remcos的攻擊行動,駭客先是透過釣魚郵件挾帶ZIP或RAR壓縮檔案附件,一旦開啟,就有可能觸發當中的Visual Basic指令碼(VBS),然後執行PowerShell指令碼,將惡意程式加入防毒軟體Microsoft Defender的白名單,最終利用惡意軟體載入程式MSIL Loader,先後執行木馬程式Syk Crypter、Remcos。

研究人員發現,駭客在指令碼當中,加入了大量注釋、隨機字串,以及透過混淆處理的命令,企圖規避資安系統的偵測,其中,駭客在PowerShell指令碼裡,使用Base64String編碼、Deflate Stream演算法,來對另一個PowerShell指令碼進行加密,而這個指令碼將解出新的可執行檔案MSIL Loader,並注入特定的處理程序執行。

【其他新聞】

近期資安日報

【9月1日】 AI程式碼編譯網站Sourcegraph證實遭遇網路攻擊,起因是工程師提交程式碼出錯,導致Token外洩而被奪權

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10