瀏覽器的健全左右所有使用者的上網安全,因此Google、Mozilla等業者與組織頻繁推出軟體更新、希望能盡快修補漏洞。但有研究人員發現,這些瀏覽器普遍存在安全設計瑕疵,攻擊者可透過外掛程式竊取使用者輸入的密碼,或是信用卡資料。為了證實這樣的風險,他們進行概念性驗證(PoC),打造可進行這類攻擊的Chrome擴充套件,結果通過Web Store市集的審核而成功上架。

由於採用較嚴謹的Manifest V3而成的Chrome擴充套件,存在上述弱點,研究人員認為,使用Manifest V2規範的Firefox、Safari,也同樣可能受到相同手法的攻擊。

【攻擊與威脅】

瀏覽器安全設計不良加上網站有漏洞,導致外掛程式可能存取使用者機密資料,有外洩風險

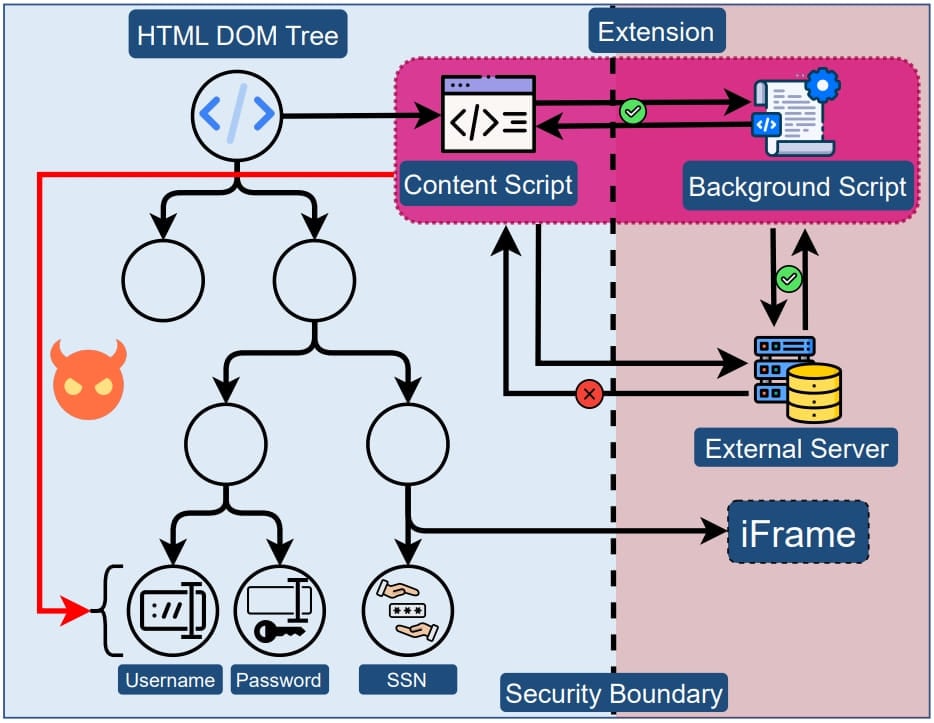

美國威斯康辛大學麥迪遜分校的研究人員指出,Chrome、Firefox、Safari等市面上主流瀏覽器的權限細致度模型(Coarse-Grained Permission Model)違反兩項安全設計準則,若再結合網站輸入欄位的安全漏洞,將足以讓駭客藉由瀏覽器擴充程式取得使用者輸入的機密資料,例如:密碼與信用卡資訊。

美國威斯康辛大學麥迪遜分校的研究人員指出,Chrome、Firefox、Safari等市面上主流瀏覽器的權限細致度模型(Coarse-Grained Permission Model)違反兩項安全設計準則,若再結合網站輸入欄位的安全漏洞,將足以讓駭客藉由瀏覽器擴充程式取得使用者輸入的機密資料,例如:密碼與信用卡資訊。

研究人員指出,這些瀏覽器在處理文字輸入欄位的權限時,並未遵循最小權限,以及每次存取都檢查權限的完全仲裁(Complete Mediation)原則。而在網站上可能會出現的輸入欄位漏洞也有兩種,其中一種是能透過網頁原始碼取得明文密碼,另一種狀況,則是瀏覽器擴充套件可藉由文件物件模型(DOM)挖掘網頁原始碼的使用者帳密資料。

研究人員針對Chrome外掛套件市集Web Store,分析逾17,300款擴充程式,結果發現12.5%具有存取網頁機密資料相關權限,當中包含擋廣告套件AdBlock Plus、優惠券套件Honey,以及190款能直接存取密碼欄位。

歐盟針對俄羅斯在科技公司的社群網站平臺散布假消息的影響力展開研究,發現俄羅斯針對歐盟及同盟國發動的大規模假消息宣傳,總受眾達到1.65億人,瀏覽量高達160億次,而俄羅斯假消息的影響力又在2023年上半年進一步擴大,主要原因來自於X(原推特)取消安全標準作為。

在俄羅斯入侵烏克蘭之後,歐盟企圖透過政策和法律來要求社群網站平臺對抗俄羅斯的假消息,他們先後頒布假消息實踐守則、數位服務法(DSA),要求這些業者採取因應措施。然而他們發現,近一年來,俄羅斯以十多種歐洲語言在主要平臺散播假消息,事實上,資訊戰的進行,對於歐洲內部公共安全、基本權利和選舉,將帶來重大的風險,首當其衝的就是將於明年6月進行的選舉。

他們要求社群網站平臺進行實際改善行動,但並未有效遏止,原因是這些業者並未考量俄羅斯的意圖來加以因應,也無法完全鏟除這種帳號,更難以抵禦俄羅斯的跨平臺攻擊行動。研究人員指出,俄羅斯的資訊戰在臉書和Instagram效果最佳,由特定國家政府資助的Telegram帳號,其規模也達到3倍。

【資安防禦措施】

政府零信任架構推動有成,數位部首度公布內部導入經驗,資安院揭2023年上半最新進展

政府走在數位轉型的道路上,持續強化資安是拓展公務創新應用的重要基礎,在8月30日舉行的數位政府高峰會上,iThome邀來多位官員介紹政府數位應用的最新發展,也針對這一年來重要資安進展做出說明。在這場會議中,我們看到幾個重要的議題,包括:數位發展部近期多項資安工作的推動,以及國家資通安全研究院政府零信任架構的進展,都有政府專家說明2023年下半的最新進展。

政府走在數位轉型的道路上,持續強化資安是拓展公務創新應用的重要基礎,在8月30日舉行的數位政府高峰會上,iThome邀來多位官員介紹政府數位應用的最新發展,也針對這一年來重要資安進展做出說明。在這場會議中,我們看到幾個重要的議題,包括:數位發展部近期多項資安工作的推動,以及國家資通安全研究院政府零信任架構的進展,都有政府專家說明2023年下半的最新進展。

關於政府零信任架構的推動,國家資通安全研究院副院長吳啟文透露,繼去年決定推動A級機關導入後,現在打算進一步挑選,從已導入T-Road的機關優先執行。在推動商用產品符合我國政府零信任架構方面,自去年開始進行第一階段「身分鑑別」,到今年8月底為止,通過資安院功能符合性驗證的產品方案,已有12個。

資安署首屆資安人才培訓課程結訓,透過競賽驗收成果,日本資安機構亦組隊參與

數位發展部資通安全署與國家資通安全研究院共同舉辦資安菁英人才培訓課程,首期課程於8月底完訓,9月3日舉辦網路威脅安全競賽,藉此驗收學員的學習成效,特別的是,這次邀請日本情報通信研究機構(NICT)的隊伍參賽。

本次競賽總共有28組臺灣隊伍、2組日本隊伍參加,透過擬真的駭客攻擊情境,結合課程學到的技能,以藍隊(防禦方)角度著手調查並防禦攻擊。

資通安全署副署長鄭欣明表示,過往資安領域的競賽多以攻擊手法為主,實務所需的防禦、事件調查等訓練卻較為缺乏,日本的資安界人士也對這個競賽平臺深感興趣,去年首次組隊參加,今年也共襄盛舉。

【資安產業動態】

Google與GitLab聯手提升DevOps與軟體供應鏈安全

8月29日GitLab與Google Cloud宣布合作,將於Google Cloud的平臺整合GitLab的DevOps功能,包含了原始碼管理、規畫、CI/CD工作流程,以及進階安全與法規遵循的功能。

上述的功能將與Google的雲端主控臺、套件及容器儲存庫Artifact Registry,透過統一資料平臺進行整合,讓開發者同時能透過GitLab統整DevSecOps工作流程,並運用Google Cloud提供的雲端原生供應鏈安全機制,使得交付軟體的工作複雜性降低,同時也能在整個軟體開發的生命週期裡,實施全面性的政策及治理。

如此一來,在編寫程式碼前,開發人員就已經可以從Google雲端控制臺存取GitLab專案,並在GitLab進行規畫、建立問題(Issue)和界定範疇(Epic)。當程式碼要推送至生產環境時,開發人員可以直接從GitLab註冊和配置私有Google Runner,並利用CI/CD元件模板,將程式部署到GKE與其他Google雲端資源。

【其他新聞】

越南駭客透過惡意廣告鎖定臉書企業帳號,散布Ducktail發動攻擊

澳洲Pizza Hut傳出遭駭客組織ShinyHunters入侵,100萬客戶資料外流

20萬受到醫療補助的美國印第安那州民眾個資恐因CareSource資安事故外洩

物品交換網站Freecycle傳出資料外洩,波及700萬用戶

近期資安日報

【9月4日】 Adobe應用程式開發平臺ColdFusion重大漏洞被用於部署挖礦軟體、後門程式

【9月1日】 AI程式碼編譯網站Sourcegraph證實遭遇網路攻擊,起因是工程師提交程式碼出錯,導致Token外洩而被奪權

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-10

2026-02-13