攻擊者利用求職、接案平臺進行網路釣魚攻擊的情況,可說是相當氾濫,其中,最常遭到濫用的是職場社群網站LinkedIn。但現在,有人提供網釣工具包EvilProxy,鎖定美國大型求職網站Indeed使用者,利用該網站未對網址進行管制的弱點來發動攻擊。

透過該工具包利用網站弱點的情況,並非首例,今年3月至6月,駭客利用影音網站YouTube、購物比價網站Slickdeals的弱點,經過一連串的重新導向,才將受害者帶往釣魚網頁,目的是為了繞過各種資安系統與服務的偵測,行跡相當狡猾。

【攻擊與威脅】

求職網站Indeed被EvilProxy網釣攻擊濫用,鎖定Microsoft 365用戶而來

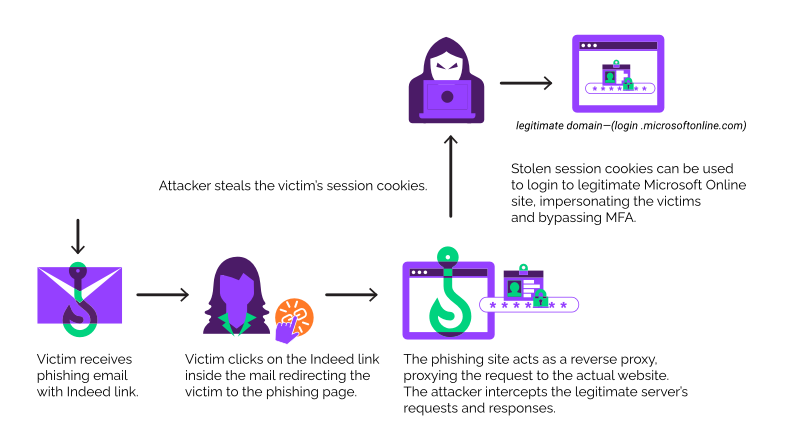

資安業者Menlo Security揭露自今年7月出現的網釣攻擊行動,駭客主要鎖定美國的銀行與金融服務業、保險業者、物業管理、房地產、製造業的高階管理人員下手,濫用求職平臺Indeed的網址放任重新導向弱點(Open Redirect Vulnerability),將目標重新導向偽裝成Microsoft 365登入網頁的釣魚網站,進行對手中間人攻擊(AiTM),騙得使用者執行登入過程中的Cookie。

資安業者Menlo Security揭露自今年7月出現的網釣攻擊行動,駭客主要鎖定美國的銀行與金融服務業、保險業者、物業管理、房地產、製造業的高階管理人員下手,濫用求職平臺Indeed的網址放任重新導向弱點(Open Redirect Vulnerability),將目標重新導向偽裝成Microsoft 365登入網頁的釣魚網站,進行對手中間人攻擊(AiTM),騙得使用者執行登入過程中的Cookie。

研究人員進一步調查,發現駭客使用Nginx伺服器代管釣魚網站、特定的URI路徑、伺服器會回應444狀態碼、利用FingerprintJS程式庫收集瀏覽器指紋,以及發出特定POST請求、郵件以Base64演算法編碼等特徵,研判駭客使用名為EvilProxy的網釣工具包發動攻擊。

新型態Mirai殭屍網路變種HailBot、KiraiBot、CatDDoS攻擊行動升溫

資安業者Nsfocus提出警告,他們在今年9月發現數種Mirai變種的殭屍網路攻擊行動,其中又以HailBot、KiraiBot、CatDDoS最為活躍。

資安業者Nsfocus提出警告,他們在今年9月發現數種Mirai變種的殭屍網路攻擊行動,其中又以HailBot、KiraiBot、CatDDoS最為活躍。

HailBot主要透過漏洞、弱密碼掃描、暴力破解入侵,成功感染後將受害電腦用於發動DDoS攻擊,此殭屍網路病毒具備4種使用TCP或UDP通訊協定的攻擊模式。研究人員指出,根據駭客的基礎設施活動判斷,這些攻擊者原本的目標是金融業與貿易業,但從去年下半轉向物聯網裝置。

而另一個殭屍網路病毒KiraiBot,入侵的管道是透過23埠掃描常見的弱密碼,並能利用受害電腦發動6種DDoS攻擊,為了能持續在受害裝置上運作,駭客會在特定路徑部署自動執行的指令碼。研究人員指出,他們看到該殭屍網路病毒大量散布,可能帶來的威脅不容小覷。

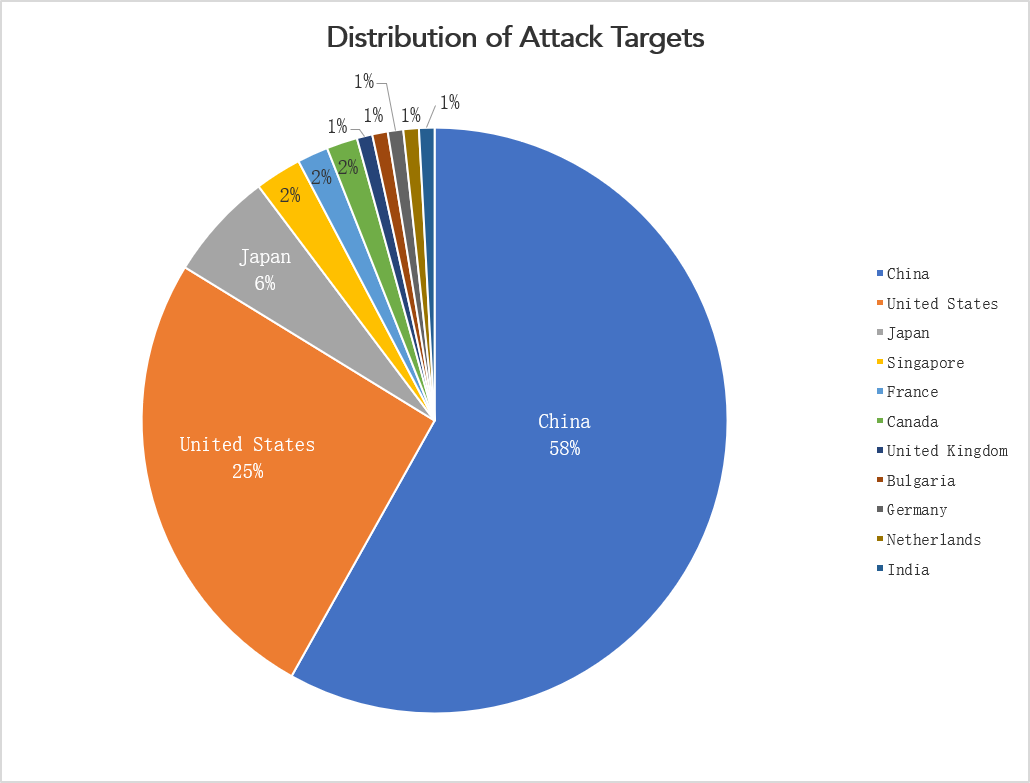

至於第3種殭屍網路病毒CatDDoS的特徵,是針對傳輸資料使用ChaCha20演算法進行處理,而且,近期出現頻繁發動攻擊的現象。駭客主要的攻擊目標位於中國(58%),其次是美國(25%)、日本(6%),偏好使用ack_flood、grip_flood兩種模式發動DDoS攻擊。

大樓自動化管理業者Johnson Controls遭到勒索軟體攻擊

根據資安新聞網站Bleeping Computer的報導,大樓自動化管理業者江森自控(Johnson Controls)傳出駭客入侵亞洲辦事處,之後就發生勒索軟體攻擊,該公司關閉部分IT系統因應,旗下子公司York、Simplex、Ruskin紛紛在入口網站表示面臨IT系統服務中斷的情況。

根據資安新聞網站Bleeping Computer的報導,大樓自動化管理業者江森自控(Johnson Controls)傳出駭客入侵亞洲辦事處,之後就發生勒索軟體攻擊,該公司關閉部分IT系統因應,旗下子公司York、Simplex、Ruskin紛紛在入口網站表示面臨IT系統服務中斷的情況。

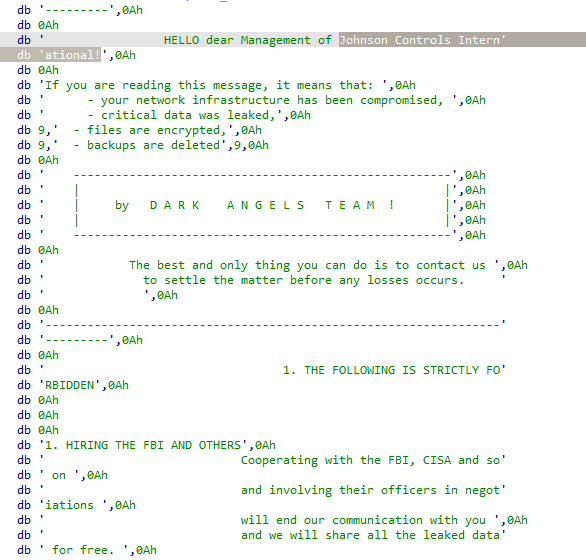

資安業者Nextron Systems的研究人員取得勒索軟體程式,並指出攻擊者是勒索軟體駭客Dark Angels,該組織使用Linux版勒索軟體,以加密方式綁架VMware ESXi伺服器,並留下勒索訊息,傳出駭客竊得超過27 TB資料,索討5,100萬美元贖金。江森自控也在9月27日,向美國證券交易所(SEC)提交8-K表單,證實遭遇網路攻擊。

根據新聞網站CNN的報導,事發後傳出美國國土安全部(DHS)也著手調查,確認他們是否受到江森自控的資安事故波及。該媒體取得內部的備忘錄,提及該公司持有國土安全部的機密、敏感合約,涉及許多該單位的實體安全設施資料,但不確定駭客是否取得這些檔案。

資料來源

1. https://www.bleepingcomputer.com/news/security/building-automation-giant-johnson-controls-hit-by-ransomware-attack/

2. https://twitter.com/MalGamy12/status/1706989619818954837

3. https://otp.tools.investis.com/clients/us/johnson_controls/SEC/sec-show.aspx?Type=html&FilingId=16953602&CIK=0000833444&Index=10000

4. https://edition.cnn.com/2023/09/28/politics/dhs-investigating-ransomware-attack/index.html

中國駭客組織UNC4841攻擊目標從政府機關擴及民生關鍵基礎設施

中國駭客UNC4841利用零時差漏洞CVE-2023-2868,入侵Barracuda郵件安全閘道系統(ESG)引起研究人員及美國政府的高度關注,資安業者Mandiant在近期舉辦的mWISE Conference 2023資安防禦會議當中,透露對此駭客組織攻擊行動進一步的調查結果。

研究人員指出,這些駭客入侵了全球多個國家的Barracuda郵件安全閘道系統,目的是協助中國政府進行廣泛的網路間諜行動,此種類型的攻擊行動,往往偏重政府機關、軍事國防、航太產業、電信通訊、資訊科技領域等第一級、高度機敏性組織,本次攻擊行動駭客鎖定的目標,僅有53%為上述產業,另一半是普遍認為較不具機敏性的產業。

駭客本次的網路間諜行動目標橫跨26種產業,包括科技研發、能源、海空運輸、建築、農業、媒體、法律事務所、旅遊、零售、地產、食品製造等,其中亦包含多個東協國家的政府外交機構,以及臺灣與香港的國貿單位與學術研究機構,這些領域多為重要的民生關鍵基礎設施產業,一旦營運中斷,有可能嚴重打擊民眾生活。Google Cloud Mandiant Intelligence首席分析師John Hultquist認為,中國駭客的能力變得更為強大,又鎖定這些極具風險的關鍵基礎設施產業,處境非常令人擔憂。

【漏洞與修補】

AI模型模組管理工具TorchServe存在漏洞ShellTorch,可被攻擊者用於執行任意程式碼

資安業者Oligo Security指出,機器學習框架PyTorch的模組伺服器套件TorchServe存在3個重大漏洞,而有可能讓駭客串連,用於注入惡意AI模型,並且接管整個伺服器,研究人員將這些漏洞通稱為ShellTorch。

首先,研究人員發現此套件的API配置當中,可允許攻擊者在無需驗證身分的情況下,遠端存取管理控制臺,值得留意的是,該漏洞存在於TorchServe、Amazon、Google專屬的Docker映像檔,以及Amazon SageMaker、Google Vertex AI、KServe。接下來,攻擊者可利用遠端伺服器請求偽造(SSRF)漏洞CVE-2023-43654,上傳惡意模型,導致目標伺服器執行模型後就有可能被攻擊者用於執行任意程式碼,CVSS風險評分為9.8;在TorchServe採用的元件SnakeYaml,也出現漏洞CVE-2022-1471,攻擊者可藉由上傳惡意YAML檔案,觸發反序列化攻擊,進而執行程式碼,CVSS風險評分為9.9。

對此,開發該套件的Meta及Amazon也採取了行動,Meta於10月2日修補API預設值的弱點,Amazon發布資安通告並提出緩解措施。

Google發布安卓系統10月例行更新,修補已被用於攻擊行動的零時差漏洞

10月2日Google發布本月份安卓例行更新,總共修補54個漏洞,當中有13個出現在安卓框架、2個為系統元件漏洞、2個與Google Play市集有關、5個Arm元件漏洞、3個聯發科晶片漏洞、1個紫光展銳(Unisoc)晶片漏洞、18個高通元件漏洞。

這些漏洞裡,5個為重大等級,其中2個是已出現攻擊行動的零時差漏洞,一是電腦版Chrome的開源程式庫libwebp漏洞CVE-2023-4863,另一個則是Arm處理器GPU顯示晶片Mali的CVE-2023-4211 。

【資安產業動態】

第五輪ATT&CK評估計畫結果出爐,本次以善於潛伏的俄羅斯駭客Turla為攻擊假想目標

由MITRE Engenuity舉辦的ATT&CK Enterprise評估計畫(Evals),今年進入第五輪評測,於9月30日公布結果。

本次共有31家資安業者參與,為歷屆參與廠商最多的一次,其中有3家資安業者首次參與評測,包括美國資安公司WatchGuard,兩家法國廠商HarfangLab與Tehtris,這也是法國資安業者首次出現於這項評測而受到矚目。綜合第五輪評測結果來看,在31家廠商中,有2家未列出評測結果,分別是Check Point與思科,MITRE Engenuity表示,最終只有29家有評測結果,主要是因為供應商產品與這次模擬執行之間存在不相容的技術問題,導致無法在指定時間內完成評估。

而對於本次評測的內容,MITRE Engenuity是以技術手法多樣,潛伏能力強,並且很會隱忍的俄羅斯駭客組織Turla為假想敵,設計模擬攻擊的內容。

【其他新聞】

CI/CD系統TeamCity重大漏洞傳出已被勒索軟體駭客用於攻擊行動

高通發布十月份例行更新,修補GPU、DSP驅動程式的零時差漏洞

Looney Tunables漏洞恐讓攻擊者取得root權限,影響多個版本Linux電腦

資料處理軟體OpenRefine存在Zip Slip漏洞,攻擊者有可能藉此執行任意程式碼

惡意軟體載入工具ASMCrypt埋藏在PNG圖檔,並透過惡意DLL程式庫載入記憶體執行

近期資安日報

【10月3日】 Cloudflare預設信任該公司網域的流量恐讓攻擊者有機可趁,關閉用戶設置的防護措施

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10