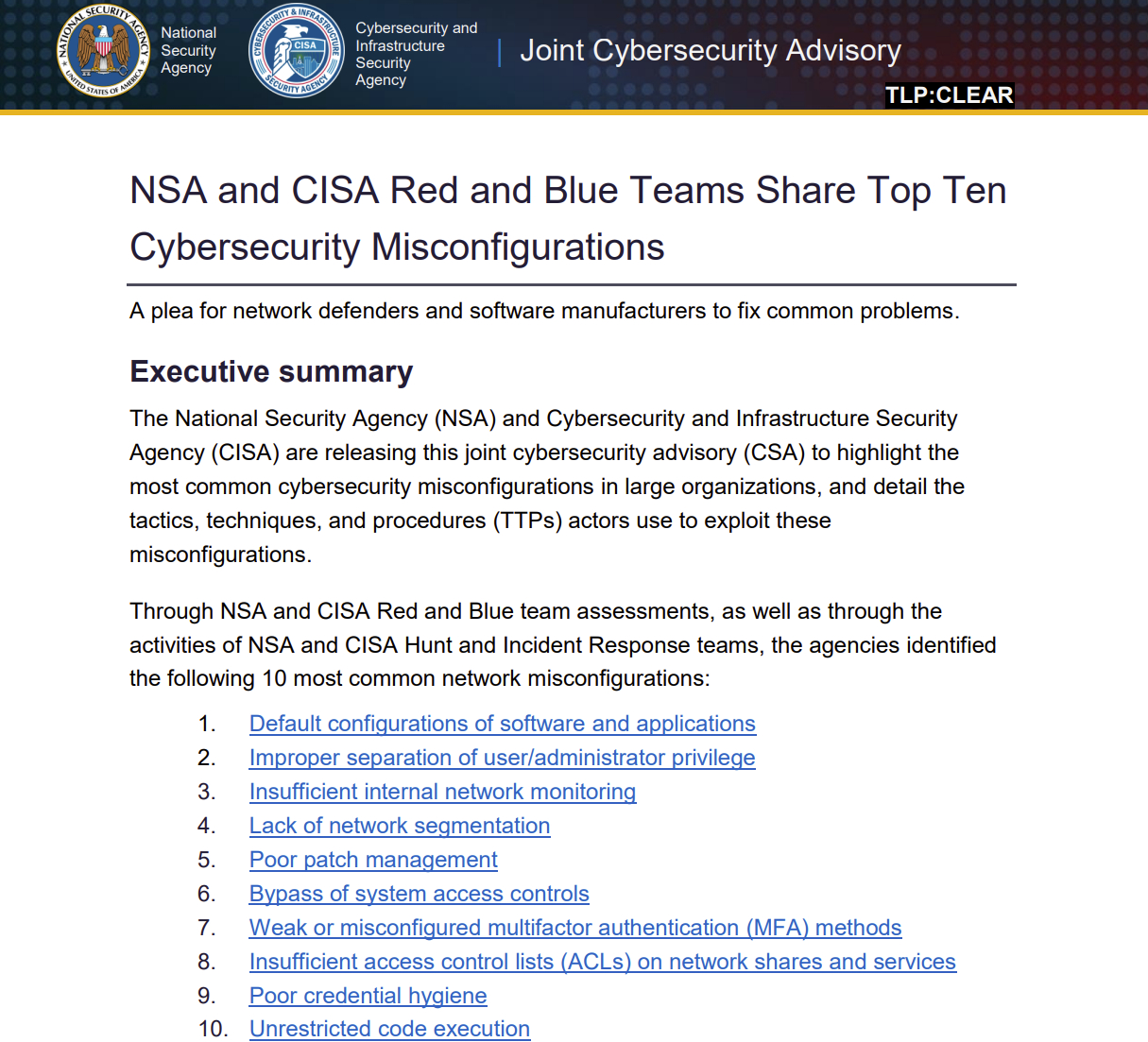

在10月5日,有一份主題為最常見10大配置錯誤的資安報告釋出,相當具有參考價值。這是由美國國安局(NSA)、國土安全部(DHS),以及網路安全暨基礎設施安全局(CISA)聯手公布的內容。

特別的是,在公布常見配置錯誤之餘,這份內容也針對每個問題,提出藍隊網路防守者(Network defenders)因應的詳細建議,甚至也呼籲軟體製造商(Software manufacturers)緩解已識別的錯誤配置。

美NSA、DHS、CISA聯手揭露,帶來資安破口的10大配置錯誤問題

1. 軟體與應用程式的預設配置

2. 使用者與管理員權限的分離不當

3. 內部網路的監控不足

4. 網路分段的缺乏

5. 修補程式的管理不良

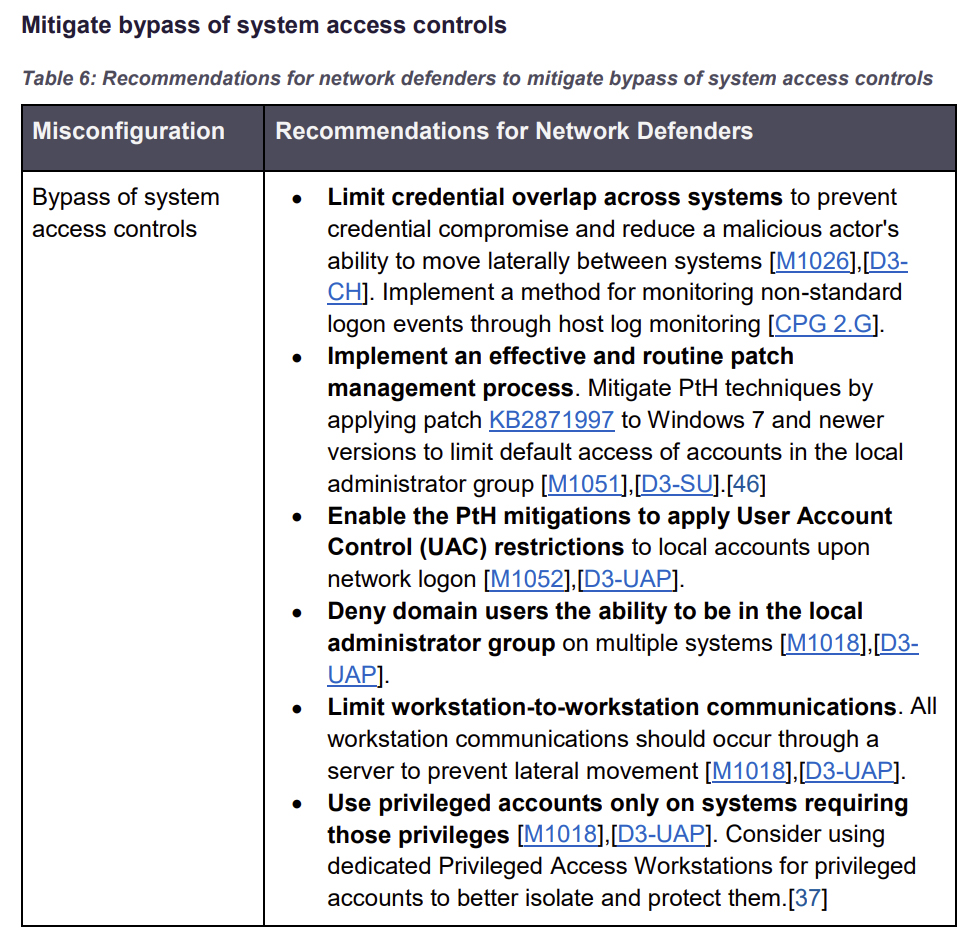

6. 系統存取控制可被略過

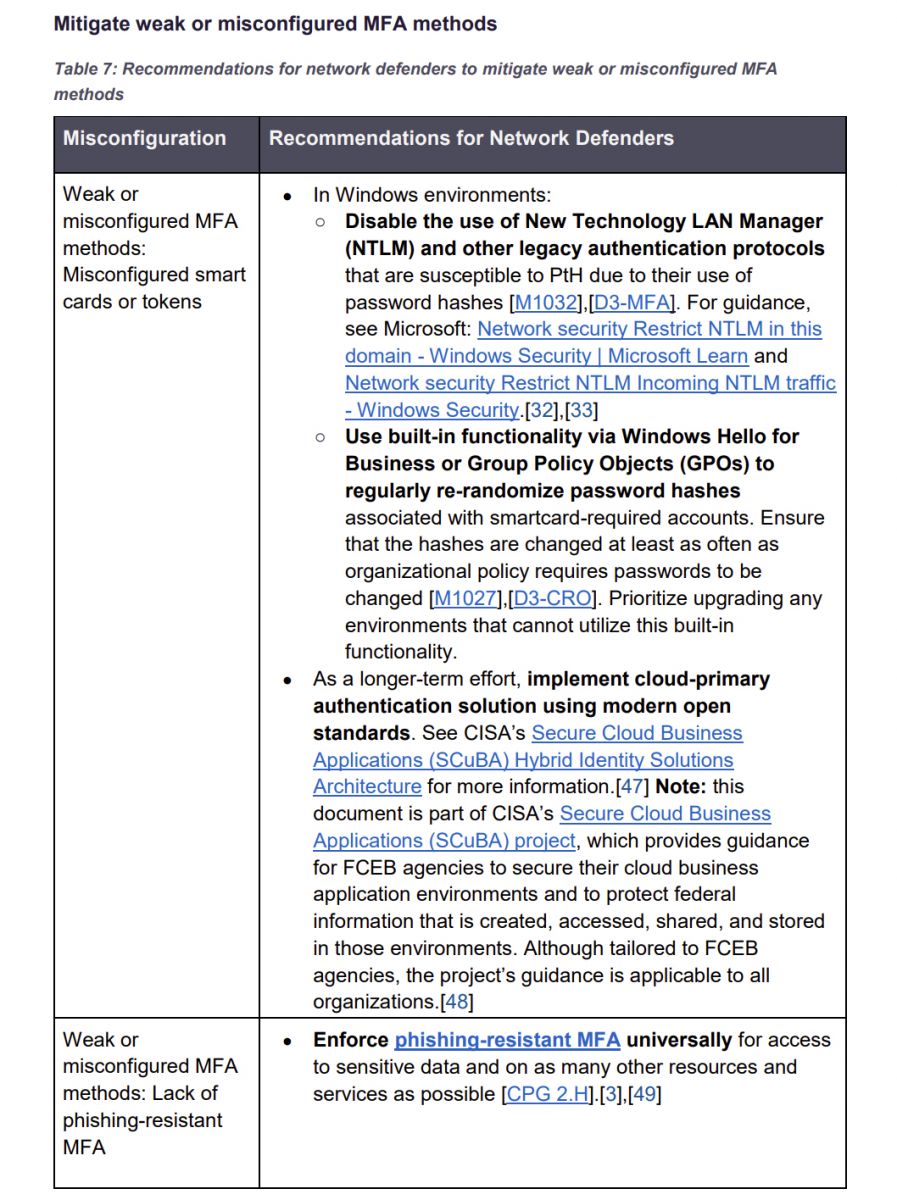

7. 多因素身分驗證的薄弱或設定錯誤

8. 網路共享與服務的存取控制名單設置不夠全面

9. 帳密資安衛生不佳

10 .程式碼執行未受到管制

資料來源:美國CISA,iThome整理,2023年10月

關於這次選出的10大配置錯誤,是根據NSA與CISA的紅隊與藍隊測試,以及這兩個組織的威脅獵捕與事件回應活動,從中識別與確認出最為常見的問題。

關於各式不當配置所帶來的情形與問題,當中也有一一說明。

以預設配置的問題而言,簡單來說,主要出現在裝置或軟體的預設帳密,以及某些服務的存取控制過於寬鬆;關於使用者與管理員權限的分離不當,而這當中最常看到三種狀況,包括特定帳號擁有過多的權限,用戶帳戶權限被提升,或是高權限帳號被用於非必要的操作。

在內部網路的監控不足上,有些組織並未針對主機與流量偵測的配置做最佳化,造成他們無法立即發現異常活動;如果企業與組織的環境存在網路分段的缺乏,闖入的駭客就能在不同系統橫向移動,乘機破壞網路資源,而且更容易遭勒索軟體攻擊,或其他處於後滲透(post-exploitation)階段的深度攻擊影響;在修補管理面向,儘管廠商總是督促用戶修補漏洞,但企業與組織往往缺乏、未落實定期修補政策,或仍在使用生命週期已結束的產品,使得這些弱點經常成為駭客入侵的缺口。

系統存取控制可被繞過方面,駭客可透過破壞環境中的備用系統,來繞過系統的存取控制,例如蒐集雜湊值以非標準方式進行身分驗證,利用模仿的帳號(mimicking accounts)搭配雜湊值而不需要知道明文密碼(clear-text password),就能提升存取權限;在多因素身分驗證的薄弱或設定錯誤上,有些網路環境已要求使用者透過智慧卡或Token登入,卻未取消密碼登入,而這些久久不曾改變也未被移除的密碼,則成為駭客的入侵管道,又或是缺乏防網路釣魚的MFA機制。

網路共享與服務的存取控制名單設置得不夠全面,將允許未經授權的使用者於共享磁碟中存取機密資料;關於帳密的資安衛生不佳,則涵蓋可輕易破解的弱密碼,以及密碼儲存上的明文密碼;至於程式碼執行的未受管制,則是賦予應用系統內部與外部因素極高的攻擊能力。

特別的是,在這份報告中,我們看到不只是列出種種配置錯誤問題,同時,CISA還藉由MITRE ATT&CK for Enterprise框架,對應出所有相關攻擊手法,以及對應出攻擊手法的因應,讓外界可以更好認識其危害與保護。

整體而言,這些不當配置的常見資安問題,呼應了許多大型組織面臨的系統漏洞趨勢,而對於軟硬體業者、雲端服務廠商而言,更會是關鍵,需在設計階段將安全原則納入,以減輕網路防守者負擔的重要性。

針對藍隊網路防守者提供具體緩解建議

知道這些常見問題,如何應對就是各界關注的焦點,在這份報告中同時提供了這方面的內容。

在NSA與CISA這份最新公布的資安風險剖析當中,就針對網路防守者提供了10張表格,將上述最常見的每一配置問題,提供詳細的基本緩解建議。

舉例來說,以系統存取控制可被略過的問題而言,這裡提供6項緩解的建議措施。包括:(1)限制在不同系統間無法重複使用相同的登入資訊,這是為了防止帳密遭到破解,減少惡意行為者在系統之間橫向移動的能力;(2)建立有效且定期的修補管理程序,這方面主要針對Windows 7以上版本,透過KB2871997的更新來緩解Pass-the-Hash(PtH)攻擊技巧,以限制本機管理員群組中帳戶的預設存取權限;(3)啟用PtH緩解措施,在登入網路時,對本地端帳戶實施使用者帳戶控制(UAC)的限制;(4)在多臺電腦與伺服器當中,勿讓網域使用者成為本機管理員群組的成員;(5)限制工作站之間的通訊,因為這些溝通應透過伺服器進行,以防止橫向移動;(6)只在需要高權限的系統使用特權帳號,可考慮設置專用的特權存取工作站,讓這些高權限帳號做到更好的隔離和保護。

再以多因素身分驗證的薄弱或設定錯誤而言,NSA與CISA特別將此類問題分為兩種類型。

第一種問題,是智慧卡或Token的錯誤配置,他們提供2項緩解的建議措施。

首先,是在Windows環境下,要停止使用New Technology LAN Manager(NTLM)等其他老舊身分認證協定,原因是當中使用的密碼雜湊值(Password hashes)容易受到PtH攻擊,NSA與CISA表示,相關細節可參考微軟網站公布的「在網域中限制NTLM驗證」文件;同時,需使用Windows Hello for Business或群組原則物件(GPO)等內建功能,以便定期重新隨機產生智慧卡背後對應帳戶(smartcard-required)的密碼雜湊值,並要確保雜湊的變更頻率至少與組織政策要求更改密碼的頻率相符,至於無法使用這些內建功能的環境,企業與組織需要優先升級。

再者,以長期努力方向來看,NSA與CISA建議採用現代開放標準的雲端主要身分驗證解決方案,這方面的內容,可參考安全雲端商業應用程式(SCuBA)專案項目,當中介紹了混合身分識別解決方案架構。

第二種問題,是指缺乏防網路釣魚的MFA機制,NSA與CISA提出的主要緩解建議,是存取敏感資料及其他資源與服務時,盡可能普遍實施抗網釣多因素身分驗證(Phishing-resistant MFA)。

藉由上述兩例的呈現,我們可以看出,其實NSA與CISA針對10項錯誤配置,所給出建議的結構與樣貌。

針對其他配置錯誤項目,NSA與CISA也提出很實用的建議,以下也舉例部分項目:例如,在部署前,應先行變更應用程式與裝置的預設配置,像是密碼與權限;部署AAA(認證、授權、計費)系統來監控帳號行動,限制特權帳號執行一般任務,採用有使用時間限制的特權帳號;建立應用與服務的活動基準線;部署具有深層過濾能力的新一代防火牆;定期修補安全漏洞或採用自動更新,不再使用過時的軟體或韌體;針對所有儲存裝置部署安全配置,實施最少權限原則;不讓系統執行不明來源的應用程式,建立程式執行的白名單。文⊙羅正漢、陳曉莉

繼續閱讀:【杜絕10大不當配置:軟體供應商篇】從源頭軟體製造商著手,NSA與CISA提出7項準則

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10