Palo Alto Networks

資安業者Palo Alto Networks揭露名為EleKtra-Leak的挖礦攻擊行動,駭客約從2020年12月開始進行相關活動,光是在今年8月30日至10月6日,他們就看到有多達474個Amazon EC2執行個體遭駭,被攻擊者拿來挖掘門羅幣。

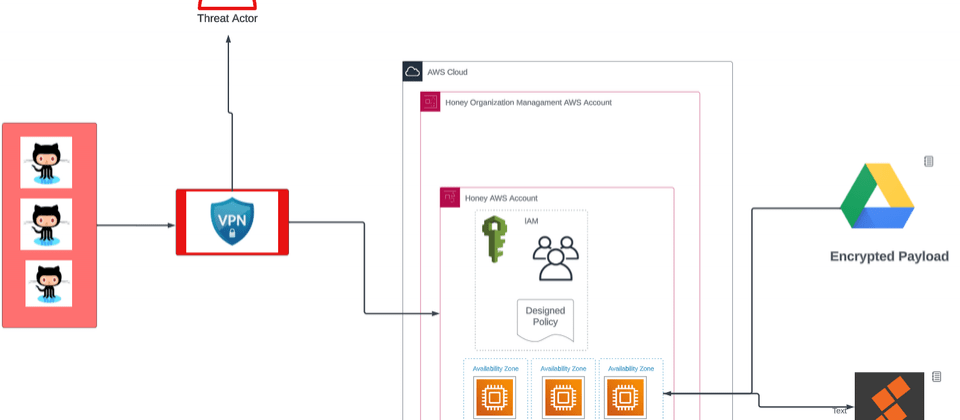

研究人員指出,這些駭客先是濫用GitHub提供的機密資訊掃描功能,以及AWS的AWSCompromisedKeyQuarantine政策標籤來尋找目標,一旦確認目標儲存庫存放了AWS帳密資料,或是其他的身分驗證管理(IAM)資料,攻擊者就試圖找出這類帳密,對目標AWS帳號進行偵察,然後建立安全群組,並透過VPN程式存取EC2執行個體,從Google Drive下載挖礦軟體並執行,整個過程是自動化運作,總共進行超過400次API呼叫,過程只花費7分鐘。

待雲端服務業者將受害帳號標記,更能完全掌握可用的運算資源

照理來說,當開發人員不慎在GitHub曝露自己的AWS金鑰時,該儲存庫提供Secret Scanning偵測機制就有可能察覺,並向AWS通報,接下來該雲端服務業者便會對於曝露金鑰的使用者,套用AWSCompromisedKeyQuarantine政策標籤來進行隔離,防範攻擊者濫用。

由於這種自動預防機制,目的是防範相關金鑰遭到濫用,而非這些AWS用戶的帳號遭到攻擊,因此攻擊者很有可能找尋曝露相關資料、但AWS帳號尚未遭到封鎖的GitHub儲存庫,挾持AWS帳號之後,等到該雲端服務業者進行標記,攻擊者就能在沒有其他人干擾的情況下,濫用受害組織的AWS資源。

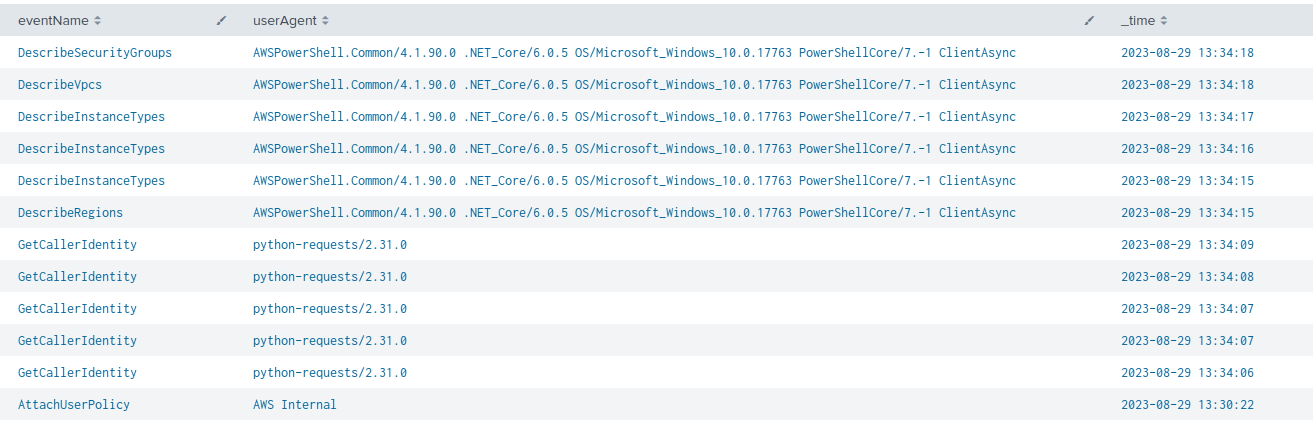

研究人員在其中一起事故當中,透過AWS安全事件記錄系統CloudTrail看到這種現象。在AWS觸發上述的隔離政策標籤後,不到4分鐘攻擊者就開始下達APIDescribeRegions命令進行偵察。

攻擊流程完全透過自動化進行

而對於整個攻擊行動的流程,研究人員指出都是透過自動化執行,一旦攻擊者從GitHub儲存庫發現金鑰,就會開始一系列的攻擊流程。對方會先進行一系列的AWS帳號偵察,完成後就會建立安全群組,找尋所有能夠存取的EC2執行個體,過程中駭客的攻擊流程,都是透過VPN於背景進行。

為了提高挖礦的獲利,攻擊者會在這些EC2執行個體採用大型雲端虛擬機器,通常是擁有192個虛擬處理器、192 GB記憶體的虛擬機器c5a.24xlarge,以便在相同時間裡挖取更多加密貨幣。

駭客在啟動這些EC2執行個體的過程中,呼叫了名為RunInstance的API,用來執行Cloud-Init指令碼,從而在這些執行個體進行參數配置,並執行後續的攻擊行動。值得留意的是,對方的相關操作並未在CloudTrail留下事件記錄。

對此,研究人員對EC2執行個體進一步採證,發現駭客從Google Drive下載挖礦軟體的檔案,然後在儲存到執行個體後再行解密、執行。此外,對方所使用的AMI映像檔為私有檔案,並未在AWS Marketplace市集上架,其中部分映像檔是採用Ubuntu 18為基礎開發。研究人員根據找到的入侵指標(IoC),他們推測,攻擊行動很有可能從2020年開始。

特別的是,這些駭客也將他們用過的帳密資料加入黑名單。研究人員推測,這麼做的目的,很有可能是防止遭到進一步分析。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10