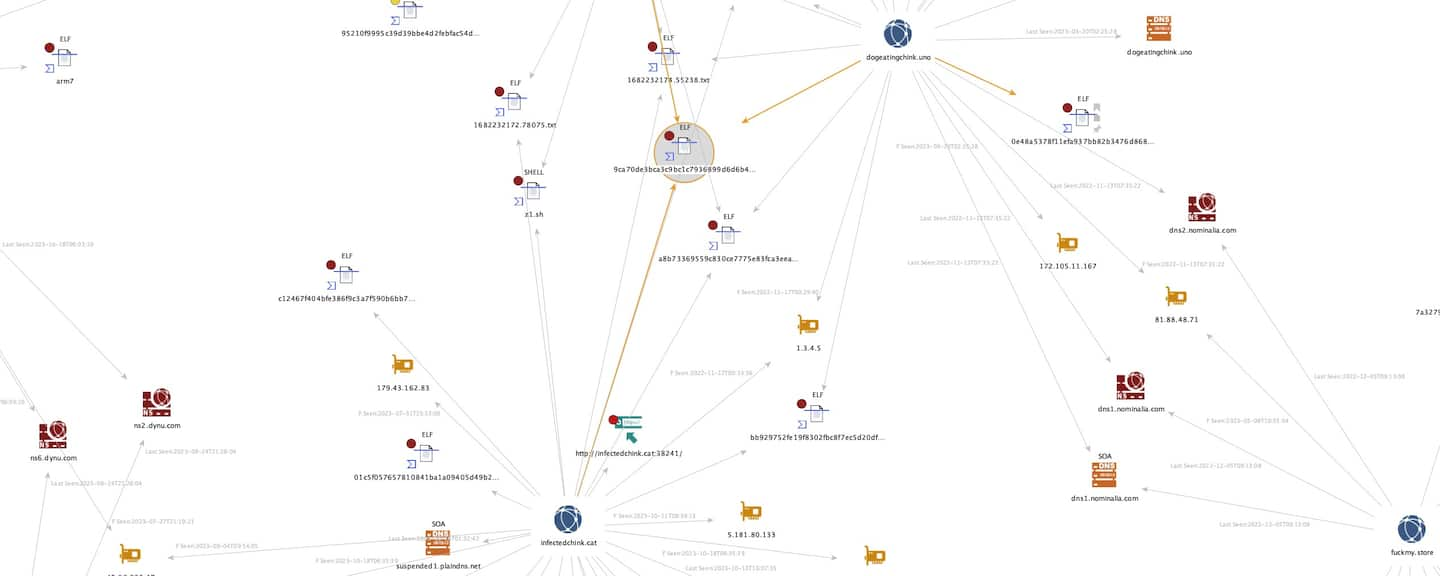

殭屍網路Mirai鎖定物聯網(IoT)裝置的攻擊行動,不時有事故傳出,但最近研究人員披露的資安事故相當引人注目,因為,他們並未透露駭客針對的設備型號,僅公布類型是網路視訊監控裝置(NVR)、小型路由器。

值得留意的是,上述設備皆存在零時差漏洞,而且,研究人員透露攻擊者所使用的惡意程式碼,包含了這些設備的預設帳號及密碼。而這些跡象也顯示,攻擊者有可能利用這些管道取得控制權。

【攻擊與威脅】

Mirai殭屍網路變種利用零時差漏洞感染路由器、視訊監控裝置

資安業者Akamai揭露名為InfectedSlurs的Mirai變種殭屍網路病毒攻擊行動,他們在今年10月下旬從蜜罐陷阱(Honeypot)偵測到針對特定TCP連接埠的攻擊行動,駭先是發出POST請求,並意圖通過身分驗證,一旦成功,就會執行惡意程式注入的命令。

資安業者Akamai揭露名為InfectedSlurs的Mirai變種殭屍網路病毒攻擊行動,他們在今年10月下旬從蜜罐陷阱(Honeypot)偵測到針對特定TCP連接埠的攻擊行動,駭先是發出POST請求,並意圖通過身分驗證,一旦成功,就會執行惡意程式注入的命令。

這起攻擊行動針對特定網路視訊監視設備(NVR)及路由器的零時差漏洞,來散布這款病毒,研究人員也進行漏洞通報,表示裝置製造商預計在12月進行修補,但並未透露裝置的型號、廠牌。

而對於駭客利用的漏洞,研究人員透露前述的NVR裝置存在多種漏洞,且設備的預設帳密可從使用手冊得知,而有可能被用於入侵;另一個攻擊目標,則是專供旅館及住家環境的路由器,他們並未透露漏洞的類型,但指出該裝置的預設帳密包含裝置型號。

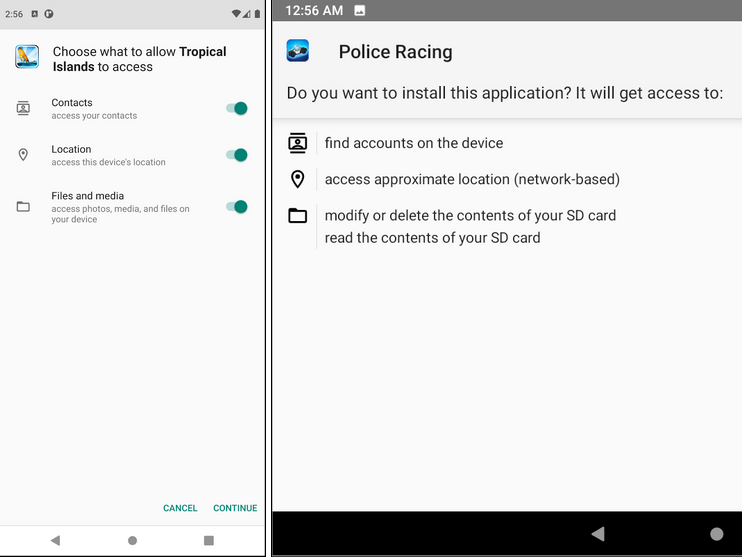

Dragon Touch廉價平板電腦暗藏惡意軟體Corejava

電子前線基金會(EFF)揭露平價兒童平板電腦存在的資安風險,他們針對Dragon Touch推出的平板電腦KidzPad Y88X 10進行調查,結果發現,此平板電腦在出廠的時候就建置了特定的資料夾,疑似預載了惡意程式Corejava,且於韌體進行活動,雖然C2基礎設施已被破壞,但不排除攻擊者可另起爐灶。

電子前線基金會(EFF)揭露平價兒童平板電腦存在的資安風險,他們針對Dragon Touch推出的平板電腦KidzPad Y88X 10進行調查,結果發現,此平板電腦在出廠的時候就建置了特定的資料夾,疑似預載了惡意程式Corejava,且於韌體進行活動,雖然C2基礎設施已被破壞,但不排除攻擊者可另起爐灶。

再者,他們也看到平板裡預載了名為Adups的惡意程式,使用者會在裝置中看到名為Wireless Update的App,且無法直接移除或是停用。

另一方面,該平板電腦內建老舊版本的Kidoz兒童應用程式,研究人員指出已有資安業者將其識別為廣告軟體,且當中的應用程式審查似乎不太嚴謹,出現向使用者要求過多存取權限的情況,例如:繪圖軟體Kids Paint Free竟在未告知的情況下,試圖將極為精確的GPS定位資訊傳送至廣告伺服器。

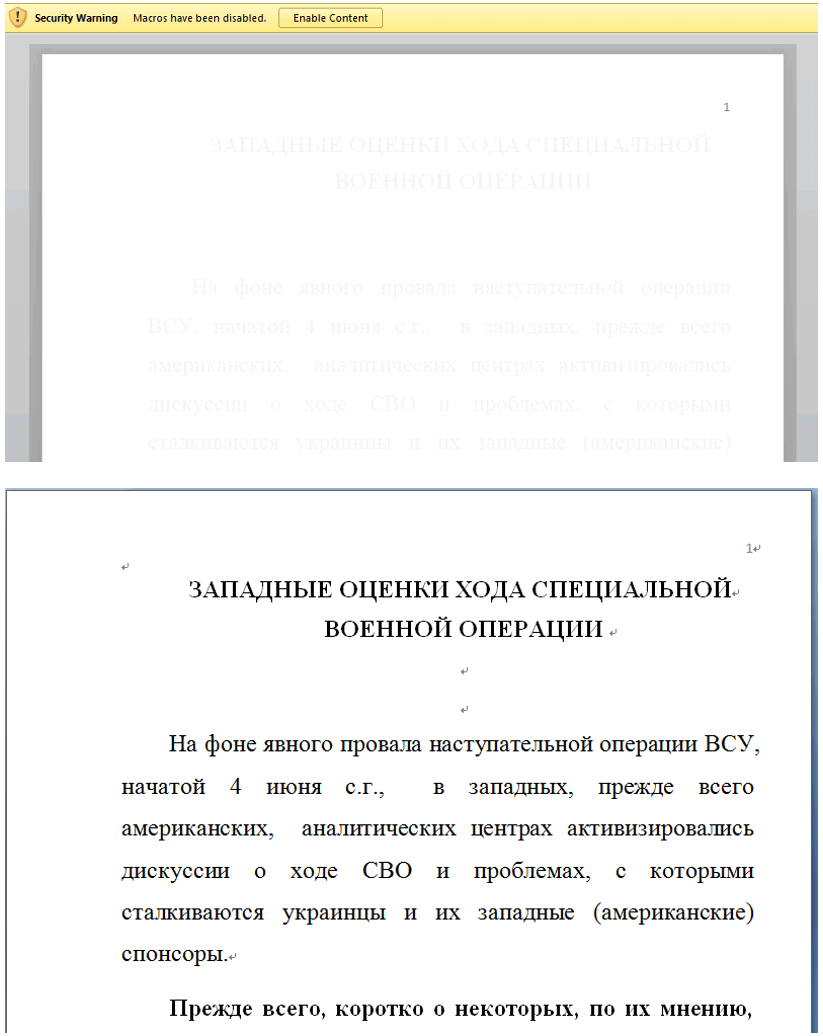

惡意軟體Konni RAT利用Word文件感染Windows電腦,竊取電腦資料

資安業者Fortinet揭露新一波的惡意軟體Konni RAT攻擊行動,駭客利用含有巨集的惡意Word檔案,鎖定Windows使用者而來,該文件檔案內容是以俄文呈現,主要以發票、合約、工作申請為誘餌,引誘使用者上當。

資安業者Fortinet揭露新一波的惡意軟體Konni RAT攻擊行動,駭客利用含有巨集的惡意Word檔案,鎖定Windows使用者而來,該文件檔案內容是以俄文呈現,主要以發票、合約、工作申請為誘餌,引誘使用者上當。

一旦使用者開啟Word檔案,就有可能觸發VBA指令碼,於背景執行批次檔進行偵察,確認是否存在遠端連線的連線階段(Session),並檢查作業系統版本、系統架構,從而繞過使用者帳號控制(UAC),最終部署Konni RAT並與C2進行連線。

醫療照顧系統供應商Welltok遭遇MOVEit Transfer零時差漏洞攻擊,850萬病人資料流出

美國醫療照護產業軟體服務(SaaS)供應商Welltok發出公告,表示他們的MOVEit Transfer伺服器,遭遇零時差漏洞CVE-2023-34362攻擊,他們也向美國衛生及公共服務部通報,共有8,493,379名病人的資料流出,是目前為止影響人數第二多的受害組織,僅次於專門服務美國政府的系統承包商Maximus,該業者曝露了約1,100萬人個資。

Welltok於10月底首度透露遭到攻擊,當時表示他們於7月26日接獲通知,他們的MFT檔案傳輸伺服器遭到入侵,由於Progress在5月底提供修補程式時,該公司就立即部署,在初步檢查後判斷系統並未受害。但他們也找來第三方資安專家協助深入調查,確認5月30日駭客曾經存取此伺服器,範圍包括病人的姓名、地址、電話號碼、電子郵件信箱、社會安全碼、健康保險資訊。

資料來源

1. https://welltoknotice.wpenginepowered.com/?page_id=23

2. https://ocrportal.hhs.gov/ocr/breach/breach_report.jsf(11月6日通報)

臺灣生技業者大江生醫傳出遭駭,駭客聲稱握有230 GB內部資料

11月13日大數據資安業者Tsanct Technologies旗下的威脅情報平臺FalconFeeds.io透露,勒索軟體駭客組織Hunters International在暗網網站將兩家公司列為受害者,其中一家是臺灣生技公司大江生醫(TCI Co., Ltd.),事隔兩天,資安業者竣盟科技透露,駭客聲稱竊得236 GB資料,檔案數量超過十萬個,當中包含:

(一)涵蓋人力資源、CRM相關的用戶投訴資料庫備份;

(二)付款、報告、審計等財務資料;

(三)訂單、產品配方、實驗室測試,包裝等營業單位資料;

(四)美國子公司的網路設置、稽核、供應商、員工個資;

(五)與客戶有關的訂單、混合配方、產品處方、實驗室測試、郵件資料。

根據資安人網站的報導,駭客於14日先公開1.3 GB資料共買家比對,後來又公布了其餘檔案。針對此事,我們今日也致電該公司,詳細情況有待釐清。

資料來源

1. https://twitter.com/FalconFeedsio/status/1724046526870331569

2. https://medium.com/@Billows_Tech/hunters-international入侵台灣-傳出上市生醫遭殃-361523a9e6eb

3. https://www.informationsecurity.com.tw/article/article_detail.aspx?aid=10815

【其他新聞】

美國針對勒索軟體LockBit利用Citrix Bleed漏洞發動攻擊提出警告

惡意軟體載入工具WailingCrab透過物流相關主題為誘餌散布

開源3D設計軟體Blender網站遭遇DDoS攻擊,駭客發出逾2.4億次請求

Linux基金會、ISC2、OpneSSF進行合作,促進安全程式碼開發

近期資安日報

【11月23日】 訊連科技遭北韓駭客發動供應鏈攻擊,駭客於該公司更新伺服器部署惡意軟體,臺灣及多個國家出現受害者

【11月22日】 勒索軟體Phobos打著資安社群的名義,鎖定Windows電腦發動攻擊,聲稱受害者復原檔案要找社群

【11月21日】 中國駭客組織Mustang Panda鎖定東南亞發動數起網釣攻擊,起因疑與8月發生的菲律賓海上軍事衝突有關

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10