隨著最近幾年中美之間的晶片戰,半導體產業的重要性與日俱增,美國禁止廠商對中國業者供應晶片,中國也盡舉國之力,無不想方設法取得相關的技術及資源,試圖在封裝、製程等層面具備更強的自主能力。

雖然檯面上因為美中對抗的關係,各國將相關技術輸出到中國受到越來越多管制,但最近有媒體報導曾出現國家級駭客滲透歐洲大型半導體業者,試圖取得相關智慧財產資料。

【攻擊與威脅】

荷蘭半導體業者恩智浦驚傳遭駭,中國駭客竊取晶片設計相關智財資料

根據荷蘭新聞媒體NRC報導,中國駭客組織Chimera自2017年到2020年初,滲透荷蘭半導體業者恩智浦(NXP)的網路環境,並竊得與晶片設計相關的智慧財產,但是否有更多機密被竊,仍有待進一步調查。

這起攻擊行動之所以曝光,源於荷蘭皇家航空子公司Transavia前幾年遭遇類似攻擊,駭客在2019年9月入侵該公司的訂票系統,鑑識人員在調查的過程中,發現存在與恩智浦的IP位址連線的情況,從而發現這群駭客也對恩智浦下手。攻擊者起初從臉書、職場社交平臺LinkedIn挖掘可能的帳號資料,然後透過暴力破解攻擊來猜測密碼。而對於竊取的資料,攻擊者還會每隔幾個星期重新比對,然後將竊得的新資料上傳到OneDrive、Dropbox、Google Drive等公有雲端服務。

對此,恩智浦向NRC證實智慧財產遭竊,但強調該資料極為複雜,無法輕易複製,因此,該公司認為沒有公開說明的必要。

Line母公司遭遇網路攻擊,44萬用戶、合作夥伴、員工個資恐外洩

即時通訊軟體Line母公司LY Corporation(LYC)發布資安通告,指出他們偵測到未經授權的第三方於10月9日存取該公司系統,而有可能導致使用者、業務合作夥伴、員工等人士的資訊遭到洩露。

而對於資安事故發生的經過,該公司指出,起因是他們與韓國雲端業者Naver的承包商遭駭,員工電腦感染惡意軟體引起。由於LYC和Naver共用處理員工及其他個資的身分驗證系統,從而導致駭客藉由Naver的系統入侵先前屬於Line Corporation的內部系統。LYC於10月17日察覺異狀並著手調查,並於同月27日得到初步結論,很有可能是來自外部的未經授權存取事故造成。

該公司在11月27日公布影響範圍,已知有超過44萬筆個資外洩,當中包含302,569筆Line使用者資料、86,105筆業務合作夥伴資料、51,353筆員工及其他人士的資料流出。而對於Line用戶的部分,當中有49,751筆包含服務使用記錄,22,239筆含有與特定用戶互動的私密資料。不過,上述的用戶資料皆未包含銀行帳號、信用卡資料、聊天訊息內容。

奇異傳出遭到網路攻擊,駭客聲稱取得大量美國軍事研究單位的機密

根據資安新聞網站Bleeping Computer的報導,近期名為IntelBroker的人士在駭客論壇上,聲稱握有美國電子業者奇異(General Electric)的資料,其中包含能夠存取該公司的開發及軟體管道環境的入侵管道,如遠端登入介面SSH、版本控制系統SVN的帳密資料,而且,甚至含有大量與美國國防部高等研究計畫局(DARPA)有關的軍事資訊、各式檔案、SQL檔案、文件。

根據資安新聞網站Bleeping Computer的報導,近期名為IntelBroker的人士在駭客論壇上,聲稱握有美國電子業者奇異(General Electric)的資料,其中包含能夠存取該公司的開發及軟體管道環境的入侵管道,如遠端登入介面SSH、版本控制系統SVN的帳密資料,而且,甚至含有大量與美國國防部高等研究計畫局(DARPA)有關的軍事資訊、各式檔案、SQL檔案、文件。

為了取信買家,這名駭客提供了竊得資料的螢幕截圖,內容包含了GE Aviations的資料庫,且當中部分內容似乎與軍事機密相關。對此,該新聞網站向奇異進一步確認,該公司表示得知駭客的說法,並著手調查,他們也會採取相關措施確保系統的完整性。

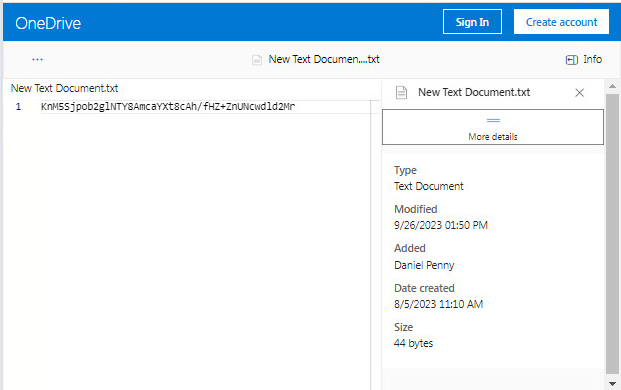

資安業者Check Point揭露近期出現的木馬程式SysJoker新版,此惡意程式最早約在3年前出現,當時駭客以C++開發,攻擊範圍涵蓋Windows、Linux、Mac電腦,駭客將其偽裝成系統更新檔案來引誘使用者上當,一旦成功植入受害電腦,此木馬程式就會解析存放於Google Drive的檔案,從而取得連線C2伺服器的網址,讓駭客能進一步下達命令。而這次出現的新版木馬程式,駭客以Rust程式語言重新改寫,並改以OneDrive存放C2資訊,但功能與之前的版本大致相同。

資安業者Check Point揭露近期出現的木馬程式SysJoker新版,此惡意程式最早約在3年前出現,當時駭客以C++開發,攻擊範圍涵蓋Windows、Linux、Mac電腦,駭客將其偽裝成系統更新檔案來引誘使用者上當,一旦成功植入受害電腦,此木馬程式就會解析存放於Google Drive的檔案,從而取得連線C2伺服器的網址,讓駭客能進一步下達命令。而這次出現的新版木馬程式,駭客以Rust程式語言重新改寫,並改以OneDrive存放C2資訊,但功能與之前的版本大致相同。

而對於攻擊者的身分,研究人員指出,這起木馬程式的攻擊行動,與發生在2016至2017年的Operation Electric Powder攻擊行動存在相似之處,幕後主使者就是哈瑪斯駭客組織Molerats(亦稱Gaza Cybergang),因此研究人員推測,這款SysJoker木馬程式,很有可能是哈瑪斯駭客用來攻擊以色列的工具。

英國、韓國針對北韓駭客組織的攻擊行動提出警告,駭客鎖定身分驗證系統漏洞下手

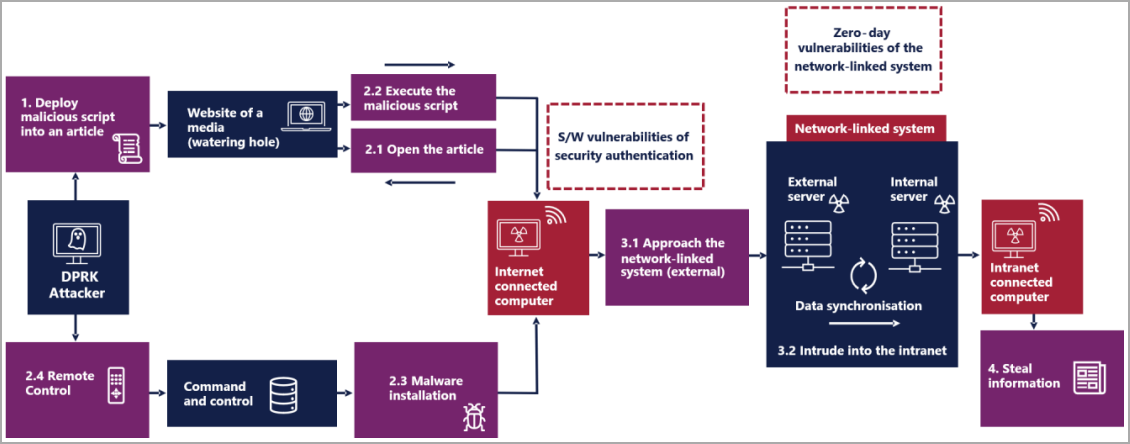

英國國家網路安全中心(NCSC)與韓國國家威脅情資服務(NIS)提出警告,北韓駭客組織鎖定韓國資安業者Dream Security開發的身分驗證系統MagicLine4NX而來,利用其中的零時差漏洞入侵目標組織。

英國國家網路安全中心(NCSC)與韓國國家威脅情資服務(NIS)提出警告,北韓駭客組織鎖定韓國資安業者Dream Security開發的身分驗證系統MagicLine4NX而來,利用其中的零時差漏洞入侵目標組織。

駭客從今年3月開始,入侵新聞網站並在部分新聞網頁植入惡意指令碼,進行水坑式攻擊,一旦電腦安裝MagicLine4NX的使用者存取網頁,就有可能藉由此身分驗證程式觸發前述的惡意指令碼,並與C2連線,使得攻擊者能夠遠端控制受害電腦,進而利用網路相關系統的弱點,存取目標組織面向網際網路的伺服器,並對該組織的業務伺服器散布惡意程式碼,從業務電腦竊取機密資訊。

NCSC與NIS指出,駭客所利用的零時差漏洞,存在於1.0.0.1至1.0.0.26版MagicLine4NX,呼籲用戶應儘速檢查、更新,但並未透露該漏洞的細節。而對於攻擊者的身分,資安業者AhnLab指出,就是駭客組織Lazarus。

資料來源

1. https://www.ncsc.gov.uk/news/uk-republic-of-korea-issue-warning-dprk-state-linked-cyber-actors-attacking-software-supply-chains

2. https://asec.ahnlab.com/wp-content/uploads/2023/10/20231013_Lazarus_OP.Dream_Magic.pdf

資安業者Aqua Security提出警告,他們發現數百個組織曝露了Kubernetes機敏資料(Secret),從而導致他人能存取這些組織的軟體開發生命週期(SDLC)相關環境,而有可能引發供應鏈攻擊的危險。研究人員指出,這些受影響的公司,包含了多家財星500大公司,以及2家區塊鏈業界的龍頭。

他們利用GitHub的API,針對dockercfg、dockerconfigjson兩種類型的機敏資料進行調查,結果發現,曝露於網路上的438筆記錄可能包含有效帳密,其中有203筆資料確實能讓他人存取對應的映像儲存庫(registry)。

值得留意的是,上述研究人員找到的帳密資料,大部分是電腦產生,但有93個是開發人員自行設定,而這些由開發者設定的密碼,近半數是弱密碼。

【漏洞與修補】

開源檔案共享系統ownCloud存在重大漏洞,有可能導致資料外洩

11月21日開源檔案共享系統ownCloud發布3則資安通告,指出該系統存在3項重大漏洞,而有可能導致系統存放的檔案可被存取。

其中,最嚴重的是取得CVE編號的CVE-2023-49103,該漏洞與特定版本的graphapi元件有關,而有可能在容器型態的部署環境下,影響網頁伺服器的所有環境變數,起因是對於第三方程式庫的相依性,而有可能因為URL曝露PHP環境配置,從而導致ownCloud管理者密碼、郵件伺服器帳密曝光,CVSS風險評分為10。

其餘兩個漏洞分別存在該系統的核心程式庫,以及OAuth2程式庫。前者為身分驗證繞過漏洞,CVSS風險評分為9.8;另一個為子網域驗證繞過漏洞,CVSS風險評分為9。

資料來源

1. https://owncloud.com/security-advisories/disclosure-of-sensitive-credentials-and-configuration-in-containerized-deployments/

2. https://owncloud.com/security-advisories/webdav-api-authentication-bypass-using-pre-signed-urls/

3. https://owncloud.com/security-advisories/subdomain-validation-bypass/

【其他新聞】

駭客利用名為Telekopye的工具包,鎖定eBay、Sbazar、BlaBlaCar等線上拍賣、購物網站

近期資安日報

【11月24日】 Mirai殭屍網路變種感染路由器、NVR網路視訊監控裝置,攻擊者利用的零時差漏洞,疑涉及預設的弱密碼

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-10

2026-02-10

2026-02-09

2026-02-10