鎖定WordPress網站的攻擊行動不時傳出,大多是針對外掛程式的漏洞而來,藉此入侵網站,並植入惡意程式進行控制,但最近有一起攻擊行動相當不同,駭客將計就計,反過來以此引誘管理者上當,他們謊稱網站有漏洞,要管理者儘快套用「修補程式」。

值得留意的是,雖然駭客煞有其事地指出網站漏洞CVE編號,但其實是完全不存在的漏洞,對方也未提供進一步的細節,留下破綻;然而若是網站管理者一時不察,還是很有可能落入圈套,被誘騙安裝惡意軟體。

【攻擊與威脅】

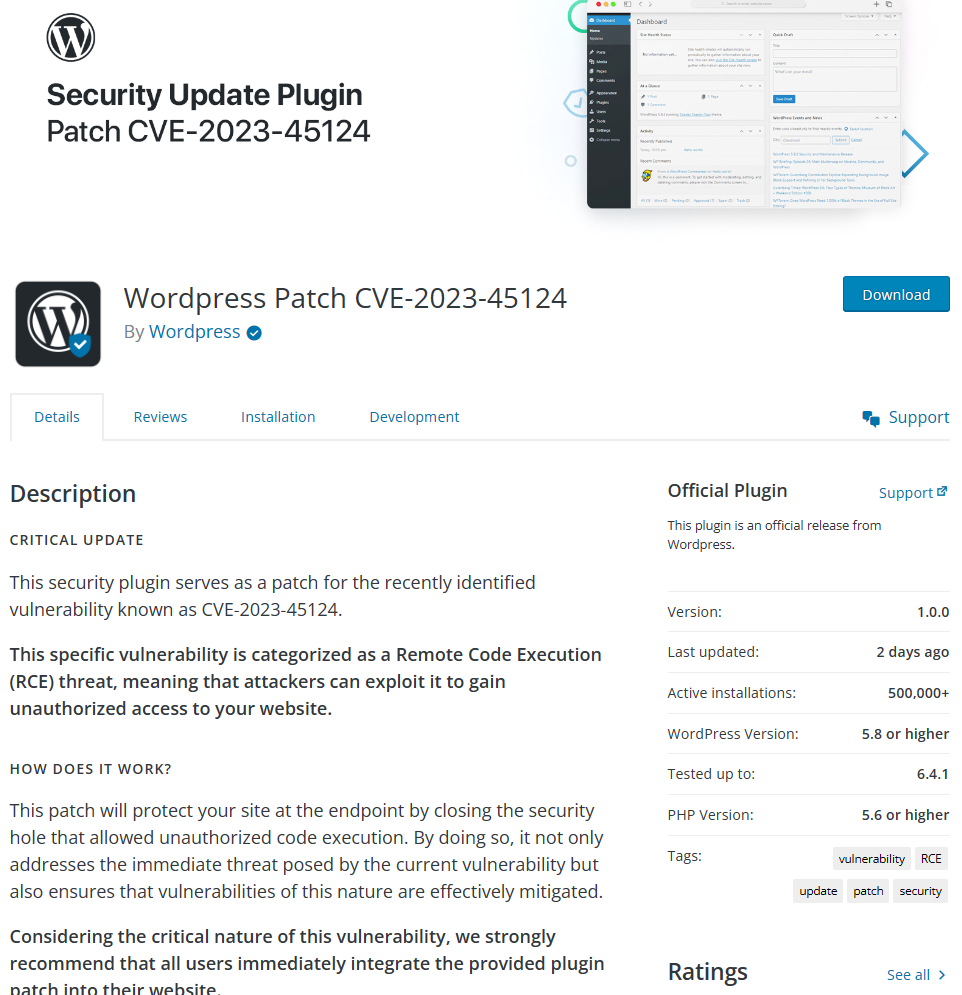

駭客假冒WordPress名義寄送資安公告,意圖推送後門程式

資安業者Wordfence、PatchStack提出警告,他們發現駭客鎖定WordPress網站的管理者,寄送釣魚郵件,聲稱偵測到網站存在漏洞,有可能讓攻擊者遠端執行任意程式碼(RCE),導致網站及使用者的資料外流,呼籲管理者套用CVE-2023-45124的修補程式。

資安業者Wordfence、PatchStack提出警告,他們發現駭客鎖定WordPress網站的管理者,寄送釣魚郵件,聲稱偵測到網站存在漏洞,有可能讓攻擊者遠端執行任意程式碼(RCE),導致網站及使用者的資料外流,呼籲管理者套用CVE-2023-45124的修補程式。

收信人若一時不察,未驗證此資訊的可信度,就傻傻地依此指示點選下載外掛程式(Plugin)的按鈕,就會被帶往冒牌WordPress網站en-gb-wordpress[.]org,若是管理者將駭客提供的外掛程式部署於網站上,該外掛程式將會新增惡意管理員帳號wpsecuritypatch,並將網站URL及密碼打包回傳C2,然後於網站植入後門程式wpgate[.]zip,使得駭客能持續控制受害網站。

值得留意的是,上述外掛程式會隱匿惡意管理者帳號,網站管理員難以察覺其蹤跡。PatchStack研究人員發現,駭客為了取信網站管理者,在外掛程式的留言區列出了多則假評論,並且將Automattic公司的知名人士列為開發人員。

資料來源

1. https://patchstack.com/articles/fake-cve-phishing-campaign-tricks-wordpress-users-to-install-malware/

2. https://www.wordfence.com/blog/2023/12/psa-fake-cve-2023-45124-phishing-scam-tricks-users-into-installing-backdoor-plugin/

根據資安新聞網站The Record的報導,美國佛羅里達州自來水公司St. Johns River Water Management District遭到國家級駭客攻擊,其發言人表示他們的IT環境出現可疑活動,他們祭出遏止措施因應,負責監督飲用水的美國佛羅里達州水務局也證實此事。這起事故被發現,是有勒索軟體駭客組織於12月1日聲稱攻擊這家自來水公司,並公布部分竊得資料,但究竟有多少資料流出?仍有待進一步調查。

美國水利設施近期遭到攻擊的情況已有數起,其中一起是11月26日傳出賓州阿里奎帕市水務局(MWAA)遭受網路攻擊,伊朗駭客組織Cyber Av3ngers宣稱是他們所為,揚言對所有採用以色列廠商Unitronics可程式化邏輯控制器(PLC)的系統下手;11月29日,駭客組織Daixin Team聲稱攻擊了北德克薩斯市水務局(NTMWD),竊得3.3萬個含有客戶資訊的檔案;12月1日有知情人士透露,美國政府得知多家同樣部署上述廠牌PLC系統的自來水公司,也遭到網路攻擊。

資料來源

1. https://therecord.media/florida-water-agency-ransomware-cisa-warning-utilities

2. https://therecord.media/north-texas-water-utility-cyberattack

3. https://edition.cnn.com/2023/12/01/politics/us-water-utilities-hack/index.html

美國金融科技業者Tipalti傳出遭到勒索軟體駭客組織BlackCat攻擊,外流256 GB資料

上週末勒索軟體駭客組織BlackCat(Alphv)聲稱入侵美國金融科技業者Tipalti,取得256 GB內部資料,這些駭客表明從9月8日就能夠存取多個Tipalti系統,取得的資料包含了影音串流服務平臺Twitch、線上遊戲業者Roblox等客戶的資料,並揚言週一(12月4日)開市後要向Twitch、Roblox聯繫。

上週末勒索軟體駭客組織BlackCat(Alphv)聲稱入侵美國金融科技業者Tipalti,取得256 GB內部資料,這些駭客表明從9月8日就能夠存取多個Tipalti系統,取得的資料包含了影音串流服務平臺Twitch、線上遊戲業者Roblox等客戶的資料,並揚言週一(12月4日)開市後要向Twitch、Roblox聯繫。

對此,Tipalti也於12月4日向資安新聞網站Bleeping Computer提出說明,他們正在著手調查駭客的說法;Roblox發言人表示正與Tipalti合作調查此事,該公司系統並未受到影響,此外,他們也沒有收到駭客的通知。

值得留意的是,這次駭客在向受害組織進行勒索之前,先行公布組織名稱,這樣的做法相當不尋常。駭客聲稱這麼做的原因,在於Tipalti的資安險保單並未涵蓋贖金,而且,他們認為該公司不會付錢。這些駭客也打算對Tipalti其他客戶進行勒索,但沒透露掌握那些公司的資料。

資安業者Cado揭露最新一波殭屍網路P2Pinfect的攻擊行動,這次駭客鎖定的是採用MIPS架構的物聯網裝置,利用SSH連線存取目標裝置,並透過弱密碼嘗試入侵,得逞後使用SFTP及SCP協定下載MIPS可執行檔案,但研究人員也看到利用名為redis-server的OpenWRT套件散布殭屍網路病毒的情況。

研究人員分析該病毒,指出是32位元的ELF可執行檔,但駭客也嵌入了64位元的Windows動態連結程式庫(DLL),目的是用來當作Redis的載入模組,執行Shell命令。

這個病毒採用多種躲避分析的手法,例如:針對處理程序執行檔的TracerPid參數進行檢查,找出可能在追蹤惡意軟體的資安工具並予以終止;為了避免留下事件記錄,該病毒使用系統呼叫的方式,停用Linux系統核心的輸出功能,以免記憶體內容讓攻擊活動曝光;至於前述的嵌入DLL檔案,被查出具有迴避虛擬機器(VM)的功能。

GitHub有1.5萬個Go程式套件模組拉警報!存在儲存庫可能遭挾持攻擊的風險

今年6月,資安業者Aqua Security提出警告,GitHub多達數百萬個軟體專案可能面臨儲存庫挾持(Repojacking)的威脅,他們呼籲曾經更換儲存庫名稱的企業組織要特別防範,如今有新的調查指出,以Go語言開發的套件模組特別容易成為目標。

資安業者VulnCheck針對逾8萬個Go模組的GitHub儲存庫進行調查,結果發現至少有1.5萬個面臨儲存庫挾持的風險,其中有9千個是因為更換了GitHub使用者名稱,6千個是GitHub帳號已經刪除而曝險。

研究人員指出,採用Go語言打造的套件特別容易受到這種攻擊,原因是這類套件不像NPM、PyPI有專屬的套件儲存庫,Go開發者大多透過GitHub或Bitbucket進行程式碼管理、版本控制,然而,任何人都有可能使用Go Module Mirror或pkg.go.dev暫存、同步複製這些套件的資料,開發人員一旦變更原本專案的使用者名稱或是刪除GitHub、Bitbucket帳號,導致帳號名稱遭到棄用而被釋放出來,後續攻擊者一旦註冊這個名稱,就能奪得原本被棄用的軟體專案,再進行濫用,例如,上傳新的惡意套件,並透過前述的同步複製系統散布。

【其他新聞】

研究人員揭露針對iPhone的新型態攻擊手法,假借啟動封閉模式降低用戶戒心

網路基礎設施監控業者New Relic遭遇網路攻擊,駭客透過社交工程手法竊得員工帳密得逞

駭客假借提供操作手冊的名義,對訂房網站Booking.com的用戶散布竊資軟體Vidar

近期資安日報

【12月5日】 美國航太組織遭到駭客組織AeroBlade鎖定,對其發動兩波攻擊,採用隱匿手法從事網路間諜行動

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10