大型IT業者被俄羅斯駭客組織APT29入侵、竊取電子郵件的情況,上週五(19日)先是微軟坦承內部郵件系統遭駭,對方企圖從高階主管、資安人員的往來信件當中,得知該公司對此駭客組織的了解程度,如今HPE也傳出他們以Microsoft 365建置的郵件系統被入侵的跡象。

巧合的是,發動上述2起攻擊者的駭客團體都是APT29,而且,目標都包含公司資安部門的員工,究竟兩者之間是否有關?有待進一步調查。

【攻擊與威脅】

俄羅斯駭客組織APT29入侵HPE的Microsoft 365雲端郵件系統環境,竊取資安團隊相關資料

根據CNBC News、CNN、Bleeping Computer等多家媒體報導,1月19日系統大廠HPE向美國證券交易委員會(SEC)提交8-K表單,坦承該公司在12月12日接獲通報,得知所用的Office 365電子郵件系統被駭——在5月遭到俄羅斯駭客組織APT29(亦稱Cozy Bear、Nobelium、Midnight Blizzard)入侵,對方非法存取部分網路安全、市場策略、業務部門等人士的信箱資料,但表示此事故尚未對營運造成重大影響。

該公司初步調查研判,這起資料外洩事故很可能與另一起6月獲報的事件有關,當時他們得知5月部分SharePoint伺服器出現未經授權存取的跡象,並採取遏止措施,認為該資安事故不會對公司造成重大影響。

值得留意的是,由於微軟也在同一天坦承2個月前遭相同駭客組織攻擊,由於都採用同樣的電子郵件平臺,讓人不禁懷疑這些事件是否有所關連?對此,HPE向Bleeping Computer表示,他們尚未確定這起資料外洩事故是否與微軟有關。

資料來源

1. https://www.cnbc.com/2024/01/24/hpe-hit-by-russian-intelligence-group-that-hacked-microsoft.html

2. https://edition.cnn.com/2024/01/24/tech/hewlett-packard-enterprise-hack-russia-cozy-bear/index.html

3. https://www.bleepingcomputer.com/news/security/hpe-russian-hackers-breached-its-security-teams-email-accounts/

水資源處理業者Veolia北美分公司證實遭遇勒索軟體攻擊,付款系統運作受到影響

根據資安新聞網站Bleeping Computer的報導,水資源處理業者Veolia北美分公司證實遭遇勒索軟體攻擊,導致部分市區供水系統受到影響,付款系統被迫中斷。該公司表示在察覺攻擊行動後,暫時切斷部分遭到入侵的系統連線來遏止攻擊,導致客戶線上支付帳單可能會出現延遲的現象,目前付款系統的後臺及伺服器皆重新上線。

該公司亦強調,本次攻擊事故並未影響水處理業務、廢水服務。而對於是否有資料外洩的情況,他們表示有少部分人士的個資可能受到影響,正與鑑識公司進行釐清,並評估對營運帶來的衝擊。

駭客假冒加密貨幣交易所Coinbase等業者,散布惡意程式Inferno Drainer

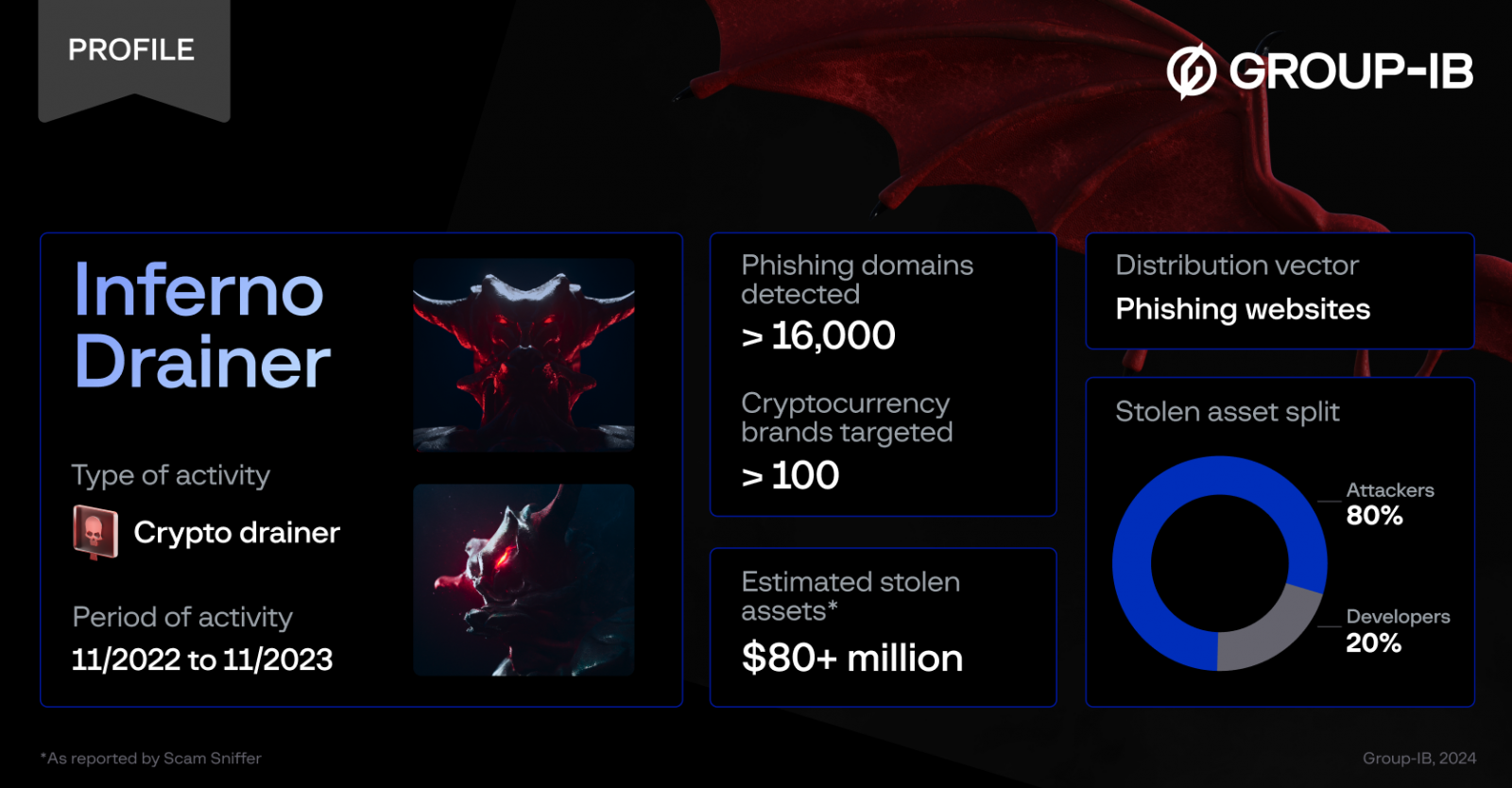

資安業者Group-IB揭露從2022年11月出現的惡意程式Inferno Drainer,駭客使用超過1.6萬個網域,從事網路釣魚攻擊,冒用至少100個加密貨幣業者的名義,並對持有這類資產的人士下手,至少有8千萬美元的資產遭到洗劫。

資安業者Group-IB揭露從2022年11月出現的惡意程式Inferno Drainer,駭客使用超過1.6萬個網域,從事網路釣魚攻擊,冒用至少100個加密貨幣業者的名義,並對持有這類資產的人士下手,至少有8千萬美元的資產遭到洗劫。

這些駭客將受害者引導至相當複雜的釣魚網站,企圖將他們的加密貨幣錢包與自己的基礎設施連結,此惡意程式內含惡意指令碼,並濫用時下流行的Web3通訊協定,假借提供免費加密貨幣、鑄造NFT等名義說服使用者進行授權,從而盜走受害者的加密貨幣資產。

研究人員指出,提供Inferno Drainer的開發者以租賃的方式牟利,費用與打手在得手後進行分贓,為竊得的加密貨幣2成。雖然這些駭客聲稱在2023年11月終止運作,但研究人員在1月中旬看到駭客仍然活躍。

惡意流量導向系統Parrot TDS被用於將受害者帶往惡意網站

2022年防毒廠商Avast揭露名為Parrot TDS的惡意流量導向系統(Traffic Direction System,TDS),當時駭客感染大量網站伺服器,超過1.6萬個網站受害,被駭客用於散布木馬程式NetSupport Client RAT,對象是瀏覽這些網站的使用者,最近研究人員揭露更多發現。

2022年防毒廠商Avast揭露名為Parrot TDS的惡意流量導向系統(Traffic Direction System,TDS),當時駭客感染大量網站伺服器,超過1.6萬個網站受害,被駭客用於散布木馬程式NetSupport Client RAT,對象是瀏覽這些網站的使用者,最近研究人員揭露更多發現。

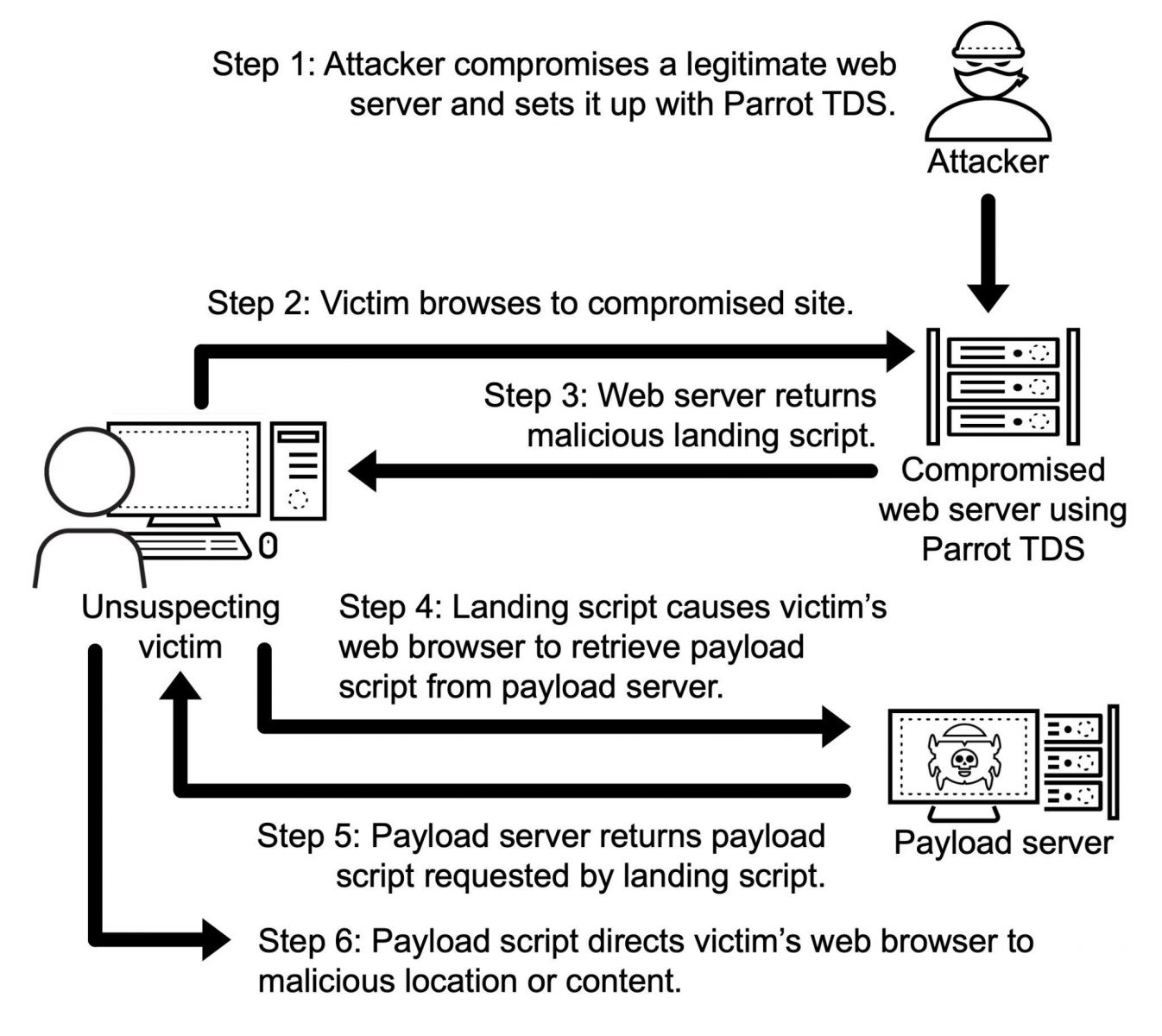

資安業者Palo Alto Networks指出,雖然Avast研判駭客從2021年開始使用Parrot TDS,但他們發現新的證據,指出此惡意流量導向系統早在2019年就被用於攻擊行動。研究人員發現,駭客這4年多以來的攻擊流程大致相同:他們先是入侵合法網站的伺服器並植入Parrot TDS,當使用者瀏覽遭駭的網站,網頁伺服器就會回傳惡意的「到達指令碼(landing scripts)」,該指令碼植入受害電腦後,便會發出請求,從另1臺駭客控制的伺服器下載惡意酬載,然後將使用者的瀏覽器導向惡意網站。

他們收集駭客自2019年8月至2023年10月所使用的1萬多個到達指令碼進行分析,大致將這些指令碼根據新舊世代區分成4個版本,其中第4版占74.4%,第3版仍有約18.2%,而在最新版本的指令碼當中,駭客使用更為複雜的程式碼架構,強化混淆的手法,並採用不同的陣列索引(array indexing),以此影響特徵碼偵測機制的檢測結果。

駭客濫用遠端桌面軟體TeamViewer於受害電腦植入勒索軟體

勒索軟體駭客利用遠端桌面連線軟體TeamViewer操作受害電腦,從而執行檔案加密的情況,曾自2016年開始有人這麼做並引起效仿,之後又有新的攻擊手法陸續出現而逐漸式微,但到了最近,濫用此款遠端桌面軟體的方式,又再度出現。

資安業者Huntress揭露濫用TeamViewer存取受害電腦的攻擊行動,研究人員針對其中2臺電腦進行調查,並根據TeamViewer事件記錄檔案connections_incoming.txt的內容解析,指出其中1臺電腦有企業的員工多次執行管理的記錄,另1臺從2018年就開始運作,但最近3個月沒有存取的跡象,駭客對於上述的電腦,執行擺放於桌面的批次檔案PP.bat,部署勒索軟體DLL酬載檔案,並透過rundll32.exe下達命令、執行,但沒有成功加密。

研究人員無法確定攻擊者的身分,但駭客疑似透過之前外流的LockBit 3.0產生器打造勒索軟體程式。

【資安產業動態】

專注於私募市場、新創公司的新聞媒體Crunchbase指出,根據他們的調查,2023年創投公司共對於資安新創進行692項投資,總金額為82億美元,創下近5年的新低,相較於2022年163億美元僅約一半,而在2021年達到高峰時有230億美元,2023年僅剩下三分之一。其中,2023年第4季投資金額縮減至16億美元,僅高於2018年第3季13億美元。

專注於私募市場、新創公司的新聞媒體Crunchbase指出,根據他們的調查,2023年創投公司共對於資安新創進行692項投資,總金額為82億美元,創下近5年的新低,相較於2022年163億美元僅約一半,而在2021年達到高峰時有230億美元,2023年僅剩下三分之一。其中,2023年第4季投資金額縮減至16億美元,僅高於2018年第3季13億美元。

網路安全投資業者YL Ventures資深合夥人Ofer Schreiber認為,這兩年的現象是反映2021年資安新創價值評估過於膨脹的結果,當時市場資金極為充裕,融資的次數也超乎預期。Ofer Schreiber進一步指出,過去獲得多次融資的新創公司,現在必須疲於籌措資金,或是嘗試為公司尋求買家。

雖然投資資安新創的資金已連續2年雪崩式下滑,但由於網路安全仍是企業與政府關心的議題,Ofer Schreiber認為,投資者不會完全棄守這類領域,尤其對開創性的新創特別感興趣。

【其他新聞】

首屆汽車漏洞懸賞競賽Pwn2Own Automotive於1月24日至26日在日本舉行

臺灣加入國際資安應變組織FIRST成員數量2023年創下新高

近期資安日報

【1月24日】北韓駭客ScarCruft假借提供威脅情報並鎖定資安研究人員規畫攻擊行動

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06