駭客意圖藉由網路攻擊來操縱國家重要選舉的情況,可說是越來越常見,而這樣的情況,也出現在臺灣上個月舉行的總統與立委大選。

根據資安業者Trellix的觀察,他們發現中國駭客在選舉的前一天,企圖透過網路攻擊找出能用於抹黑的資料,研究人員認為駭客選擇此時間點的原因在於,一旦找到相關的資訊大肆散布,候選人將沒有足夠時間進行澄清,而有機會左右選舉的結果。

【攻擊與威脅】

2024臺灣大選期間曾出現資安危機,中國駭客網路攻擊頻率倍增,可能是為了散布抹黑訊息,以影響選情

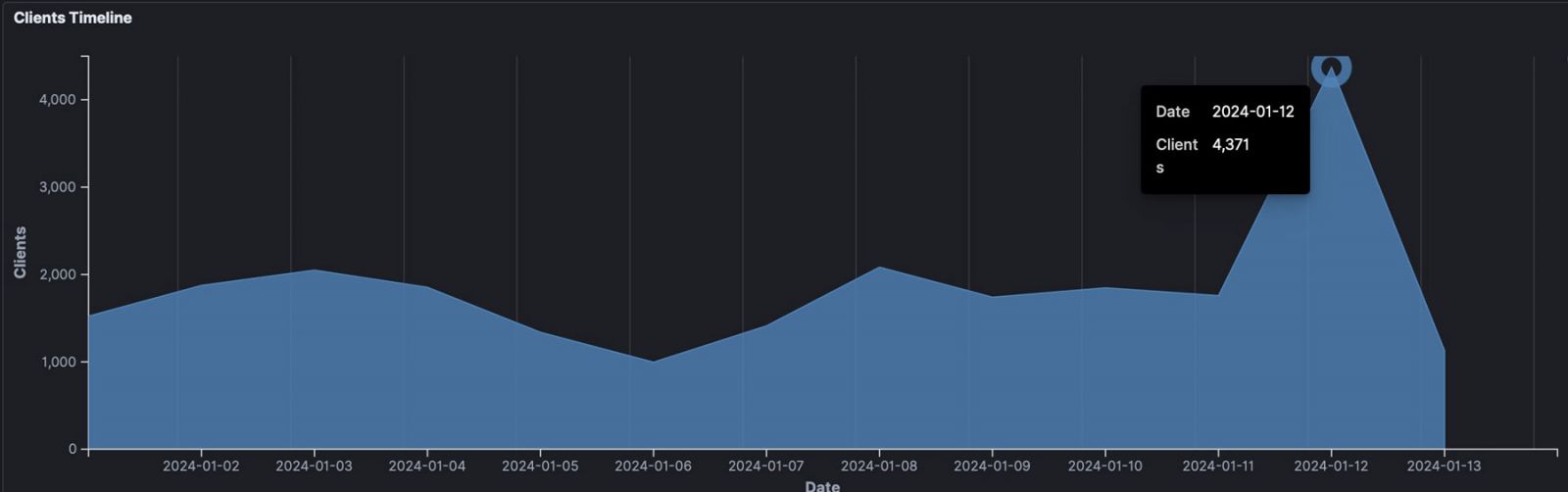

1月13日臺灣進行總統與立委選舉,選前中國不斷文攻武嚇,並揚言若是民進黨繼續執政,將使得兩岸關係遠離和平,有研究人員選後一個月公布選前觀察到的網路攻擊態勢。2月13日資安業者Trellix指出,他們發現在投票當天前的24小時之內,針對臺灣企業組織而來的網路攻擊活動大幅增加,從1月11日的1,758起,在12日達到了4,371起,增加超過一倍,但到了選舉當天,攻擊次數顯著下降,剩下1千多次。

而對於大選前1天攻擊行動激增的情況,研究人員認為,駭客的目的可能是為了收集對特定候選人具有破壞性的資訊,來進行抹黑,企圖左右社會大眾的輿論,影響最終的選舉結果。

根據他們的遙測資料,部分惡意流量針對政府機關、警察單位、金融機構而來,研判攻擊者想要挖掘犯罪記錄、銀行對帳資料、保險資訊、政府內部通訊的內容。

中國政府聯合官方媒體、當地資安業者,散布美國情報單位從事駭客行為的言論

資安業者SentinelOne指出,在2021年7月美國、英國、歐盟譴責中國駭客利用Exchange Server漏洞發動大規模攻擊,指控中國在網路空間不負責任的行為,引起各國政府的不滿。對此,中國當局與官方媒體、資安業者聯手,2022年初開始大肆宣傳、指控美國政府對其進行駭客活動。

研究人員對其內容進行分析,結果發現,中國針對美國政府進行駭客攻擊的指控,普遍缺乏相關的技術分析及證據來佐證,他們看到在2023年之前,這些來自中國的「調查報告」都會引用外流、舊的美國情報資料,但到了2023年中,中國直接在官方媒體《環球時報》上,指控美國情報單位入侵武漢地震監測中心的地震監測系統,但內容完全未經證實。

2月14日微軟與OpenAI聯手提出警告,表示多個國家的國家級駭客已在攻擊行動裡濫用大型語言模型(LLM),兩家公司指出,這些駭客主要是利用OpenAI的服務查詢開源工具、翻譯文件,然後尋找程式碼漏洞,並產生部分所需的程式碼。

這些駭客組織運用LLM的目的也有所差異,例如:中國駭客Charcoal Typhoon用來調查企業及資安工具、對程式碼除錯、產生網路釣魚的內容;Salmon Typhoon則是用來調查情報組織、撰寫程式碼;伊朗駭客Crimson Sandstorm用於產生程式碼、網路釣魚內容,以及研究迴避偵測的方法;北韓駭客Emerald Sleet將其用於識別亞太地區國防相關組織,並尋找曝露的弱點;俄羅斯駭客Forest Blizzard則是用於研究衛星通訊。

資料來源

1. https://openai.com/blog/disrupting-malicious-uses-of-ai-by-state-affiliated-threat-actors

2. https://www.microsoft.com/en-us/security/blog/2024/02/14/staying-ahead-of-threat-actors-in-the-age-of-ai/

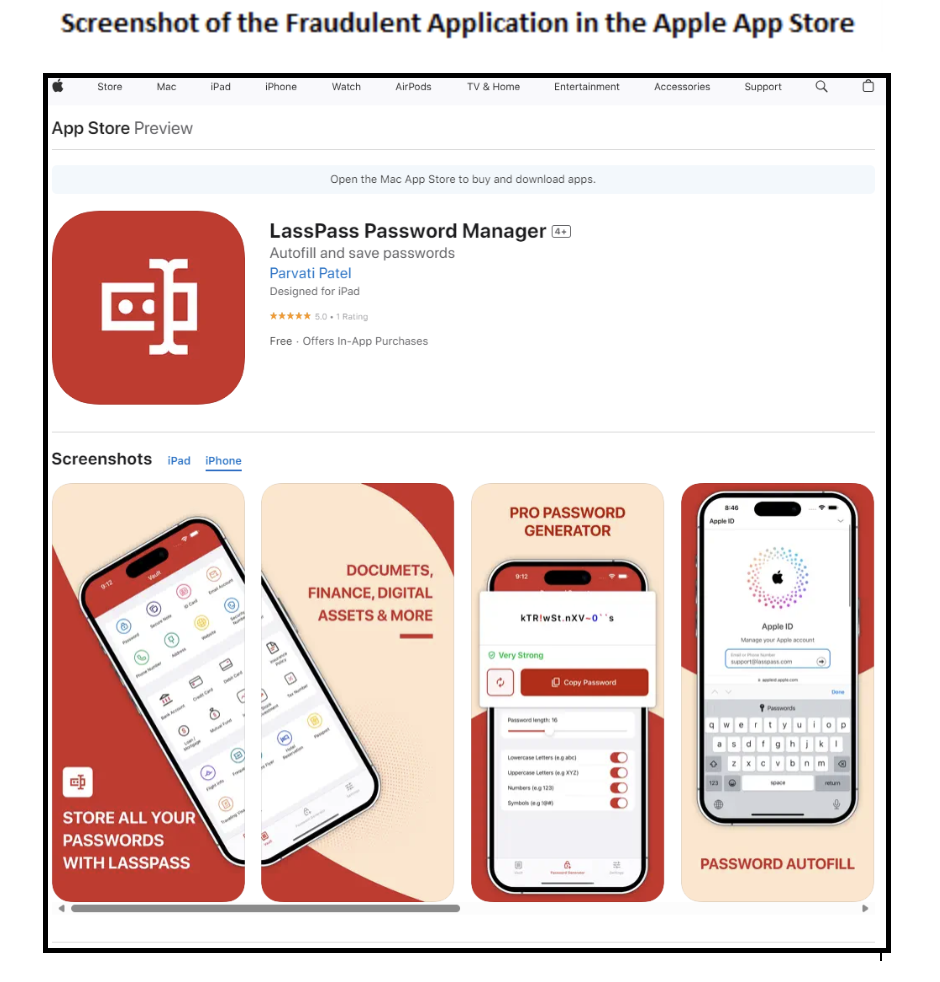

密碼管理應用程式LastPass出現冒牌貨,公然在蘋果App Store市集上架

2月7日密碼管理解決方案業者LastPass提出警告,他們得知蘋果App Store市集出現冒牌的LastPass應用程式LassPass Password Manager,不僅程式名稱雷同,商標及介面也相似,開發者卻明顯不同──正牌的LastPass Password Manager開發者是母公司LogMeIn, Inc,冒牌應用程式的開發者則是Parvati Patel。

2月7日密碼管理解決方案業者LastPass提出警告,他們得知蘋果App Store市集出現冒牌的LastPass應用程式LassPass Password Manager,不僅程式名稱雷同,商標及介面也相似,開發者卻明顯不同──正牌的LastPass Password Manager開發者是母公司LogMeIn, Inc,冒牌應用程式的開發者則是Parvati Patel。

對此,蘋果在LastPass發出警告的同日,下架冒牌應用程式,但並未說明該App為何能夠通過此市集嚴格的審核流程。

美國警告郵件伺服器Roundcube的XSS漏洞已被用於攻擊行動

2月12日美國網路安全暨基礎設施安全局(CISA)提出警告,郵件伺服器Roundcube的跨網站指令碼(XSS)漏洞CVE-2023-43770(CVSS風險評分為6.1)已被用於攻擊行動,將其加入已遭利用的漏洞名單(KEV),並要求聯邦機構於3月4日前完成修補。

攻擊者一旦利用這項漏洞,就有可能藉由純文字的訊息連結,並與使用者進行互動,進而存取特定資訊,Roundcube開發團隊於去年9月推出1.4.14、1.5.4、1.6.3版予以修補。

【漏洞與修補】

本週Adobe發布二月份的例行更新,總共修補超過30個漏洞,其中最值得留意的是電子商務平臺Adobe Commerce及Magento Open Source,該公司修補了重大層級的跨網站指令碼(XSS)漏洞CVE-2024-20719、作業系統命令注入漏洞CVE-2024-20720,這些漏洞一旦遭到利用,攻擊者就有可能執行任意程式碼,CVSS風險評分皆達到9.1。

另一個也相當值得留意的是PDF應用程式Acrobat、PDF檢視器Acrobat Reader,該公司也修補多個重大層級的漏洞CVE-2024-20726、CVE-2024-20727、CVE-2024-20728、CVE-2024-20730、CVE-2024-20731,這些漏洞與越界寫入(OBW)、記憶體釋放後濫用(UAF)、整數溢位有關,而可能放任攻擊者執行各種程式碼,CVSS風險評分介於7.8至8.8分。

資料來源

1. https://helpx.adobe.com/security/products/magento/apsb24-03.html

2. https://helpx.adobe.com/security/products/acrobat/apsb24-07.html

Fortinet旗下SSL VPN元件存在RCE漏洞,傳出已出現攻擊行動

2月8日資安業者Fortinet針對防火牆作業系統FortiOS、網頁安全閘道FortiProxy發布資安公告,指出上述系統存在越界寫入(OBW)漏洞CVE-2024-21762,一旦攻擊者利用這項漏洞,就有機會在未經授權的情況下,藉由發出偽造的HTTP請求,遠端執行任意程式碼或是命令,CVSS風險評為9.6,影響6.0至7.4.2版FortiOS、1.0至7.4.2版FortiProxy,值得留意的是,這項漏洞已被用於實際攻擊行動。

次日,美國網路安全暨基礎設施安全局(CISA)也證實出現相關攻擊行動的情況,將此漏洞列入已遭利用的漏洞名單(KEV),要求聯邦機構2月16日前採取緩解措施。

資料來源

1. https://www.fortiguard.com/psirt/FG-IR-24-015

2. https://www.cisa.gov/news-events/alerts/2024/02/09/cisa-adds-one-known-exploited-vulnerability-catalog

2月13日微軟發布本月份例行修補(Patch Tuesday),總共緩解73個漏洞,其中有16個權限提升漏洞、3個安全功能繞過漏洞、30個遠端執行程式碼(RCE)漏洞、5個資訊洩漏漏洞、9個阻斷服務(DoS)漏洞,以及10個可被用於欺騙的漏洞。

值得留意的是,本次修補的漏洞當中,有2個已被用於攻擊行動的零時差漏洞CVE-2024-21351、CVE-2024-21412,前者可被用於繞過Windows SmartScreen防護措施,但該公司並未透露此漏洞遭到利用的情形。

另一個漏洞CVE-2024-21412則與網際網路捷徑檔案(.URL)有關,而有可能繞過Mark of the Web(MoTW)警示機制。通報該漏洞的趨勢科技指出,駭客組織DarkCasino(亦稱Water Hydra)鎖定金融市場的交易者而來,藉此漏洞散布惡意軟體DarkMe。

資料來源

1. https://msrc.microsoft.com/update-guide/releaseNote/2024-Feb

2. https://www.trendmicro.com/en_us/research/24/b/cve202421412-water-hydra-targets-traders-with-windows-defender-s.html

【資安防禦措施】

2月9日美國司法部(DOJ)宣布,在馬爾他的警方與總檢察長辦公室,以及美國聯邦調查局(FBI)的支持下展開行動,7日逮捕了涉嫌散布惡意程式Warzone RAT的27歲嫌犯Daniel Meli,此人被指控4項罪行,包含對於受到保護的電腦造成未經授權的損害、非法銷售及宣傳電子攔截設備等。波士頓聯邦調查局查獲warzone.ws等4個與該惡意程式有關的網域。

2月9日美國司法部(DOJ)宣布,在馬爾他的警方與總檢察長辦公室,以及美國聯邦調查局(FBI)的支持下展開行動,7日逮捕了涉嫌散布惡意程式Warzone RAT的27歲嫌犯Daniel Meli,此人被指控4項罪行,包含對於受到保護的電腦造成未經授權的損害、非法銷售及宣傳電子攔截設備等。波士頓聯邦調查局查獲warzone.ws等4個與該惡意程式有關的網域。

另一方面,奈及利亞31歲的Onyeoziri Odinakachi王子於1月30日被馬薩諸塞州陪審團起訴,根據相關文件,這名嫌犯從2019年6月至2023年3月,對購買、使用Warzone RAT的客戶提供線上支援,2月7日奈及利亞執法人員逮捕此人。

【其他新聞】

近期資安日報

【2月7日】求職網站遭駭客組織ResumeLooters鎖定竊取求職者應徵資料,臺灣、印度是主要目標

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10