民眾透過手機操作網路銀行的情況在全球各地可說是相當普遍,針對手機而來的金融木馬攻擊,在最近2到3年有越來越頻繁的現象,但過往這類惡意程式幾乎都是針對安卓手機而來,如今也出現同時攻擊iPhone用戶的金融木馬程式。

本週資安業者Group-IB揭露的金融木馬GoldPickaxe,就是典型的例子。特別之處在於,駭客濫用的管道是蘋果專供開發人員發布測試版應用程式的平臺TestFlight,對這類手機用戶發動攻擊。

【攻擊與威脅】

金融木馬GoldPickaxe鎖定安卓、iOS裝置而來,盜取受害者臉部資訊用於金融詐欺

資安業者Group-IB去年10月公布名為GoldDigger的安卓木馬程式,中國駭客GoldFactory針對越南用戶而來,但研究人員循線追查發現,這些駭客也開始對iOS作業系統下手。

資安業者Group-IB去年10月公布名為GoldDigger的安卓木馬程式,中國駭客GoldFactory針對越南用戶而來,但研究人員循線追查發現,這些駭客也開始對iOS作業系統下手。

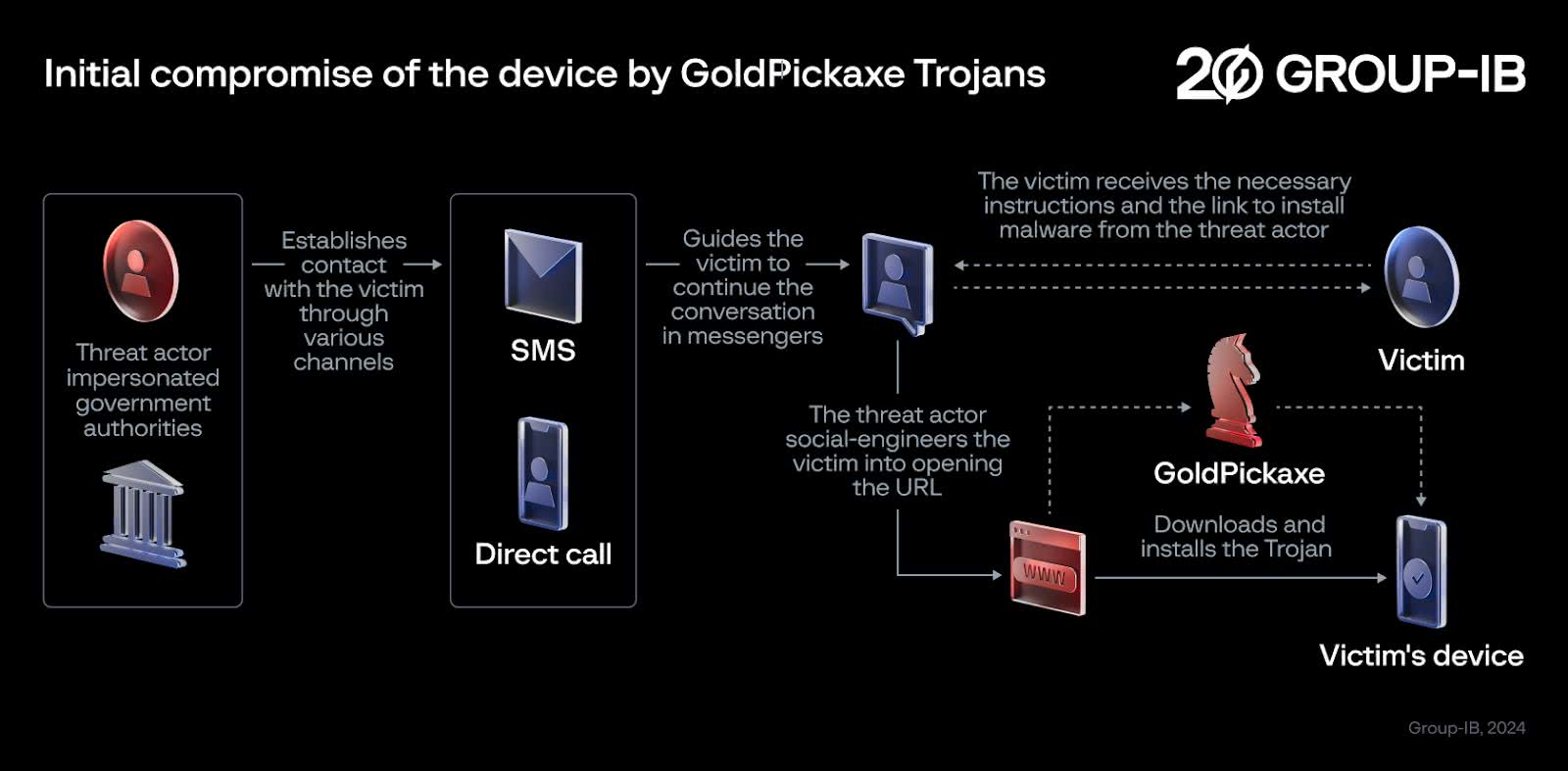

研究人員發現這些駭客利用另一款稱為GoldPickaxe的惡意程式,對泰國發動攻擊,對方先是透過即時通訊軟體Line進行網路釣魚,冒充政府機關或是金融機構,引誘使用者安裝冒牌的應用程式,從而在受害者的手機植入GoldPickaxe並於後臺運作,收集受害者臉部的資料、攔截簡訊、要求提供身分證等資料,然後使用名為MicroSocks的元件進行WebSocket通訊,外流上述資料,從而讓駭客能存取受害者的銀行應用程式。研究人員指出,駭客收集臉部辨識資料的目的,很可能與泰國中央銀行去年3月的新規定有關,在進行5萬泰銖(約1,430美元)以上的匯款,使用者必須通過臉部辨識的身分驗證才能執行。

值得留意的是,駭客不光透過Google Play市集對安卓用戶散布惡意程式,針對iPhone用戶,他們將被導向TestFlight的網址,或是被要求安裝MDM應用程式,從而在手機裡植入GoldPickaxe。

Microsoft Defender SmartScreen零時差漏洞被用於散布惡意程式DarkMe

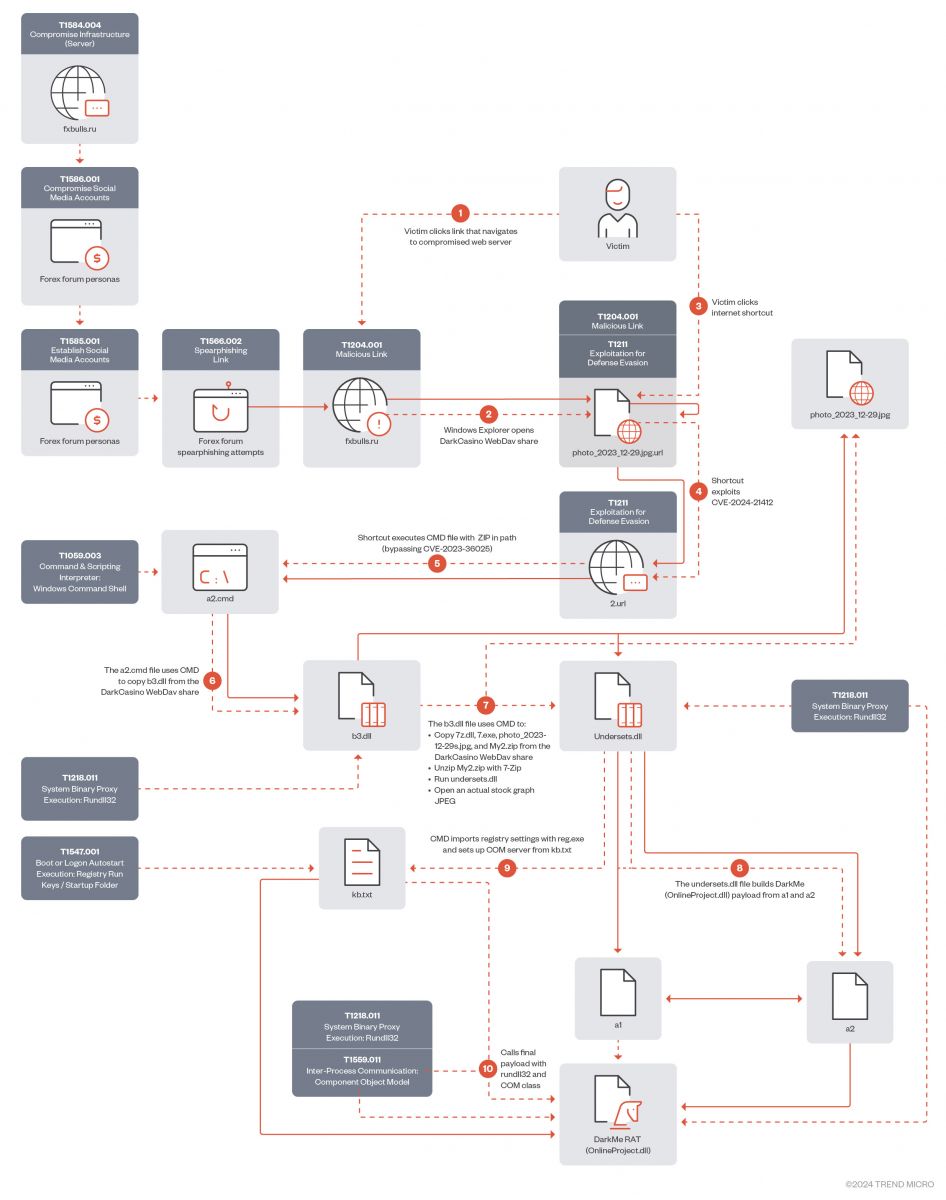

資安業者趨勢科技指出,他們於去年12月下旬追蹤駭客組織Water Hydra(亦稱DarkCasino)的攻擊行動,研究人員分析駭客使用的技術、策略、程序(TTP),發現當中涉及網際網路捷徑(.URL),以及以網頁為基礎的分散式編輯及版本控制(WebDAV)元件,在這個攻擊鏈裡,駭客利用零時差漏洞CVE-2024-21412(CVSS風險評分為8.1),繞過Microsoft Defender SmartScreen防護措施,最終導致受害電腦感染RAT木馬程式DarkMe,主要的攻擊目標是在金融市場從事交易的人士。

資安業者趨勢科技指出,他們於去年12月下旬追蹤駭客組織Water Hydra(亦稱DarkCasino)的攻擊行動,研究人員分析駭客使用的技術、策略、程序(TTP),發現當中涉及網際網路捷徑(.URL),以及以網頁為基礎的分散式編輯及版本控制(WebDAV)元件,在這個攻擊鏈裡,駭客利用零時差漏洞CVE-2024-21412(CVSS風險評分為8.1),繞過Microsoft Defender SmartScreen防護措施,最終導致受害電腦感染RAT木馬程式DarkMe,主要的攻擊目標是在金融市場從事交易的人士。

在整個攻擊鏈當中,駭客先於外匯交易論壇及股票交易有關的Telegram頻道上,從事網路釣魚活動,利用社交工程技術,假借提供投資建議、技術分析資訊、股票及金融工具的名義,將投資人引導至位於俄羅斯的冒牌加密貨幣資訊網站(fxbulls[.]ru),駭客也發布大量的英語及俄文貼文,藉著回覆問題的同時,散布含有股票資訊圖表的連結,從而引導投資人透過檔案總管開啟惡意WebDAV連結,然後觸發CVE-2024-21412。

研究人員指出,這些駭客持續調整他們的感染鏈,今年1月,駭客改以CVE-2024-21412觸發惡意的MSI安裝檔案。

Ivanti Connect Secure的SSRF漏洞已被用於攻擊行動,散布後門程式DSLog

1月31日Ivanti針對旗下的SSL VPN系統Connect Secure、NAC系統Policy Secure、零信任網路存取閘道系統Neurons for ZTA,公布存在於SAML模組的伺服器請求偽造(SSRF)漏洞CVE-2024-21893(CVSS風險評分為8.2),並提及已有攻擊行動出現,事隔不到一週,Shadowserver基金會指出,在2月2日資安業者Rapid7公布概念性驗證(PoC)程式碼前夕,他們也偵測到嘗試利用該漏洞的行為,代表駭客可能已掌握如何利用漏洞,如今有研究人員公布新的調查結果,證實上述推測。

資安業者Orange Cyberdefense指出,他們自2月3日淩晨,看到客戶的Ivanti系統出現漏洞濫用攻擊,駭客藉由經過編碼處理的SAML身分驗證請求,先是將系統資訊輸出至可公開存取的檔案(如index2.txt),從而取得root權限,然後竄改目標系統的事件記錄指令碼DSLog.pm,並伺機在程式碼基礎(codebase)注入後門程式DSLog,他們進一步調查,總共找到有670臺主機遭駭。

研究人員向受害組織進行通報,6日約有100臺主機已採取回應措施,截至7日,仍有524臺伺服器受到感染。

2月12日羅馬尼亞國家網路安全局(DNSC)及衛生部證實,當地醫院的服務供應商遭到勒索軟體攻擊,導致多家醫院受到影響,後來指出發動攻擊的勒索軟體名為Backmydata,為Phobos家族的變種,該勒索軟體對當地採用Hipocarate IT平臺的醫院伺服器下手,加密其中的資料。

從2月10日開始有醫院傳出受害消息,截至12日總共有21家醫院受到影響,13日增加至25家。另有79家醫院也將相關系統切斷與網際網路的連線,並著手清查。

DNSC指出,這起事故對於大多數醫院的影響有限,因為這些醫院幾乎都對相關伺服器定期備份資料,且最近一次備份資料多為3天內執行。13日DNSC公布駭客索討的贖金為3.5個比特幣,相當於15.7萬歐元,並呼籲所有導入該平臺的醫院遵循他們提供的回應措施,不要向駭客低頭、支付贖金。

資料來源

1. https://www.dnsc.ro/citeste/atac-cibernetic-ransomware-spitale-Romania

2. https://www.ms.ro/en/press-center/atac-cibernetic-masiv-de-tip-ransomware-asupra-serverelor-de-produc%C8%9Bie-pe-care-ruleaz%C4%83-sistemul-informatic-his/

2月7日法國資料保護機構CNIL指出,他們著手調查支付業者Viamedis與Almerys的資料外洩事件,兩家業者替多家健康保險業者提供第三方支付服務,在今年1月遭到網路攻擊,外洩逾3,300萬名客戶個資,相當於法國接近一半民眾(6,800萬人)的個資流出。

外洩資料涵蓋投保人與其家人的個資,包括社會安全碼、出生日期、健保業者名稱、合約內容。而醫療資訊、金融資訊、郵政資料、電話號碼並未受到影響。

美國政府責任署傳出資料外洩,原因是承包商的Confluence伺服器遭駭

美國政府責任署(Government Accountability Office,GAO)傳出資料外洩的情況,起因與該單位的承包商CGI Federal有關。此承包商於1月17日通知GAO,本次的資料外洩事故影響約6,600人,主要是2007年至2017年現任及前員工,以及有業務往來的公司。

而對於這起事故發生的原因,CGI Federal發言人Mercedes Marx向資安新聞網站CyberScoop透露,是他們的DevOps協作平臺Atlassian Confluence遭到破壞,過程中駭客利用CVE-2023-22515(CVSS風險評分為10),事發後已根據10月美國網路安全暨基礎設施安全局(CISA)的資安公告進行補救,並與政府和客戶合作來確認受影響的範圍。但為何事發3個月才通知GAO,Mercedes Marx並未提出說明。

美國國防部證實1年前的資料外洩事故,逾2萬名員工受害

根據新聞網站DefenseScoop的報導,美國國防部(DOD)於2月1日通知員工、前員工、求職者、合作夥伴,他們表示,在2023年2月3日至2月20日,其服務供應商不慎將大量電子郵件曝露在網際網路上,其中部分包含曾在美國國防部就職、應徵人士能夠識別的個人資訊(PII)。但他們尚未發現這些個資遭到濫用的跡象。

對此,五角大廈發言人指出,受影響的伺服器在去年2月20日已經移除,並透露這起事故涉及多個部門組織,約有20,600人受到影響。

科技新聞網站TechCrunch指出,這起事故在1年前就被發現。研究人員Anurag Sen於2023年2月揭露,美國國防部洩露約3 TB內部電子郵件,並指出部分與美國特種作戰司令部(SOCOM)有關。但為何美國國防部耗費1年來調查此事,目前仍不清楚。

資料來源

1. https://defensescoop.com/2024/02/13/dod-notifying-people-year-old-data-breach/

2. https://techcrunch.com/2024/02/14/department-defense-data-breach-microsoft-cloud-email/

【漏洞與修補】

微軟於2月份例行更新(Patch Tuesday)修補Exchange Server重大漏洞CVE-2024-21410,一旦攻擊者利用這項漏洞,可在未通過身分驗證的情況下,對此郵件伺服器的用戶端(如Outlook)發動NTLM中繼攻擊,從而提升權限,以受害者的身分在Exchange伺服器執行各項作業,CVSS風險評分為9.8。

值得留意的是,隔日(14日)該公司更新公告,指出在他們修補之前,這項漏洞已被用於攻擊行動。對此,該公司呼籲IT人員應啟用身分驗證延伸防護(Extended Protection for Authentication,EPA)的功能,來防堵上述漏洞。

2月8日ExpressVPN發布資安公告,指出適用於Windows作業系統的12版用戶端應用程式存在漏洞,而有可能導致DNS請求曝光,使得網際網路服務供應商(ISP)伺服器有機會追蹤使用者的上網情形。

這項弱點存在於該應用程式的分割隧道(split tunneling)功能,照理來說,用戶的所有DNS請求都是透過該業者不留存事件記錄的DNS伺服器進行處理,避免ISP或他人追蹤使用者瀏覽的網域,但在這項漏洞當中,VPN用戶端軟體會直接將DNS請求導向ISP。

對此,ExpressVPN指出此漏洞影響12.23.1至12.72.0版,約有1%的Windows使用者受到波及,他們暫時於新版12.73.0暫時刪除相關功能因應。而對於需要使用分割隧道功能的使用者,該公司建議使用不受影響的10.50.0版。

Ivanti Conncet Secure出現XXE漏洞,攻擊者有可能存取系統部分資源

2月8日Ivanti發布資安公告,旗下的SSL VPN系統Connect Secure、NAC系統Policy Secure、零信任網路存取解決方案Neurons for ZTA存在漏洞CVE-2024-22024,這項漏洞存在於上述系統的SAML元件,為XML外部實體(XXE)漏洞,攻擊者一旦利用該漏洞,就有可能在未經通過身分驗證的情況下,存取部分受到管制的資源,CVSS風險評分為8.3,該公司強調尚未發現該漏洞遭到利用的證據。

【其他新聞】

現代汽車歐洲分公司傳出遭到勒索軟體Black Basta攻擊

近期資安日報

【2月15日】臺灣總統大選前夕出現大規模網路攻擊,目的疑為找出能抹黑特定候選人的資料

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-10

2026-02-11

2026-02-10

2026-02-09

2026-02-10