電信業者遭到駭客組織鎖定,長期埋伏於電信網路環境的情況,最近幾年陸續有研究人員公布相關的攻擊行動,如今又有新的發現。

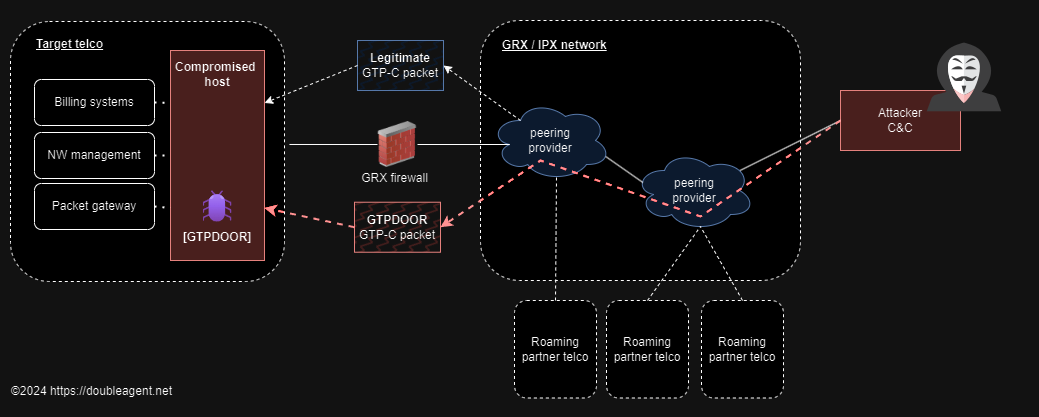

研究人員發現新的後門程式Gtpdoor,與過往發現的作案工具有所不同的是,駭客組織LightBasin疑似直接使用GPRS隧道通訊協定(GTP)來隱匿流量內容,並將其混入合法流量,而使得電信業者難以偵測該組織從事的網路間諜行動。

【攻擊與威脅】

惡意程式Gtpdoor鎖定電信業者而來,透過GPRS網路進行控制

研究人員Haxrob揭露名為Gtpdoor的後門程式,駭客將其部署在鄰近GPRS交換網路(GRX)的電信網路環境,並透過GPRS隧道通訊協定(GTP)與C2進行連線,從而透過電信業者開放的連接埠,將攻擊流量混入合法流量,而能隱匿其攻擊行動。

研究人員Haxrob揭露名為Gtpdoor的後門程式,駭客將其部署在鄰近GPRS交換網路(GRX)的電信網路環境,並透過GPRS隧道通訊協定(GTP)與C2進行連線,從而透過電信業者開放的連接埠,將攻擊流量混入合法流量,而能隱匿其攻擊行動。

此後門程式具備監聽特定封包喚醒的功能,並支援反向Shell的功能,攻擊者也能藉此從外部網路進行非法探測,透過發送TCP封包來得知該後門程式的運作狀態。此外,對於特定的GTP封包,該後門程式使用XOR密碼進行加密處理。

而對於利用該後門程式的攻擊者身分,研究人員認為可能是資安業者CrowdStrike揭露的LightBasin(也被稱做UNC1945),這些駭客曾被發現對超過13家電信業者下手,從2019年開始從這些廠商的基礎設施收集各式資訊。

歐洲政府機關遭到鎖定,駭客利用印度外交活動為誘餌,散布後門程式WineLoader

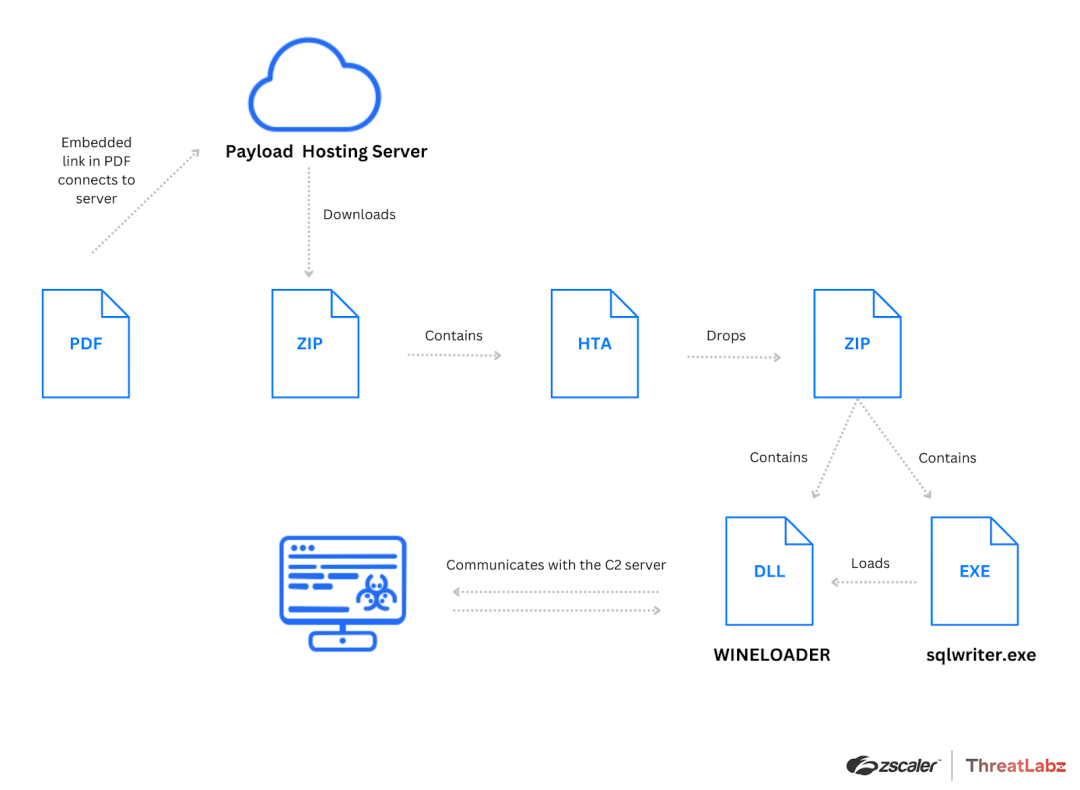

資安業者Zscaler名為SpikedWine的駭客組織攻擊行動,這些駭客疑似從去年7月開始活動,其中一起發生於今年1月30日的事故,是駭客佯稱是印度大使,邀請歐洲外交官參加2月份的品酒活動。

資安業者Zscaler名為SpikedWine的駭客組織攻擊行動,這些駭客疑似從去年7月開始活動,其中一起發生於今年1月30日的事故,是駭客佯稱是印度大使,邀請歐洲外交官參加2月份的品酒活動。

對方使用PDF文件檔案做為誘餌,要求收到邀請函的官員填寫網路問卷,然而一旦照做,攻擊者就會將名為wine.hta的HTML應用程式檔案下載到電腦,該檔案含有經混淆處理的JavaScript程式碼,功能是從網域搜尋、下載挾帶後門程式檔案的壓縮檔,從而在電腦植入惡意軟體WineLoader。

此惡意程式以DLL挖空手法注入特定的DLL檔案執行,為了迴避偵測,攻擊者以模組化的方式設計此惡意程式,相關的模組、與C2通訊的流量,也使用256位元的RC4金鑰進行加密處理。

北韓駭客Lazarus釋出惡意PyPI套件,意圖散布惡意軟體Comebacker

2月28日日本電腦緊急應變小組(JPCERT/CC)提出警告,北韓駭客組織Lazarus近期在PyPI平臺上架4款具有惡意的軟體套件,企圖向開發人員散布惡意程式Comebacker。這些套件的名稱分別是pycryptoenv、pycryptoconf、quasarlib、swapmempool,在遭到刪除前共被下載3,257次。

上述惡意套件採用類似的檔案結構,其中包含名為test.py的檔案,駭客於目標電腦執行帶有crypt功能函數的Python指令碼對其進行解碼,從而產生DLL程式庫output.py,然後該程式庫會用於建立另一個DLL檔案IconCache.db,也就是惡意軟體Comebacker,並於記憶體內執行、與C2連線。

中國駭客組織利用Ivanti Connect Secure漏洞從事攻擊行動,恐針對美國、日本、亞太地區國防工業及電信機構而來

資安業者Mandiant指出,他們在Ivanti於1月10日公布Ivanti Connect Secure零時差漏洞CVE-2023-46805、CVE-2024-21887之後,發現有中國駭客跟進、利用這些漏洞。

其中1個名為UNC5325的駭客組織,不只使用寄生攻擊(LotL)手法來迴避偵測,並部署新型態的惡意軟體Littlelamb.Wooltea,從而在受害系統進行韌體更新、恢復原廠初始設置後,仍能在受害環境進行活動。研究人員指出,這些駭客在Ivanti公布之前,就利用了另一個漏洞CVE-2024-21893,而在Ivanti公布之後,對方企圖將其與CVE-2024-21887串連,造成更大的危害。

根據駭客所使用的程式碼,研究人員認為這群人馬可能與另一個中國駭客組織UNC3886有關,而該組織主要攻擊範圍是美國、日本,以及亞太地區,針對國防工業基礎設施、科技業者、電信組織,他們推測UNC5325也會對於上述目標發動攻擊。

竊資軟體Atomic Stealer鎖定Safari的cookie、加密貨幣錢包而來

資安業者Bitdefender發現新的macOS竊資軟體Atomic Stealer(亦稱AMOS Stealer)變種,這些竊資軟體採用Python指令碼讓其行蹤維持隱密,此惡意程式會收集瀏覽器裡儲存的資訊(特別是Safari的cookie),以及系統裡的特定檔案,並會引誘使用者提供本機帳號的密碼。

研究人員指出,這款竊資軟體採用了結合Python與Apple指令碼的罕見手法,而有可能影響資安系統的偵測。附帶一提的是,他們比對了Atomic Stealer的程式碼,發現與2月上旬出現、假借Visual Studio更新程式來散布的竊資軟體RustDoor出現共用程式碼的情況,研判新版Atomic Stealer是以RustDoor為基礎開發而成。

2月29日中華電信突然發布重大訊息提出說明,表明他們的資安團隊查知疑似資料外流的情況,已全面啟動資安防禦機制,並與外部資安技術專家共同合作處理,同時向政府部門進行通報。為何中華電信昨天要發布這則重大訊息?原因可能與這兩天一家媒體的報導有關,裡面提到有人在暗網兜售中華電信的內部資料。

根據TVBS新聞臺2月28日的報導,近期暗網出現中華電信與國安單位之間往來的機密文件和公文,賣家聲稱握有1.7 TB資料,內容涵蓋內部文件、逾7千個資料庫,政府採購合約等。

這些合約包含:軍司令部「租用中新一號後續衛星轉頻器」、外交部3年前與諾魯的資通訊合作案會議前摘要、去年海巡署巡護九號艦艇安裝和啟用衛星通訊的合約,此外,中華電信曾在2021年參與中科院的通資交換節點標案,金額為1,985萬元,相關文件被列為機密等級,但可能也因此遭公開。

資料來源

1. https://mops.twse.com.tw/mops/web/ajax_t05sr01_1?firstin=true&stp=1&step=1&SEQ_NO=1&SPOKE_TIME=124334&SPOKE_DATE=20240229&COMPANY_ID=2412

2. https://news.tvbs.com.tw/politics/2409149

建準公布2月19日遭遇加密攻擊事故後續處理狀況,坦承技術人員電腦檔案遭加密,恐有資料外洩風險

2月19日散熱風扇製造商建準發布重大訊息,指出其資訊系統遭到加密攻擊,當時他們已找到加密來源並阻斷加密,資料無外洩的疑慮,他們也沒有遭到勒索。27日他們二度發布重大訊息,透露後續處理情形。該公司表示,他們在外部專家協助下,發現駭客入侵部分技術人員的電腦,並對其中重要檔案進行加密,研判恐有資料外洩的疑慮。

值得留意的是,這次他們特別提到部分檔案出現無法解密的情況,可能意味著曾嘗試使用解密工具,但無法復原所有資料,此狀態是否發生在上述技術人員的電腦,外界依照這份說明也難以確定。

【漏洞與修補】

開源軟體存在Wi-Fi身分驗證繞過漏洞,安卓、ChromeOS、Linux用戶恐曝險

比利時魯汶大學(KU Leuven)研究人員Mathy Vanhoef與VPN軟體測試網站Top10VPN聯手,揭露Wi-Fi元件Wpa_supplicant、iNet Wireless Daemon(IWD)的身分驗證繞過漏洞。這兩個元件目前廣泛用於多個Linux作業系統,但安卓、ChromeOS則是只使用Wpa_supplicant,而使得該元件漏洞的影響範圍較大。

研究人員在Wpa_supplicant發現了CVE-2023-52160,攻擊者可用於建置惡意Wi-Fi網路,並將其偽裝成合法網路,然後誘騙使用者進行連線,而有可能挾持他們裝置的網路流量,且過程無需用戶互動。

另一個存在於IWD的漏洞是CVE-2023-52161,一旦遭到利用,攻擊者可用來存取家用或小型企業的Wi-Fi網路,從而攻擊網路環境裡的裝置,或是攔截敏感資料、散布惡意程式。研究人員通報上述漏洞,Google已於ChromeOS 118修補,多個Linux版本也著手上述漏洞。

【其他新聞】

PCB廢液處理業者昶昕部分資訊系統遭到網路攻擊,初步評估對公司運作無重大影響

醫療保健支付平臺Change Healthcare傳出遭勒索軟體BlackCat攻擊,6 TB資料流出

AI影片編輯平臺Cutout.Pro驚傳資料外洩,2千萬會員個資流入駭客論壇

開源RAT木馬程式Xeno上架GitHub,恐成為駭客利用的作案工具

美國針對Ivanti Connect Secure漏洞攻擊提出警告,即使重置原廠設定也無法完全清除威脅

近期資安日報

【2月29日】Hugging Face平臺上面出現惡意模型!能在用戶電腦部署後門程式

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10