投資詐騙的攻擊行動可說是相當氾濫,而過往研究人員察覺的資安事故當中,多半是涉及駭客如何引誘使用者上當,但最近有新型態的攻擊手法出現。

已經暗中進行超過2年的駭客組織Savvy Seahorse攻擊行動,就是這種例子,對方濫用網域名稱服務(DNS)的CNAME紀錄打造惡意流量分配系統(Traffic Distribution System,TDS),而能精確鎖定目標下手。

【攻擊與威脅】

駭客組織Savvy Seahorse濫用DNS CNAME紀錄行騙,透過臉書廣告引誘使用者進行假投資

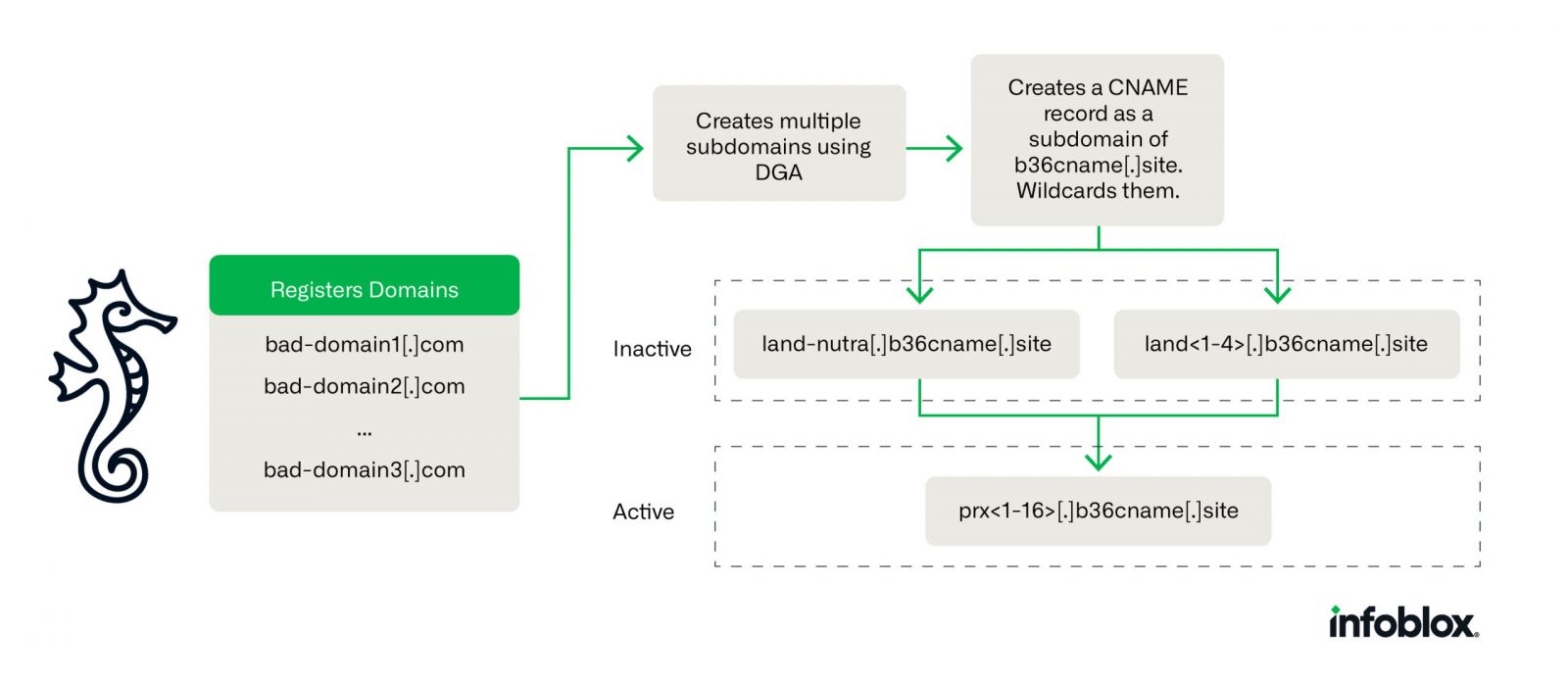

資安業者Infoblox揭露駭客組織Savvy Seahorse的攻擊行動,這些駭客從2021年8月開始,利用惡意流量分配系統(Traffic Distribution System,TDS),來從事投資詐騙,並且濫用DNS維持惡意網域的運作。這些駭客透過9種語言的臉書廣告,假冒Meta、特斯拉等知名品牌,引誘使用者在偽造的投資平臺注入資金,一旦照做,這些錢就會移轉到俄羅斯銀行的特定帳戶。

資安業者Infoblox揭露駭客組織Savvy Seahorse的攻擊行動,這些駭客從2021年8月開始,利用惡意流量分配系統(Traffic Distribution System,TDS),來從事投資詐騙,並且濫用DNS維持惡意網域的運作。這些駭客透過9種語言的臉書廣告,假冒Meta、特斯拉等知名品牌,引誘使用者在偽造的投資平臺注入資金,一旦照做,這些錢就會移轉到俄羅斯銀行的特定帳戶。

而這起攻擊行動的特別之處,在於駭客濫用了網域名稱服務(DNS)的CNAME紀錄,並將使用者的資料發送到TDS伺服器進行驗證,然後套用地理圍欄來過濾烏克蘭及其他數個國家的用戶,以及網路爬蟲和資安系統。此外,對方也濫用DNS的萬用字元,從而快速產生大量的獨立攻擊行動,能針對被動DNS(pDNS)分析進行干擾。

研究人員揭露繞過SAML身分驗證的新型態攻擊手法Silver SAML

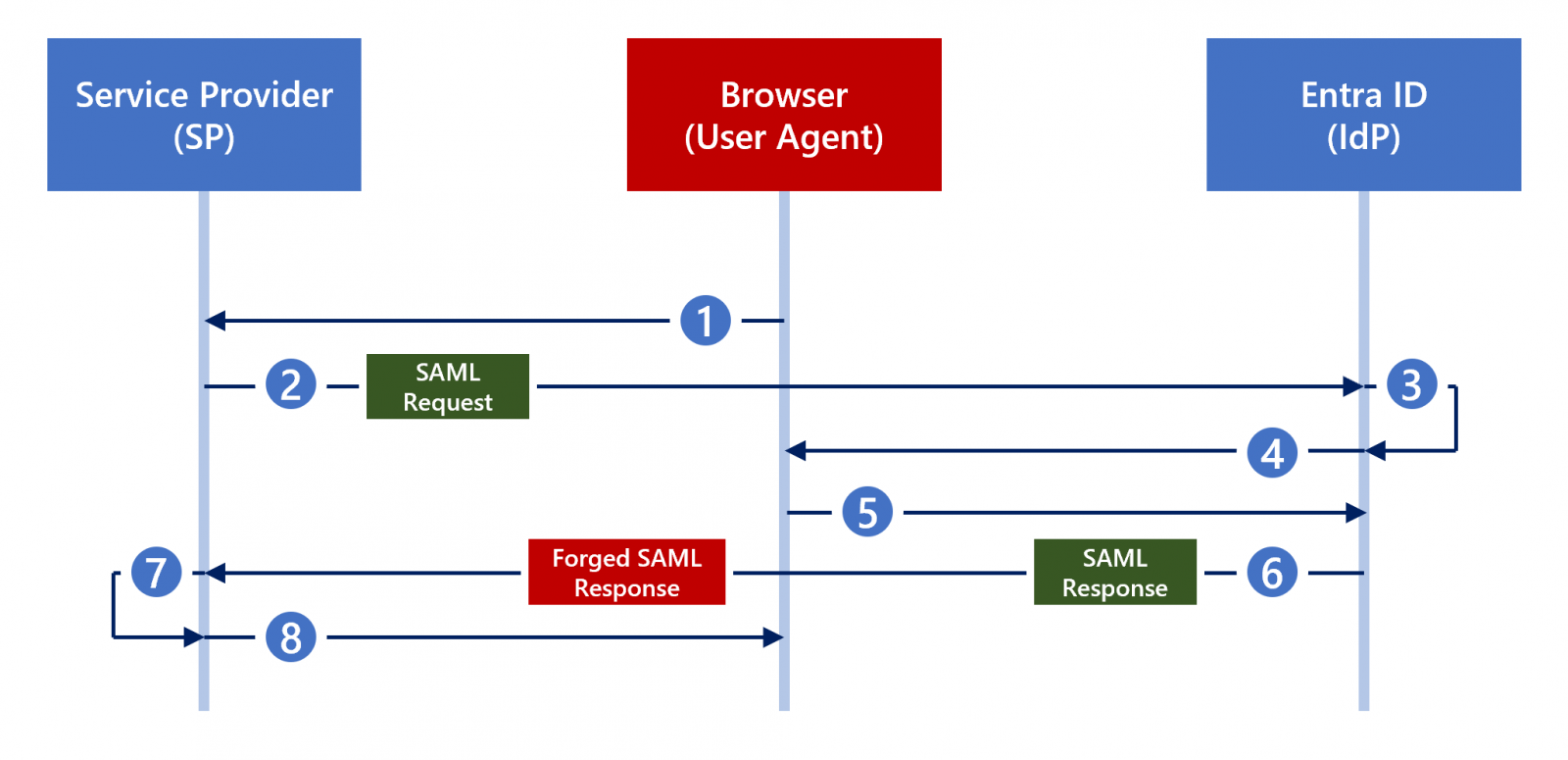

2021年資安業者CyberArk公布針對SAML單一簽入(SSO)的攻擊手法Golden SAML,攻擊者會從AD聯合身分驗證服務(ADFS)挖堀簽章,並將其用於偽造SAML身分驗證的回應流程,進而取得相關權限。

2021年資安業者CyberArk公布針對SAML單一簽入(SSO)的攻擊手法Golden SAML,攻擊者會從AD聯合身分驗證服務(ADFS)挖堀簽章,並將其用於偽造SAML身分驗證的回應流程,進而取得相關權限。

這種後洩露(post-breach)的手段,對於2020年發生的SolarWinds供應鏈攻擊,帶來更嚴重的破壞,對此,後續美國網路安全暨基礎設施安全局(CISA)及多名資安專家呼籲,採用混合雲架構的組織,應考慮將SAML身分驗證遷移至Entra ID等雲端架構的系統來因應,如今有研究人員揭露新型態手法,並表明已採取防禦Golden SAML緩解措施的企業組織也會曝險。

資安業者Semperis揭露名為Silver SAML的新型態攻擊手法,主要是透過SAML的弱點,入侵透過身分驗證服務(如Entra ID)把關的應用程式(如Salesforce)。該公司初步認為,這個手法會帶來中等程度的威脅,目前也尚未出現被用於攻擊行動的跡象,但若是攻擊者將其用於存取業務上重要的應用系統,有可能帶來非常嚴重的風險。

中國簡訊業者奧訊國際資料庫曝光,恐洩露大型網站的簡訊動態密碼、重設網址

資安研究人員Anurag Sen發現了中國簡訊業者奧訊國際(YX International)曝露於網際網路的資料庫,且並未設置密碼保護,一旦有人得知其IP位址就能存取。該資料庫的內容,主要是發送給網站用戶的簡訊,包含了進行雙因素驗證的動態密碼(OTP),或是重設密碼的連結,而這些簡訊來自科技龍頭,包含臉書、WhatsApp、Google、抖音,這些資料最早可追溯至2023年7月。

研究人員尋求科技網站TechCrunch的協助,共同尋找該資料庫的所有者。TechCrunch檢視資料庫內容,找到奧訊內部電子郵件信箱帳密,然後通報此事,不久後該資料庫就離線。

不願具名的奧訊代表做出回應,表示他們已經封鎖了漏洞,但該伺服器並未保存存取記錄,究竟是否有其他人存取仍不得而知。

惡意程式Raspberry Robin鎖定甫公布的已知漏洞發動攻擊

資安業者Check Point針對從2021年出現的蠕蟲程式Raspberry Robin提出警告,指出從2023年10月此惡意程式的攻擊行動升溫,而且在2個已知的本機權限提升(LPE)漏洞CVE-2023-36802、CVE-2023-29360公布不久後,就將其用於攻擊流程(1-day)。

研究人員指出,類型混淆漏洞CVE-2023-36802存在於Microsoft Streaming Service Proxy模組,微軟於去年9月修補,但去年2月傳出有人在暗網兜售利用漏洞的方法,而根據他們的調查,使用Raspberry Robin的駭客於10月開始利用這項漏洞,略早於GitHub上出現的概念性驗證程式碼(PoC);另一項被利用的漏洞CVE-2023-29360,則是存在於信賴平臺模組(TPM)的Windows驅動程式,微軟於去年6月修補,這些駭客在8月開始運用,也比GitHub上有人9月下旬公布概念性驗證程式碼要來得早。

根據上述兩個漏洞的利用情況,研究人員指出,這些駭客企圖縮短漏洞公布後的利用時間,代表對方很有可能具備開發漏洞的能力,或是短時間就能向漏洞掮客取得相關程式碼,而能將這些甫公布的漏洞用於攻擊。

惡意軟體Migo企圖停用Redis伺服器的安全機制,將其用於挖礦

資安業者Cado揭露鎖定Redis伺服器的惡意程式Migo攻擊行動,駭客先是企圖透過命令列(CLI)竄改目標伺服器的配置,包括:開放外部存取、允許寫入複本資料,然後針對只能寫入新資料的檔案(Append-Only File,AOF)、Redis資料庫檔案(RDB),停用增量檔案同步的功能,從而增加伺服器IO負載與降低效能,攻擊者這麼做的目的,主要是讓行蹤較難被察覺。

接著,對方安排cron工作排程,從Pastebin下載指令碼,然後存取命令列檔案共享服務Transfer.sh尋找Migo惡意程式,並植入主機的後臺執行。此為Go語言編譯的ELF檔案,主要功能是從GitHub的內容傳遞網路(CDN)抓取、部署挖礦程式XMRig。

值得留意的是,為了維持挖礦程式在受害主機運作,駭客建立systemd服務,而且,Migo採用使用者模式的rootkit,以及竄改特定的系統組態檔案,隱匿處理程序及檔案,導致他們的行蹤更難發現。從這起攻擊行動的攻擊鏈來看,研究人員認為,駭客對Redis的環境和運作應該有相當深入的了解。

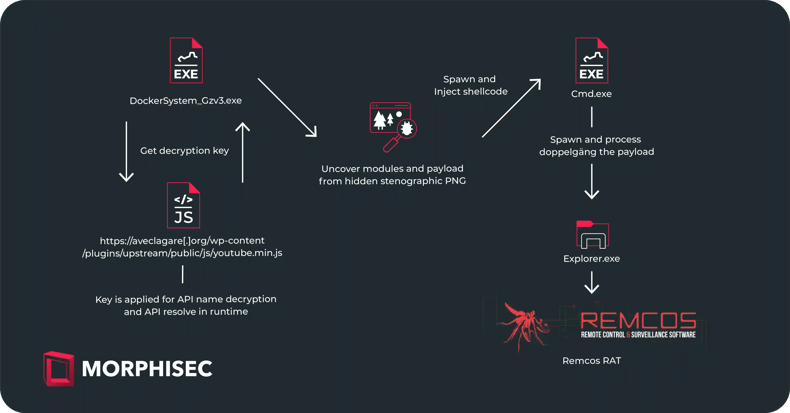

去年資安業者趨勢科技發現駭客組織UAC-0184的攻擊行動,當時對方鎖定烏克蘭武裝部隊發動攻擊,如今該組人馬目標已轉向其他與烏克蘭有關的組織。

去年資安業者趨勢科技發現駭客組織UAC-0184的攻擊行動,當時對方鎖定烏克蘭武裝部隊發動攻擊,如今該組人馬目標已轉向其他與烏克蘭有關的組織。

資安業者Morphisec公布今年1月出現的攻擊行動,駭客假冒烏克蘭或以色列軍隊的名義,對在芬蘭運作的烏克蘭組織寄送釣魚郵件,並挾帶含有Windows捷徑(LNK)的附件,一旦收信人依照指示開啟,就會觸發感染鏈,解密並執行惡意程式載入工具Idat,進而自特定的PNG圖檔挖出惡意程式及相關模組,並在記憶體內解密並執行RAT木馬程式Remcos。

研究人員指出,他們也看到Idat被用於散布Danabot、SystemBC、RedLine Stealer等竊資軟體的情況,而且,攻擊過程裡對方採用複雜的手法來迴避偵測,包含:動態載入Windows API功能函數、測試HTTP連線、處理程序黑名單、系統呼叫,其中的API呼叫命令更是透過解密金鑰進行解析。

資安業者Mandiant揭露伊朗駭客UNC1549自2022年6月發起的攻擊行動,範圍主要包含以色列及阿拉伯大公國等中東地區,並針對航太及國防工業下手,但其他地區也有企業組織受害。駭客假借與以色列及哈馬斯相關的內容,或是職缺、登入網頁的名義,散布後門程式Minibike、Minibus,一旦電腦被植入這些後門程式,駭客就有可能進行情報收集,或是將受害電腦當作入侵目標組織的據點,也有可能植入更多惡意程式。

研究人員看到駭客最初使用Minibike,此後門程式具備較為完整的功能,包含列出目標主機或特定資料夾的檔案、收集系統資訊、上傳檔案、執行其他處理程序;而到了2023年8月,對方也開始使用Minibus,但相較於另一個後門程式,其功能較少,卻具備更佳的偵察能力。值得留意的是,在大多數情況當中,駭客從Azure雲端基礎設施取得上述的後門程式,而使得攻擊行動變得更為隱匿。

而對於駭客的身分,研究人員指出,對方與TA456(亦稱Imperial Kitten、Tortoiseshell)有所交集,因此很可能也聽從伊斯蘭革命衛隊(IRGC)的命令。

AI影片編輯平臺Cutout.Pro驚傳資料外洩,2千萬會員個資流入駭客論壇

2月27日有人在駭客論壇BreachForums聲稱從人工智慧影音編輯平臺Cutout.Pro竊得逾2千萬筆用戶個資,並公布大小為5.93 GB的CSV檔案,當中總共存放約4,140萬筆記錄,有2千萬個不同的電子郵件信箱帳號。

資安新聞網站Bleeping Computer取得上述CSV檔案,這些資料包含了使用者ID及頭像圖片、API金鑰、帳號建立日期、電子郵件信箱、使用者IP位址、行動電話號碼、密碼雜湊值、帳號類型與狀態。2月28日密碼外洩查詢網站Have I Been Pwned(HIBP)也將這批資料加入其資料庫,並指出受影響的帳號有19,972,829個。

值得留意的是,雖然Cutout.Pro尚未證實資料是否外洩,但Bleeping Computer與HIBP比對CSV檔案內容,驗證部分資料確實是有效帳號,對此,他們呼籲使用者應儘速重設密碼。

資料來源

1. https://www.bleepingcomputer.com/news/security/20-million-cutoutpro-user-records-leaked-on-data-breach-forum/

2. https://haveibeenpwned.com/PwnedWebsites#CutoutPro

【漏洞與修補】

研究人員Samip Aryal揭露臉書帳號的接管漏洞,這項漏洞存在於密碼重設的流程,與特定的端點流量速率限制相關,使得攻擊者有機會藉由動態密碼進行暴力破解,從而接管任何臉書帳號,過程中有可能無須使用者互動。

他發現在臉書的密碼重設過程當中,其中一種驗證方式是向使用者其他已經登入的裝置發送6位數驗證碼,但這串數字有效期間長達2個小時,且並未受到防護暴力破解攻擊機制的阻止,因此,攻擊者一旦得知目標的臉書帳號,就有機會透過像是Burp Suite等滲透測試工具破解上述驗證碼,從而竄改密碼或是挾持帳號。研究人員表示,當這個漏洞被利用的時候,受害者的裝置會收到彈出式通知,訊息內容有可能會直接顯示驗證碼,或者是要求使用者點選通知訊息檢視。

該名研究人員在1月30日向Meta通報,並於2月2日得到修補。究竟這項漏洞有多嚴重?或許能根據Meta頒發獎金的情況得知。研究人員表示,這是他從Meta拿到獎金最高的一次,但並未透露金額。

【其他新聞】

美國CISA將微軟串流服務漏洞CVE-2023-29360列入已被利用的名單

雲端服務帳號遭到俄羅斯駭客組織APT28鎖定,成為對方入侵受害組織的主要管道

中國駭客組織Volt Typhoon旗下團體針對非洲公營事業下手

近期資安日報

【3月1日】惡意程式Gtpdoor埋伏於電信網路環境從事網路間諜攻擊

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10