1月13日臺灣進行總統與立委選舉,選前中國不斷文攻武嚇,並揚言若是民進黨繼續執政,將使得兩岸關係遠離和平。

中國駭客在臺灣選舉前發動假訊息、網路釣魚、DDoS攻擊已是常態。但截至目前為止,環顧全球資安研究領域,僅有2月13日資安業者Trellix公布選前觀察到的網路攻擊態勢,並指出在投票當天前的24小時之內,中國駭客針對臺灣企業組織而來的網路攻擊活動大幅增加,而其惡意行為主要是探測與收集候選人情資。

直到3月,終於又有這方面的威脅情資分析結果出爐,顯見這場全球關注的選舉背後,的確存在一股或多股勢力,企圖影響選情發展與攻擊關切此議題的國際政經人士。

資安業者趨勢科技指出,他們長期追蹤的中國駭客組織Earth Lusca,從去年12月至今年1月,從事網路釣魚攻擊,其中使用談論兩岸地緣政治議題的文件檔案,但引起研究人員關注的地方在於,該檔案在臺灣總統大選投票日的兩天前(1月11日)建立,其內容疑似盜用臺灣地緣政治專家的文章。

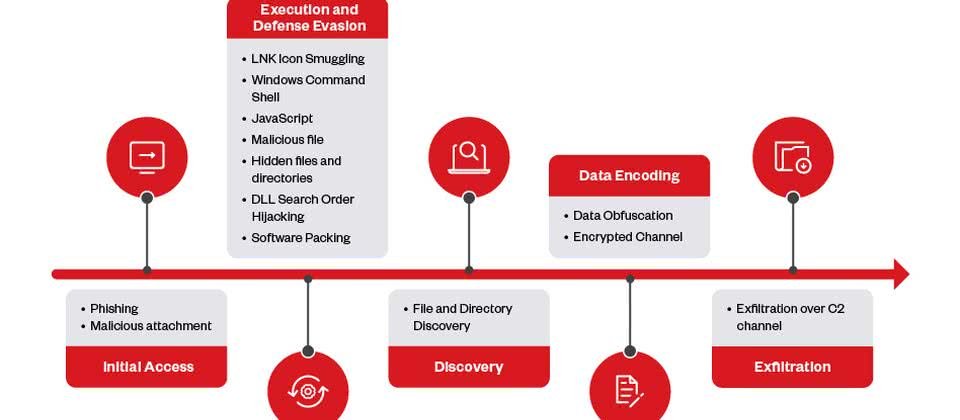

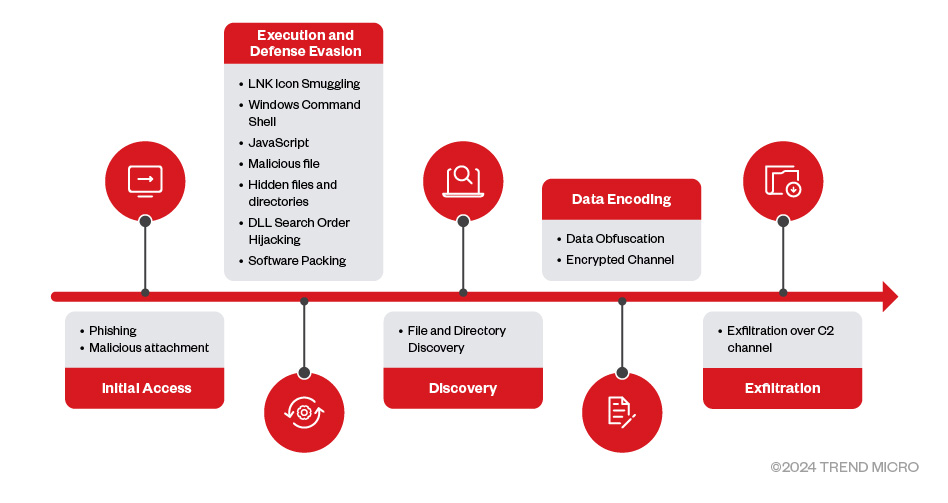

根據研究人員公布的攻擊鏈,駭客在迴避偵測上採用的手法最為多元,包含了採用Windows捷徑檔案(LNK)圖示挾持的欺騙手法、DLL循序搜尋挾持、程式碼經過封裝處理等,但在這些手法之外,對方還使用多種罕見的做法,讓使用者更難以招架。(圖片來源/趨勢科技)

攻擊行動出現數種罕見手法

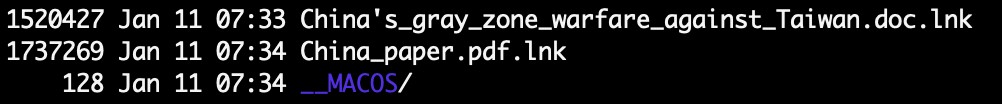

研究人員指出,他們推測攻擊者可能是經由電子郵件對目標下手,挾帶名為China_s gray zone warfare against Taiwan.7z的壓縮檔,其內容含有2個Windows捷徑檔(LNK),以及「__MACOS」資料夾。

從壓縮檔的內容來看,包含了2個Windows捷徑檔(LNK),分別偽裝成Word檔案及PDF檔案,但與多數攻擊行動不同之處在於,駭客建立了名為__MACOS的資料夾,想要讓使用者誤以為檔案來自Mac電腦。再者,則是這些檔案都是在1月11日製作,也就是駭客在總統大選前2天從事網釣攻擊。(圖片來源/趨勢科技)

乍看之下,上述資料夾名稱與macOS作業系統用來儲存資料夾組態的「__MACOSX」相似,但實際上,該資料夾內含攻擊鏈下個階段的惡意檔案。

特別的是,雖然是以臺灣軍事情報作為誘餌,但駭客使用的檔案名稱皆為英文,這起網釣攻擊的對象,顯然並非專門針對使用正體中文的人士,趨勢科技對此並未有相關的分析,但我們推測攻擊目標很有可能是全球關心臺海議題的政治專家、軍事專家、記者。

上述提及的LNK檔案,分別偽裝成PDF及Word檔案,一旦使用者點選,電腦就會__MACOS資料夾裡的JavaScript指令碼。

接著,攻擊者將會進行寄生攻擊(LOLBin),先是輸出帶有4d534346字串的純文字檔,然後呼叫certutil.exe將其中的十六進位字串還原成可執行檔,並利用expand.exe解開CAB封裝檔案。

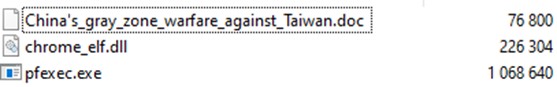

此CAB檔案的內容包含誘餌Word檔案、具有合法簽章的可執行檔、惡意DLL程式庫。其中的可執行檔,實際上是奇虎360瀏覽器的主程式,然而一旦執行,就會觸發惡意DLL檔案,最終於受害電腦部署Cobalt Strike。

圖中的檔案為CAB封裝檔的內容,其中的Word檔案是誘餌,而pfexec.exe其實是奇虎360瀏覽器的主程式(360se.exe)更名而成,具有合法、有效簽章,一旦使用者執行,電腦就會載入惡意DLL檔案chrome_elf.dll。(圖片來源/趨勢科技)

研究人員指出,這些駭客用了不少隱匿攻擊行動的手法。首先是啟動JavaScript指令碼的LNK檔案,駭客在路徑加入了255個空白字元,而使得命令看起來僅是呼叫Windows檔案總管;再者,則是JavaScript檔案經過Dean Edward’s JavaScript Packer進行加密處理,而使得資安系統難以察覺有異。

假如使用者對駭客提供的LNK檔案檢視內容,便會在「目標(Target)」欄位看到圖中指令,而以為是點選LNK檔案後會啟動Windows檔案總管。但研究人員指出,駭客在LNK檔的目標欄位當中,在「explorer.exe」敘述後面插入255個空白字元,目的是避免使用者發現實際上會執行惡意JavaScript指令碼。(圖片來源/趨勢科技)

附帶一提的是,對方使用的誘餌文件檔案,研究人員發現,這些由兩岸政治專家署名撰寫的文件似乎並未公開發表,因此他們懷疑駭客是直接入侵作者或是所屬組織的電腦竊得,並循線向作者及其組織通報。

可能與中國資安業者安洵信息有所關連

值得留意的是,在Earth Lusca發動攻擊的過程當中,使用中國資安業者奇虎出品的瀏覽器主程式,而該公司曾經投資另一家資安業者安洵信息(i-Soon),而引起研究人員關注,並對Earth Lusca與安洵的攻擊型態進行比對。

為什麼是安洵?原因是該公司日前資料外洩,有人將其內部資料上傳到GitHub,外界從而得知該公司開發多種網路攻擊工具,並承攬中國國安單位與地方政府的標案,對包含臺灣在內的超過20個國家從事網路間諜攻擊。

研究人員指出,這兩組人馬的發動攻擊的受害組織名單有所交集,其中安洵外洩的資料裡,曝光的受害組織也曾遭遇Earth Lusca攻擊。

再者,則是他們採用的作案工具有部分高度重疊,特別是Winnti,以及安洵參與開發的ShadowPad,都是兩組駭客頻繁使用的惡意程式。

另外一個共通點就是他們所在的地理位置,研究人員指出,Earth Lusca與安洵滲透團隊的主要辦公室都位於四川成都。雖然兩組人馬的特點有許多共通之處,但他們之間的關係為何?研究人員表示仍有待進一步追查。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09